Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

创建 Azure Monitor 专用链接范围 (AMPLS) 时,你会将对 Azure Monitor 资源的访问权限限制为仅连接到专用终结点的网络。 本文提供了有关如何设计 Azure Monitor 专用链接配置的指南,以及在使用为 Azure Monitor 配置专用链接中的指南实际实现之前应考虑的其他注意事项。

AMPLS 限制

AMPLS 对象具有以下限制:

- 一个虚拟网络只能连接到一个 AMPLS 对象。 这意味着,AMPLS 对象必须提供对虚拟网络应有权访问的所有 Azure Monitor 资源的访问权限。

- AMPLS 对象最多可连接到 3,000 个 Log Analytics 工作区和最多 10,000 个 Application Insights 组件。

- Azure Monitor 资源最多可以连接到 100 AMPLS。

- 一个 AMPLS 对象最多可连接到 10 个专用终结点。

按网络拓扑制定计划

以下部分介绍如何根据网络拓扑规划 Azure Monitor 专用链接配置。

使用单个 AMPLS 避免 DNS 替代

某些网络由多个虚拟网络或其他互连网络组成。 如果这些网络共享同一 DNS,则在其中任一网络中配置专用链接都会更新 DNS,并影响所有网络中的流量。

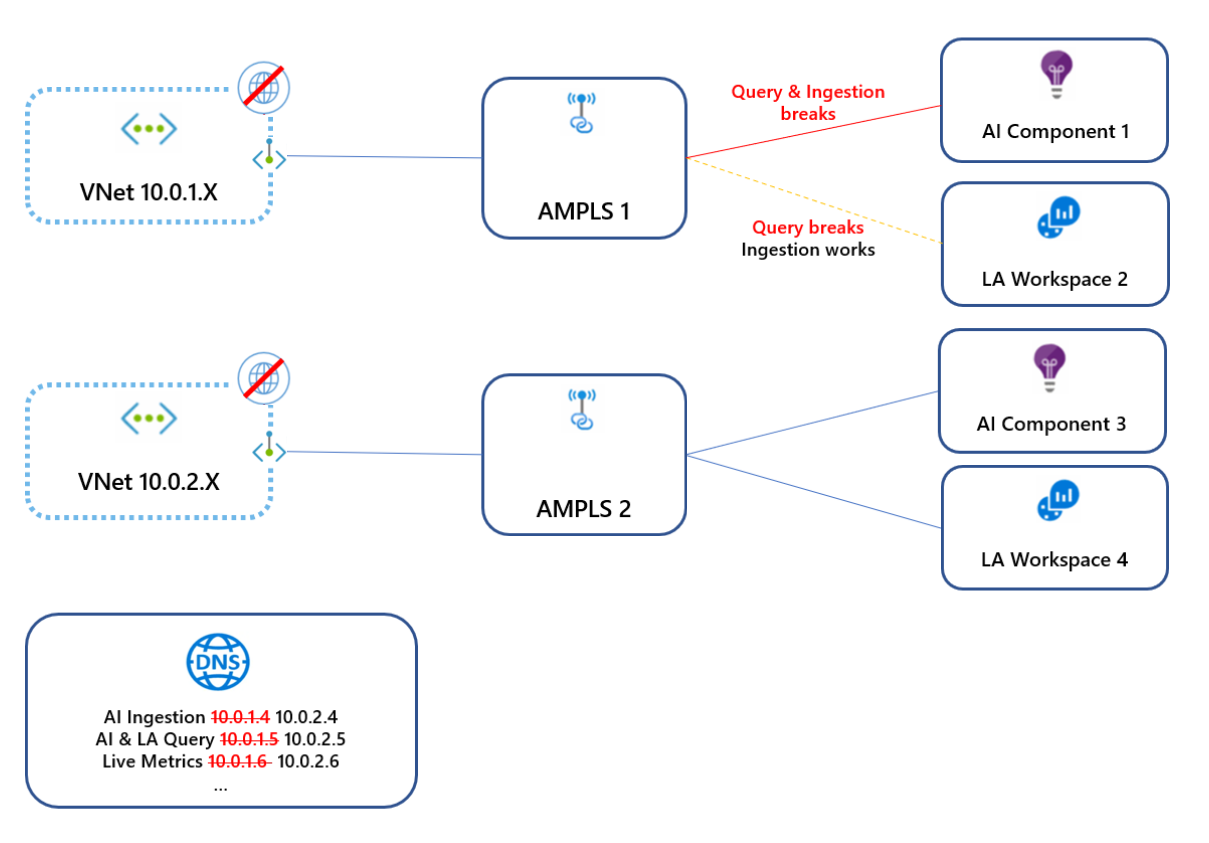

在下图中,虚拟网络 10.0.1.x 连接到 AMPLS1,它会创建将 Azure Monitor 终结点映射到范围 10.0.1.x 内的 IP 的 DNS 条目。 稍后,虚拟网络 10.0.2.x 连接到 AMPLS2,它会通过将相同的全局/区域终结点映射到范围 10.0.2.x 内的 IP 来覆盖相同的 DNS 条目。 由于这些虚拟网络未对等互连,因此第一个虚拟网络现在无法访问这些终结点。 若要避免此冲突,请为每个 DNS 仅创建一个 AMPLS 对象。

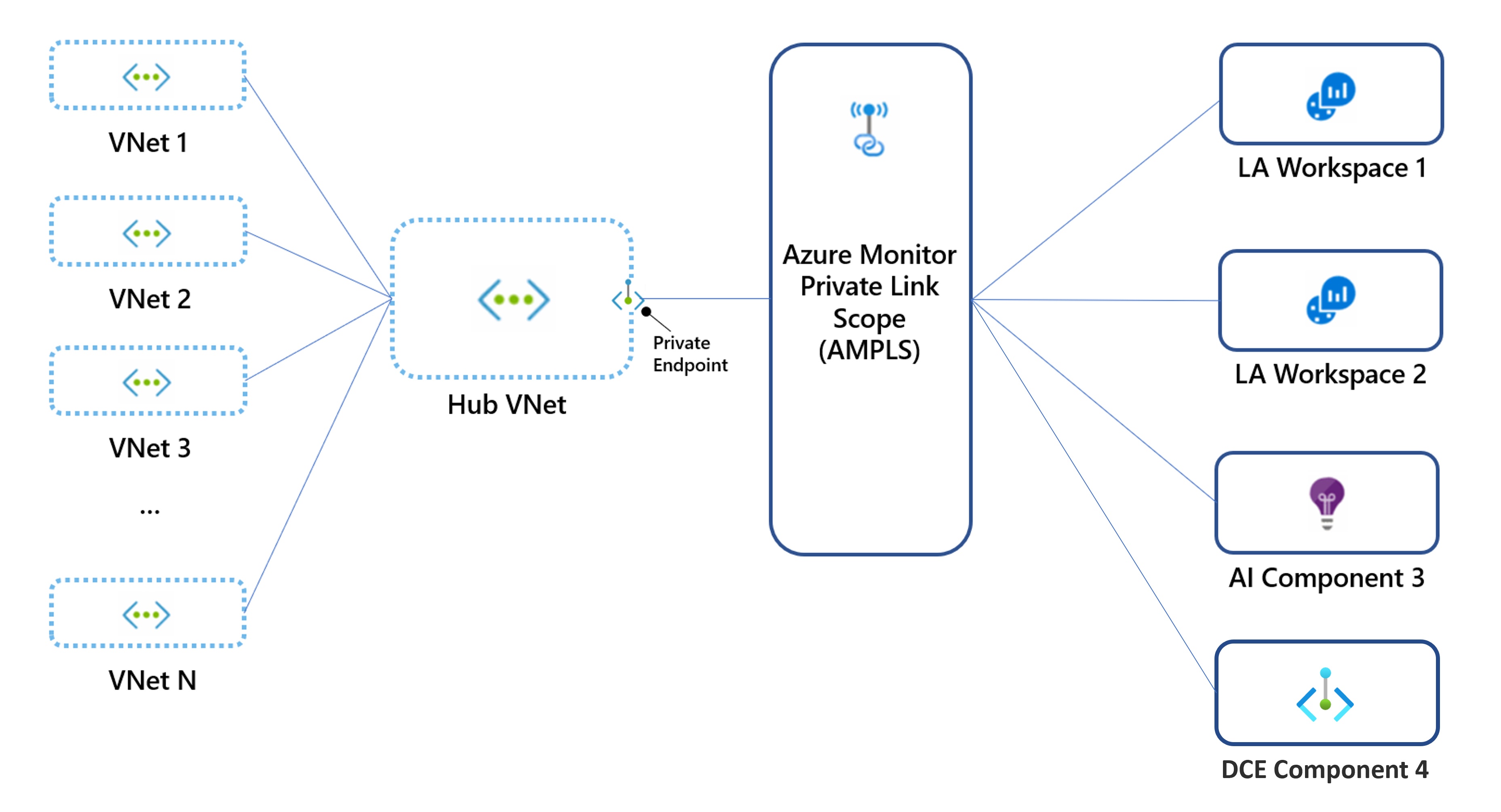

中心辐射型网络

中心辐射型网络应使用在中心(主)网络上设置的单个专用链接连接,而不是在每个分支虚拟网络上设置的连接。

你可能希望为分支虚拟网络创建单独的专用链接,以允许每个虚拟网络访问有限的一组监视资源。 在这种情况下,可以为每个虚拟网络创建专用终结点和 AMPLS。 你还必须验证它们不共享相同的 DNS 区域,以避免 DNS 替代。

对等互连网络

通过网络对等互连,网络可共享彼此的 IP 地址,并且很可能共享相同的 DNS。 在这种情况下,请在网络上创建可供其他网络访问的单个专用链接。 不要创建多个专用终结点和 AMPLS 对象,因为只会应用 DNS 中设置的最后一个终结点和 AMPLS 对象。

隔离网络

如果网络未对等互连,则必须分隔其 DNS 才能使用专用链接。 可以为每个网络创建一个单独的专用终结点,并创建一个单独的 AMPLS 对象。 AMPLS 对象可以链接到相同的工作区/组件,也可以链接到不同的工作区/组件。

选择访问模式

专用链接访问模式使你能够控制专用链接如何影响网络流量。 选择哪种模式对于确保连续、不间断的网络流量至关重要。

访问模式可以应用于连接到 AMPLS 的所有网络或连接到它的特定网络。 访问模式是针对引入和查询单独设置的。 例如,可以为引入设置“仅专用”模式,为查询设置“开放式”模式。

重要

Log Analytics 引入使用特定于资源的终结点,因此它不遵循 AMPLS 访问模式。 若要确保 Log Analytics 引入请求无法访问 AMPLS 外部的工作区,请将网络防火墙设置为阻止流量发送到公共终结点,不管 AMPLS 访问模式如何。

“仅专用”访问模式

此模式允许虚拟网络仅访问 AMPLS 中的专用链接资源。 这是最安全的选项,并通过阻止流量从 AMPLS 流出到 Azure Monitor 资源来防止数据外泄。

“开放式”访问模式

此模式允许虚拟网络访问专用链接资源和不在 AMPLS 中的资源(如果它们接受来自公共网络的流量)。 开放访问模式不会防止数据外泄,但它仍然提供专用链接的其他优势。 到专用链接资源的流量在经过验证之前通过专用终结点发送,然后会通过 Microsoft 主干网络发送。 开放式模式在混合模式场景中非常有用,在混合模式中,一些资源可以公开访问,而另一些资源是通过专用链接访问的。 它在逐步加入过程中也很有用。

重要

选择访问模式时请谨慎。 使用“仅专用”访问模式将阻止流量流向共享同一 DNS 的所有网络中不在 AMPLS 中的资源,而不管订阅或租户如何。 如果无法将所有 Azure Monitor 资源添加到 AMPLS,请首先添加选定资源,然后应用开放访问模式。 仅在将所有 Azure Monitor 资源添加到 AMPLS 后,再切换到“仅专用”模式,以获得最高的安全性。

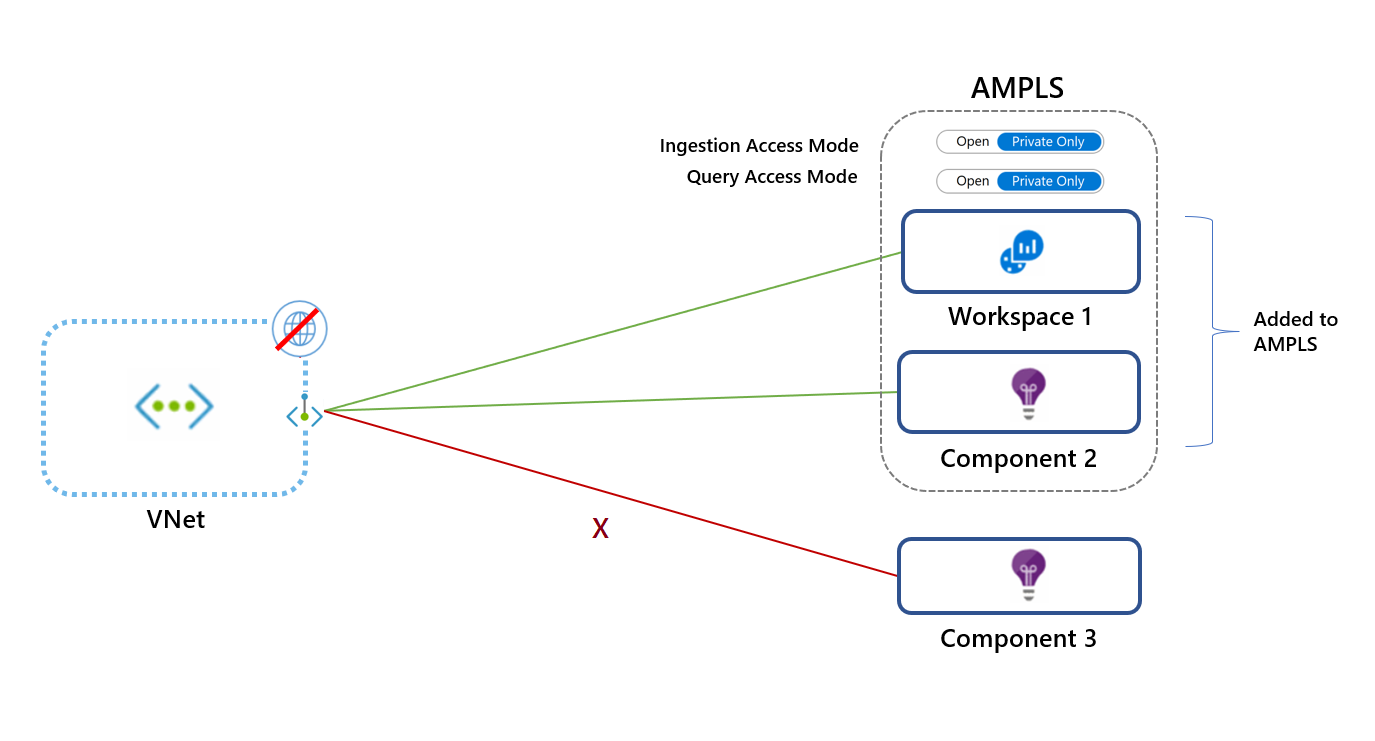

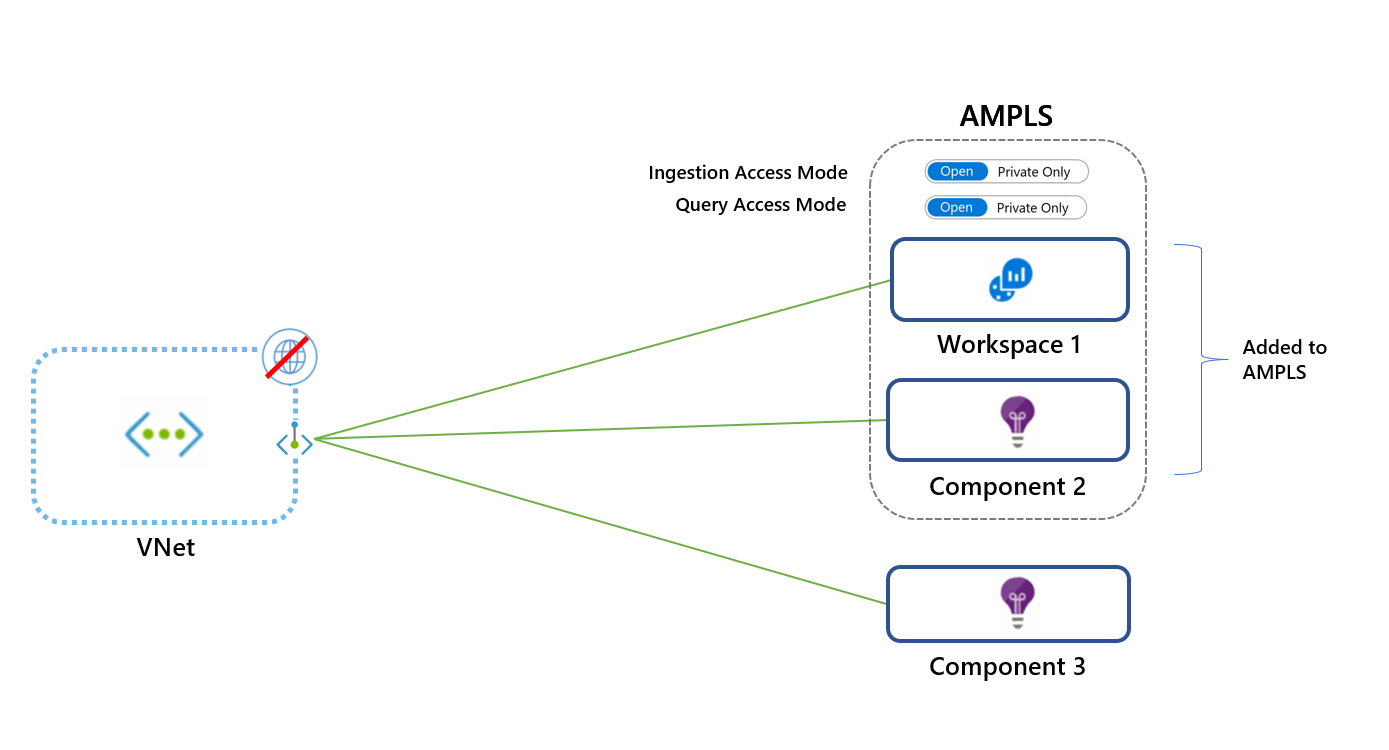

设置特定网络的访问模式

对 AMPLS 资源设置的访问模式会影响所有网络,但你可以替代特定网络的这些设置。

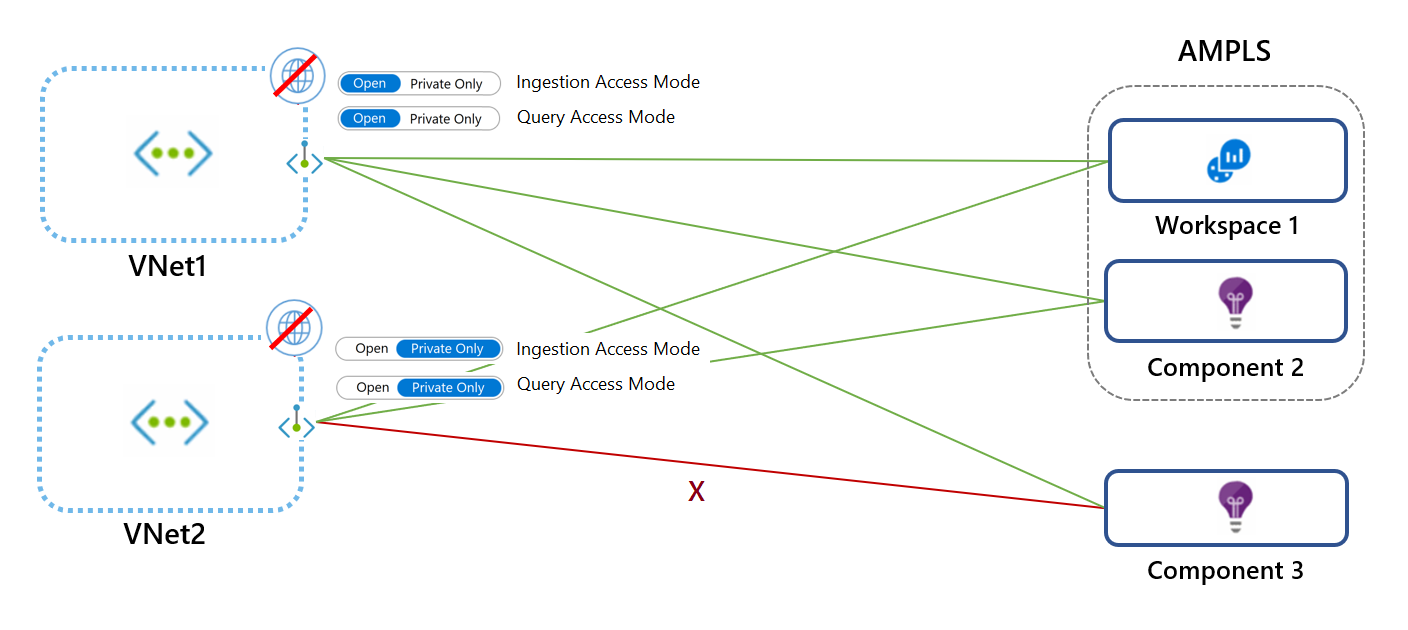

在下图中,VNet1 使用“开放式”模式,VNet2 使用“仅专用”模式。 来自 VNet1 的请求可以通过专用链接到达工作区 1 和组件 2。 仅当组件 3 接受来自公用网络的流量时,请求才能到达组件 3。 VNet2 请求无法到达组件 3。

控制对 AMPLS 资源的网络访问

可将 Azure Monitor 组件设置为以下任一项:

- 接受或阻止来自公共网络(未连接到资源 AMPLS 的网络)的引入。

- 接受或阻止来自公共网络(未连接到资源 AMPLS 的网络)的查询。

根据这一粒度,你可以按特定需求设置每个工作区的访问权限。 例如,你只能通过专用链接连接的网络接受引入,但仍可以选择接受来自所有网络(公用网络和专用网络)的查询。

备注

阻止来自公用网络的查询意味着连接的 AMPLS 之外的客户端(如计算机、SDK)无法查询资源中的数据。 这些数据包括日志、指标和实时指标流。 阻止来自公共网络的查询会影响运行这些查询的所有体验,如工作簿、仪表板、Azure 门户中的见解以及从 Azure 门户外部运行的查询。

以下是此网络访问的例外情况:

- 诊断日志。 通过诊断设置发送到工作区的日志和指标会通过安全的专用 Azure 通道,且不受这些设置控制。

- 自定义指标或 Azure Monitor 来宾指标。 从 Azure Monitor 代理发送的自定义指标不受 DCE 控制,无法通过专用链接进行配置。

备注

通过资源管理器 API 发送的查询无法使用 Azure Monitor 专用链接。 仅当目标资源允许来自公用网络的查询时,才可以访问这些查询。

已知以下体验可以通过资源管理器 API 运行查询:

- LogicApp 连接器

- 更新管理解决方案

- 更改跟踪解决方案

- VM 分析

- 容器见解

- Log Analytics “工作区摘要(已弃用)”窗格(显示了解决方案仪表板)

- Application Insights 中的“指标”窗格(基于日志的指标图表)

特殊注意事项

Application Insights

- 将托管受监视工作负载的资源添加到专用链接中。 请参阅为 Azure Web 应用使用专用终结点查看示例。

- 非门户使用体验也必须在包含受监视工作负载的专用链接虚拟网络上运行。

备注

若要完全保护基于工作区的 Application Insights,请锁定对 Application Insights 资源和基础 Log Analytics 工作区的访问。

托管 Prometheus

- 专用链接引入设置是在引用用于存储 Prometheus 指标的 Azure Monitor 工作区的数据收集终结点 (DCE) 上使用 AMPLS 和设置进行的。

- 专用链接查询设置直接在用于存储 Prometheus 指标的 Azure Monitor 工作区上进行,不会通过 AMPLS 进行处理。

若要使用 AMPLS 设置托管 Prometheus 指标的引入,请参阅使用 AMPLS 启用从 AKS 引入指标。