Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

适用于:Azure SQL 数据库

Azure SQL 数据库通过 透明数据加密(TDE)为跨租户客户管理的密钥(CMK)提供支持。 跨租户 CMK 扩展了创建自己的密钥 (BYOK) 方案来利用 TDE,而不需要让 Azure 中的逻辑服务器与 Azure Key Vault(存储用于保护服务器的客户管理的密钥)位于相同的 Microsoft Entra 租户中。

对于在不同 Microsoft Entra 租户中配置的密钥保管库中存储的密钥,可以使用 CMK 为 Azure SQL 数据库配置 TDE。 Microsoft Entra ID(以前称为 Azure Active Directory)引入了一项称为工作负载联合身份验证的功能,它允许来自一个 Microsoft Entra 租户的 Azure 资源访问另一个 Microsoft Entra 租户中的资源。

注意

Microsoft Entra ID 以前称为 Azure Active Directory (Azure AD)。

常见使用场景

跨租户 CMK 功能允许服务提供商或独立软件供应商(ISV)在 Azure SQL 数据库的基础上构建服务,以将具有 CMK 功能的 Azure SQL 数据库 TDE 扩展到各自的客户。 启用跨租户 CMK 支持后,ISV 客户可以在自己的订阅和 Microsoft Entra 租户中拥有密钥保管库和加密密钥。 客户在访问 ISV 租户中的 Azure SQL 资源时,可以完全控制密钥管理操作。

跨租户交互

Azure SQL 数据库与另一个 Microsoft Entra 租户中的密钥保管库之间的跨租户交互通过 Microsoft Entra 功能 工作负荷标识联合启用。

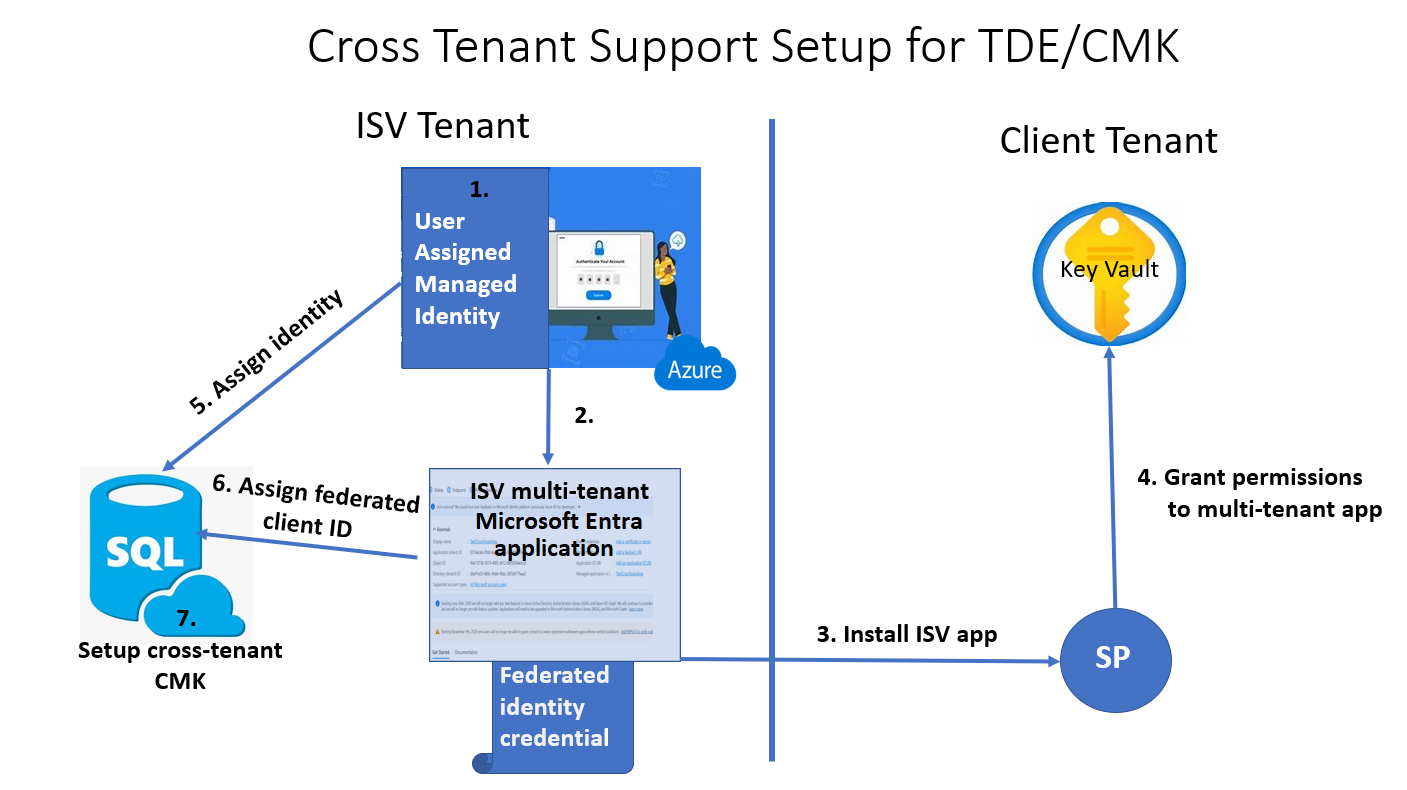

部署 Azure SQL 数据库服务的 ISV 可以在 Microsoft Entra ID 中创建多租户应用程序,然后使用用户分配的托管标识配置此应用程序的联合标识凭据。 使用适当的应用程序名称和应用程序 ID,客户端或 ISV 客户可以在各自的租户中安装 ISV 创建的应用程序。 然后,客户将与应用程序权限(Azure SQL 数据库所需的)关联的服务主体授予其租户中的密钥保管库,并与 ISV 共享其密钥位置。 ISV 将 托管标识 和联合客户端标识分配给 Azure SQL 数据库资源后,ISV 租户中的 Azure SQL 数据库资源可以访问客户的密钥保管库。

有关详细信息,请参阅:

设置跨租户 CMK

下图表示一个利用 Azure SQL 数据库逻辑服务器的方案的步骤,该服务器使用 TDE 通过将跨租户 CMK 与用户分配的托管标识配合使用来对静态数据加密。

设置概述

在 ISV 租户上

在客户端租户上

-

创建新密钥,或使用现有的密钥

从 Azure Key Vault 检索密钥 并记录 密钥标识符

在 ISV 租户上

在 Azure 门户的 Azure SQL 资源“标识”菜单中,分配用户分配的托管标识(已作为“主标识”创建)

在同一“标识”菜单中分配“联合客户端标识”,并使用应用程序名称

在 Azure SQL 资源的“透明数据加密”菜单中,使用客户的从客户端租户获取的“密钥标识符”分配“密钥标识符”。

备注

- 只有用户分配的托管标识才支持具有 TDE 功能的跨租户 CMK。 不能将系统分配的托管标识用于具有 TDE 功能的跨租户 CMK。

- Azure SQL 数据库支持在服务器级别和数据库级别使用 TDE 设置跨租户 CMK。 有关详细信息,请参阅在数据库级别使用客户管理的密钥进行透明数据加密 (TDE)。