Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

SQL Server 加密功能多种多样,包括透明数据加密 (TDE)、列级加密 (CLE) 和备份加密。 这些加密形式要求管理和存储用于加密的加密密钥。 Azure 密钥保管库服务专用于在一个高度可用的安全位置改进这些密钥的安全性和管理。 SQL Server 连接器 使 SQL Server 能够使用 Azure 密钥保管库中的这些密钥。

如果在本地运行 SQL Server,请按照此处提供的步骤通过本地 SQL Server 实例访问 Azure Key Vault。 这些步骤同样适用于 Azure 虚拟机上的 SQL Server,不过可以使用 Azure Key Vault 集成功能节省时间。

注意

Azure 密钥保管库集成仅适用于企业版、开发人员版和评估版的 SQL Server。 从 SQL Server 2019 开始,还支持标准版本。

所有具有 Azure Key Vault 安装操作的 TDE 可扩展密钥管理 (EKM) 都必须由 SQL Server 计算机的管理员执行,Transact-SQL (T-SQL) 命令则由 sysadmin 完成。 有关使用 Azure Key Vault 设置 TDE EKM 的详细信息,请参阅使用 Azure Key Vault 设置 SQL Server TDE 可扩展密钥管理。

启用此功能后,它会自动安装 SQL Server 连接器、配置 EKM 提供程序以访问 Azure 密钥保管库,并创建凭据以使你能够访问保管库。 在前面提到的本地文档列出的步骤中,可以看到此功能自动完成第 3 步、第 4 步和第 5 步(直到有关创建凭证的 5.4)。 确保已创建服务主体(步骤 1),并且已创建密钥保管库(步骤 2),并具有授予服务主体的适当权限。 请参阅有关使用权限的Azure 基于角色的访问控制和保管库访问策略部分。

之后,会自动进行 SQL Server VM 的整个设置。 在此功能完成设置后,可以执行 Transact-SQL (T-SQL) 语句,以按照通常的方式加密数据库或备份。

注意

还可以使用模板配置密钥保管库集成。 有关详细信息,请参阅 Azure quickstart template for Azure Key Vault integration(用于 Azure 密钥保管库集成的 Azure 快速入门模板)。

SQL Server 连接器版本 1.0.5.0 通过 SQL 基础结构即服务 (IaaS) 扩展安装在 SQL Server VM 上。 升级 SQL IaaS 代理扩展将不会更新提供程序版本。 如果安装了较旧版本,请考虑手动升级 SQL Server 连接器版本。 可以使用以下 T-SQL 查询检查 SQL Server 连接器版本:

SELECT name, version from sys.cryptographic_providers

启用和配置密钥保管库集成

在预配期间启用密钥保管库集成,或为现有 VM 配置密钥保管库集成。

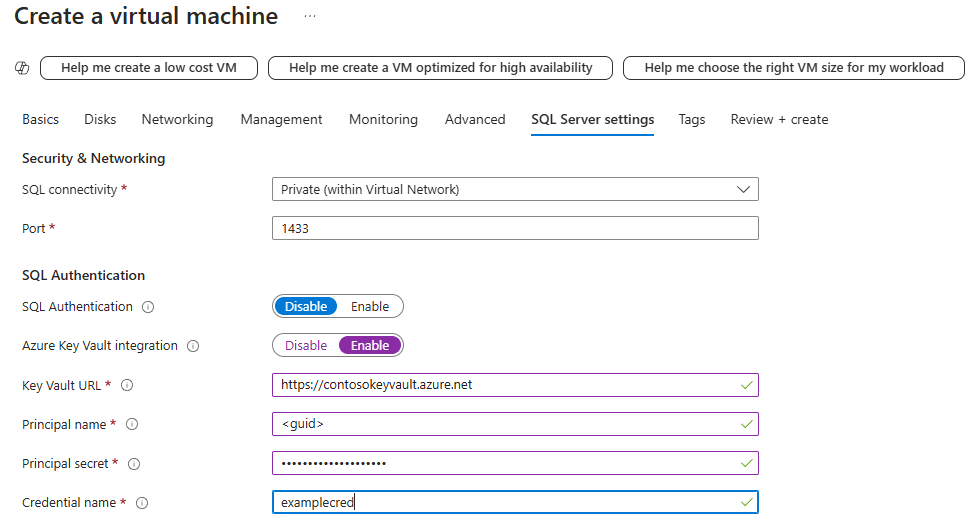

新的虚拟机

如果使用资源管理器预配新的 SQL 虚拟机,Azure 门户提供了启用 Azure 密匙保管库集成的方式。

有关预配的详细演练,请参阅预配 Azure 虚拟机上的 SQL Server(Azure 门户)。 可以在 Azure Key Vault 集成中查看参数列表及其说明。

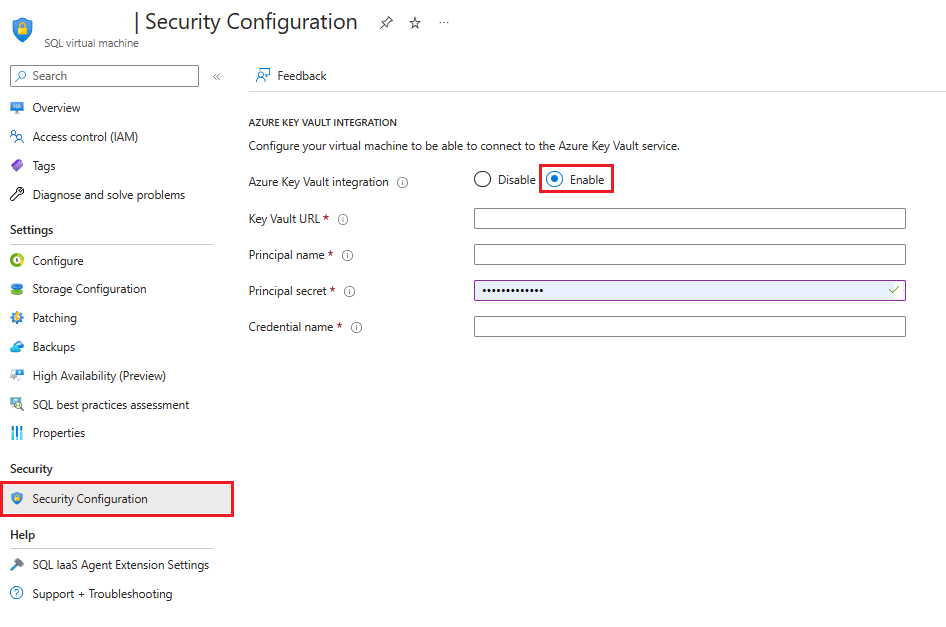

现有 VM

对于现有的 SQL 虚拟机,请打开 SQL 虚拟机资源,然后在“安全性”下选择“安全性配置”。 选择“启用”以启用“Azure Key Vault 集成”。

以下屏幕截图展示了如何在门户中为 Azure 虚拟机上的现有 SQL Server 启用 Azure Key Vault:

完成后,选择“安全”页底部的“应用”按钮,以保存更改 。

注意

我们在此处创建的凭据名称将在稍后映射到 SQL 登录名。 这允许 SQL 登录名访问密钥保管库。 使用 Azure Key Vault 设置 SQL Server TDE 可扩展密钥管理的步骤 5.4 中介绍了创建凭据的手动步骤,但需使用 ALTER LOGIN 并将凭据添加到所创建的登录名。

ALTER LOGIN [login_name] ADD CREDENTIAL [credential_name];

按照使用 Azure Key Vault 设置 SQL Server TDE 可扩展密钥管理中第 5.5 步的说明继续操作,以完成 EKM 设置。