Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

本文介绍了如何配置 Azure 备份的多用户授权(MUA),以增强恢复服务保管库中关键操作的安全性。 它介绍如何在单独的租户中创建 Resource Guard,以提供最大程度的保护,并演示如何在托管 Resource Guard 的租户中使用 Microsoft Entra Privileged Identity Management 请求和批准关键操作访问。 或者,您可以根据您组织的设置,使用其他方法来管理即时(JIT)权限。

注意

- 将资源防护用于备份保管库的多用户授权现已正式发布。 了解详细信息。

先决条件

在为恢复服务保管库配置多用户授权之前,请确保满足以下先决条件:

- Resource Guard 和恢复服务保管库必须位于同一 Azure 区域中。

- 备份管理员 不得 对 Resource Guard 具有 贡献者、备份 MUA 管理员或 备份 MUA 操作员 权限。 你可以选择将资源防护放在同一目录的另一个订阅中或另一个目录中,以确保最大程度的隔离。

- 必须注册包含恢复服务保管库和资源防护(在不同的订阅或租户中)的订阅才能使用提供程序 - Microsoft.RecoveryServices 和 Microsoft.DataProtection。 有关详细信息,请参阅 Azure 资源提供程序和类型。

了解各种 MUA 使用方案。

创建资源防护

安全管理员创建资源防护。 建议在与保管库不同的订阅或租户中创建。 但是,它应该与保管库位于同一区域。 备份管理员不得拥有对资源防护或包含它的订阅的“参与者”、“备份 MUA 管理员”或“备份 MUA 操作员”访问权限。

选择客户端

若要在与保管库租户不同的租户中创建资源防护,请执行以下步骤:

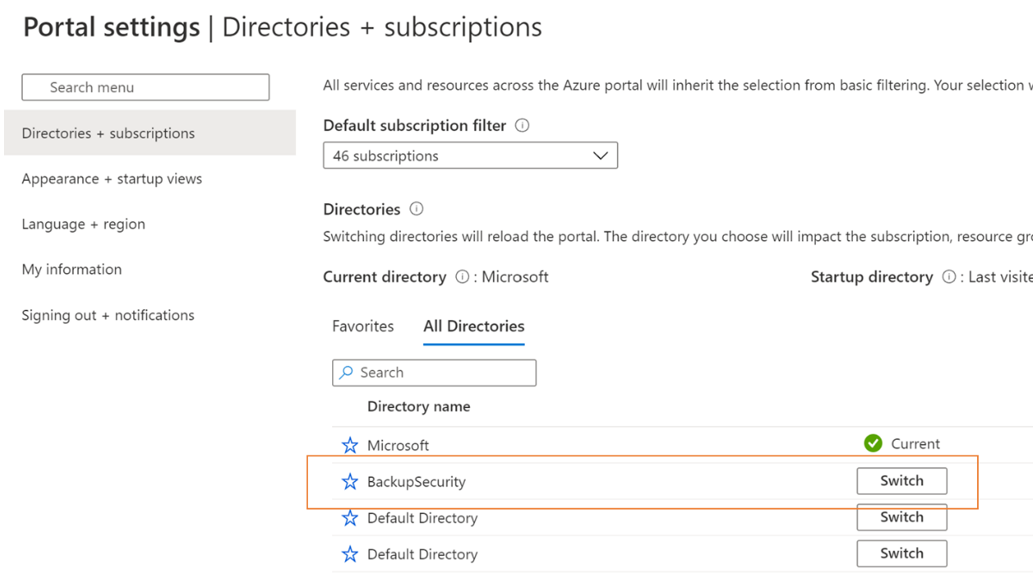

在 Azure 门户中,转到要在其下创建资源防护的目录。

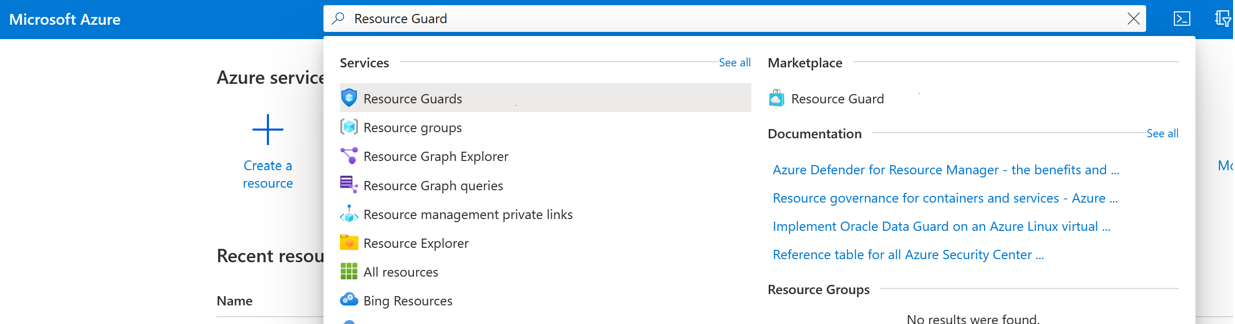

在搜索栏中搜索“资源防护”,然后从下拉列表中选择相应的项。

- 选择“创建”开始创建资源防护。

- 在“ 创建 ”窗格中,填写 Resource Guard 所需的详细信息。

- 确保资源防护与恢复服务保管库位于同一 Azure 区域。

- 此外,建议添加一段说明,指示如何在需要时获取或请求对关联保管库执行操作所需的访问权限。 此说明也会显示在关联的保管库中,以指导备份管理员获取所需的权限。 如果需要,可以在以后编辑说明,但建议始终采用明确定义的说明。

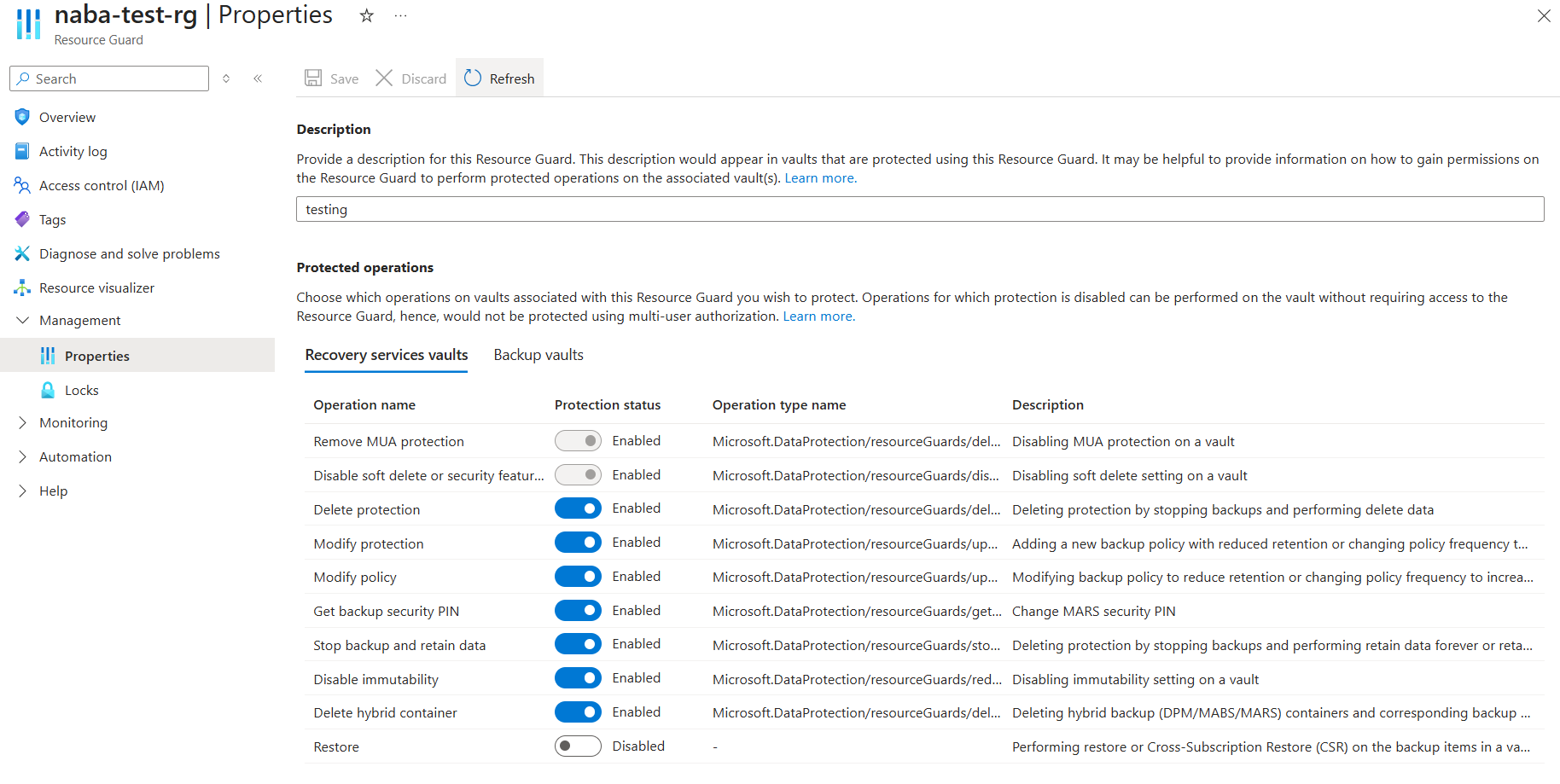

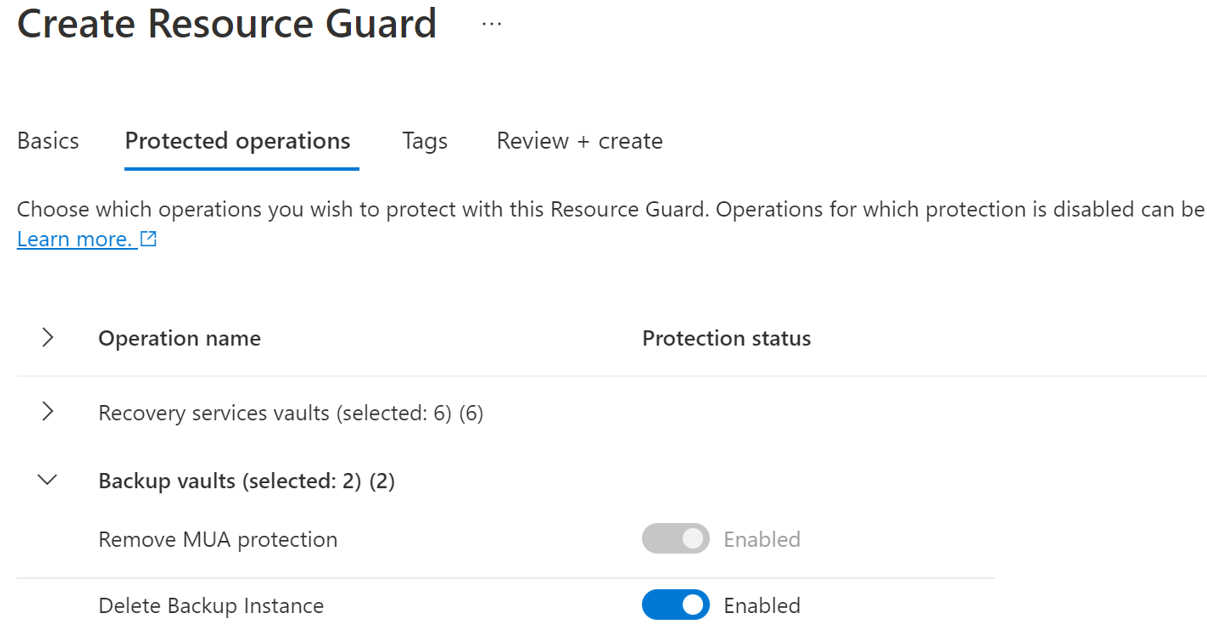

在“受保护的操作”选项卡上,选择需要使用此资源防护进行保护的操作。

你还可以在创建资源防护后选择要保护的操作。

(可选)根据需要向资源防护添加任何标记

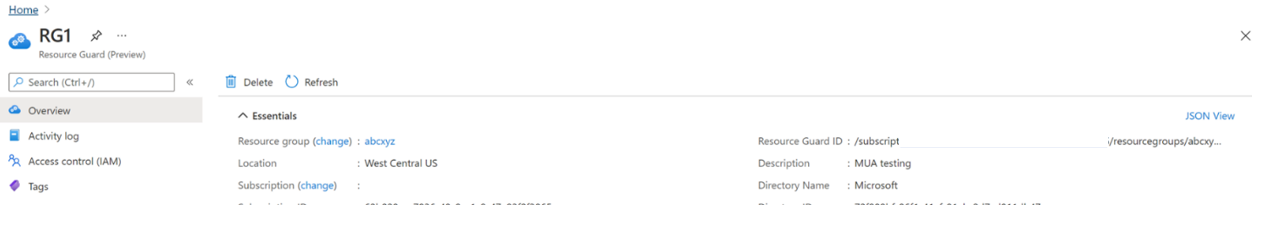

选择“查看 + 创建”,然后按照通知查看状态以及资源防护是否成功创建。

选择要使用资源防护保护的操作

从所有受支持的关键操作中选择要使用资源防护保护的操作。 默认情况下,所有受支持的关键操作均处于启用状态。 但是,你(作为安全管理员)可以使用资源防护将某些操作排除在 MUA 的监控范围之外。

选择客户端

若要豁免操作,请执行以下步骤:

向备份管理员分配对资源防护的权限以启用 MUA

若要在保管库上启用 MUA,保管库管理员必须对资源防护或包含资源防护的订阅具有读取者角色。 若要分配对资源防护的读取者角色,请执行以下操作:

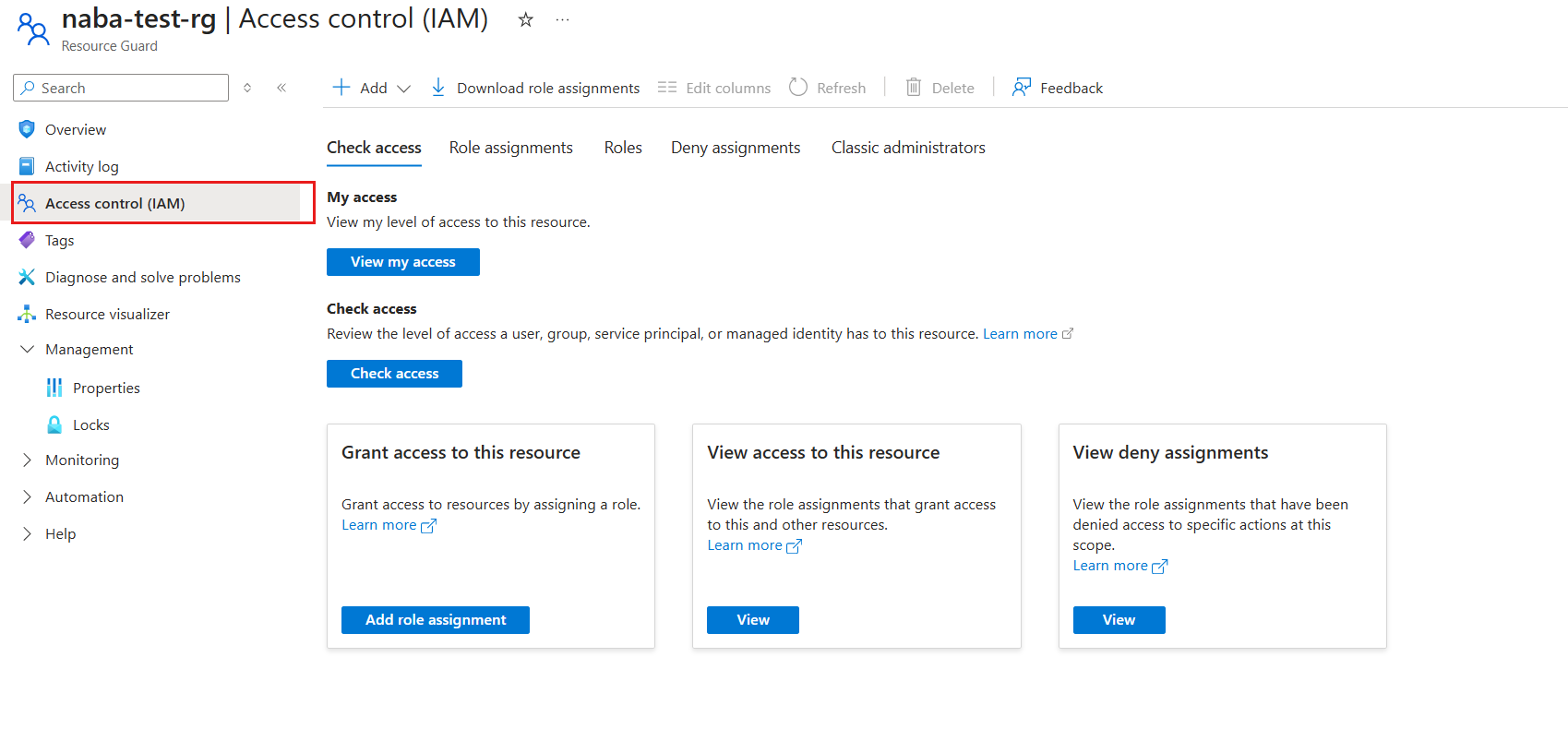

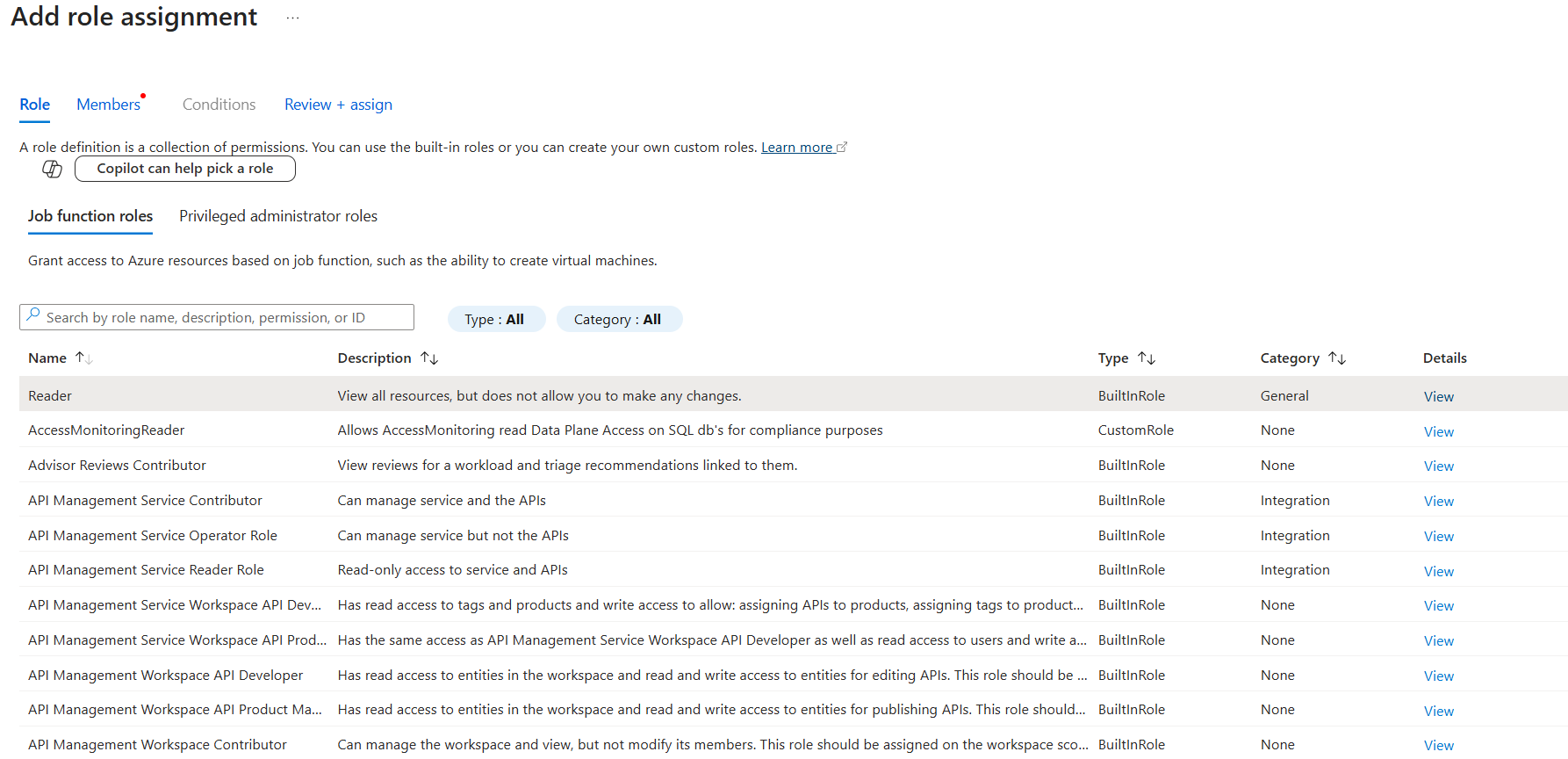

在上面创建的 Resource Guard 中,转到 “访问控制”(IAM) 窗格,然后转到 “添加角色分配”。

从内置角色列表中选择“读取者”,然后选择“下一步”。

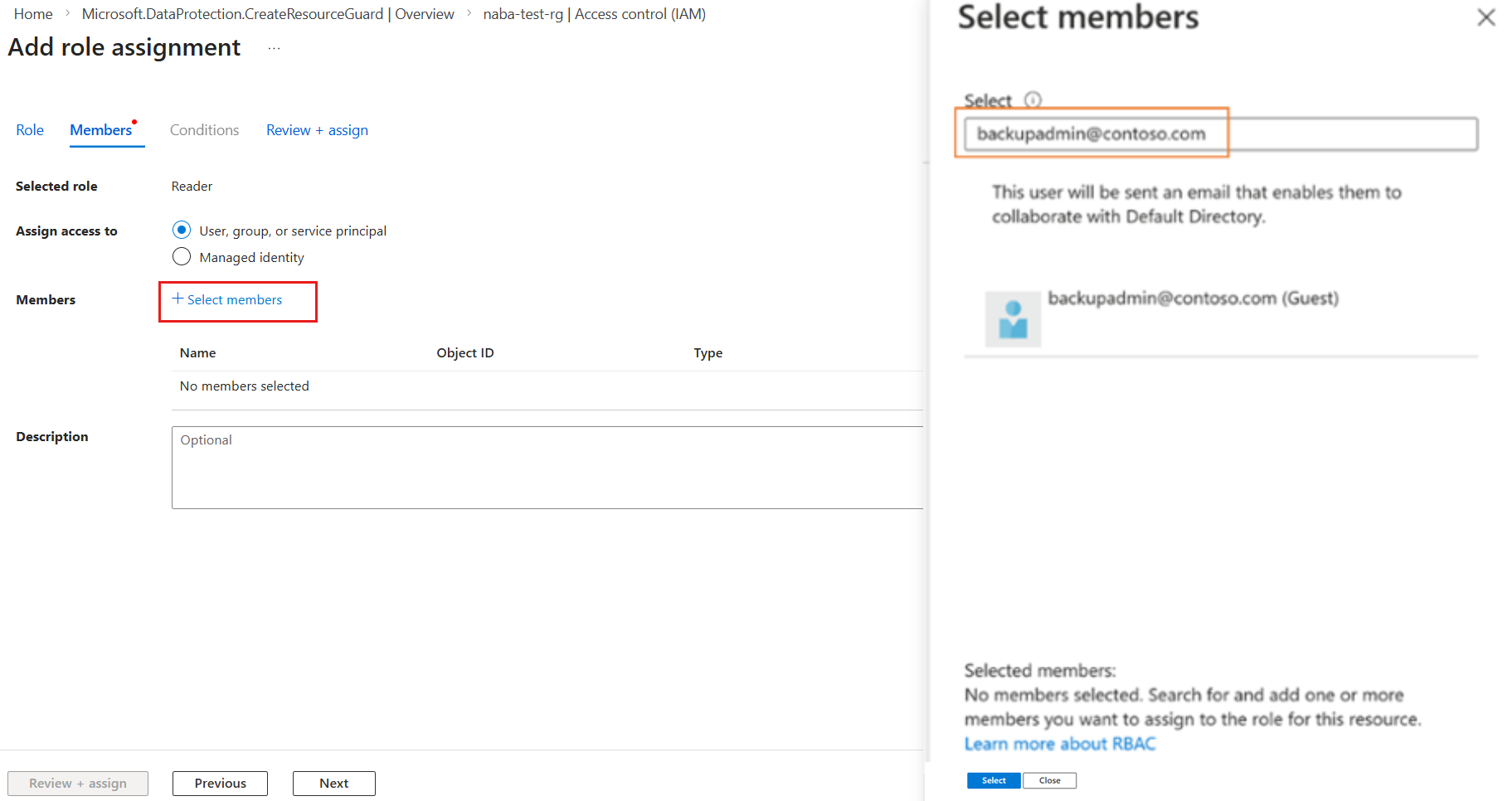

单击“选择成员”并添加备份管理员的电子邮件 ID,将其添加为读取者。 由于在这种情况下,备份管理员在另一个租户中,它们将作为来宾添加到包含资源防护的租户。

单击“选择”,然后继续单击“查看 + 分配”以完成角色分配。

在恢复服务保管库上启用 MUA

在资源防护上完成读者角色分配后,在你(作为备份管理员)管理的保管库上启用多用户授权。

选择客户端

若要在保管库上启用 MUA,请执行以下步骤。

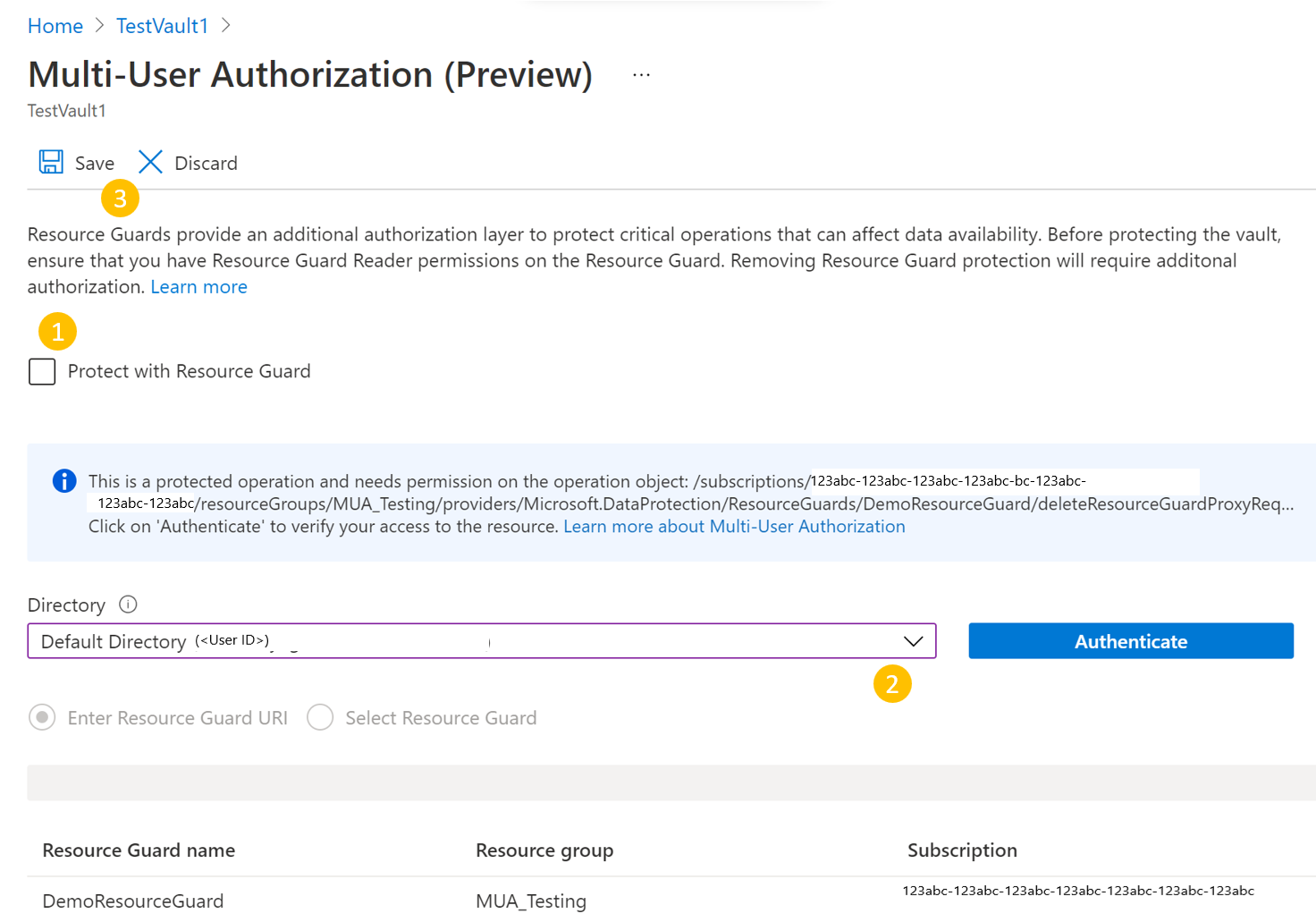

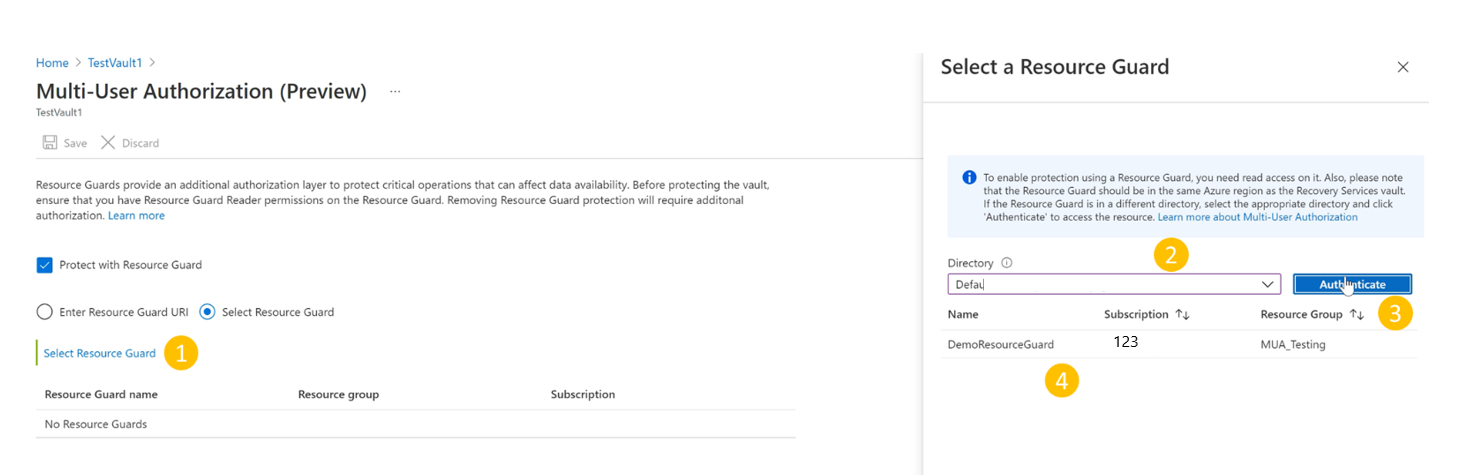

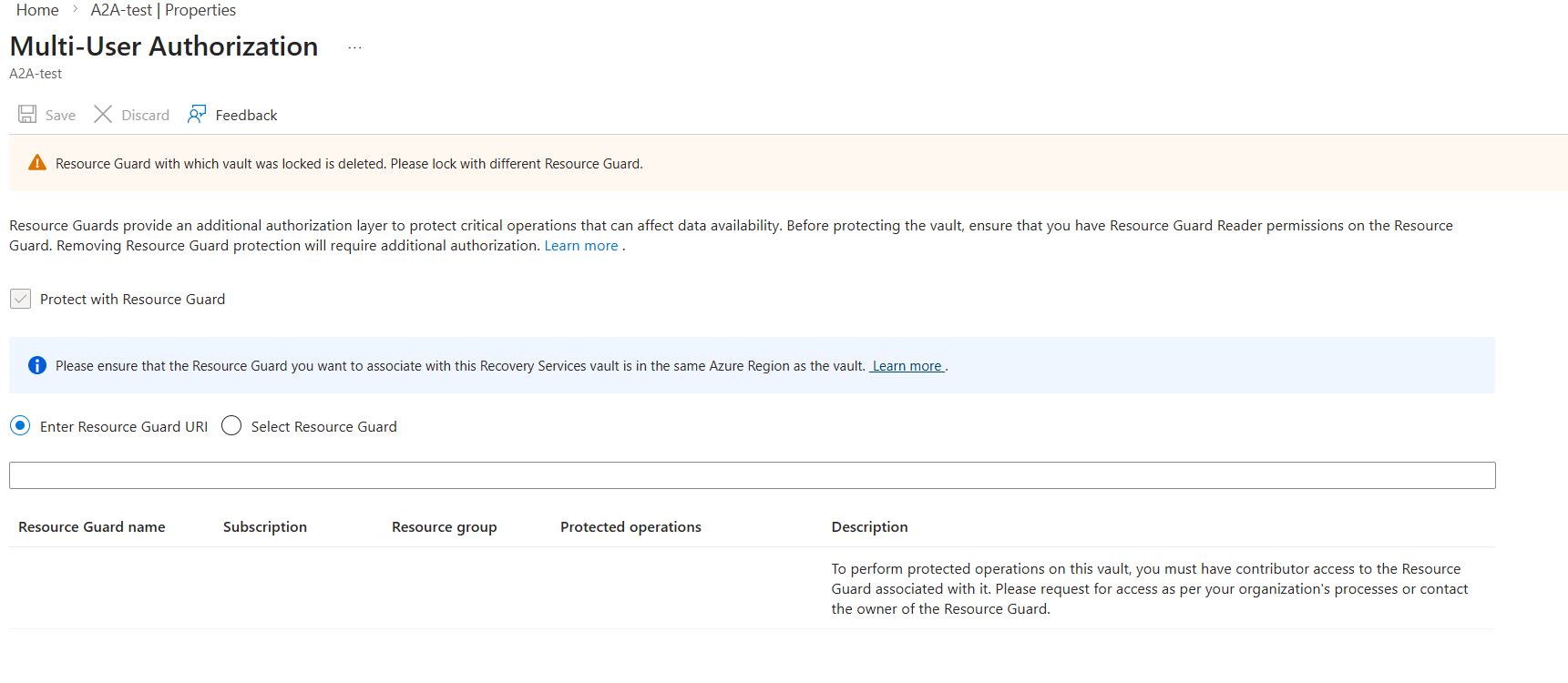

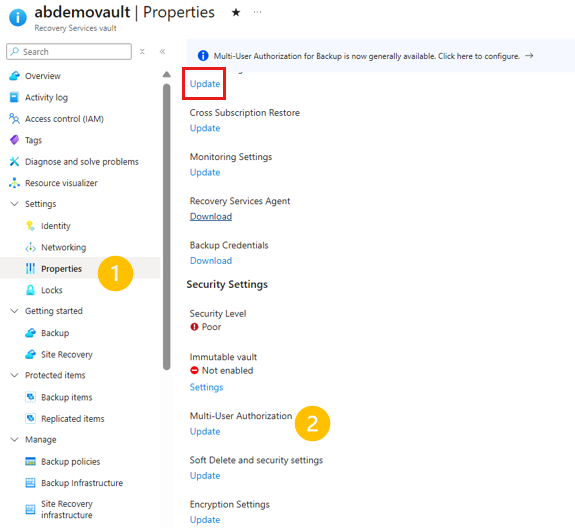

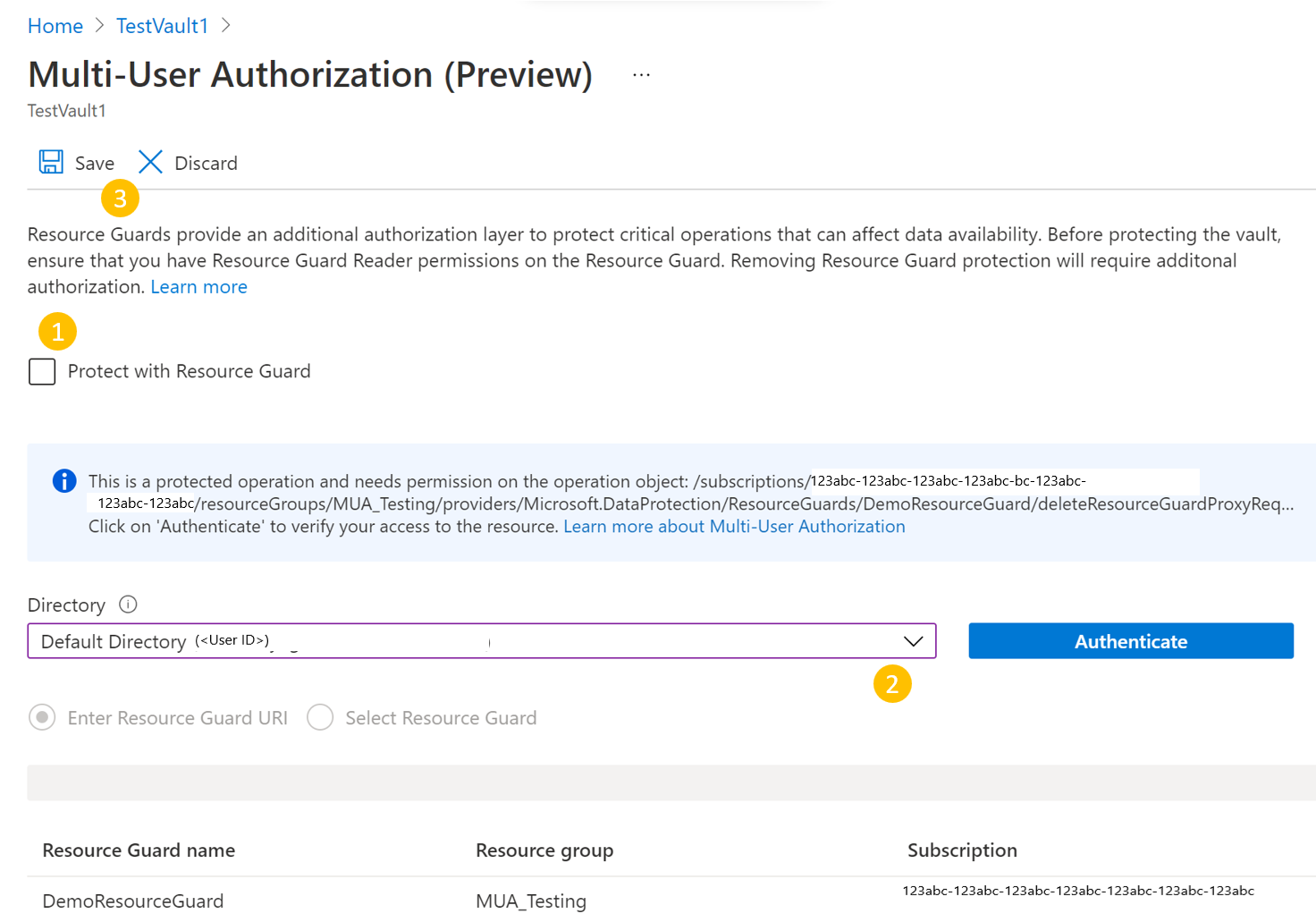

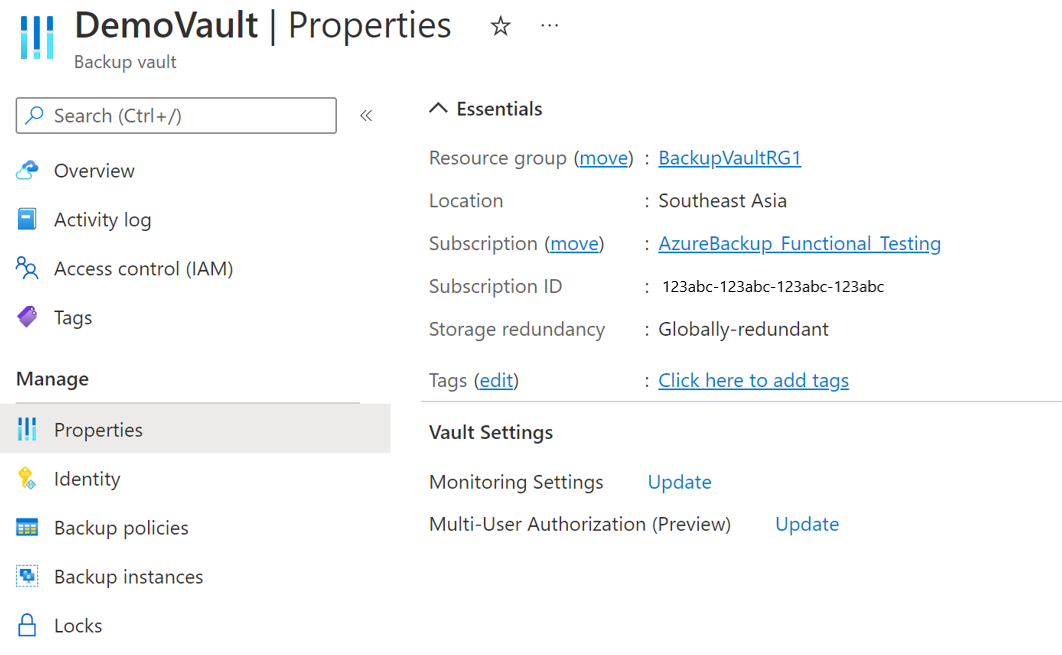

转到“恢复服务保管库”。 转到左侧导航面板上的“属性”,然后导航到“多用户授权”,选择“更新”。

现在,你将看到一个启用 MUA 并通过以下方式之一选择资源防护的选项:

完成后,选择“保存”以启用 MUA。

使用 MUA 进行保护的操作

启用 MUA 后,如果备份管理员尝试在对资源防护没有所需角色(即“备份 MUA 操作员”角色)的情况下执行范围内操作,这些操作将在保管库上受到限制。

注意

强烈建议你在启用 MUA 后测试设置,确保按预期阻止受保护的操作,并确保正确配置了 MUA。

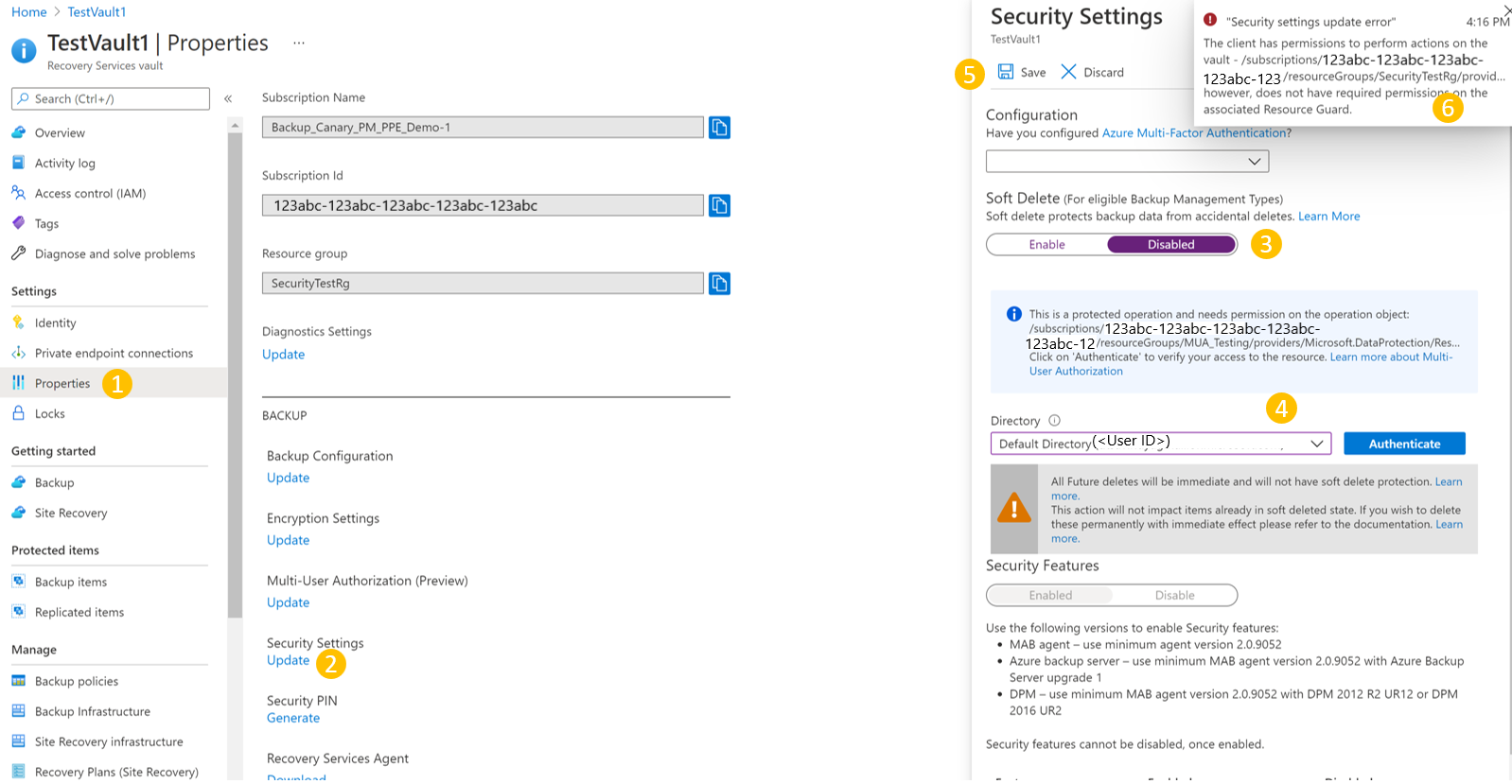

下面描述的是备份管理员尝试执行此类受保护作时会发生什么情况(例如,此处描述了禁用不可变性。其他受保护的作也有类似的体验。 以下步骤由没有所需权限的备份管理员执行。

若要禁用不可变性,请执行以下步骤:

转到 恢复服务保管库>属性。

在“属性”窗格的“不可变保管库”下,选择“设置”。

在“ 不可变保管库 ”窗格中,通过清除 “启用保管库不可变性 ”复选框来禁用不可变性。

系统会通知你这是一个受保护的操作,你需要验证对资源防护的访问权限。

选择包含资源防护的目录并验证你自己的身份。

注意

如果 Resource Guard 与保管库在同一目录中,则无需执行此操作。

选择应用。

请求失败,并出现错误,你没有足够的权限访问 Resource Guard 来执行此作。

使用 Microsoft Entra Privileged Identity Management 授权关键的(受保护的)操作

以下部分介绍如何使用 PIM 授权这些请求。 在某些情况下,你可能需要对备份执行关键操作,MUA 可以帮助你确保仅在得到适当审批或权限时执行这些操作。 如前所述,备份管理员需要对资源防护具有“备份 MUA 操作员”角色,才能执行资源防护范围内的关键操作。 若要实时执行此类操作,可以使用 Microsoft Entra Privileged Identity Management。

注意

虽然 Microsoft Entra PIM 是建议采用的方法,但你也可以使用手动或自定义方法来管理备份管理员对资源防护的访问权限。 若要手动管理对资源防护的访问权限,请使用资源防护左侧导航栏上的“访问控制 (IAM)”设置,并向备份管理员授予“备份 MUA 操作员”角色。

为备份管理员创建符合条件的分配(如果使用 Microsoft Entra Privileged Identity Management)

安全管理员可以使用 PIM 为备份管理员创建合格的分配,并为资源卫士提供“备份 MUA 操作员”角色。 这使备份管理员能够在需要执行受保护操作时提出请求(即,请求“备份 MUA 操作员”角色)。 为此,安全管理员将执行以下操作:

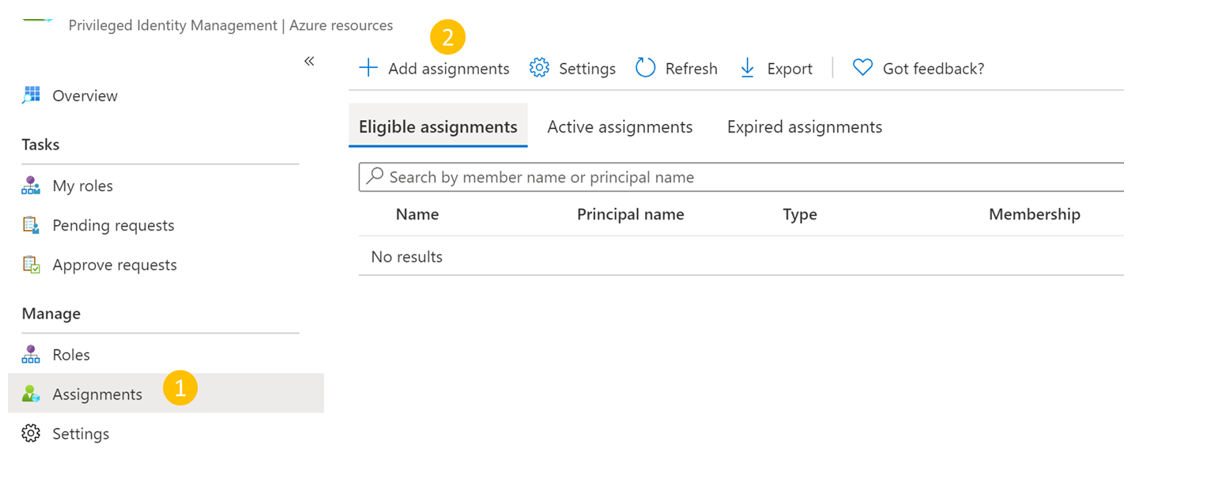

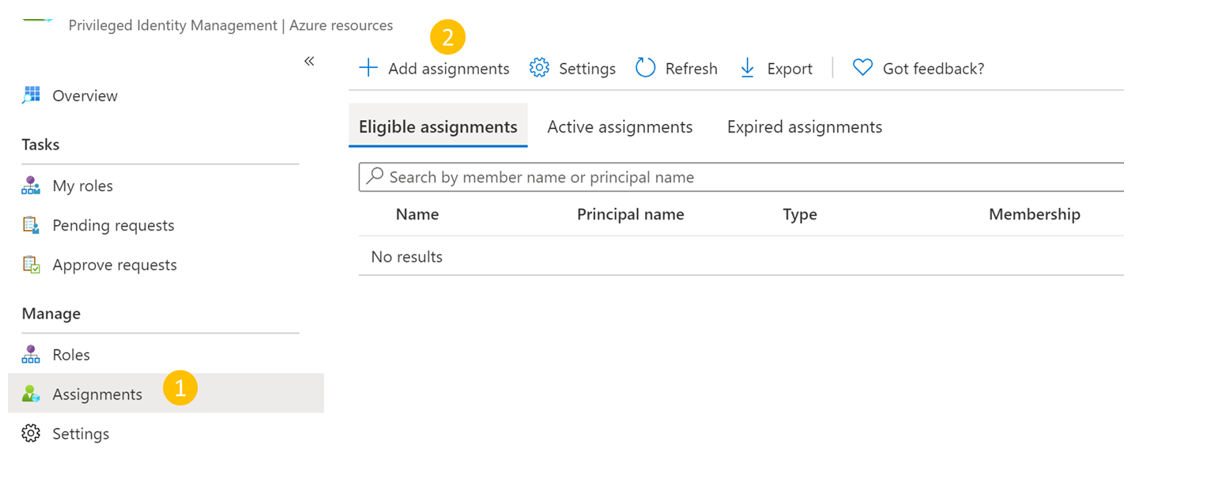

在包含资源防护的安全租户中,转到“Privileged Identity Management”(在 Azure 门户的搜索栏中搜索此项),然后转到“Azure 资源”(在左侧菜单的“管理”下)。

选择要针对其分配“备份 MUA 操作员”角色的资源(资源防护或包含订阅/RG)。

如果在资源列表中没有看到相应的资源,请确保添加要由 PIM 管理的包含订阅。

在所选资源中,转到“分配”(在左侧菜单的“管理”下),然后转到“添加分配”。

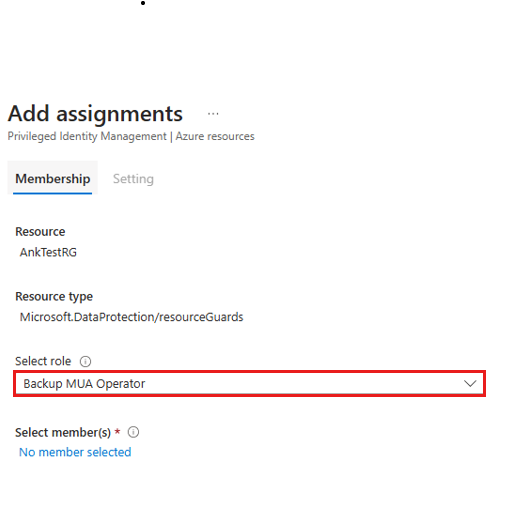

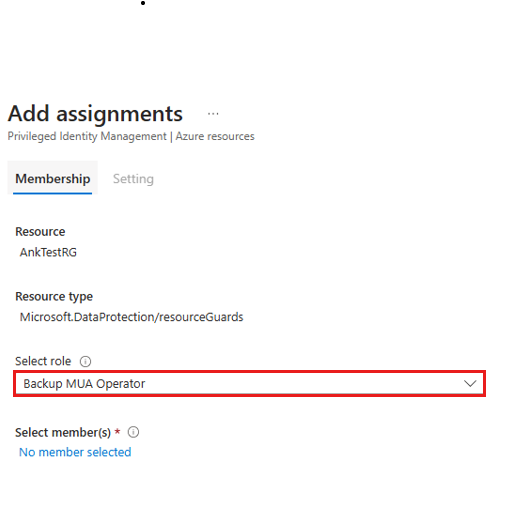

在“添加分配”中:

- 选择“备份 MUA 操作员”作为角色。

- 转到“选择成员”并添加备份管理员的用户名(或电子邮件 ID)。

- 选择“下一页”。

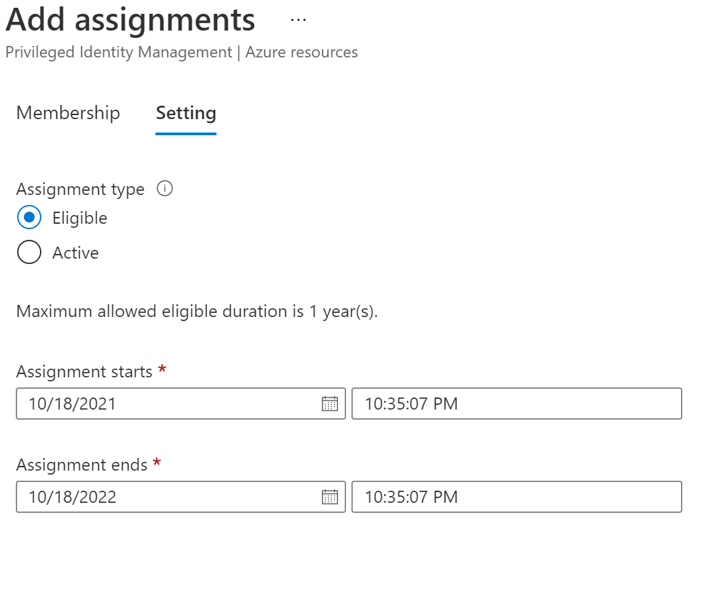

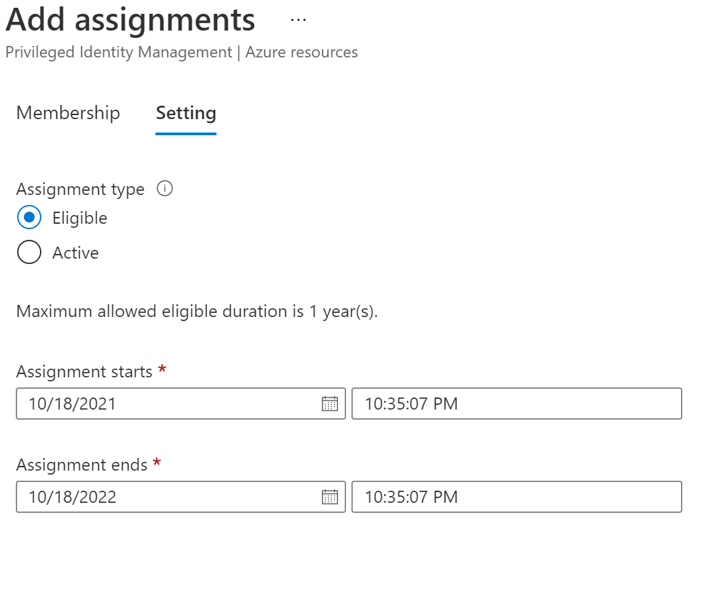

在下一个屏幕中:

- 在分配类型下,选择“符合条件”。

- 指定符合条件的权限的有效期限。

- 选择“分配”完成符合条件的分配的创建。

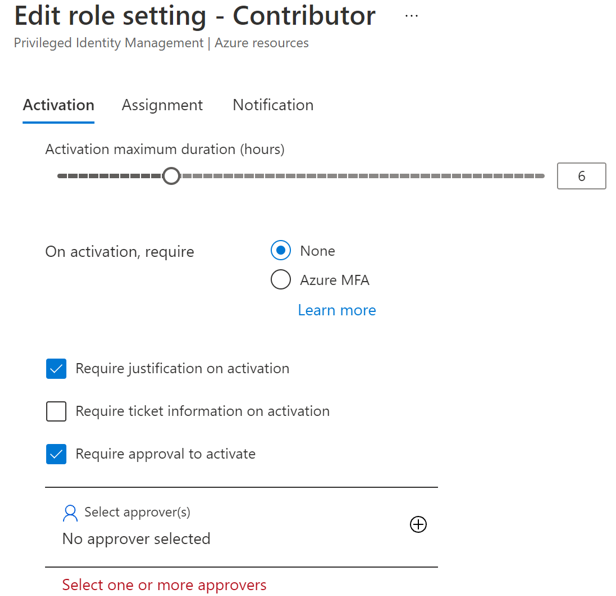

设置审批者以激活备份 MUA 操作员角色

默认情况下,上述设置可能未在 PIM 中配置审批者(和审批流程要求)。 为确保审批者具有审批请求所需的“备份 MUA 操作员”角色,安全管理员必须执行以下步骤:

注意

如果未配置审批者,那么无需经过安全管理员或指定审批者的评审,系统便会自动批准所有请求。 有关这方面的更多详细信息,请参阅此处

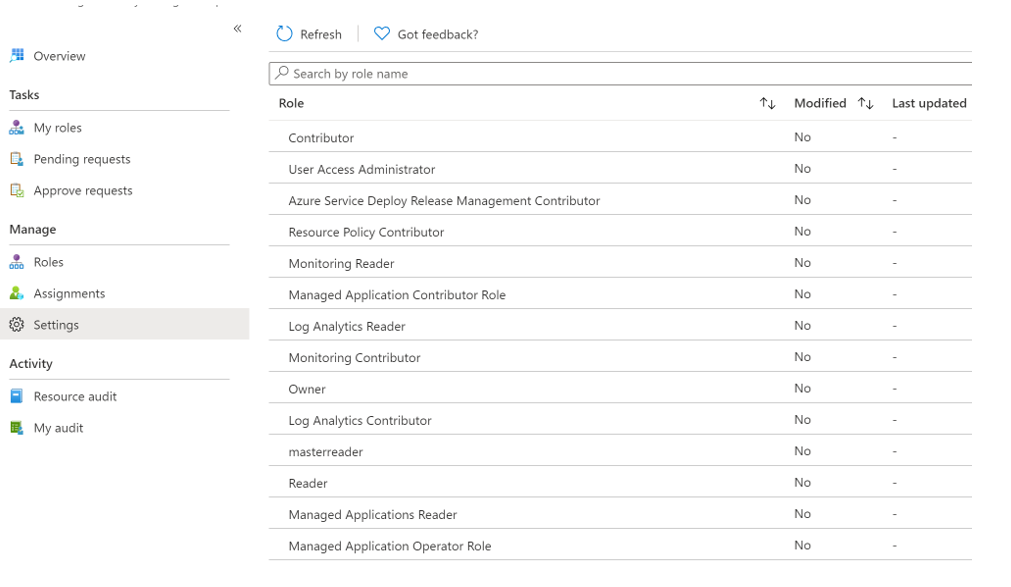

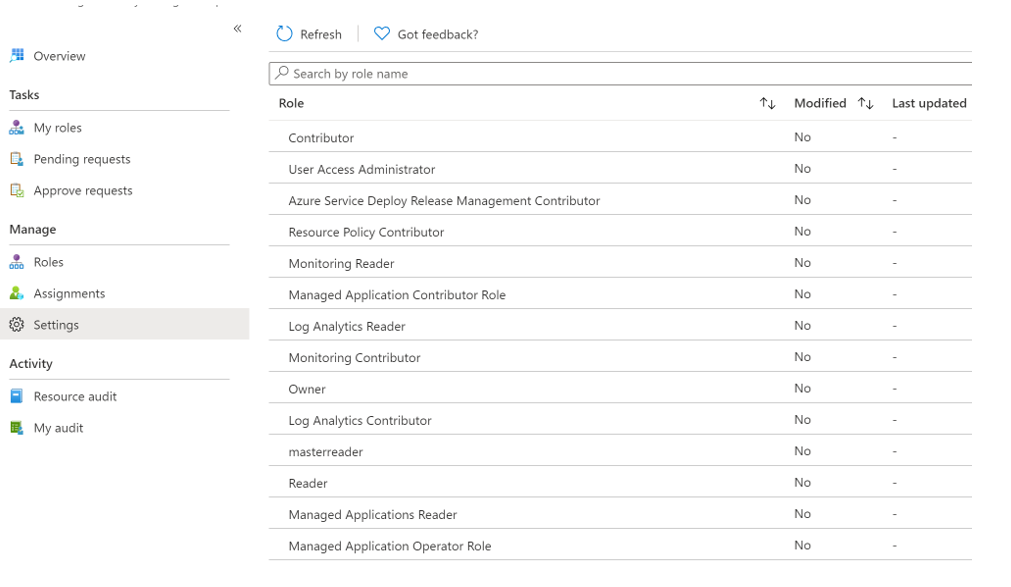

在 Microsoft Entra PIM 中,选择左侧导航栏中的“Azure 资源”,然后选择你的资源防护。

转到“设置”,然后转到“备份 MUA 操作员”角色。

如果你发现“审批者”显示“无”或显示不正确的审批者,请选择“编辑”以添加需要评审和审批“备份 MUA 操作员”角色激活请求的评审者。

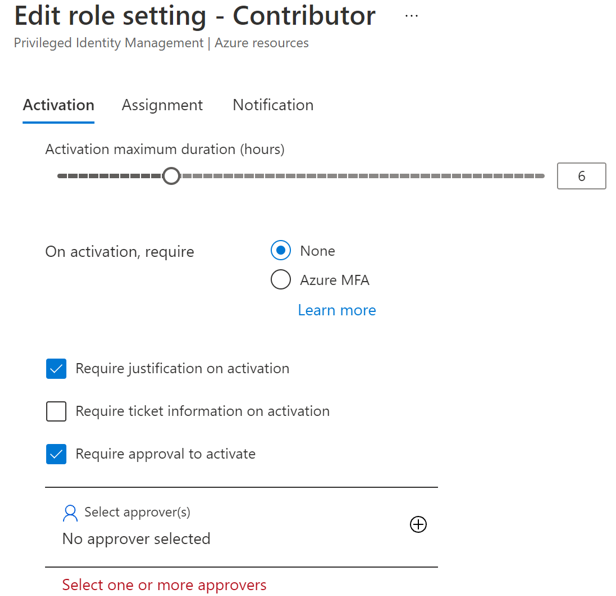

在“激活”选项卡中,选择“需要批准才能激活”并添加需要审批每个请求的审批者。

选择安全选项,例如多重身份验证 (MFA)、强制执行票证以激活“备份 MUA 操作员”角色。

在“分配”和“通知”选项卡上根据需要选择相应的选项。

选择“更新”完成审批者设置,以激活“备份 MUA 操作员”角色。

请求激活符合条件的分配以执行关键操作

安全管理员创建符合条件的分配后,备份管理员需要激活“备份 MUA 操作员”角色分配,才能执行受保护的操作。

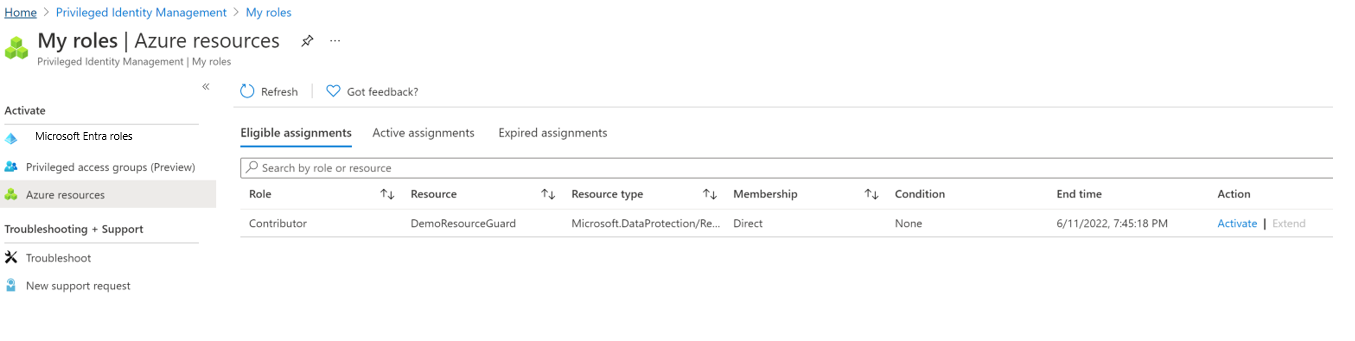

若要激活角色分配,请执行以下步骤:

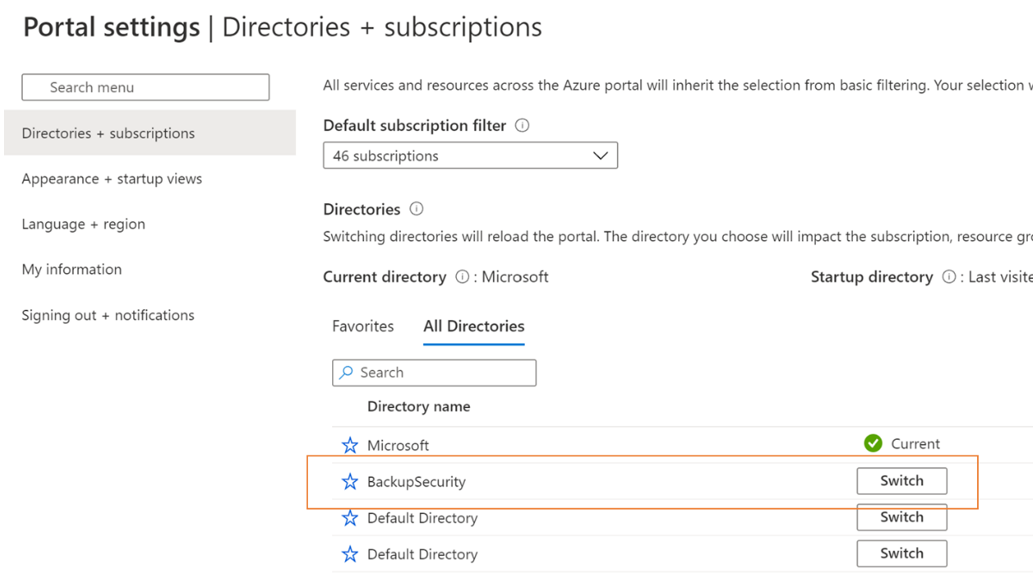

转到 Microsoft Entra Privileged Identity Management。 如果资源防护在另一个目录中,请切换到该目录,然后转到 Microsoft Entra Privileged Identity Management。

在左侧菜单中转到“我的角色”“Azure 资源”。

选择“激活”以激活“备份 MUA 操作员”角色的合格分配。

此时将显示一条通知,指出发送了请求以供审批。

批准激活请求以执行关键操作

一旦备份管理员提出激活“备份 MUA 操作员”角色的请求,安全管理员就要评审和审批该请求。

- 在安全租户中,转到 Microsoft Entra Privileged Identity Management。

- 转到“审批请求”。

- 在“Azure 资源”下,可以看到备份管理员提出的请求激活为“备份 MUA 操作员”的请求。

- 评审该请求。 如果是真实的,请选择该请求,然后选择“批准”以批准它。

- 备份管理员通过电子邮件(或其他组织警报机制)获悉其请求现已获得批准。

- 获得批准后,备份管理员可以在请求的时间段内执行受保护的操作。

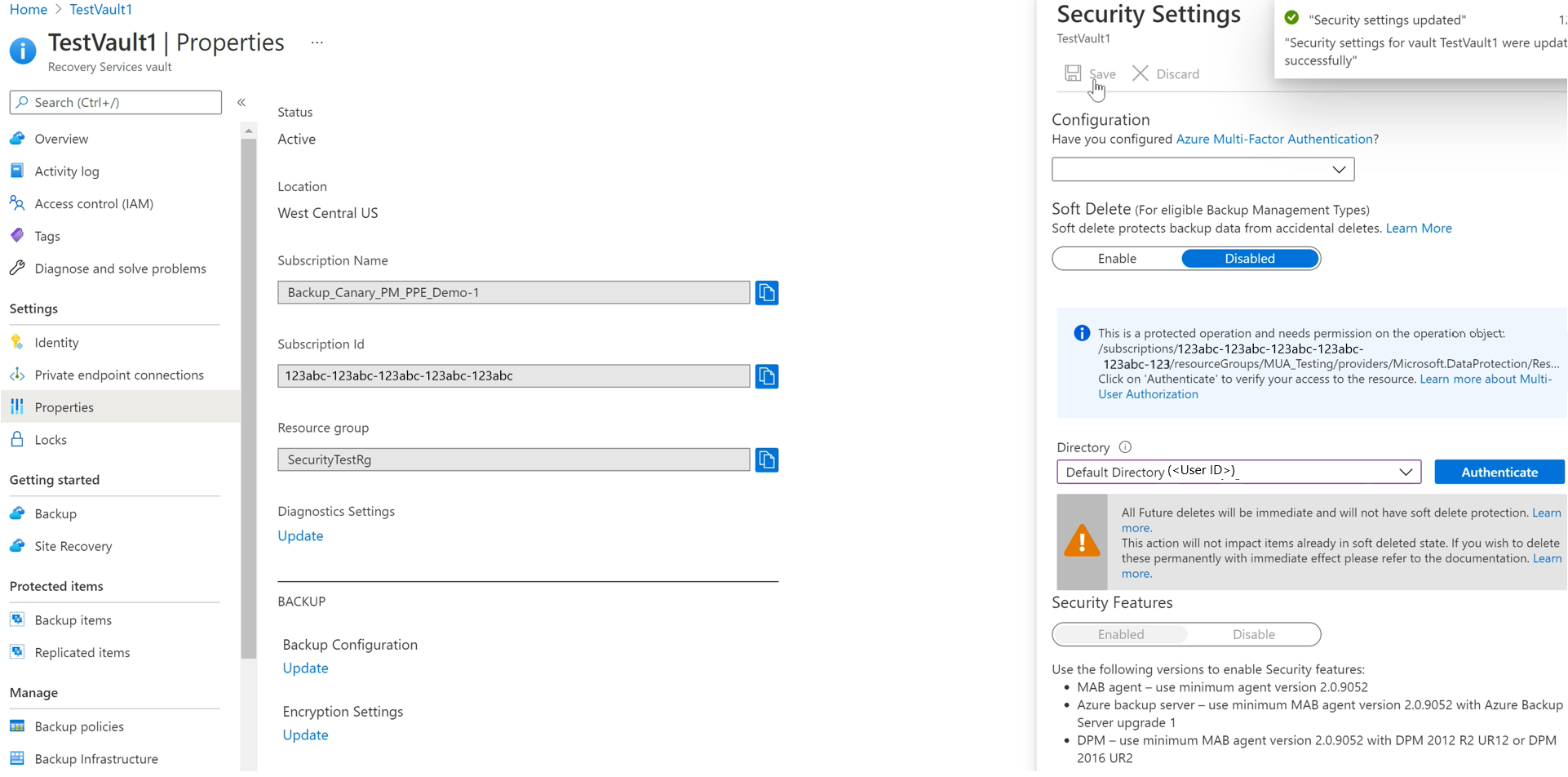

获得批准后执行受保护的操作

备份管理员对资源防护“备份 MUA 操作员”角色的请求获得批准后,就可以对关联的保管库执行受保护的操作。 如果资源防护位于另一个目录中,备份管理员需要验证自己的身份。

注意

如果使用 JIT 机制分配访问权限,“备份 MUA 操作员”角色将在批准期结束时收回。 否则,安全管理员需要手动删除分配给备份管理员的“备份 MUA 操作员”角色(用于执行关键操作)。

在恢复服务保管库上禁用 MUA

禁用 MUA 是一项受保护的操作,因此,保管库使用 MUA 进行保护。 如果你(备份管理员)想要禁用 MUA,则必须在资源防护中具有所需的“备份 MUA 操作员”角色。

选择客户端

若要在保管库上禁用 MUA,请执行以下步骤:

备份管理员向安全管理员请求获得资源防护的“备份 MUA 操作员”角色。 他们可以使用组织批准的方法提出此请求,例如 JIT 程序(如 Microsoft Entra Privileged Identity Management)或其他内部工具和程序。

安全管理员审批请求(如果他们发现请求值得审批),并通知备份管理员。现在,备份管理员在资源防护上拥有“备份 MUA 操作员”角色。

备份管理员转到保管库 >“属性”“多用户授权”。

选择“更新”。

- 清除“使用资源防护进行保护”复选框。

- 选择包含资源防护的目录,并使用“身份证验证”按钮验证访问权限(如果适用)。

- 完成身份验证后,选择“保存”。 有了正确的访问权限,请求应该就能成功完成。

如果资源防护存在于不同的租户中,则需要租户 ID。

示例:

az backup vault resource-guard-mapping delete --resource-group RgName --name VaultName

本文介绍如何为 Azure 备份配置多用户授权(MUA),以提高备份保管库上关键作的安全性。 它介绍如何在单独的租户中创建 Resource Guard,以提供最大程度的保护,并演示如何在托管 Resource Guard 的租户中使用 Microsoft Entra Privileged Identity Management 请求和批准关键操作访问。 或者,您可以根据您组织的设置,使用其他方法来管理即时(JIT)权限。

注意

- 将资源防护用于备份保管库的多用户授权现已正式发布。

先决条件

在为备份保管库配置多用户授权之前,请确保满足以下先决条件:

- Resource Guard 和备份保管库必须位于同一 Azure 区域中。

- 备份管理员 不得 对 Resource Guard 具有 贡献者、备份 MUA 管理员或 备份 MUA 操作员 权限。 你可以选择将资源防护放在同一目录的另一个订阅中或另一个目录中,以确保最大程度的隔离。

- 必须注册包含备份保管库和资源防护(在不同订阅或租户中)的订阅才能使用提供程序 Microsoft.DataProtection4。 有关详细信息,请参阅 Azure 资源提供程序和类型。

了解各种 MUA 使用方案。

创建资源防护

安全管理员创建资源防护。 建议在与保管库不同的订阅或租户中创建。 但是,它应该与保管库位于同一区域。

备份管理员不得拥有对资源防护或包含它的订阅的“参与者”、“备份 MUA 管理员”或“备份 MUA 操作员”访问权限。

若要以安全管理员身份在与保管库租户不同的租户中创建资源防护,请执行以下步骤:

在 Azure 门户中,转到要在其下创建资源防护的目录。

在搜索栏中搜索“资源防护”,然后从下拉列表中选择相应的项。

- 选择“创建”以创建资源防护。

- 在“创建”窗格中,填写此 Resource Guard 所需的详细信息。

- 确保资源防护与备份保管库位于相同的 Azure 区域中。

- 添加说明,告知如何请求访问权限以根据需要对关联的保管库执行操作。 此说明会显示在关联的保管库中,以指导备份管理员获取所需的权限。

在“受保护的操作”选项卡上,选择需要在“备份保管库”选项卡下使用此资源防护进行保护的操作。

目前,“受保护的操作”选项卡仅包含要禁用的“删除备份实例”选项。

你还可以在创建资源防护后选择要保护的操作。

(可选)根据需要向资源防护添加任何标记。

选择“查看 + 创建”,然后按照通知监视状态以及资源防护是否成功创建。

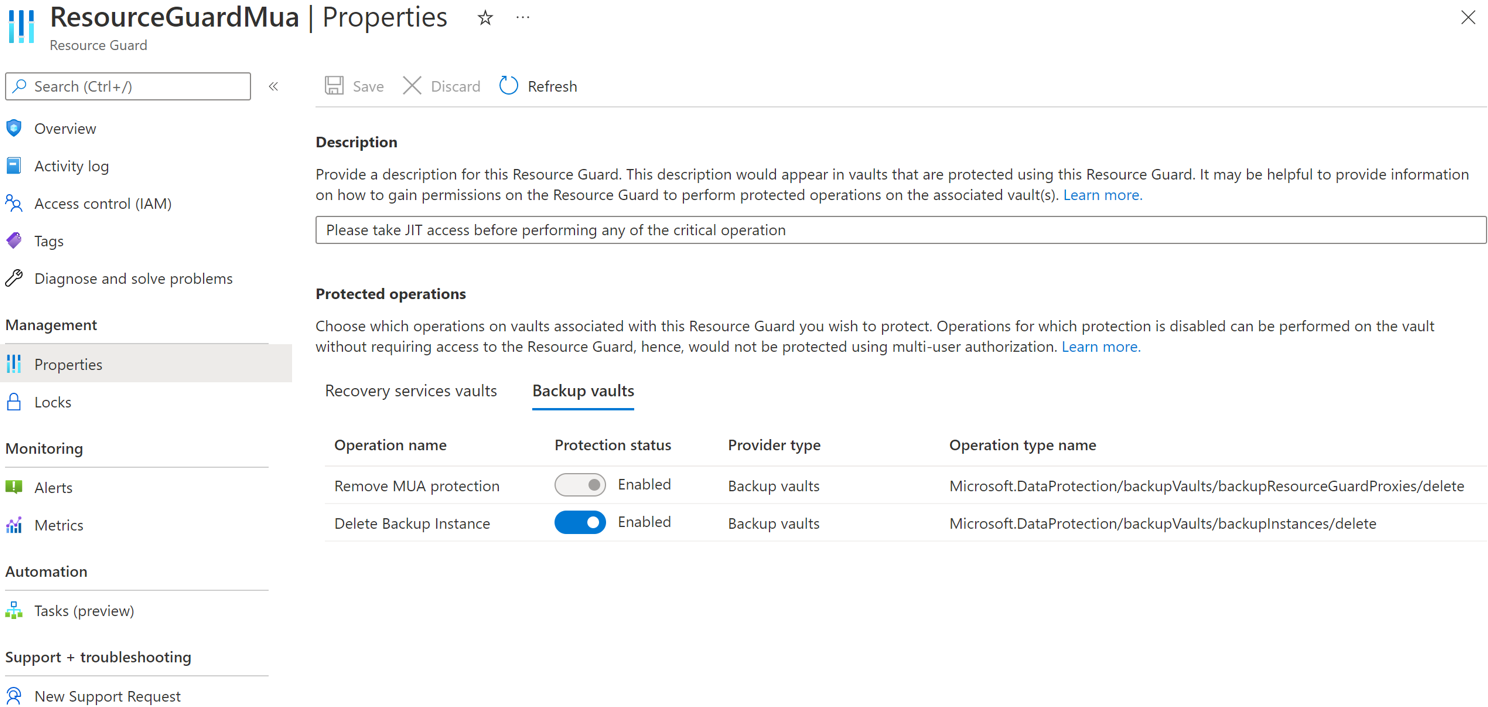

选择要使用资源防护保护的操作

创建保管库后,安全管理员还可以在所有受支持的关键操作中选择要使用资源防护进行保护的操作。 默认情况下,所有受支持的关键操作均处于启用状态。 但是,安全管理员可以使用资源防护将某些操作排除在 MUA 的监控范围之外。

若要选择要保护的操作,请执行以下步骤:

在创建的资源防护中,转到“属性”“备份保管库”选项卡。

为要排除在授权之外的操作选择“禁用”。

无法禁用“删除 MUA 保护”和“禁用软删除”操作。

(可选)在“备份保管库”选项卡中,更新资源防护的说明。

选择“保存”。

向备份管理员分配对资源防护的权限以启用 MUA

备份管理员必须对资源防护或者对包含资源防护的订阅具有“读取者”角色,才能在保管库上启用 MUA。 安全管理员需要将此角色分配给备份管理员。

若要在资源防护上分配“读取者”角色,请执行以下步骤:

在上面创建的 Resource Guard 中,转到 “访问控制”(IAM) 窗格,然后转到 “添加角色分配”。

从内置角色列表中选择“读取者”,然后选择“下一步”。

单击“选择成员”,并添加备份管理员的电子邮件 ID 以分配“读取者”角色。

由于备份管理员在另一个租户中,因此他们将作为来宾添加到包含资源防护的租户中。

单击“选择”“查看 + 分配”以完成角色分配。

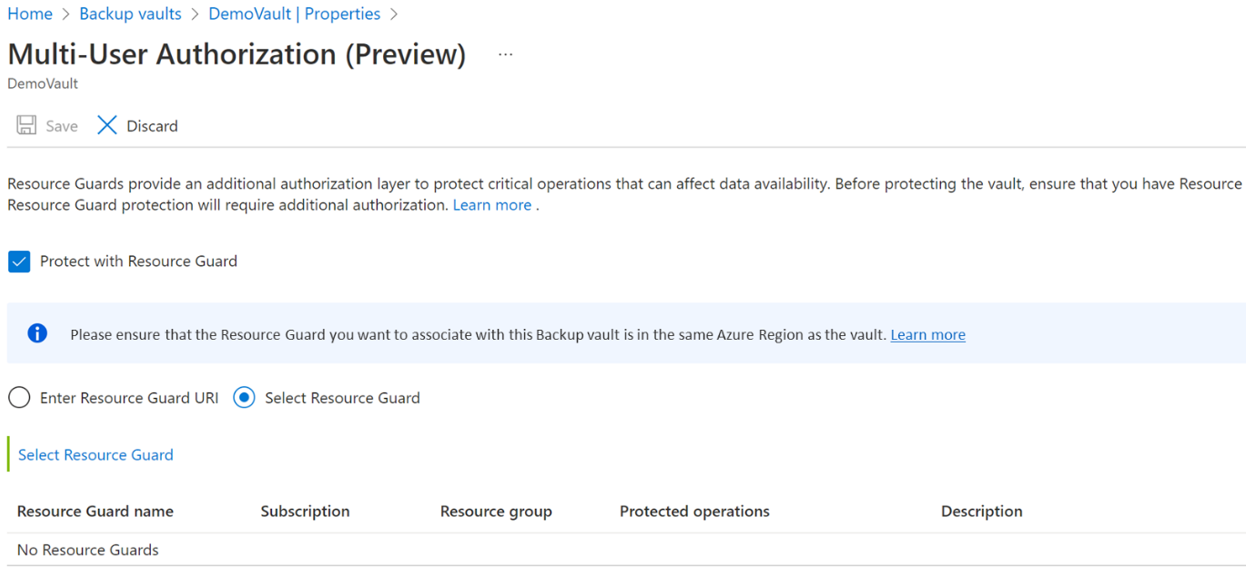

在备份保管库上启用 MUA

备份管理员拥有对资源防护的读取者角色后,可以按照以下步骤在其管理的保管库上启用多用户授权:

转到要为其配置 MUA 的备份保管库。

在左侧窗格中选择“属性”。

转到“多用户授权”并选择“更新”。

若要启用 MUA 并选择资源防护,请执行以下操作之一:

选择“保存”以启用 MUA。

使用 MUA 进行保护的操作

备份管理员启用 MUA 后,对保管库的操作范围将受到限制,如果备份管理员在对资源防护没有“备份 MUA 操作员”角色的情况下尝试执行操作,操作将会失败。

注意

强烈建议在启用 MUA 后测试设置,以确保:

- 按预期阻止受保护的操作。

- MUA 已正确配置。

若要执行受保护的操作(禁用 MUA),请执行以下步骤:

在左侧窗格中转到保管库 >“属性”。

清除禁用 MUA 对应的复选框。

你将收到一条通知,指出这是一个受保护的操作,并且需要有权访问资源防护。

选择包含资源防护的目录并验证你自己的身份。

如果资源防护与保管库位于同一目录中,则可能不需要执行此步骤。

选择“保存”。

请求将会失败并显示一条错误,指出你对资源防护没有足够的权限,无法执行此操作。

使用 Microsoft Entra Privileged Identity Management 授权关键的(受保护的)操作

在某些情况下,你可能需要对备份执行关键操作,为此,可以在经过适当的批准后或使用 MUA 权限来执行这些操作。 以下部分介绍如何使用 Privileged Identity Management (PIM) 授权关键操作请求。

备份管理员必须对资源防护具有“备份 MUA 操作员”角色才能在资源防护范围内执行关键操作。 若要实时 (JIT) 执行此类操作,可以使用 Microsoft Entra Privileged Identity Management。

注意

建议使用 Microsoft Entra PIM。 但是,你也可以使用手动或自定义方法来管理备份管理员对资源防护的访问权限。 若要手动管理对资源防护的访问权限,请使用资源防护左侧窗格中的“访问控制 (IAM)”设置,并向备份管理员授予“备份 MUA 操作员”角色。

使用 Microsoft Entra Privileged Identity Management 为备份管理员创建符合条件的分配

作为资源防护的备份 MUA 操作员,安全管理员可以使用 PIM 为备份管理员创建符合条件的分配。 这使备份管理员能够在需要执行受保护操作时提出请求(即,请求“备份 MUA 操作员”角色)。

若要创建符合条件的分配,请执行以下步骤:

登录 Azure 门户。

转到资源防护的安全租户,然后在搜索中输入“Privileged Identity Management”。

在左侧窗格中,选择“管理”并转到“Azure 资源”。

选择要针对其分配“备份 MUA 操作员”角色的资源(资源防护或包含订阅/RG)。

如果未找到任何相应的资源,请添加由 PIM 管理的源订阅。

选择资源并转到“管理”“分配”>“添加分配”。

在“添加分配”中:

- 选择“备份 MUA 操作员”作为角色。

- 转到“选择成员”并添加备份管理员的用户名(或电子邮件 ID)。

- 选择“下一页”。

在“分配”中,选择“符合条件”并指定符合条件的权限的有效期。

选择“分配”完成符合条件的分配的创建。

设置审批者来激活参与者角色

默认情况下,上述设置可能未在 PIM 中配置审批者(和审批流程要求)。 为确保审批者具有审批请求所需的“参与者”角色,安全管理员必须执行以下步骤:

注意

如果未配置审批者设置,系统会自动批准请求,而无需经过安全管理员或指定审批者的评审。 了解详细信息。

在 Microsoft Entra PIM 中,选择左侧窗格中的“Azure 资源”,然后选择你的资源防护。

转到“设置”“参与者”角色。

如果你发现“审批者”显示“无”或显示不正确的审批者,请选择“编辑”以添加需要评审和审批“参与者”角色激活请求的评审者。

在“激活”选项卡中,选择“需要批准才能激活”以添加需要审批每个请求的审批者。

选择安全选项,例如多重身份验证 (MFA)、必须提供票证,才能激活“备份 MUA 操作员”角色。

在“分配”和“通知”选项卡上根据要求选择相应的选项。

选择“更新”完成审批者设置,以激活“参与者”角色。

请求激活符合条件的分配以执行关键操作

安全管理员创建符合条件的分配后,备份管理员需要激活“参与者”角色的角色分配,才能执行受保护的操作。

若要激活角色分配,请执行以下步骤:

转到 Microsoft Entra Privileged Identity Management。 如果资源防护在另一个目录中,请切换到该目录,然后转到 Microsoft Entra Privileged Identity Management。

在左侧窗格中转到“我的角色”“Azure 资源”。

选择“激活”以激活“参与者”角色的符合条件的分配。

此时将显示一条通知,指出发送了请求以供审批。

批准激活请求以执行关键操作

备份管理员提出激活“参与者”角色的请求后,安全管理员必须评审并审批该请求。

若要评审并审批请求,请执行以下步骤:

转到“审批请求”。

在“Azure 资源”下,可以看到正在等待审批的请求。

选择“审批”以评审并审批真实请求。

获得批准后,备份管理员会通过电子邮件或其他内部提醒选项收到请求已获批准的通知。 现在,备份管理员可以在请求的时间段内执行受保护的操作。

获得批准后执行受保护的操作

安全管理员批准备份管理员对资源防护的“备份 MUA 操作员”角色请求后,备份管理员可以对关联的保管库执行受保护的操作。 如果资源防护位于另一个目录中,备份管理员必须验证自己的身份。

注意

如果使用 JIT 机制分配访问权限,“备份 MUA 操作员”角色将在批准期结束时收回。 否则,安全管理员需要手动删除分配给备份管理员的“备份 MUA 操作员”角色(用于执行关键操作)。

以下屏幕截图显示了为已启用 MUA 的保管库禁用软删除的示例。

在备份保管库上禁用 MUA

禁用 MUA 是一项受保护的操作,只能由备份管理员执行。 为此,备份管理员必须在资源防护中具有所需的“备份 MUA 操作员”角色。 若要获取此权限,备份管理员必须先使用即时 (JIT) 过程(例如 Microsoft Entra Privileged Identity Management)或内部工具向安全管理员请求批准对资源防护的“备份 MUA 操作员”角色请求。

然后,如果请求属实,则安全管理员会批准该请求并告知备份管理员,现在备份管理员对资源防护具有“备份 MUA 操作员”角色。 详细了解如何获取此角色。

若要禁用 MUA,备份管理员必须执行以下步骤:

转到保管库 >“属性”“多用户授权”。

选择“更新”并清除“使用资源防护进行保护”复选框。

选择“身份验证”(如果适用)以选择包含资源防护的目录,并验证访问权限。

选择“保存”完成禁用 MUA 的过程。