Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

本文介绍如何在 Azure Cosmos DB 帐户上配置网络安全外围。

重要

网络安全外围目前为公共预览版。 服务级别协议未随此功能一起提供。

功能概述

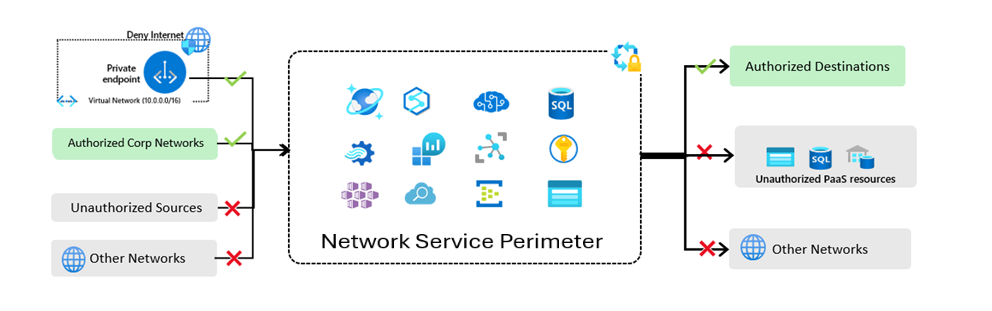

网络管理员可以为其 PaaS 服务定义网络隔离边界,该边界允许其 Azure Cosmos DB 帐户与 Keyvault、SQL 和其他使用 Azure 网络安全外围的服务通信。 可以通过多种方式保护 Azure 服务上的公共访问的安全:

- 保护入站连接: 通过显式授予对外围设备中资源的入口访问权限,限制公开 Azure Cosmos DB 帐户。 默认情况下,来自未经授权的网络的访问会被拒绝,并且你可以配置从专用终结点访问外围或订阅中的资源。

- 保护服务到服务通信: 外围中的所有资源都可以与外围的任何其他资源通信,防止数据外泄。

- 保护出站连接: 如果网络安全外围不管理目标租户,则在尝试将数据从一个租户复制到另一个租户时,它会阻止访问。 根据 FQDN 或来自其他网络外围的访问授予访问权限;所有其他访问尝试均被拒绝。

设置网络安全外围后,系统会自动处理所有这些通信,用户无需管理它们。 用户无需为每个资源设置专用终结点来启用通信功能或配置虚拟网络,顶级网络安全外围会启用此功能,

注意

Azure 网络安全外围补充了我们目前已有的功能,包括专用终结点(允许访问外围中的专用资源)和 VNet 注入,使托管 VNet 产品/服务能够访问外围中的资源。 我们目前不支持 Azure 网络安全外围、客户管理的密钥 (CMK) 和日志存储功能(如分析存储、所有版本和删除更改源模式、具体化视图和时间点还原)的组合。 如果需要使用 Azure 网络安全外围在启用了 CMK 的帐户上执行还原,需要暂时放宽密钥保管库中的外围设置,以允许 Cosmos DB 帐户访问密钥。

入门

重要

在设置网络安全外围之前,在 Azure 中创建托管标识。

- 在 Azure 门户中,在资源列表中搜索网络安全外围,然后选择“创建 + ”。

- 从资源列表中,选择要与外围关联的资源。

- 添加入站访问规则,源类型可以是 IP 地址或订阅。

- 添加入站访问规则以允许外围中的资源连接到 Internet 和外围以外的资源。

如果已有 Azure Cosmos DB 帐户并想要添加安全外围,请执行以下操作:

从“设置”菜单中选择“网络”

然后选择“关联 NSP”将此资源与网络安全外围相关联,以启用与同一外围中的其他 Azure 资源的通信,同时限制公共访问以仅允许指定的连接。

注意

如果要使用 REST API 向帐户发出请求,请确保 x-ms-date 标头存在且采用 正确的 RFC 1123 日期格式。 如果帐户关联到网络安全外围时标头不正确,请求可能会开始被阻止。

后续步骤

- 网络服务外围概述

- 了解如何在网络安全外围中使用诊断日志进行监视