Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Azure DDoS 防护面向虚拟网络中部署的服务。 以下参考体系结构按场景进行整理,体系结构模式已分组在一起。

受保护的资源

支持的资源包括:

- 公共 IP 附加到:

- IaaS 虚拟机。

- 应用程序网关(包括 WAF)群集。

- Azure API 管理(仅限高级层)。

- Bastion。

- 在外部模式下连接到虚拟网络 (VNet)。

- 防火墙。

- 基于 IaaS 的网络虚拟设备 (NVA)。

- 负载均衡器(经典和标准负载均衡器)。

- Service Fabric。

- VPN Gateway。

- 保护还涵盖通过自定义 IP 前缀 (BYOIP) 引入 Azure 的公共 IP 范围。

不支持的资源包括:

- Azure 虚拟 WAN。

- 支持模式之外的部署模式中的 Azure API 管理。

- PaaS 服务(多租户),包括适用于 Power Apps 的 Azure 应用服务环境。

- NAT 网关。

注意

对于 Web 工作负载,强烈建议使用 Azure DDoS 防护和 Web 应用程序防护墙来抵御新兴的 DDoS 攻击。 另一种选择是将 Azure Front Door 与 Web 应用程序防火墙一起使用。 Azure Front Door 提供平台级保护来抵御网络级 DDoS 攻击。 有关详细信息,请参阅 Azure 服务的安全基线。

虚拟机 (Windows/Linux) 工作负荷

负载均衡的虚拟机上运行的应用程序

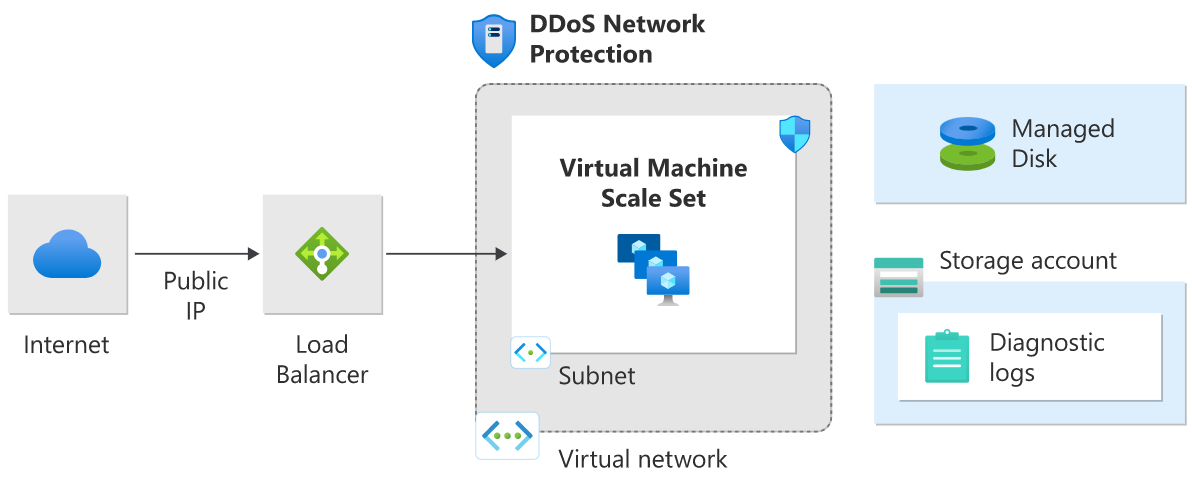

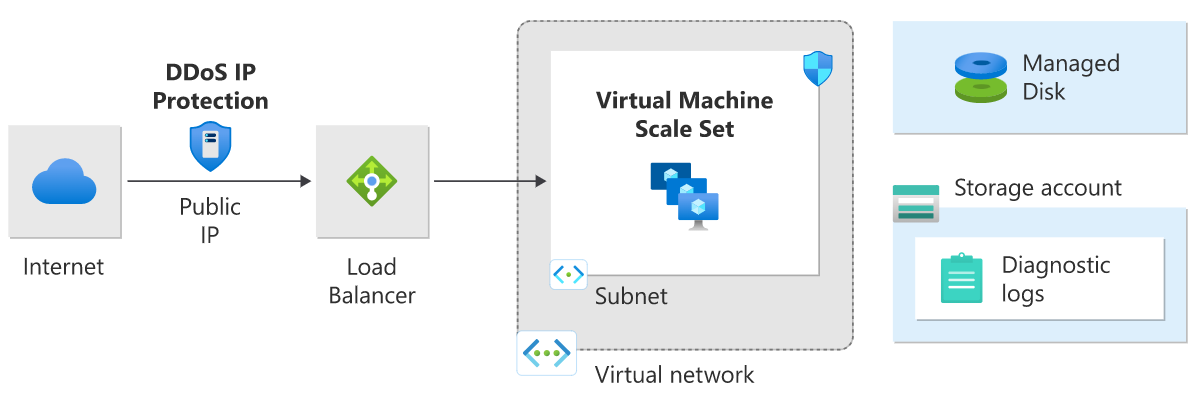

针对如何通过在负载均衡器后的规模集中运行多个 Windows 虚拟机以提高可用性和可伸缩性,此参考体系结构显示了一组已经过验证的做法。 可对任何无状态工作负荷(例如 Web 服务器)使用此体系结构。

在此体系结构中,工作负载分布于多个虚拟机实例。 有单个公共 IP 地址,并且 Internet 流量通过负载均衡器分布到这些虚拟机。

负载均衡器将传入的 Internet 请求分配到 VM 实例。 虚拟机规模集允许手动或者基于预定义规则自动扩展或缩减 VM 的数量。 如果资源遭受 DDoS 攻击,此功能非常重要。 有关此参考体系结构的详细信息,请参阅 Azure 上的 Windows N 层应用程序。

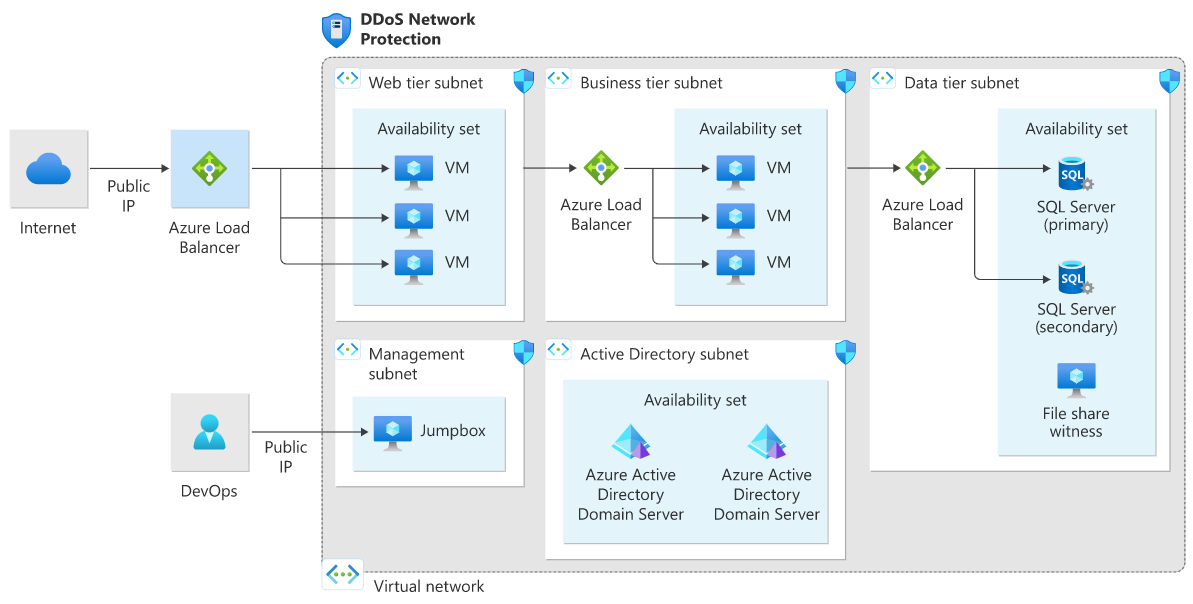

DDoS 网络保护虚拟机体系结构

Azure (Internet) 负载均衡器(已与公共 IP 关联)的虚拟网络上已启用 DDoS 网络防护。

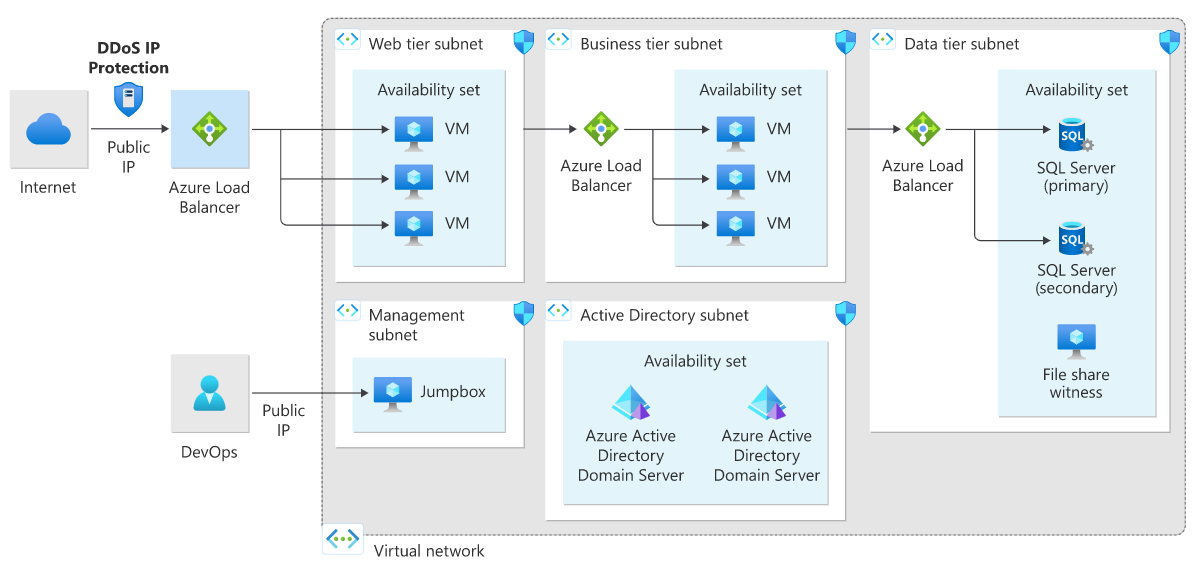

DDoS IP 保护虚拟机体系结构

DDoS IP 保护在公共负载均衡器的前端公共 IP 地址上启用。

在 Windows N 层上运行的应用程序

有许多方法可用来实现 N 层体系结构。 下图显示了典型的三层 Web 应用程序。 此体系结构是基于运行负载均衡的 VM 以实现可伸缩性和可用性一文构建的。 Web 层和业务层都使用负载均衡的 VM。

DDoS 网络保护 Windows N 层体系结构

在此体系结构示意图中,已在虚拟网络上启用 DDoS 网络保护。 虚拟网络中的所有公共 IP 将得到第 3 层和第 4 层 DDoS 防护。 要获得第 7 层防护,请部署 WAF SKU 中的应用程序网关。 有关此参考体系结构的详细信息,请参阅 Azure 上的 Windows N 层应用程序。

DDoS IP 保护 Windows N 层体系结构

在此体系结构示意图中,公共 IP 地址上已启用 DDoS IP 保护。

注意

不建议在公共 IP 后运行单个 VM 的场景。 检测到 DDoS 攻击时,DDoS 缓解可能不会立即启动。 因此,在这种情况下无法横向扩展的单个 VM 部署将会下降。

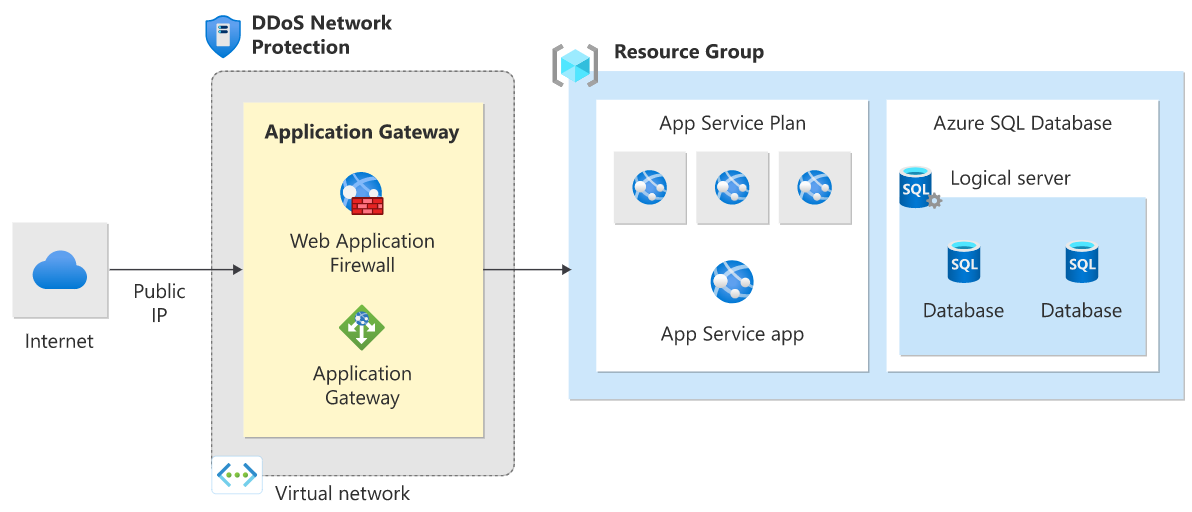

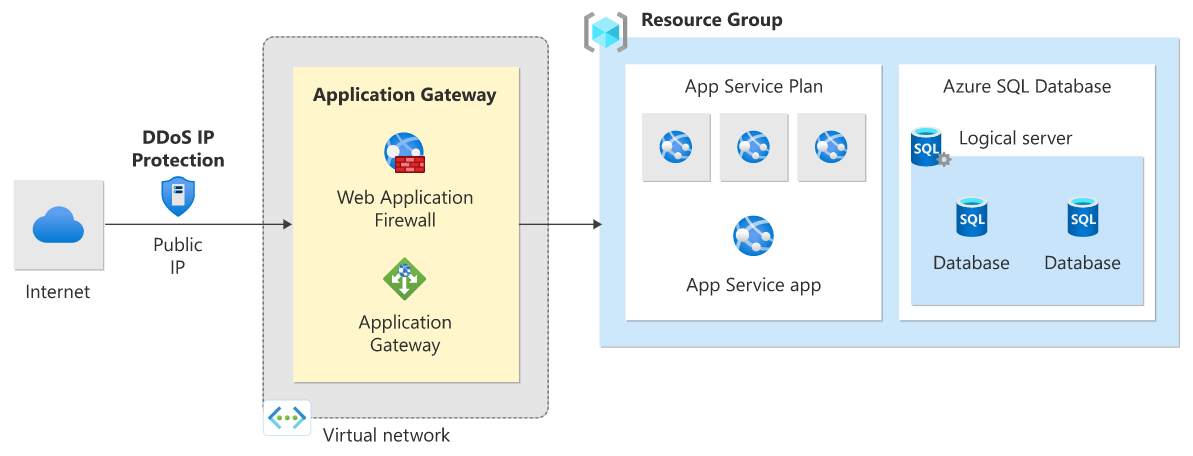

PaaS Web 应用程序

此参考体系结构显示了在单个区域中运行 Azure 应用服务应用程序。 此体系结构显示了针对使用 Azure 应用服务和 Azure SQL 数据库的 Web 应用程序运用的一套经过证实的做法。 已针对故障转移场景设置了备用区域。

Azure 流量管理器将传入的请求路由到某个区域中的应用程序网关。 在正常操作期间,它会将请求路由到活动区域中的应用程序网关。 如果该区域不可用,流量管理器会故障转移到备用区域中的应用程序网关。

从 Internet 发往 Web 应用程序的所有流量通过流量管理器路由到应用程序网关公共 IP 地址。 在此场景中,应用服务(Web 应用)本身不直接面向外部,且受应用程序网关的保护。

我们建议配置应用程序网关 WAF SKU(预防模式)来帮助防范第 7 层(HTTP/HTTPS/Web 套接字)攻击。 此外,Web 应用配置为仅接受来自应用程序网关 IP 地址的流量。

有关此参考体系结构的详细信息,请参阅高可用性多区域 Web 应用程序。

具有 PaaS Web 应用程序体系结构的 DDoS 网络保护

在此体系结构示意图中,已在 Web 应用网关虚拟网络上启用 DDoS 网络保护。

使用 PaaS Web 应用程序体系结构的 DDoS IP 保护

在此体系结构示意图中,已在与 Web 应用程序网关关联的公共 IP 上启用了 DDoS IP 保护。

针对非 Web PaaS 服务的缓解措施

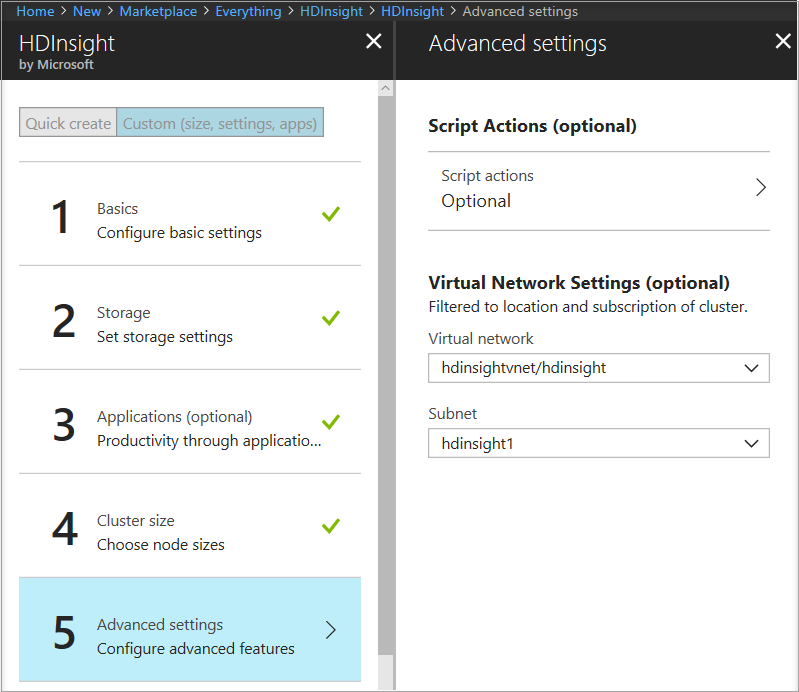

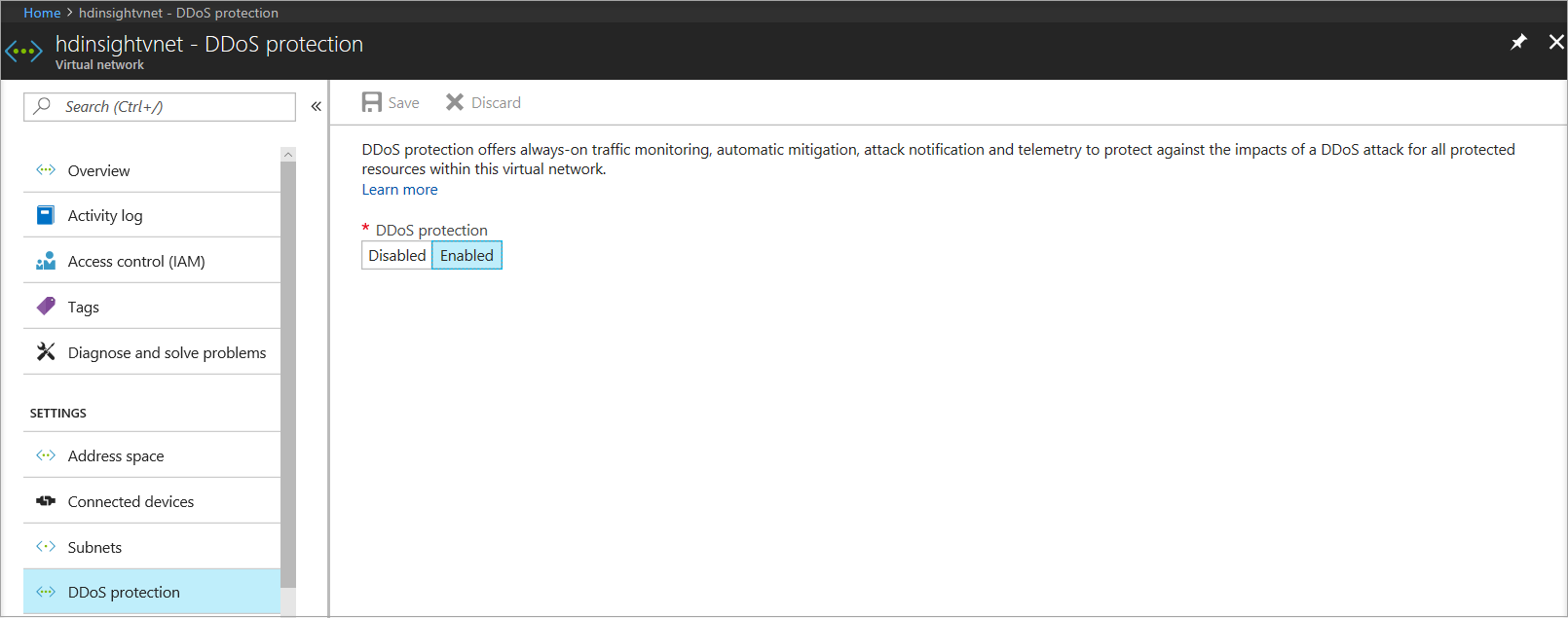

Azure 上的 HDInsight

此参考体系结构显示如何为 Azure HDInsight 群集配置 DDoS 防护。 确保 HDInsight 群集已链接到虚拟网络,并在该虚拟网络上启用了 DDoS 防护。

在此体系结构中,从 Internet 发往 HDInsight 群集的流量路由到与 HDInsight 网关负载均衡器关联的公共 IP。 然后,网关负载均衡器直接将流量发送到头节点或工作节点。 由于已在 HDInsight 虚拟网络上启用 DDoS 防护,虚拟网络中的所有公共 IP 都将得到第 3 层和第 4 层 DDoS 防护。 此参考体系结构可与 N 层和多区域参考体系结构相结合。

有关此参考体系结构的详细信息,请参阅使用 Azure 虚拟网络扩展 Azure HDInsight 文档。

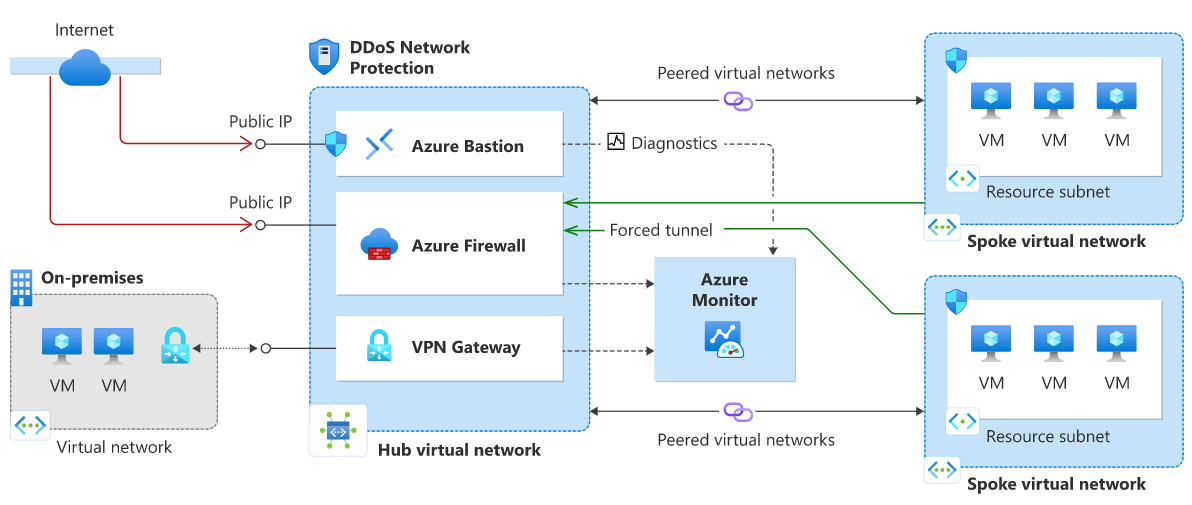

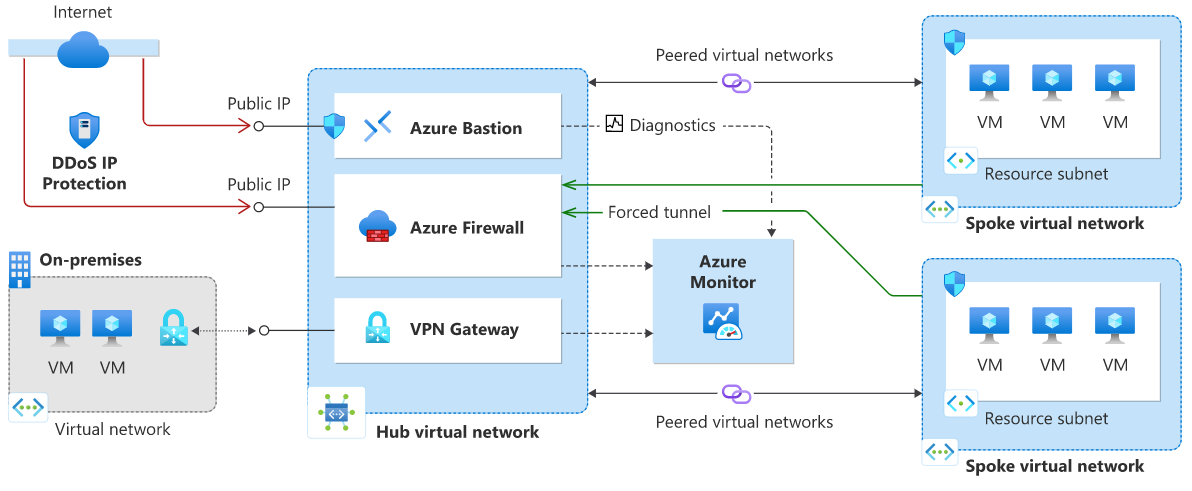

具有 Azure 防火墙和 Azure Bastion 的中心辐射型网络拓扑

此参考体系结构详细介绍了中心辐射型拓扑,Azure 防火墙在中心内作为 DMZ 来适应需要集中控制安全方面的场景。 Azure 防火墙是托管防火墙即服务,并放置在其自己的子网中。 Azure Bastion 部署并放置在其自己的子网中。

有两个分支使用虚拟网络对等互连连接到中心,并且没有分支到分支连接。 如果需要分支到分支连接,则需要创建路由,以将流量从一个分支转发到防火墙,然后防火墙可以将流量路由到另一个分支。 中心内的所有公共 IP 都受 DDoS 防护保护。 在此方案中,中心的防火墙有助于控制来自 Internet 的入口流量,同时保护防火墙的公共 IP。 Azure DDoS 防护还保护堡垒的公共 IP。

DDoS 防护面向虚拟网络中部署的服务。 有关详细信息,请参阅将专用 Azure 服务部署到虚拟网络中。

DDoS 网络保护中心辐射型网络

在此体系结构示意图中,已在中心虚拟网络上启用 Azure DDoS 网络保护。

DDoS IP 保护中心辐射型网络

在此体系结构示意图中,已在公共 IP 地址上启用 Azure DDoS IP 保护。

注意

Azure DDoS 基础结构保护会保护使用公共 IPv4 和 IPv6 地址的每个 Azure 服务,无需用户额外付费。 此 DDoS 防护服务可帮助保护所有 Azure 服务,包括平台即服务 (PaaS) 服务,例如 Azure DNS。 有关详细信息,请参阅 Azure DDoS 防护概述。 有关中心辐射型拓扑的详细信息,请参阅中心辐射型网络拓扑。

后续步骤

- 了解如何配置网络保护。