Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

重要

注意:根据世纪互联发布的公告,2026 年 8 月 18 日,中国地区的 Azure 中将正式停用所有 Microsoft Defender for Cloud 功能。

本文介绍如何验证系统是否已正确配置 Microsoft Defender for Cloud 警报,确保你可以有效地监视和响应安全威胁。

什么是安全警报?

警报是指 Defender for Cloud 在资源上检测到威胁时生成的通知。 安全中心会按优先级列出警报,同时还会提供所需信息以快速调查问题。 Defender for Cloud 还提供关于针对攻击采取补救措施的建议。

有关详细信息,请参阅 Defender for Cloud 中的安全警报和管理和响应安全警报。

先决条件

若要接收所有警报,计算机和连接的 Log Analytics 工作区需位于同一租户。

生成示例安全警报

如果你使用的是在 Microsoft Defender for Cloud 中管理和响应安全警报中所述的新预览警报体验,则可以通过在 Azure 门户的“安全警报”页中创建示例警报。

使用示例警报可:

- 评估 Microsoft Defender 计划的价值和功能。

- 验证对安全警报所做的任何配置(例如 SIEM 集成、工作流自动化和电子邮件通知)。

创建示例警报:

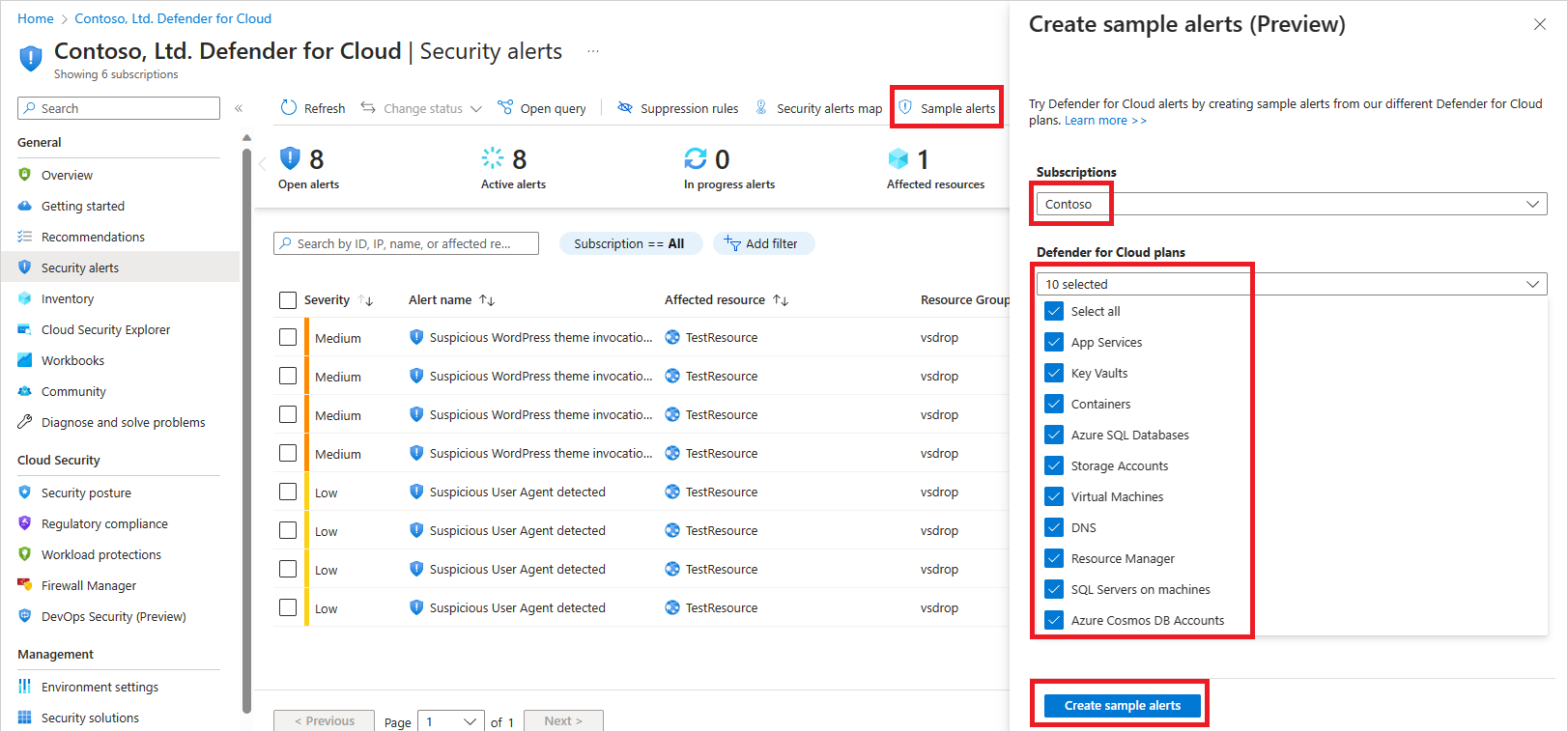

- 以具有“订阅参与者”角色的用户身份,从安全警报页上的工具栏中选择“示例警报”。

- 选择订阅。

- 选择要查看其警报的相关 Microsoft Defender 计划。

- 选择“创建示例警报”。

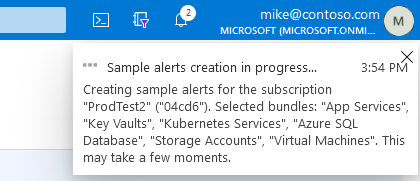

此时将显示一条通知,告知已创建示例警报:

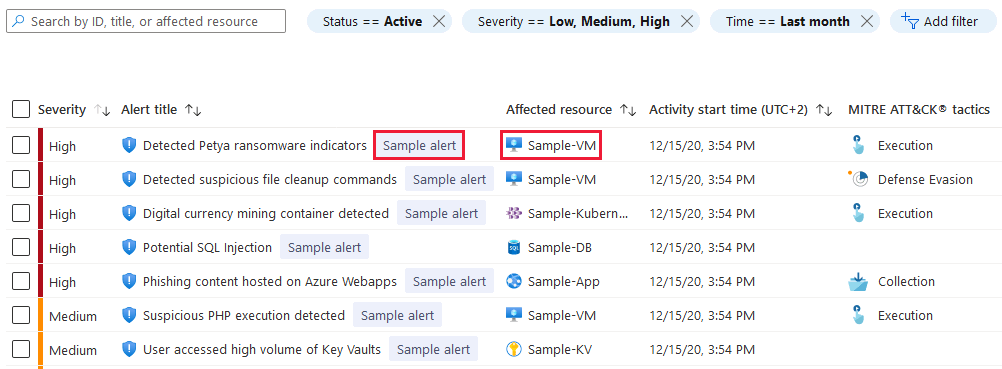

几分钟后,警报将出现在“安全警报”页中。 它们还会出现在已配置为接收 Microsoft Defender for Cloud 安全警报(连接的 SIEM、电子邮件通知等)的其他任何位置。

提示

警报用于模拟资源。

模拟 Azure VM (Windows) 上的警报

在计算机上安装作为 Microsoft Defender for Servers 集成部分的 Microsoft Defender for Endpoint 代理后,请在您希望作为警报攻击目标的计算机上执行以下步骤。

打开设备上提升的命令行提示符,然后运行脚本:

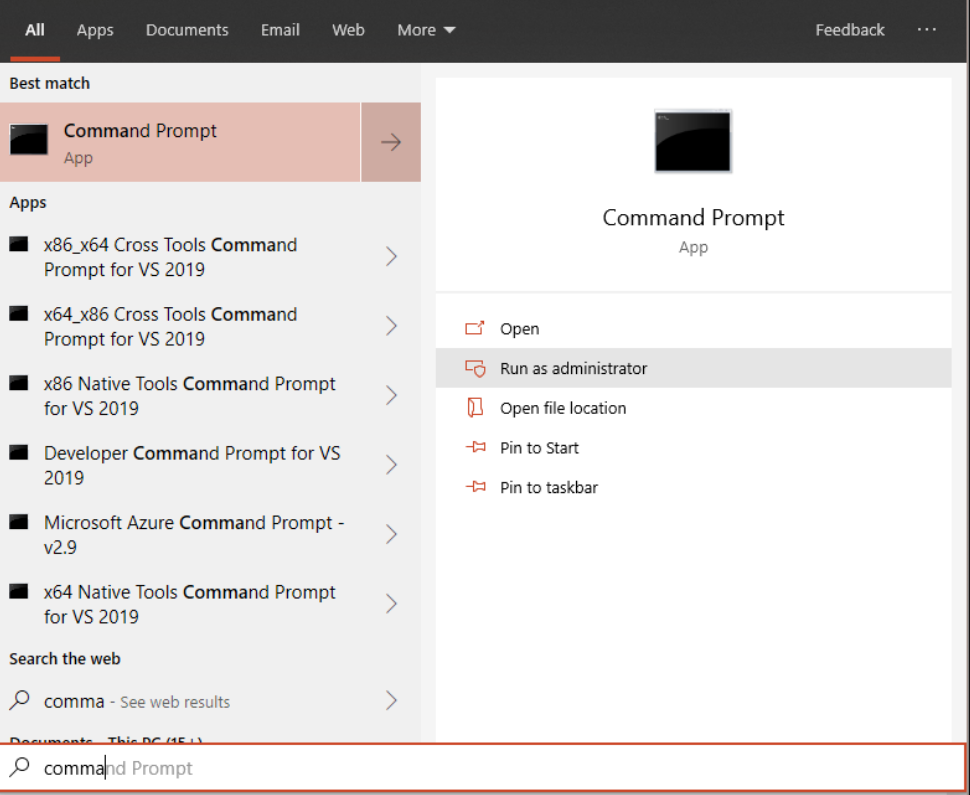

转到“启动”,然后键入“

cmd”。右键选择“命令提示符”并选择“以管理员身份运行”。

在提示符下,复制并运行以下命令:

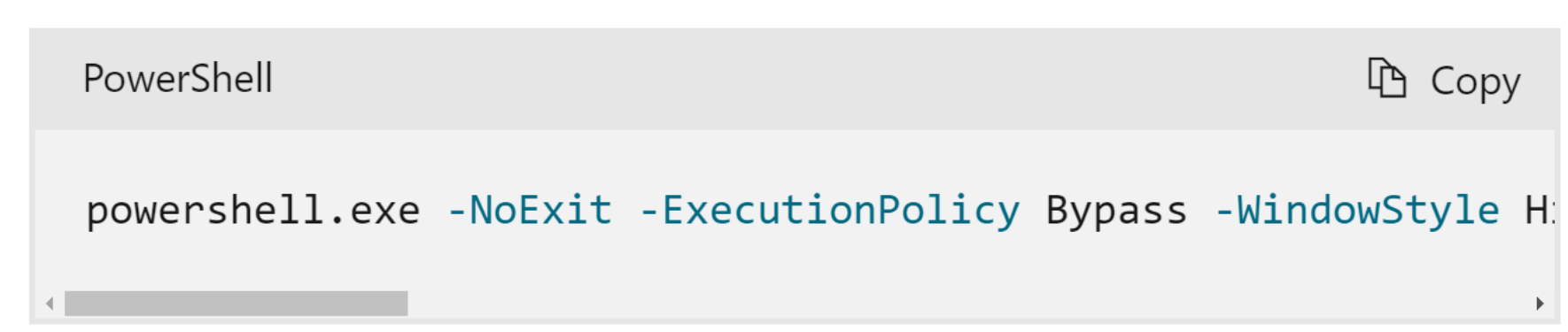

powershell.exe -NoExit -ExecutionPolicy Bypass -WindowStyle Hidden $ErrorActionPreference = 'silentlycontinue';(New-Object System.Net.WebClient).DownloadFile('http://127.0.0.1/1.exe', 'C:\test-MDATP-test\invoice.exe');Start-Process 'C:\test-MDATP-test\invoice.exe'命令提示符窗口自动关闭。 如果成功,Microsoft Defender for Cloud“警报”边栏选项卡中应该在 10 分钟内显示新的警报。

PowerShell 框中的消息行应如下显示:

或者,可以使用 EICAR 测试字符串执行此测试:创建一个文本文件,粘贴 EICAR 行,然后将文件以可执行文件保存到电脑的本地驱动器中。

注意

查看 Windows 的测试警报时,请确保 Microsoft Defender for Endpoint 运行时已启用实时保护。 了解如何验证此配置。

模拟 Azure VM (Linux) 上的警报

在您的电脑上安装作为 Defender for Servers 集成部分的 Microsoft Defender for Endpoint 代理后,请从您希望被指定为警报攻击目标的电脑执行以下步骤:

- 打开“终端”窗口,复制并运行以下命令:

curl -O https://secure.eicar.org/eicar.com.txt - 命令提示符窗口自动关闭。 如果成功,Microsoft Defender for Cloud“警报”边栏选项卡中应该在 10 分钟内显示新的警报。

注意

在 Linux 系统中查看测试警报时,请确保 Microsoft Defender for Endpoint 运行时已启用实时保护。 了解如何验证此配置。

模拟 Kubernetes 上的警报

Defender for Containers 为群集和基础群集节点提供安全警报。 它通过监视控制平面(API 服务器)和容器化工作负载来实现此目的。

可以使用 Kubernetes 警报模拟工具模拟控制平面和工作负载的警报。

详细了解如何使用 Microsoft Defender for Containers 保护 Kubernetes 节点和群集。

模拟应用服务的警报

可以对在应用服务上运行的资源模拟警报。

- 创建一个新网站,并等待 24 小时,以便新网站向 Defender for Cloud 注册,也可以使用现有网站。

- 创建网站后,使用以下 URL 访问该网站:

- 警报在大约 2 到 4 小时内生成。

模拟存储 ATP(高级威胁防护)的警报

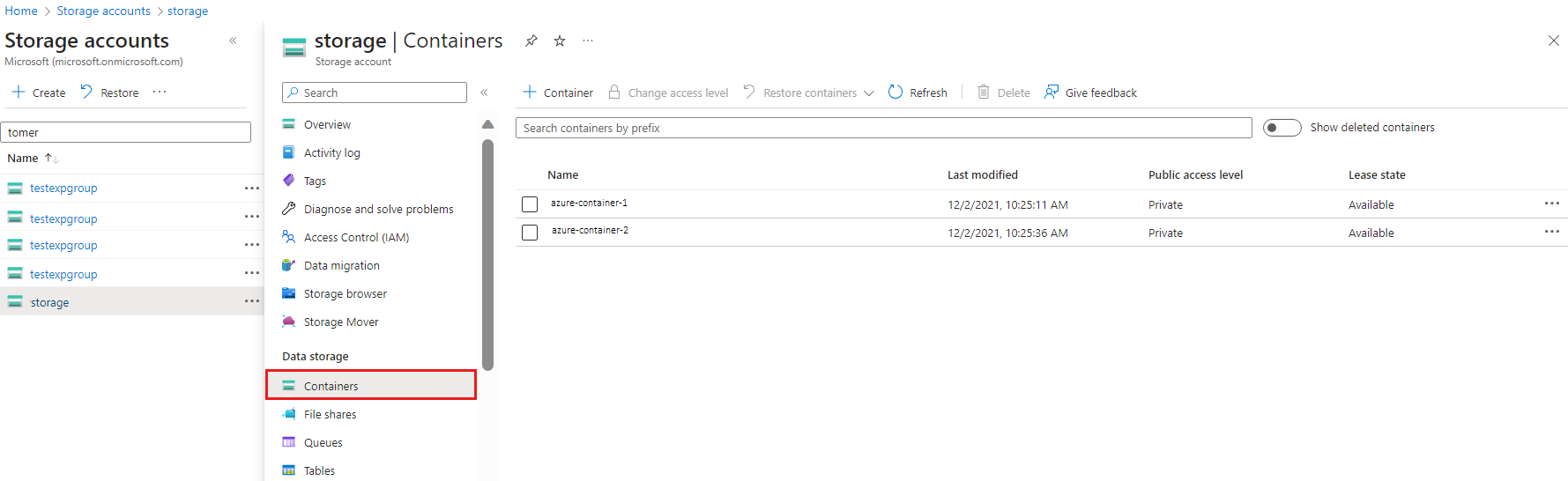

导航到已启用适用于存储的 Azure Defender 的存储帐户。

在边栏中选择“容器”选项卡。

导航到现有容器或创建新容器。

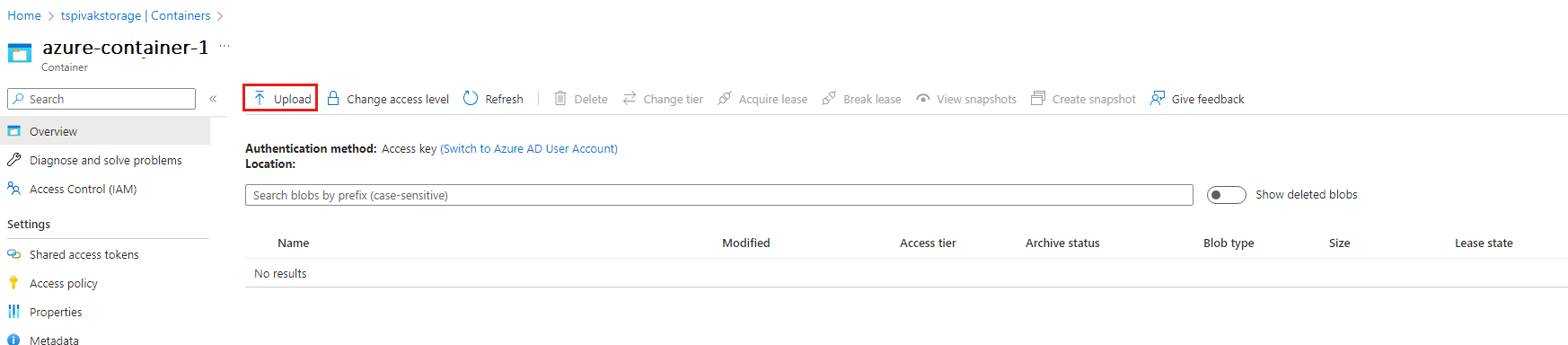

将文件上传到该容器。 避免上传任何可能包含敏感数据的文件。

右键单击已上传的文件,然后选择“生成 SAS”。

选择“生成的 SAS 令牌和 URL”按钮(无需更改任何选项)。

复制生成的 SAS URL。

打开可在此处下载的 Tor 浏览器。

在 Tor 浏览器中,导航到 SAS URL。 现在,你应该会看到并可下载已上传的文件。

测试 AppServices 警报

模拟应用服务 EICAR 警报:

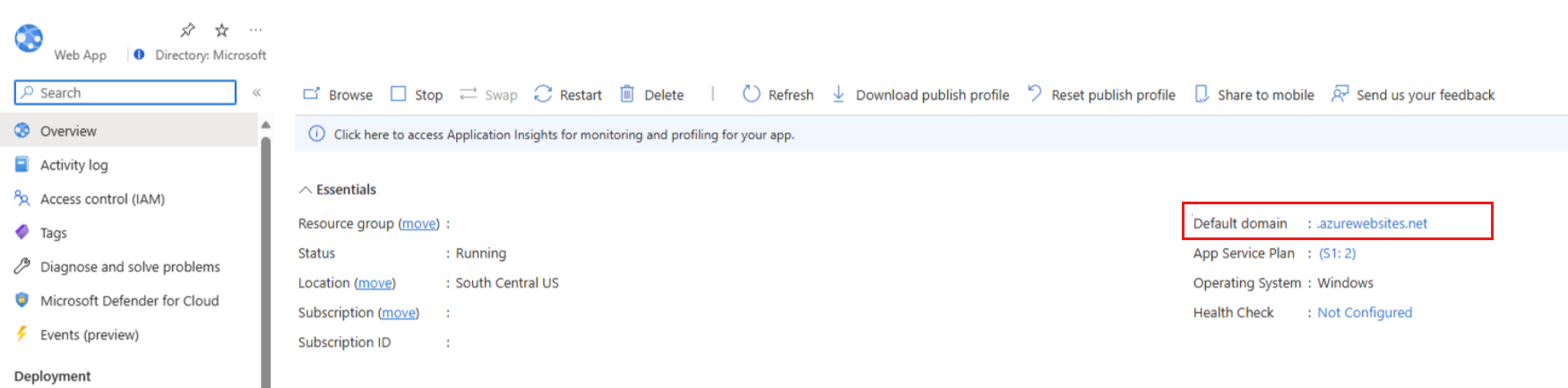

- 通过转到应用服务网站的 Azure 门户边栏选项卡或使用与此网站关联的自定义 DNS 条目来查找该网站的 HTTP 终结点。 (Azure 应用服务网站的默认 URL 终结点具有后缀

https://XXXXXXX.chinacloudsites.cn)。 该网站应该是现有网站,而不是在警报模拟之前创建的网站。 - 通过转到应用服务网站的 Azure 门户边栏选项卡或使用与此网站关联的自定义 DNS 条目来查找网站的 HTTP 终结点。 (Azure 应用服务网站的默认 URL 终结点具有后缀

https://XXXXXXX.chinacloudsites.cn)。 该网站应该是现有网站,而不是在警报模拟之前创建的网站。 - 浏览到网站 URL,并向其添加以下固定后缀:

/This_Will_Generate_ASC_Alert。 URL 应如下所示:https://XXXXXXX.chinacloudsites.cn/This_Will_Generate_ASC_Alert。 生成警报可能需要一些时间(大约 1.5 小时)。

验证 Azure Key Vault 威胁检测

- 如果尚未创建密钥保管库,请确保创建一个。

- 创建密钥保管库和机密后,转到可访问 Internet 的 VM 并下载 TOR 浏览器。

- 在 VM 上安装 TOR 浏览器。

- 安装后,打开常规浏览器,登录到 Azure 门户,然后访问“密钥保管库”页。 选择突出显示的 URL 并复制地址。

- 打开 TOR 并粘贴此 URL(需要再次进行身份验证才能访问 Azure 门户)。

- 访问后,还可以在左窗格中选择“机密”选项。

- 在 TOR 浏览器中,从 Azure 门户退出登录,然后关闭浏览器。

- 一段时间后,Defender for Key Vault 将触发警报,警报中提供了有关此可疑活动的详细信息。

后续步骤

本文介绍了警报验证过程。 熟悉该验证以后,请阅读以下文章:

- 在 Microsoft Defender for Cloud 中验证 Azure Key Vault 威胁检测

- 管理和响应 Microsoft Defender for Cloud 中的安全警报 - 了解如何在 Defender for Cloud 中管理警报和响应安全事件。

- 了解 Microsoft Defender for Cloud 中的安全警报