Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

重要

注意:根据世纪互联发布的公告,2026 年 8 月 18 日,中国地区的 Azure 中将正式停用所有 Microsoft Defender for Cloud 功能。

Microsoft Defender for Cloud 提供安全数据的持续导出。 此功能使你可将安全数据流式传输到 Azure Monitor 中的 Log Analytics、Azure 事件中心或其他安全信息和事件管理 (SIEM)、安全业务流程自动响应 (SOAR) 或 IT 经典部署模型解决方案。 可以使用 Azure Monitor 日志和其他 Azure Monitor 功能来分析和可视化数据。

设置连续导出时,可以完全自定义要导出的信息以及该信息导出到的位置。 例如,可以对其进行配置,以便:

- 将所有高严重性警报发送到 Azure 事件中心。

- 将运行 SQL Server 的计算机的漏洞评估扫描中的所有中等或较高严重性结果发送到特定的 Log Analytics 工作区。

- 将生成的特定建议即时传递到事件中心或 Log Analytics 工作区。

- 每当控件的分数变化 0.01 或更大时,订阅的安全分数就会发送到 Log Analytics 工作区。

可以导出哪些数据类型?

可以使用连续导出在以下数据类型发生更改时导出它们:

- 安全建议。

- 建议严重性。

- 安全检测结果。

- 安全分数。

- 控制措施。

- 安全警报。

- 合规性。

建议严重性、安全发现和控制属于父类别的子类别。 例如:

- 应在计算机上安装系统更新(由更新中心提供技术支持)建议和应在计算机上安装系统更新建议各包含一个针对未完成的系统更新的“子”建议。

- 计算机应已解决漏洞结果建议包含一个有关漏洞扫描程序所识别的每个漏洞的“子”建议。

注意

如果使用 REST API 配置连续导出,请始终在检测结果中包含父级。

将数据导出到另一租户的事件中心或 Log Analytics 工作区

如果使用 Azure Policy 分配配置,则无法配置要导出到另一租户中的 Log Analytics 工作区的数据。 此过程仅在使用 REST API 分配配置时有效,并且 Azure 门户中不支持该配置(因为它需要多租户上下文)。 尽管可以使用 Azure Lighthouse 作为身份验证方法,Azure Lighthouse 不会使用 Azure Policy 解决此问题。

在将数据收集到租户中时,可以从一个中心位置分析数据。

将数据导出到另一租户的事件中心或 Log Analytics 工作区:

在具有事件中心 或 Log Analytics 工作区的租户中,邀请托管连续导出配置的租户中的用户,或者可以为源和目标租户配置 Azure Lighthouse。

如果在 Microsoft Entra ID 中使用企业到企业 (B2B) 来宾用户访问,请确保用户接受邀请,以来宾身份访问租户。

如果使用 Log Analytics 工作区,请将工作区租户中的用户分配到以下角色之一:所有者、参与者、Log Analytics 参与者、Microsoft Sentinel 参与者或监视参与者。

创建请求并将其提交到 Azure REST API,以配置所需的资源。 必须在本地(工作区)租户和远程(连续导出)租户的上下文中管理持有者令牌。

导出到 Log Analytics 工作区

如果你要分析 Log Analytics 工作区中的 Microsoft Defender for Cloud 数据或将 Azure 警报与 Defender for Cloud 警报一起使用,请设置连续导出到 Log Analytics 工作区。

Log Analytics 表和架构

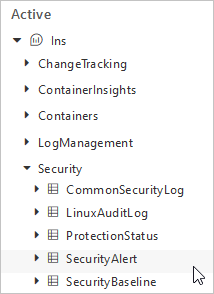

安全警报和建议将分别存储在 SecurityAlert 和 SecurityRecommendation 表中 。

包含这些表的 Log Analytics 解决方案的名称取决于是否启用了增强的安全性功能:Security(“安全和审核”解决方案)或“SecurityCenterFree”。

提示

若要查看目标工作区中的数据,必须启用解决方案“安全和审核”或“SecurityCenterFree”之一。

若要查看导出的数据类型的事件架构,请参阅 Log Analytics 表架构。