Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

重要

注意:根据世纪互联发布的公告,2026 年 8 月 18 日,中国地区的 Azure 中将正式停用所有 Microsoft Defender for Cloud 功能。

重要

我们启动了由 MDVM 提供支持的 Azure 漏洞评估的公共预览版。 有关详细信息,请参阅 使用 Microsoft Defender 漏洞管理的 Azure 漏洞评估。

Azure 容器注册表 (ACR) 是一种托管的专用 Docker 注册表服务,它在中心注册表中存储和管理用于 Azure 部署的容器映像。 它基于开源 Docker 注册表 2.0。

若要保护订阅中基于 Azure 资源管理器的注册表项,请在订阅级别启用适用于容器注册表的 Microsoft Defender。 然后,在将映像推送到注册表、导入到注册表或在过去 30 天内拉取映像时,Defender for Cloud 将扫描所有映像。 将按扫描的每个映像收费,每个影响收费一次。

可用性

重要

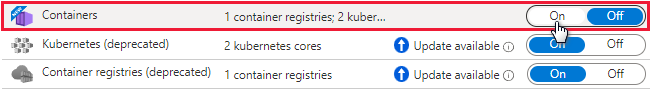

适用于容器注册表的 Microsoft Defender 已替换为 Microsoft Defender for Containers。 如果已在订阅上启用了适用于容器注册表的 Defender,可以继续使用它。 但是,你不会获得 Defender for Containers 的改进和新增功能。

此计划不再适用于尚未启用的订阅。

若要升级到 Microsoft Defender for Containers,请在门户中打开 Defender 计划页,并启用新计划:

| 方面 | 详细信息 |

|---|---|

| 发布状态: | 已弃用(使用Microsoft Defender for Containers) |

| 支持的注册表和映像: | 可通过 shell 从公共 internet 访问的 ACR 注册表中的 Linux 映像 受 Azure 专用链接保护的 ACR 注册表 |

| 不支持的注册表和映像: | Windows 映像 “专用”注册表(除非授予对可信服务的访问权限) 超级简单的映像,例如 Docker 暂存映像或仅包含应用程序及其运行时依赖项而无包管理器、shell 或 OS 的“无分发版”映像 包含开放容器计划 (OCI) 映像格式规范的映像 |

| 所需角色和权限: | 安全读取者和 Azure 容器注册表角色和权限 |

| 云: |

|

适用于容器注册表的 Microsoft Defender 有哪些优点?

Defender for Cloud 会标识订阅中基于 Azure 资源管理器的 ACR 注册表,并无缝为注册表映像提供 Azure 原生漏洞评估和管理。

适用于容器注册表的 Microsoft Defender 包含一个漏洞扫描程序,可扫描基于 Azure 资源管理器的 Azure 容器注册表中的映像,使你能够更深入地了解映像漏洞。

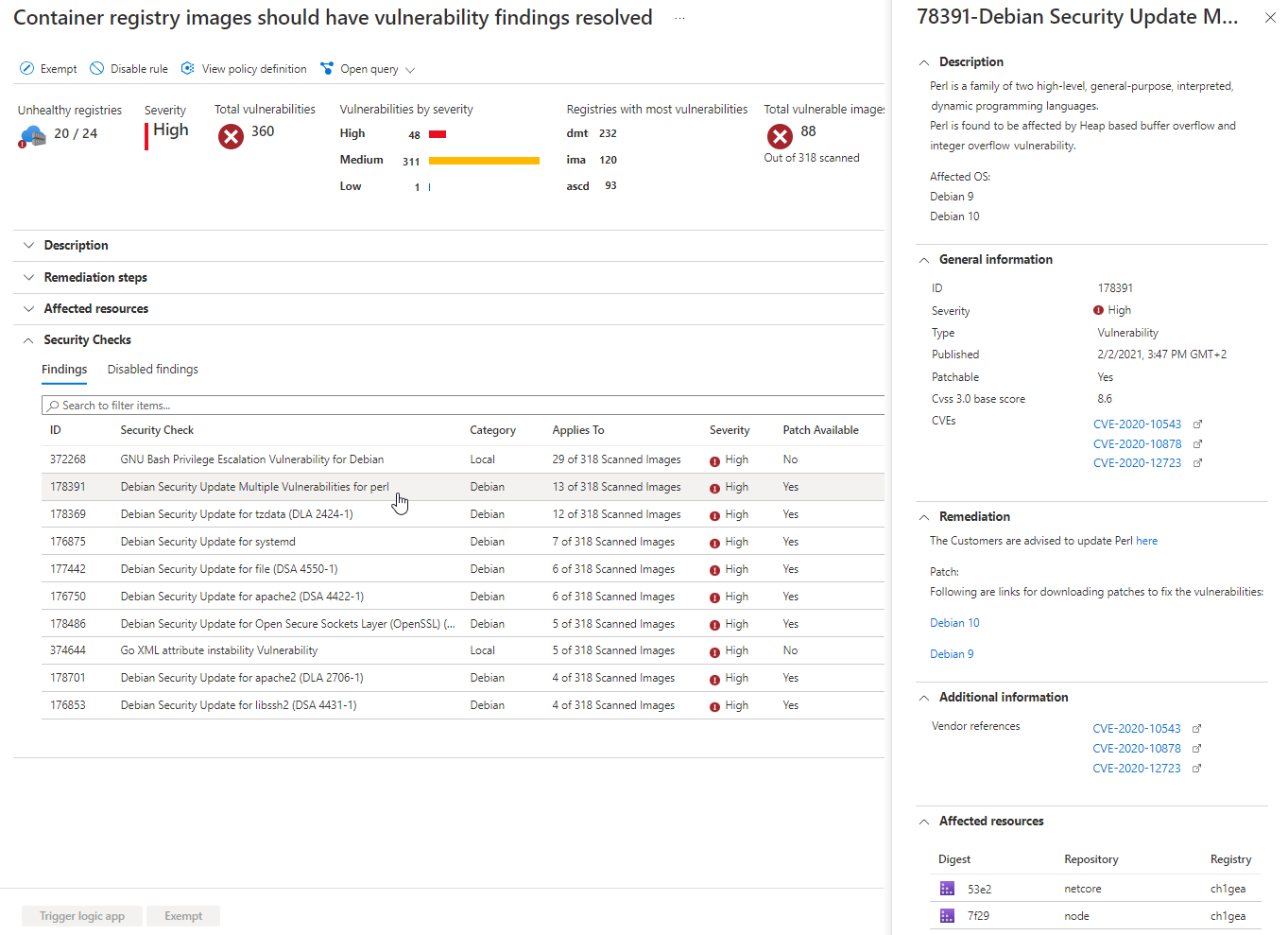

发现问题后,会在工作负荷保护仪表板中收到通知。 对于每个漏洞,Defender for Cloud 都提供可操作建议,以及严重性分类和有关如何修正问题的指南。 详细了解容器建议。

Defender for Cloud 将对扫描程序的发现进行筛选和分类。 当映像正常运行时,Defender for Cloud 会将其标记为正常。 Defender for Cloud 仅为有待解决问题的映像生成安全建议。 Defender for Cloud 针对每个报告的漏洞提供相关详细信息和严重性类别。 此外,它还提供有关如何修正每个映像上发现的特定漏洞的指导内容。

Defender for Cloud 仅在出现问题时发出通知,这样会降低发送不必要的信息警报的可能性。

何时扫描映像?

映像扫描有三个触发器:

在推送时 - 每当向注册表推送映像时,适用于容器注册表的 Defender 会自动扫描该映像。 若要触发映像扫描,请将该映像推送到存储库。

最近拉取 - 由于每天都会发现新漏洞,适用于容器注册表的 Microsoft Defender 每周还会扫描过去 30 天内拉取的任何映像 。 重新扫描不产生额外费用;如前所述,你只需为每个映像支付一次扫描费用。

导入时 - Azure 容器注册表具有导入工具,用于将 Docker 中心、Microsoft 容器注册表或其他 Azure 容器注册表中的映像引入你的注册表。 适用于容器注册表的 Microsoft Defender 会扫描导入的任何受支持的映像。 请参阅将容器映像导入容器注册表,了解详细信息。

扫描通常在 2 分钟内完成,最多可能需要 40 分钟。 扫描结果以安全建议的形式提供,如下所示:

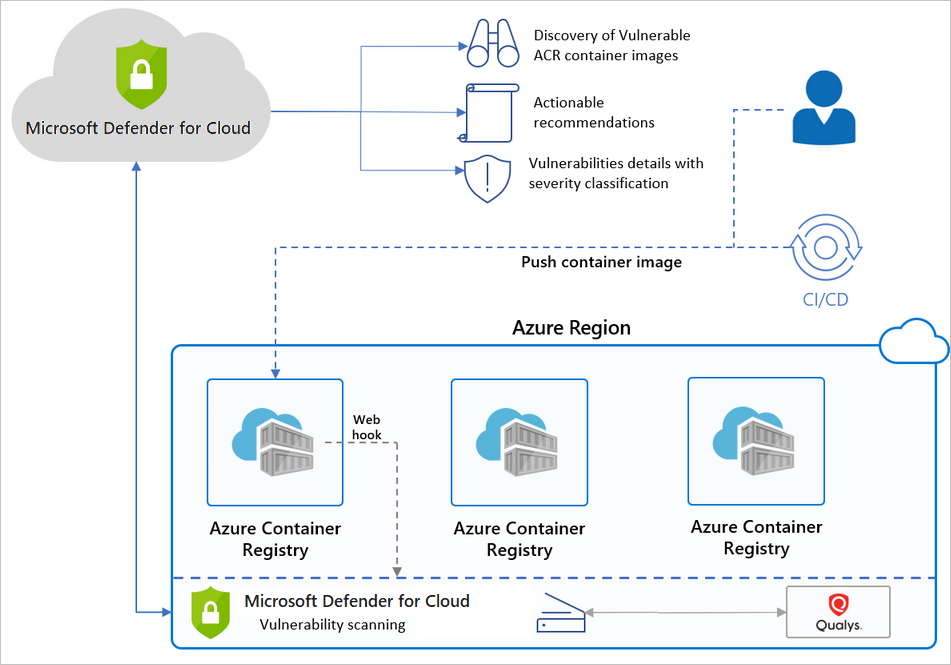

Defender for Cloud 如何作用于 Azure 容器注册表

下面是有关使用 Defender for Cloud 保护注册表的组件和优点的概括性关系图。

常见问题解答 - Azure 容器注册表映像扫描

Defender for Cloud 如何扫描映像?

Defender for Cloud 会从注册表中拉取映像,并使用扫描程序在一个隔离的沙盒中运行它。 扫描程序会提取已知漏洞的列表。

Defender for Cloud 将对扫描程序的发现进行筛选和分类。 当映像正常运行时,Defender for Cloud 会将其标记为正常。 Defender for Cloud 仅为有待解决问题的映像生成安全建议。 Defender for Cloud 仅在出现问题时通知你,可降低发送不必要的信息警报的可能性。

是否可以通过 REST API 获取扫描结果?

是的。 结果位于子评估 REST API 下。 此外,还可以对所有资源使用 Azure Resource Graph (ARG),一个类似于 Kusto 的 API:查询可以提取特定扫描。

会扫描哪些类型的注册表? 会对哪些类型计费?

有关适用于容器注册表的 Microsoft Defender 支持的容器注册表类型的列表,请参阅可用性。

如果将不支持的注册表连接到 Azure 订阅,Defender for Cloud 不会对其进行扫描,也不会为此向你收取费用。

是否可以自定义漏洞扫描程序中的发现结果?

是的。 如果组织需要忽略发现结果,而不是修正漏洞,则可以选择禁用发现结果。 禁用发现结果不会影响安全分数,也不会产生有害的噪音。

为什么 Defender for Cloud 向我发送有关不在我的注册表中的映像的漏洞的警报?

Defender for Cloud 会对在注册表中拉取或推送的每个映像提供漏洞评估。 某些映像可能会重复使用来自已扫描映像的标记。 例如,每次你向摘要添加映像时,都可能重新分配名为“最新”的标记。 此时,“旧”映像仍在注册表中,可能仍会被其摘要拉取。 如果发现该映像存在安全问题,而它被拉取了,那么就将暴露安全漏洞。