Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

重要

注意:根据世纪互联发布的公告,2026 年 8 月 18 日,中国地区的 Azure 中将正式停用所有 Microsoft Defender for Cloud 功能。

如本文所述,调查和响应来自 Microsoft Defender for Resource Manager 的警报。 Defender for Resource Manager 可保护所有连接的资源。 验证关于每个警报的情况详情,即使你已经很了解触发它的应用程序或用户。

响应警报

请联系资源所有者,确定行为是预期的还是有意的。 如果活动是预期的,则关闭警报。 如果活动意外,请将相关的用户帐户、订阅和虚拟机视为已泄露。 调查并缓解此页中所述的威胁

调查来自适用于资源管理器的 Microsoft Defender 的警报

适用于资源管理器的 Defender 的安全警报以通过监视 Azure 资源管理器操作检测到的威胁为基础。 Defender for Cloud 使用 Azure 资源管理器和 Azure 活动日志的内部日志源,这些日志是 Azure 平台日志的一部分,提供对订阅级事件的深入洞察。

Defender for Resource Manager 提供对非微软服务提供商的活动的可见性,这些提供商作为 Resource Manager 警报的一部分委托访问权限。 例如 Azure Resource Manager operation from suspicious proxy IP address - delegated access。

Delegated access 是指使用 Azure Lighthouse 或委派管理权限进行访问。

显示 Delegated access 的警报还包括自定义说明和修正步骤。

详细了解 Azure 活动日志。

调查适用于资源管理器的 Defender 的安全警报:

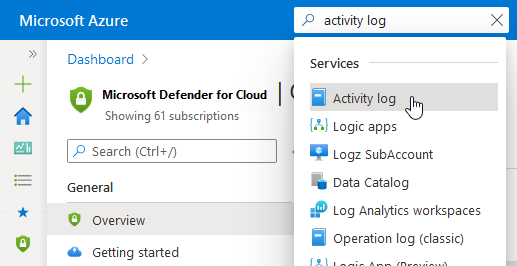

打开 Azure 活动日志。

将事件筛选为:

- 警报中提到的订阅

- 检测到的活动的时间范围

- 相关的用户帐户(如果有)

查找可疑活动。

提示

为了获得更好且更丰富的调查体验,请按照从 Azure 活动日志连接数据中所述,将 Azure 活动日志流式传输到 Microsoft Sentinel。

立即缓解

修正已泄露的用户帐户:

- 如果无法识别它们,请将其删除,因为威胁参与者创建了它们。

- 如果识别它们,请更改其身份验证凭据。

- 查看 Azure 活动日志中的所有用户活动并识别任何可疑活动。

修正已泄露的订阅:

- 从被入侵的自动化帐户中删除任何不熟悉的 Runbook。

- 查看订阅的 IAM 权限,并删除任何不熟悉的用户帐户的权限。

- 查看订阅中的所有 Azure 资源,并删除不熟悉的任何资源。

- 查看并调查 Microsoft Defender for Cloud 中订阅的任何安全警报。

- 使用 Azure 活动日志查看订阅中执行的所有活动,并确定任何可疑活动。

修正被入侵的虚拟机

- 更改所有用户的密码。

- 在计算机上运行完整的反恶意软件扫描。

- 从无恶意软件状态重新制作计算机系统映像。