Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Microsoft Defender for Cloud 中的 Defender for Servers 计划提供实时计算机访问功能。

威胁参与者会主动搜寻带有开放管理端口(如 RDP 或 SSH)的可访问计算机。 你的所有计算机都是潜在的攻击目标。 计算机在被成功入侵后将会用作进一步攻击环境中资源的入口点。

为了减少攻击面,我们希望减少开放端口,尤其是管理端口。 合法用户也使用这些端口,因此将其保持关闭状态是不切实际的。

为了解决这一难题,Defender for Cloud 提供了即时计算机访问,以便你可以锁定发往 VM 的入站流量,降低遭受攻击的可能性,同时在需要时还允许轻松连接到 VM。 启用 Defender for Servers 计划时,实时访问才可用。

在 Azure 中,可以通过启用即时访问来阻止特定端口上的入站流量。

- Defender for Cloud 确保在网络安全组 (NSG) 和 Azure 防火墙的规则中,针对所选端口存在“拒绝所有入站流量”的规则。

- 这些规则限制对 Azure VM 管理端口的访问,并防止其受到攻击。

- 如果存在针对所选端口的其他规则,则现有规则的优先级高于新的“拒绝所有入站流量”规则。

- 如果所选端口没有现有的规则,则新规则在 NSG 和 Azure 防火墙中的优先级最高。

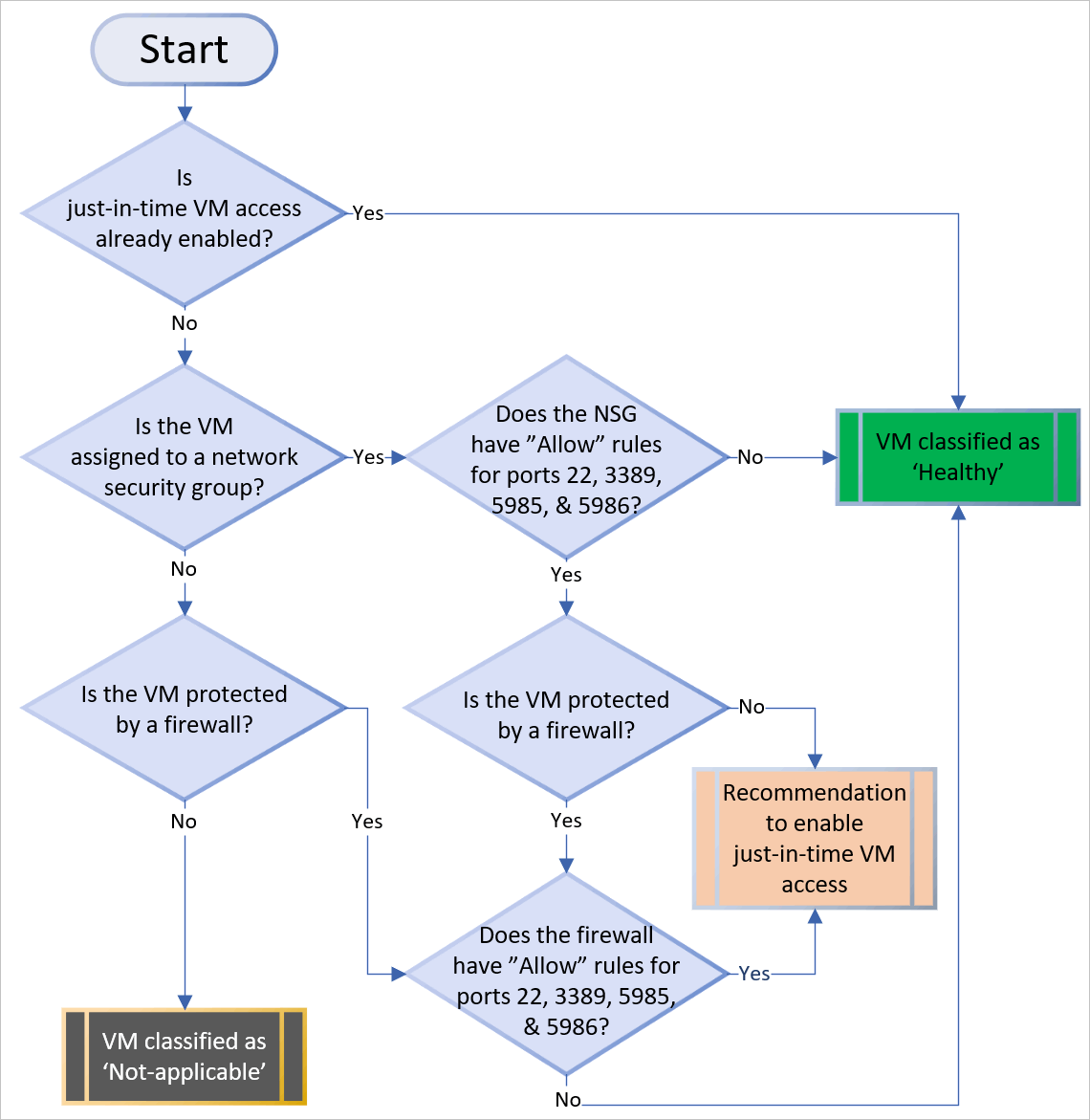

下图展示了 Defender for Servers 在决定如何分类支持的 VM 时应用的逻辑:

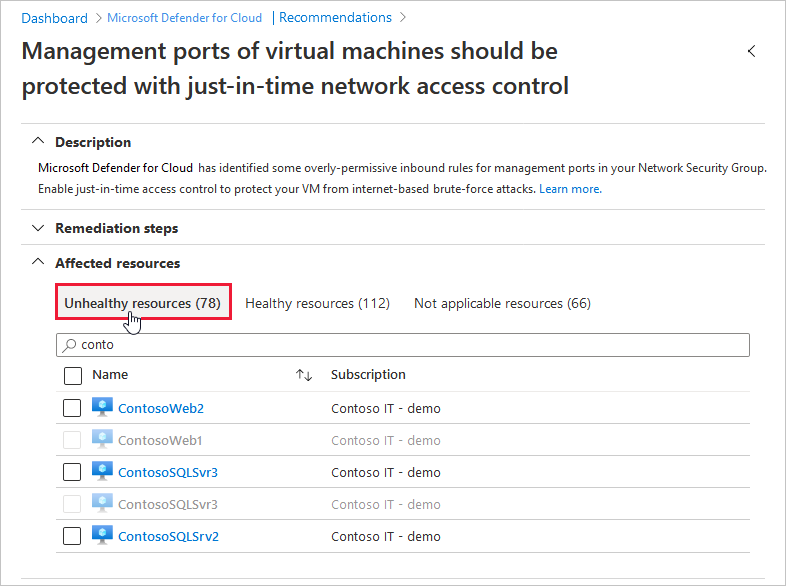

当 Defender for Cloud 发现可以从即时访问获益的计算机时,它会将该计算机添加到建议的“不健康的资源”选项卡中。