Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

权利管理支持各种资源类型(例如应用程序、SharePoint 网站、组和 Teams)的访问生命周期。 有时,主体需要额外的权限才能以特定的方式来使用这些资源。 例如,身份可能需要有权访问贵组织的 Power BI 仪表板,但需要拥有 Power BI 管理员角色才能查看组织范围的指标。 尽管其他 Microsoft Entra ID 功能(例如可分配角色的组)可能支持这些 Microsoft Entra 角色分配,但通过这些方法授予的访问权限不太明确。 例如,你将管理一个组的成员身份,而不是直接管理用户角色分配。

通过使用 Entitlement Management 功能向员工和来宾分配 Microsoft Entra 角色,可以查看标识的权限,迅速确定有哪些角色分配给该标识。 将 Microsoft Entra 角色作为资源包含在访问包中时,还可以指定该角色分配是“可分配”还是“已激活”。

通过访问包和目录分配Microsoft Entra 角色有助于大规模有效地管理角色分配,并提高角色分配生命周期。

注意

作为我们持续致力于加强安全性的承诺的一部分,我们正在改进权利管理访问包中Microsoft Entra 角色的预览功能。

今后,权利管理将仅允许访问包包含不具有特权权限的 Microsoft Entra 角色。 具有特权权限的角色应通过 Privileged Identity Management 进行管理。

可以在 角色参考中找到有关特权内置角色的详细信息。 特权角色在引用中标记为 Privileged 。

注意

将Microsoft Entra 角色分配给目录会自动将其 特权级别 更改为 Privileged。

使用访问包进行 Microsoft Entra 角色分配的场景

假设你的组织最近为支持团队雇用了 50 名新员工,你的任务是为这些新员工提供访问他们所需资源的权限。 这些员工需要访问支持组和某些与支持相关的应用程序。 他们还需要三个 Microsoft Entra 角色(包括“支持管理员”角色)才能完成其工作。 你可以设置一个包含 SharePoint 站点、组和特定 Microsoft Entra 角色的访问包,而不是单独将这 50 名员工中的每一名分配给所有资源和角色。 然后,你可以将访问包配置为让经理成为审批者,并与支持团队共享链接。

现在,加入支持团队的新成员可以在“我的访问”中请求访问此访问包,并在经理批准该请求后立即访问他们需要的所有内容。 这可以节省你的时间和精力,因为支持团队正计划在全球范围内扩张,并打算雇用约 1,000 名新员工,但你不再需要手动将每名员工分配给访问包。

PIM 访问说明:

注意

建议使用 Privileged Identity Management 为用户提供即时访问权限,以执行需要提升权限的任务。 这些权限通过以下文档中标记为“privileged”的 Microsoft Entra 角色提供: Microsoft Entra 内置角色。 权利管理更适合为用户分配一组资源,其中可以包括完成工作所需的 Microsoft Entra 角色。 分配到访问包的用户往往对资源拥有更长期的访问权限。 虽然我们建议通过 Privileged Identity Management 管理高特权角色,但可以通过权利管理中的访问包为这些角色设置资格。

先决条件

使用此功能需要 Microsoft Entra ID 治理或 Microsoft Entra 套件许可证。 如需查找符合要求的许可证,请参阅《Microsoft Entra ID 治理许可基础知识》。

注意

你需要是具有目录所有者权限的全局管理员或特权角色管理员,才能将Microsoft Entra 角色添加到目录中。 将Microsoft Entra 角色添加到目录中后,标识治理管理员和访问包管理器可以创建包含该Microsoft Entra 角色的访问包,而有权管理访问包的其他用户可以将用户分配到该Microsoft Entra 角色。 同样,具有 EntitlementManagement.RW.All 权限的应用程序无法向目录添加Microsoft Entra 角色,除非它们还具有具有必要的权利管理权限的全局管理员或特权角色管理员角色。

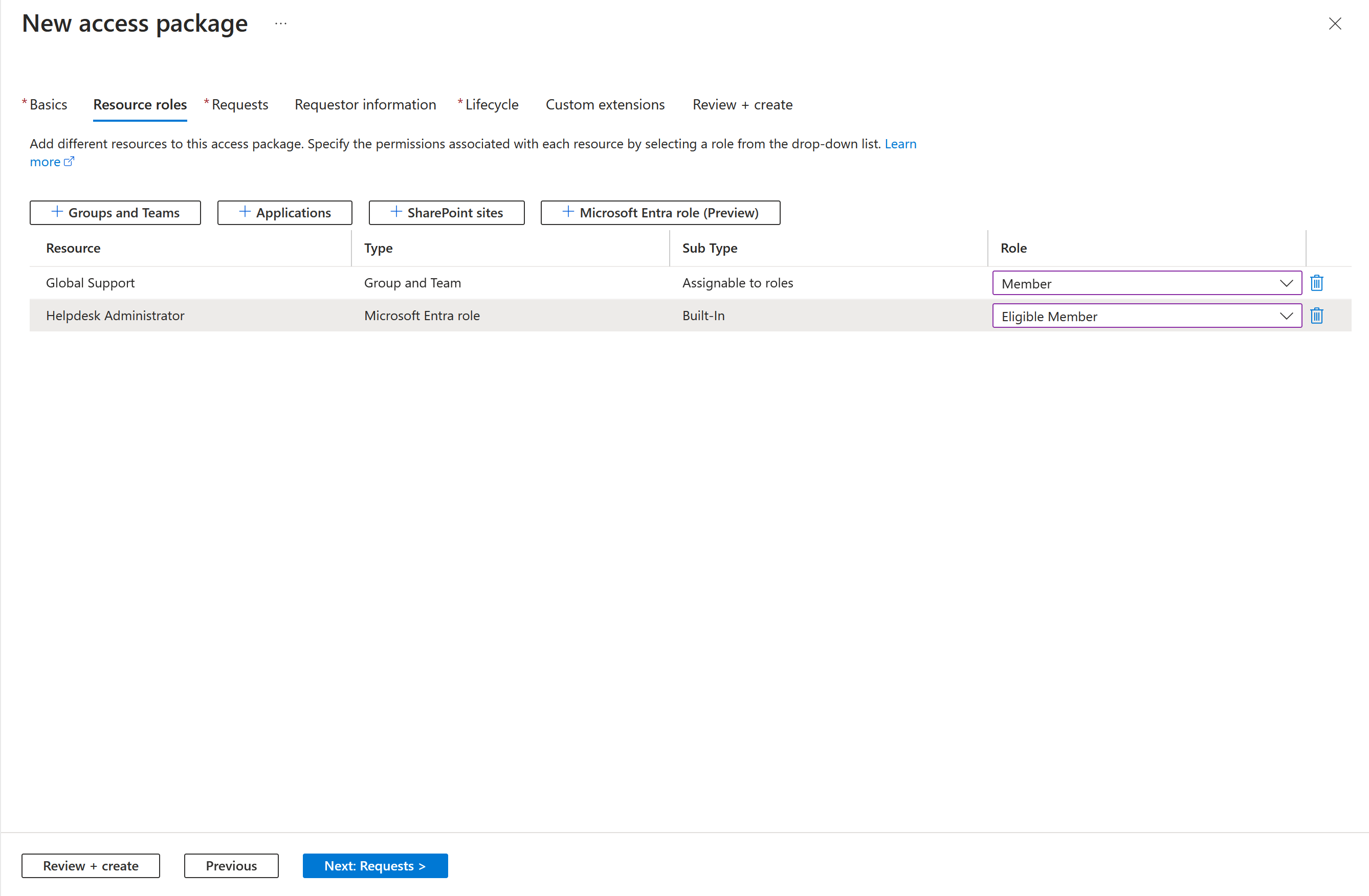

将 Microsoft Entra 角色添加为访问包中的资源

按照以下步骤更改现有访问包的不兼容组或其他访问包的列表:

以具有目录所有者权限的全局管理员或特权角色管理员身份登录到 Microsoft Entra 管理中心。

浏览到 ID 治理>权限管理>访问包。

在“访问包”页上,打开要向其中添加资源角色的访问包,然后选择“资源角色”。

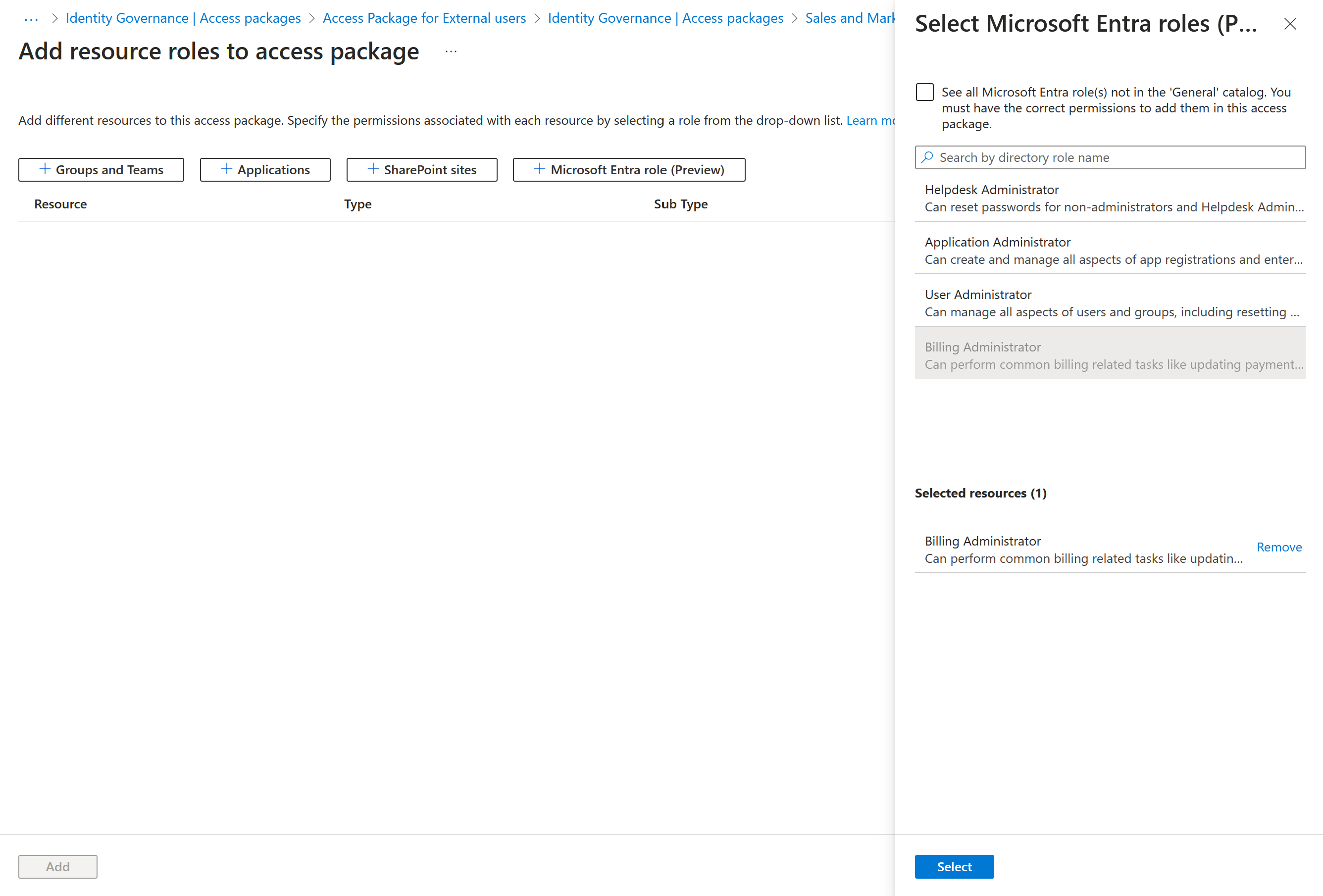

在“将资源角色添加到访问包”页上,选择“Microsoft Entra 角色(预览版)”,打开“选择 Microsoft Entra 角色”窗格。

选择要包含在访问包中的 Microsoft Entra 角色。

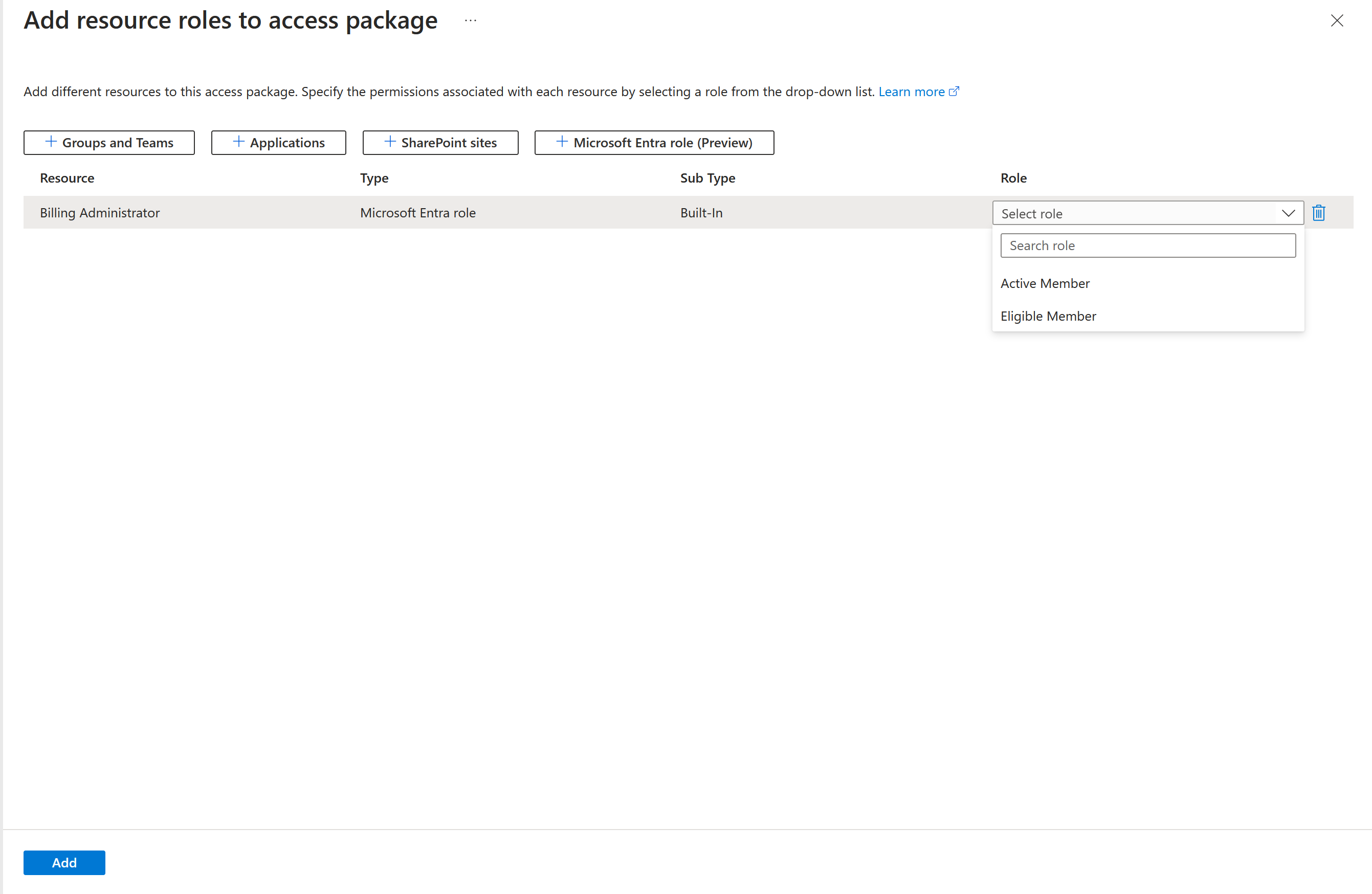

在“角色”列表中,选择“符合条件的成员”或“活动成员”。

选择 添加 。

注意

如果选择 “合格”,则用户有资格担任该角色,并且可以在 Microsoft Entra 管理中心使用 Privileged Identity Management 激活其分配。 如果选择 “活动”,则用户具有活动角色分配,直到他们不再有权访问访问包。 对于标记为 “privileged” 的 Microsoft Entra 角色,您只能选择 “可选”。 有关特权角色的列表,请参阅 Microsoft Entra 内置角色。

以编程方式将 Microsoft Entra 角色添加为访问包中的资源

可以使用 Microsoft Graph 将 Microsoft Entra 角色添加为访问包中的资源角色。 如果使用委派权限,则想要将角色添加到目录的用户必须是具有目录所有者权限的全局管理员或特权角色管理员。 具有 Entitlement Management.ReadWrite.All 权限的应用程序无法向目录添加Microsoft Entra 角色,除非它们还具有全局管理员或特权角色管理员权限。

注意

EntitlementManagement.ReadWrite.All 的委托权限不足以执行这些操作。

使用 Graph 将 Microsoft Entra 角色添加为访问包中的资源

首先,调用 Create accessPackageResourceRequest ,将 Microsoft Entra 角色作为资源添加到目录中。

然后,若要将 Microsoft Entra 角色作为资源角色添加到某个访问包中,请使用以下用于创建 resourceRoleScope 的有效载荷:

{

"role": {

"originId": "Eligible",

"displayName": "Eligible Member",

"originSystem": "DirectoryRole",

"resource": {

"id": "ea036095-57a6-4c90-a640-013edf151eb1"

}

},

"scope": {

"description": "Root Scope",

"displayName": "Root",

"isRootScope": true,

"originSystem": "DirectoryRole",

"originId": "c4e39bd9-1100-46d3-8c65-fb160da0071f"

}

}

使用 PowerShell 将 Microsoft Entra 角色添加为访问包中的资源

还可以使用 Microsoft Graph PowerShell cmdlet for Identity Governance 模块版本 1.16.0 或更高版本的 cmdlet,在 PowerShell 访问包中将 Microsoft Entra 角色添加为资源角色。

以下脚本演示如何将 Microsoft Entra 角色添加为访问包中的资源角色。 这假定目录中有一个Microsoft Entra 角色作为资源。

首先,检索要包含在访问包中的目录的 ID,以及该目录中的资源及其范围和角色的 ID。 使用类似于以下示例的脚本。

Connect-MgGraph -Environment China -ClientId 'YOUR_CLIENT_ID' -TenantId 'YOUR_TENANT_ID' -Scopes "EntitlementManagement.ReadWrite.All"

$catalog = Get-MgEntitlementManagementCatalog -Filter "displayName eq 'Entra Admins'" -All

if ($catalog -eq $null) { throw "catalog not found" }

$rsc = Get-MgEntitlementManagementCatalogResource -AccessPackageCatalogId $catalog.id -Filter "originSystem eq 'DirectoryRole'" -ExpandProperty scopes

if ($rsc -eq $null) { throw "resource not found" }

$filt = "(id eq '" + $rsc.Id + "')"

$rrs = Get-MgEntitlementManagementCatalogResource -AccessPackageCatalogId $catalog.id -Filter $filt -ExpandProperty roles,scopes

然后,将该资源中的 Microsoft Entra 角色分配给相应访问包。 例如,如果希望将先前返回的资源的第一个资源角色添加为访问包的资源角色,可以使用与下方所示类似的脚本。

$apid = "00001111-aaaa-2222-bbbb-3333cccc4444"

$rparams = @{

role = @{

id = $rrs.Roles[0].Id

displayName = $rrs.Roles[0].DisplayName

description = $rrs.Roles[0].Description

originSystem = $rrs.Roles[0].OriginSystem

originId = $rrs.Roles[0].OriginId

resource = @{

id = $rrs.Id

originId = $rrs.OriginId

originSystem = $rrs.OriginSystem

}

}

scope = @{

id = $rsc.Scopes[0].Id

originId = $rsc.Scopes[0].OriginId

originSystem = $rsc.Scopes[0].OriginSystem

}

}

New-MgEntitlementManagementAccessPackageResourceRoleScope -AccessPackageId $apid -BodyParameter $rparams