Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Microsoft Entra Privileged Identity Management (PIM) 可让企业更轻松地管理针对 Microsoft Entra ID 和其他 Microsoft 联机服务(如 Microsoft 365 或 Microsoft Intune)中资源的特权访问。

如果你符合管理角色的资格,则必须在需要执行特权操作时激活角色分配 。 例如,如果你偶尔管理 Microsoft 365 功能,则组织的特权角色管理员可能不会让你成为永久性的全局管理员,因为该角色也影响其他服务。 但是,他们会让你符合 Microsoft Entra 角色(如 Exchange Online 管理员)的资格。 可以在需要权限时,请求暂时分配该角色,然后就会在预定的时段内拥有管理员控制权。

本文面向需要在 Privileged Identity Management 中激活其 Microsoft Entra 角色的管理员。 尽管任何用户都可以无需具有特权角色管理员 (PRA) 角色,通过 PIM 提交对所需角色的请求,但此角色是管理角色并将其分配给组织中的其他人所必需的。

重要

激活角色时,Microsoft Entra PIM 会临时添加角色的活动分配。 Microsoft Entra PIM 会在数秒内创建活动分配(将用户分配到角色)。 当停用(手动或通过激活时间过期)发生时,Microsoft Entra PIM 也会在数秒内删除活动分配。

应用程序可以根据用户的角色提供访问权限。 在某些情况下,应用程序访问可能不会立即反映向用户分配了角色或移除了用户角色的事实。 如果应用程序以前缓存了用户没有角色的事实 - 则在用户再次尝试访问应用程序时,可能不会提供访问权限。 同样,如果应用程序以前缓存了用户具有角色这一事实 - 则在停用角色时,用户仍可能获得访问权限。 具体情况取决于应用程序的体系结构。 对于某些应用程序,退出登录并重新登录可能有助于添加或移除访问权限。

重要

如果激活管理角色的用户登录到移动设备上的 Microsoft Teams,他们将收到 Teams 应用中的通知,指出“打开 Teams 以继续接收电子邮件地址通知<>”或“<电子邮件地址>需要登录才能看到通知”。 用户需要打开 Teams 应用才能继续接收通知。 此行为是设计造成的。

先决条件

激活角色

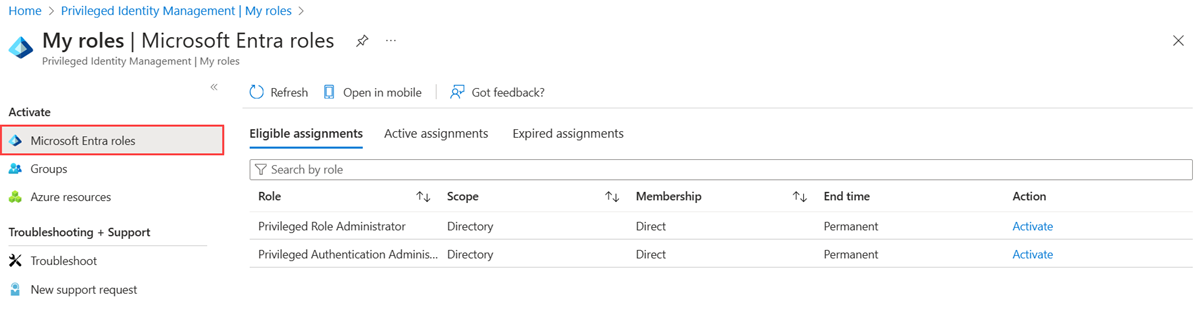

需要充当某个 Microsoft Entra 角色时,可在 Privileged Identity Management 中通过打开“我的角色”请求激活。

注意

PIM 现在可在 Azure 移动应用 (iOS | Android) 中用于 Microsoft Entra ID 和 Azure 资源角色。 轻松激活符合条件的分配,请求续订即将到期的分配,或检查待处理请求的状态。 阅读更多

以具有合格角色分配的用户身份登录到 Microsoft Entra 管理中心。

浏览到 ID 治理>特权身份管理>我的角色。 有关如何将 Privileged Identity Management 磁贴添加到仪表板的信息,请参阅开始使用 Privileged Identity Management。

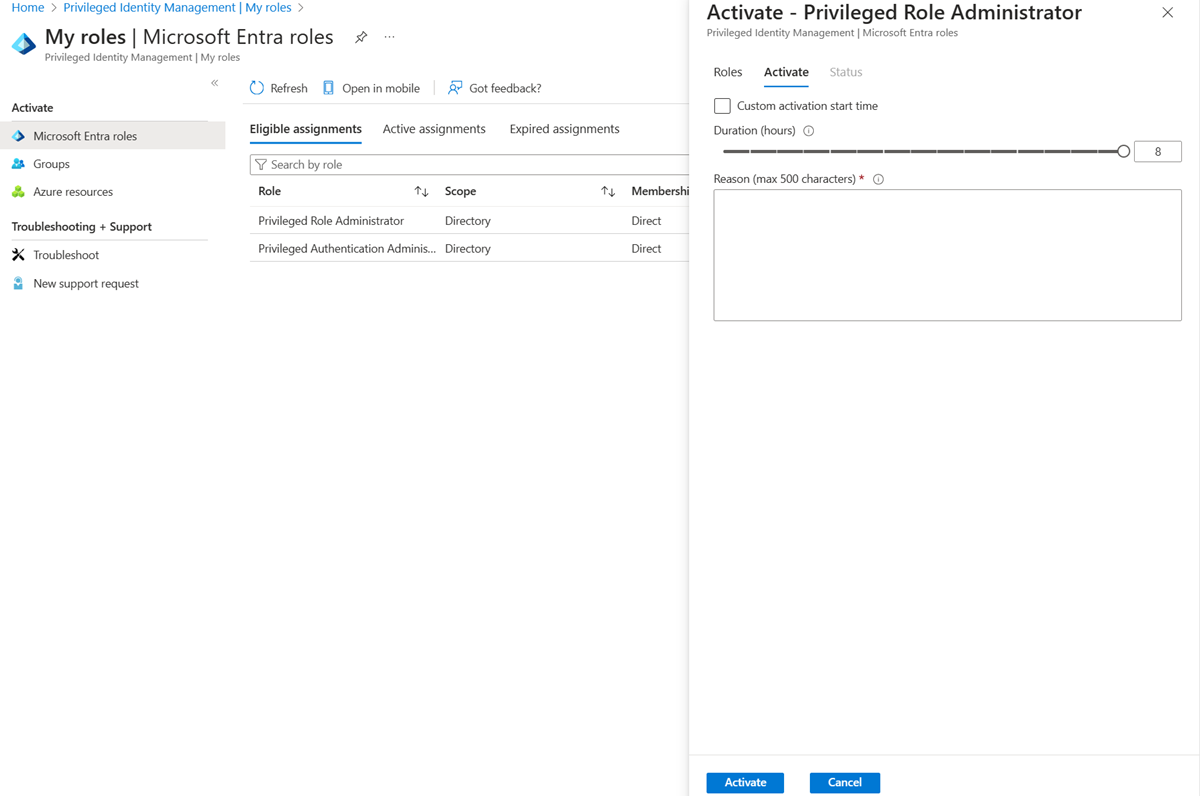

选择“Microsoft Entra 角色”以查看符合条件的 Microsoft Entra 角色列表。

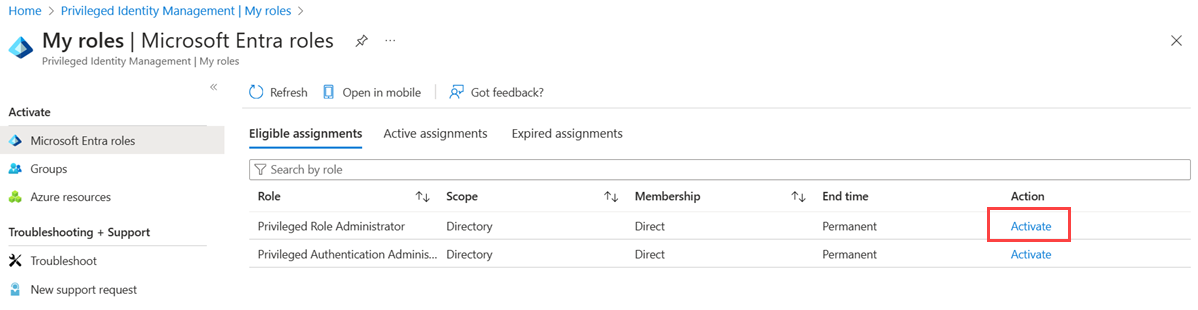

在“Microsoft Entra 角色”列表中,找到你要激活的角色。

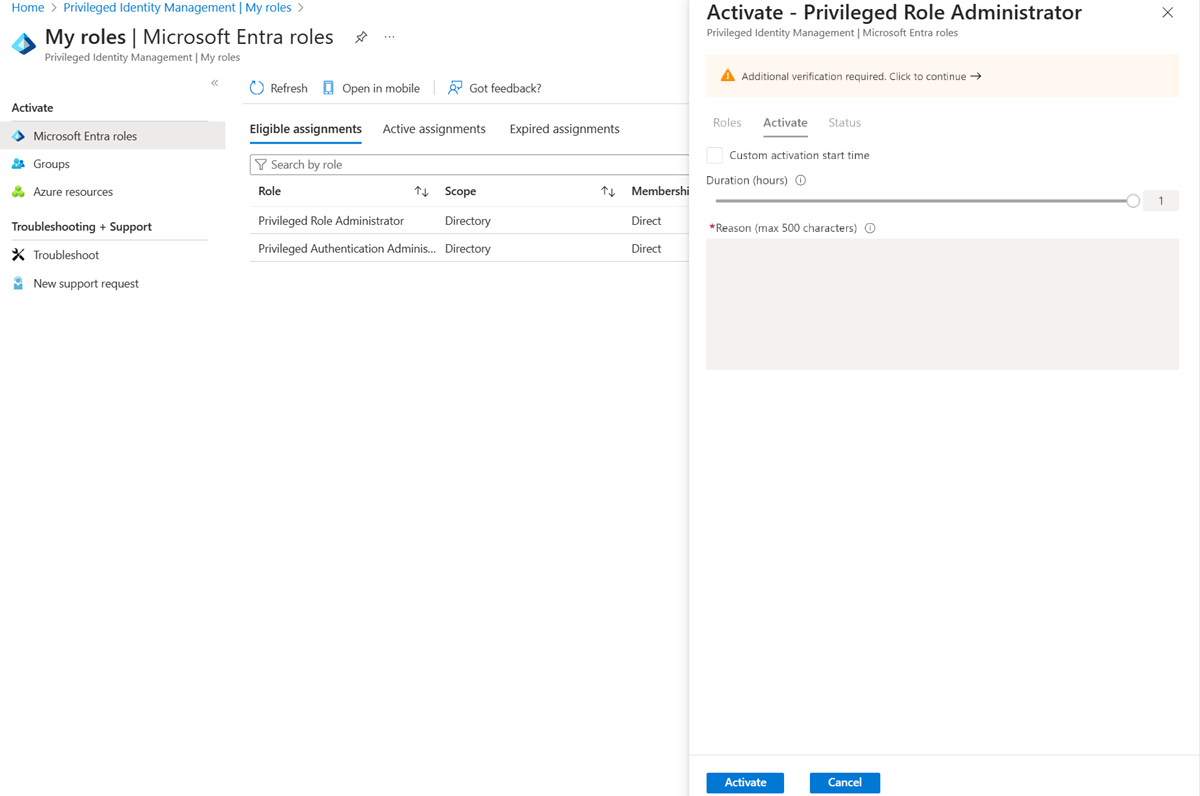

选择“激活”打开“激活”窗格。

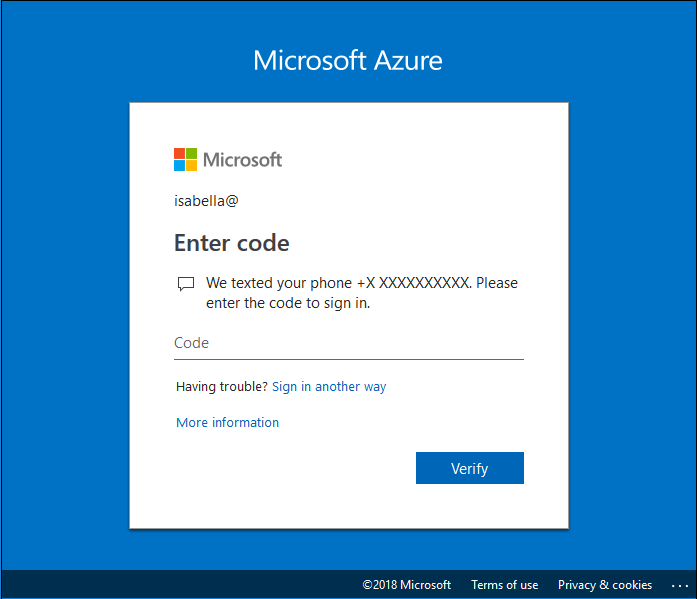

选择“需要进行附加验证”,并按照说明提供任何其他安全验证。 在每个会话中只需执行身份验证一次。

多重身份验证后,选择“激活,然后继续”。

如果要指定缩小的范围,请选择“范围”以打开筛选器窗格。 在筛选器窗格中,可以指定需要访问的 Microsoft Entra 资源。 最佳做法是请求访问所需的最少资源。

根据需要指定自定义的激活开始时间。 Microsoft Entra 角色将在选定的时间后激活。

在“原因”框中,输入该激活请求的原因。

选择“激活”。

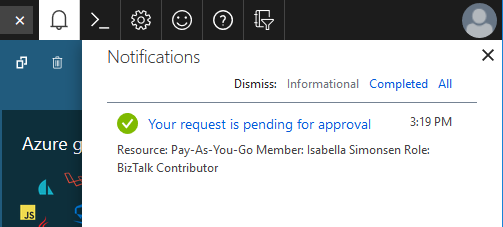

如果角色需要审批才能激活,在浏览器右上角会显示通知,告知请求正在等待审批。

使用 Microsoft Graph API 激活角色

有关适用于 PIM 的 Microsoft Graph API 的详细信息,请参阅通过 Privileged Identity Management (PIM) API 进行角色管理概述。

获取可激活的所有符合条件的角色

当用户通过组成员身份获取其角色资格时,此 Microsoft Graph 请求不会返回其资格。

HTTP 请求

GET https://microsoftgraph.chinacloudapi.cn/v1.0/roleManagement/directory/roleEligibilityScheduleRequests/filterByCurrentUser(on='principal')HTTP 响应

为了节省空间,我们将只显示一个角色的响应,但会列出你可以激活的所有符合条件的角色分配。

{ "@odata.context": "https://microsoftgraph.chinacloudapi.cn/v1.0/$metadata#Collection(unifiedRoleEligibilityScheduleRequest)", "value": [ { "@odata.type": "#microsoft.graph.unifiedRoleEligibilityScheduleRequest", "id": "50d34326-f243-4540-8bb5-2af6692aafd0", "status": "Provisioned", "createdDateTime": "2022-04-12T18:26:08.843Z", "completedDateTime": "2022-04-12T18:26:08.89Z", "approvalId": null, "customData": null, "action": "adminAssign", "principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222", "roleDefinitionId": "8424c6f0-a189-499e-bbd0-26c1753c96d4", "directoryScopeId": "/", "appScopeId": null, "isValidationOnly": false, "targetScheduleId": "50d34326-f243-4540-8bb5-2af6692aafd0", "justification": "Assign Attribute Assignment Admin eligibility to myself", "createdBy": { "application": null, "device": null, "user": { "displayName": null, "id": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee" } }, "scheduleInfo": { "startDateTime": "2022-04-12T18:26:08.8911834Z", "recurrence": null, "expiration": { "type": "afterDateTime", "endDateTime": "2024-04-10T00:00:00Z", "duration": null } }, "ticketInfo": { "ticketNumber": null, "ticketSystem": null } } ] }自行激活一个角色资格并说明理由

HTTP 请求

POST https://microsoftgraph.chinacloudapi.cn/v1.0/roleManagement/directory/roleAssignmentScheduleRequests { "action": "selfActivate", "principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222", "roleDefinitionId": "8424c6f0-a189-499e-bbd0-26c1753c96d4", "directoryScopeId": "/", "justification": "I need access to the Attribute Administrator role to manage attributes to be assigned to restricted AUs", "scheduleInfo": { "startDateTime": "2022-04-14T00:00:00.000Z", "expiration": { "type": "AfterDuration", "duration": "PT5H" } }, "ticketInfo": { "ticketNumber": "CONTOSO:Normal-67890", "ticketSystem": "MS Project" } }HTTP 响应

HTTP/1.1 201 Created Content-Type: application/json { "@odata.context": "https://microsoftgraph.chinacloudapi.cn/v1.0/$metadata#roleManagement/directory/roleAssignmentScheduleRequests/$entity", "id": "911bab8a-6912-4de2-9dc0-2648ede7dd6d", "status": "Granted", "createdDateTime": "2022-04-13T08:52:32.6485851Z", "completedDateTime": "2022-04-14T00:00:00Z", "approvalId": null, "customData": null, "action": "selfActivate", "principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222", "roleDefinitionId": "8424c6f0-a189-499e-bbd0-26c1753c96d4", "directoryScopeId": "/", "appScopeId": null, "isValidationOnly": false, "targetScheduleId": "911bab8a-6912-4de2-9dc0-2648ede7dd6d", "justification": "I need access to the Attribute Administrator role to manage attributes to be assigned to restricted AUs", "createdBy": { "application": null, "device": null, "user": { "displayName": null, "id": "071cc716-8147-4397-a5ba-b2105951cc0b" } }, "scheduleInfo": { "startDateTime": "2022-04-14T00:00:00Z", "recurrence": null, "expiration": { "type": "afterDuration", "endDateTime": null, "duration": "PT5H" } }, "ticketInfo": { "ticketNumber": "CONTOSO:Normal-67890", "ticketSystem": "MS Project" } }

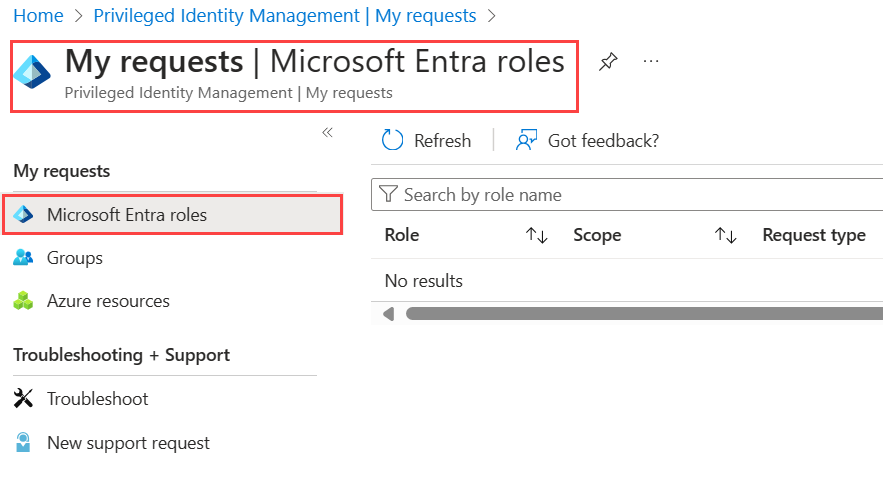

查看激活请求的状态

可以查看等待激活的请求的状态。

至少以特权角色管理员身份登录到 Microsoft Entra 管理中心。

浏览到 ID 治理>Privileged Identity Management>我的请求。

选择“我的请求”时,会显示你的 Microsoft Entra 角色和 Azure 资源角色请求列表。

向右滚动以查看“请求状态”列。

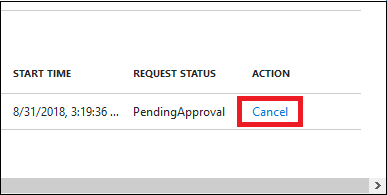

取消新版本的挂起请求

如果不需要激活需要审批的角色,随时可以取消等待中的请求。

至少以特权角色管理员身份登录到 Microsoft Entra 管理中心。

浏览到 ID 治理>Privileged Identity Management>我的请求。

针对想要取消的角色,选择“取消”链接。

选择“取消”会取消该请求。 要再次激活该角色,必须提交新的激活请求。

禁用角色分配

激活角色分配后,会在 PIM 门户中看到角色分配的“停用”选项。 此外,激活角色分配后,5 分钟内无法停用角色分配。