Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Privileged Identity Management (PIM) 可让企业更轻松地管理针对 Microsoft Entra ID 和其他 Microsoft 联机服务(如 Microsoft 365 或 Microsoft Intune)中资源的特权访问。 按照本文中的步骤对角色执行访问评审。

如果已分配到某个管理角色,组织中的特权角色管理员可能要求定期确认仍然需要使用该角色来完成工作。 可以通过所接收电子邮件中的链接或Microsoft Entra 管理中心执行此操作。

如果你至少是特权角色管理员,并且想要了解访问评审,请在如何开始进行访问权限审查中查看详细信息。

批准或拒绝访问权限

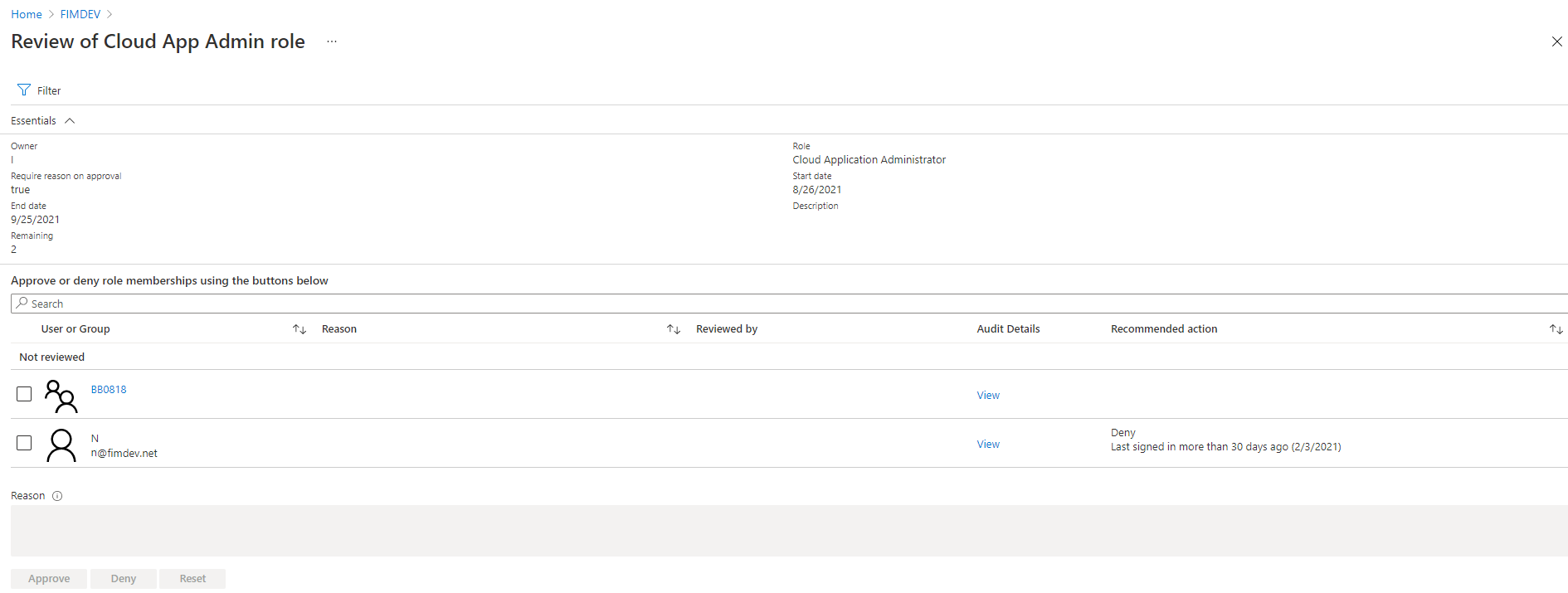

可以基于用户是否仍然需要访问角色来批准或拒绝访问。 如果希望他们继续充当该角色,请选择“批准”,如果他们不再需要此访问权限,请选择“拒绝”。 在评审结束并且管理员应用结果之前,用户的分配状态不会更改。 某些被拒绝的用户无法应用结果的常见情况可能包括:

- 查看已同步本地 Windows AD 组的成员:如果组是从本地 Windows AD 同步的,该组无法在 Microsoft Entra ID 中进行管理,因此无法更改成员身份。

- 查看分配有嵌套组的角色:对于通过嵌套组具有成员身份的用户,访问评审不会删除其嵌套组的成员身份,因此将保留对所评审角色的访问权限。

- 找不到用户或其他错误:这些也可能导致应用结果不受支持。

请遵循以下步骤来查找并完成访问权限审查:

登录到 Microsoft Entra 管理中心。

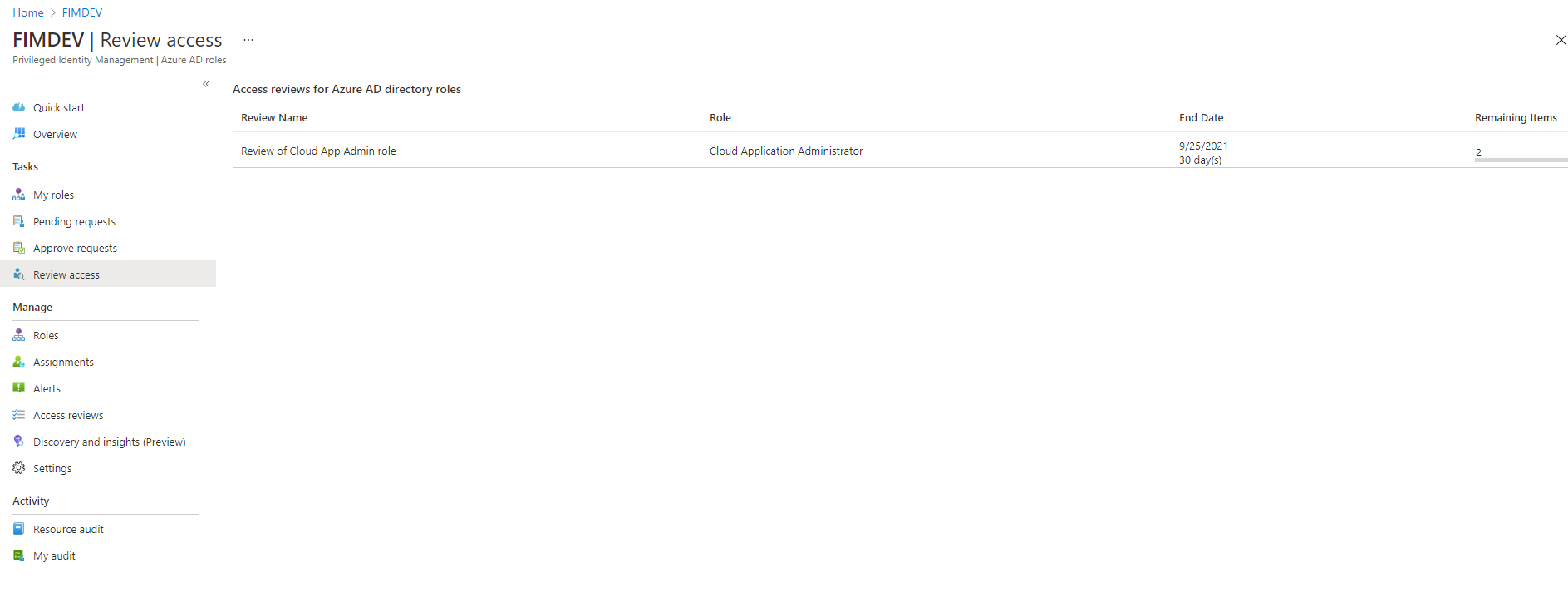

浏览到 ID 治理>特权身份管理>审核访问权限。

如果有任何挂起的访问评审,它们会显示在访问评审页中。

选择想要完成的审查。

选择“批准”或“拒绝”。 在“提供理由”框中,根据需要输入你的决定的业务理由。