Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

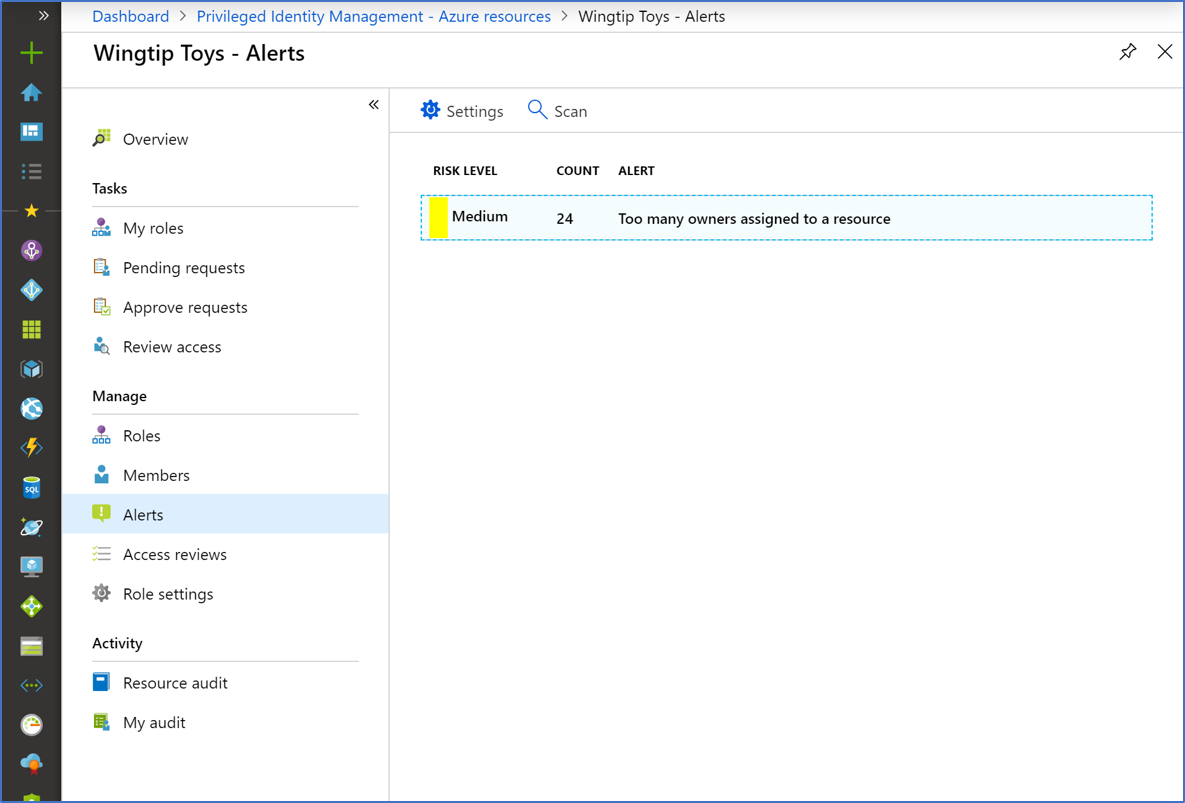

当属于 Microsoft Entra ID 的组织中存在可疑或不安全活动时,Privileged Identity Management (PIM) 会生成警报。 当警报触发时,它将显示在“警报”页上。

注意

Privileged Identity Management 中的一个事件可以生成发往多个收件人(被分派人、审批者或管理员)的电子邮件通知。 每个事件发送的最大通知数为 1000。 如果收件人数超过 1000 人,则只有前 1000 个收件人会收到电子邮件通知。 此限制不会阻止其他被分配者、管理员或审批者在其Microsoft Entra ID 和 Privileged Identity Management 中使用其权限。

查看警报

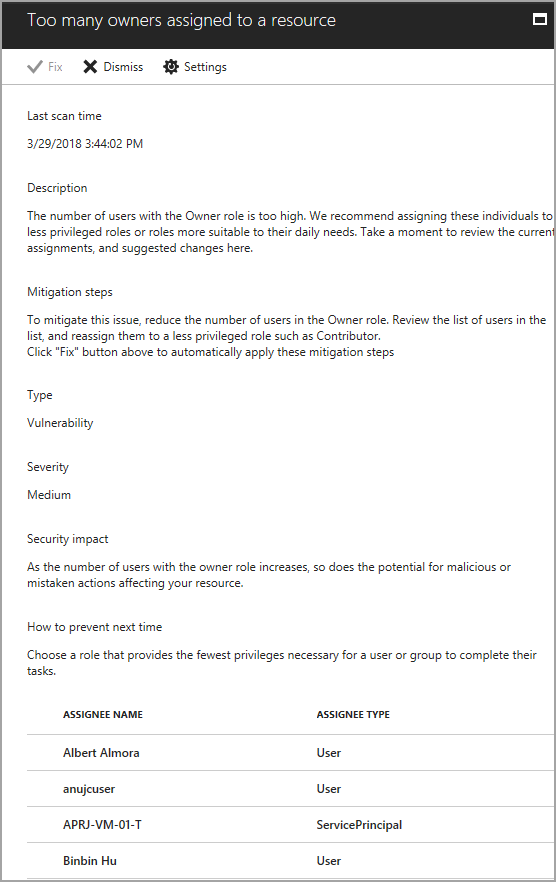

选择某个警报可查看报告,其中列出了触发该警报的用户或角色以及修正指导。

警报

| 警报 | 严重性 | 触发器 | 建议 |

|---|---|---|---|

| 向资源分配的所有者过多 | 中 | 拥有所有者角色的用户过多。 | 查看列表中的用户,并将某些用户重新分配到具有较低权限的角色。 |

| 向资源分配的永久所有者过多 | 中 | 太多用户永久地分配到了某个角色。 | 查看列表中的用户,并将某些用户重新分配为需要激活才能使用该角色。 |

| 创建了重复角色 | 中 | 多个角色具有相同的条件。 | 仅使用这些角色中的一个角色。 |

| 在 Privileged Identity Management 之外分配角色 | 高 | 通过 Azure IAM 资源或 Azure 资源管理器 API 直接管理角色。 | 查看列表中的用户,将其从 Privileged Identity Management 外部分配的特权角色中删除。 |

注意

对于“在 Privileged Identity Management 之外分配角色”警报,可能会遇到重复通知。 这些重复可能主要与再次发送通知的潜在实时现场站点事件有关。

严重性

- 高:因策略冲突需要立即采取措施。

- 中:不需要立即采取措施,但有潜在的策略冲突。

- 低:不需要立即采取措施,但建议考虑可取的策略更改。

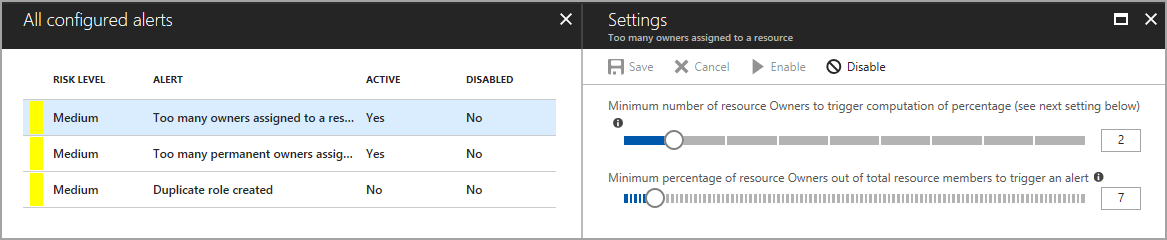

配置安全警报设置

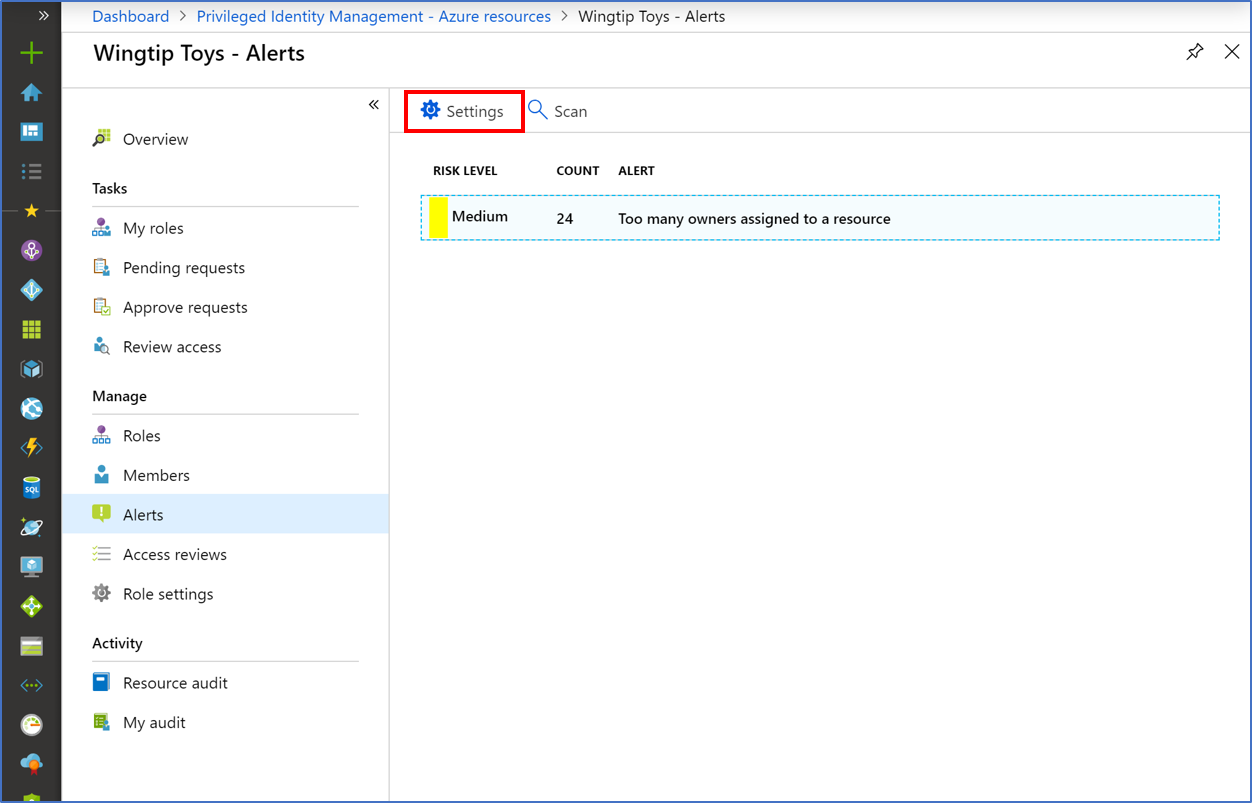

按照以下步骤,在 Privileged Identity Management 中为 Azure 角色配置安全警报:

至少以特权角色管理员身份登录到 Microsoft Entra 管理中心。

浏览到 ID 治理>特权身份管理>Azure 资源 选择您的订阅 >警报>设置。 有关如何将 Privileged Identity Management 磁贴添加到仪表板的信息,请参阅开始使用 Privileged Identity Management。

在各个警报上自定义设置以适应你的环境和安全目标。

注意

对于为 Azure 订阅创建的角色分配,触发了“在 Privileged Identity Management 之外分配角色”警报,而对于管理组、资源组或资源范围的角色分配,没有触发此警报。