Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Microsoft Entra ID 中的条件访问功能提供了多种方法之一,可用于保护应用和保护服务。 条件访问使开发人员和企业客户能够以多种方式保护服务,包括:

- 多重身份验证

- 仅允许已注册 Intune 的设备访问特定服务

- 限制用户位置和 IP 范围

有关条件访问完整功能的详细信息,请参阅什么是条件访问一文。

对于构建 Microsoft Entra ID 应用的开发人员,本文演示了条件访问的使用方法,并介绍了访问应用了条件访问策略且你无权控制的资源时将产生的影响。 此外,本文还探讨了条件访问对代理流、Web 应用、访问 Microsoft Graph 和调用 API 的影响。

默认了解单租户和多租户应用以及常见的身份验证模式。

注释

使用此功能需要Microsoft Entra ID P1 许可证。 若要根据需要查找合适的许可证,请参阅比较免费版、基本版和高级版的正式发布功能。 拥有 Microsoft 365 商业版许可证的客户也可以访问条件访问功能。

条件访问如何影响应用?

受影响的应用类型

在大多数情况下,条件访问不会更改应用的行为,也不需要开发人员进行任何更改。 只有在特定情况下(应用以间接方式或无提示的方式请求服务令牌时),应用才需要进行代码更改以处理条件访问质询。 执行交互式登录请求可能很简单。

具体而言,以下场景需要代码来处理访问条件质询:

- 执行代理流的应用

- 访问多个服务/资源的应用

- 使用 MSAL.js 的单页应用

- 调用资源的 Web 应用

条件访问策略不仅可应用于应用,还可应用于应用访问的 Web API。 若要深入了解如何配置条件访问策略,请参阅快速入门:通过 Microsoft Entra ID 条件访问要求特定应用必须使用 MFA。

根据方案,企业客户可以随时应用和删除条件访问策略。 为使应用在应用新策略时继续运行,请实施质询处理。 以下示例演示了挑战处理。

条件访问示例

某些方案需要代码更改来处理条件访问,而其他方案则按原样工作。 下面是一些使用条件访问执行多重身份验证的方案,可让你深入了解差异。

- 你正在构建单租户 iOS 应用,并应用了条件访问策略。 应用登录用户,不请求访问 API。 当用户登录时,会自动调用策略,用户需要执行多重身份验证(MFA)。

- 你正在生成一个本机应用,该应用使用中间层服务来访问下游 API。 在该公司使用此应用程序的企业客户向下游 API 施加政策。 最终用户登录时,本机应用将请求访问中间层并将发送令牌。 中间层执行代理流以请求对下游 API 的访问。 此时,向中间层提出索赔“质疑”。 中间层将质询返回到本地应用程序,而本地应用程序需要符合条件访问策略。

Microsoft Graph

在条件访问环境中构建应用时,Microsoft Graph 具有特殊注意事项。 一般来说,条件访问的机制是相同的,但是用户看到的策略将基于应用程序从图形中请求的基础数据。

具体来说,所有 Microsoft Graph 范围都表示可以单独应用策略的某些数据集。 由于为条件访问策略分配了特定的数据集,Microsoft Entra ID 会基于 Graph 背后的数据(而不是 Graph 本身)强制实施条件访问策略。

例如,如果某个应用程序请求下列 Microsoft Graph 范围,

scopes="ChannelMessages.Read.All Mail.Read"

应用可能期望其用户满足针对 Teams 和 Exchange 设置的所有策略要求。 如果授予访问权限,某些范围可能映射到多个数据集。

遵循条件访问策略

对于多个不同的应用拓扑,会在建立会话时评估条件访问策略。 条件访问策略在应用和服务粒度级别运行时,调用它的时间很大程度上取决于你尝试完成的应用场景。

在应用尝试访问具有条件访问策略的服务时,可能会遇到条件访问质询。 此质询编码在 claims 参数中,而此参数来自 Microsoft Entra ID 的响应。 以下是此挑战参数的示例:

claims={"access_token":{"polids":{"essential":true,"Values":["<GUID>"]}}}

开发人员可以接受此质询并将其追加到新的 Microsoft Entra ID 请求中。 传递此状态将提示最终用户执行任何必要的操作以符合条件访问策略。 以下应用场景说明了错误的详细信息及如何提取此参数。

情境

先决条件

Microsoft Entra 条件访问是 Microsoft Entra ID P1 或 P2 中提供的一项功能。 拥有 Microsoft 365 商业版许可证的客户也可以访问条件访问功能。

特定应用场景的注意事项

下列信息仅适用于这些条件访问应用场景:

- 执行代理流的应用

- 访问多个服务/资源的应用

- 使用 MSAL.js 的单页应用

以下各部分讨论更复杂的常见应用场景。 核心运行原则是:在请求已应用条件访问策略的服务令牌时,评估条件访问策略。

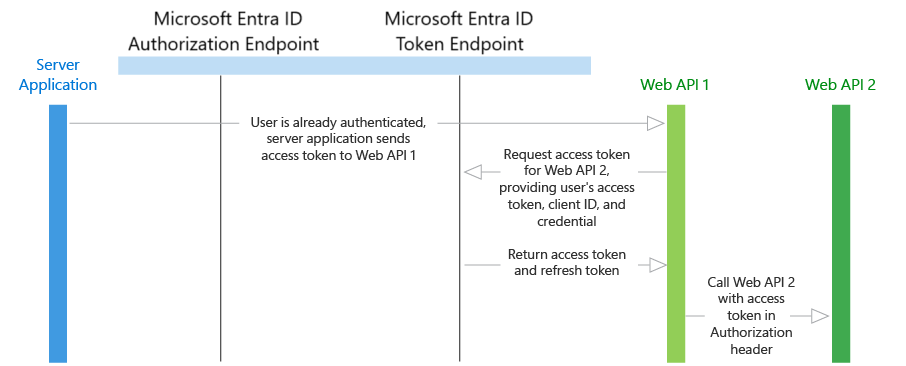

方案:执行代理流的应用

在此应用场景中,我们将演示本机应用调用 Web 服务/API 时的场景。 然后,此服务会执行“代为”流程来调用下游服务。 在本示例中,我们已向下游服务 (Web API 2) 应用了条件访问策略,并且使用的是本机应用,而非服务器/守护程序应用。

Web API 1 的初始令牌请求不会提示最终用户进行多重身份验证,因为 Web API 1 可能并不总是命中下游 API。 Web API 1 尝试代表 Web API 2 请求令牌后,请求会失败,因为用户尚未使用多重身份验证登录。

Microsoft Entra ID 返回 HTTP 响应,其中包含一些有价值的数据:

注释

在此实例中,这些数据是多重身份验证错误说明,但很大一部分的 interaction_required 可能与条件访问有关。

HTTP 400; Bad Request

error=interaction_required

error_description=AADSTS50076: Due to a configuration change made by your administrator, or because you moved to a new location, you must use multifactor authentication to access '<Web API 2 App/Client ID>'.

claims={"access_token":{"polids":{"essential":true,"Values":["<GUID>"]}}}

在 Web API 1 中,我们捕获错误 error=interaction_required,并将 claims 挑战发送回桌面应用。 此时,桌面应用可以发出新的 acquireToken() 调用并将 claims 质询追加为额外的查询字符串参数。 此新请求要求用户执行多重身份验证,然后将此新令牌返回到 Web API 1 并完成代理授权流程。

若要试用此方案,请参阅 我们的 .NET 代码示例。 它演示了如何将声明质询从 Web API 1 传送回本机应用,以及如何在客户端应用内构造新请求。

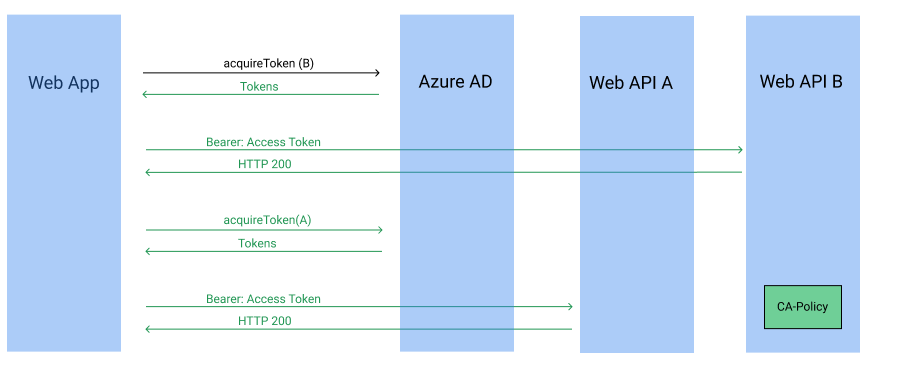

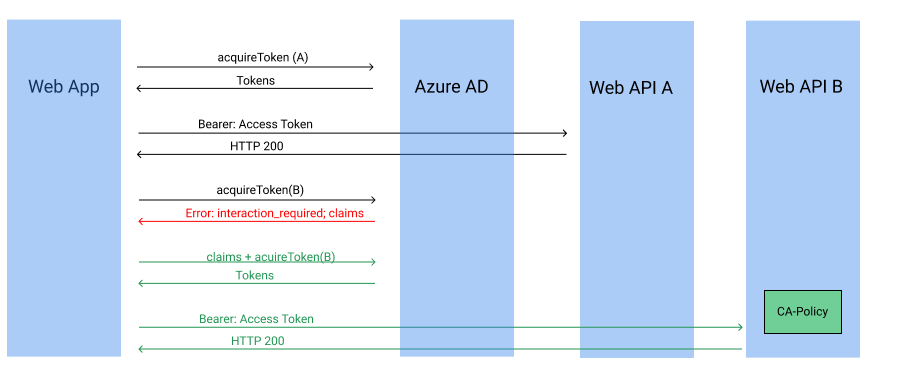

情景:应用程序访问多个服务

在此方案中,我们将演示 Web 应用访问两个服务且其中之一已分配条件访问策略时的场景。 可能存在应用无需访问两个 Web 服务的方法,具体要取决于应用逻辑。 在此应用场景中,请求令牌的顺序对最终用户体验有重要影响。

假定有 Web 服务 A 和 Web 服务 B,且 Web 服务 B 已应用了条件访问策略。 虽然初始交互式身份验证请求需要两个服务的同意,但是并非在所有情况都需要条件访问策略。 如果应用请求 Web 服务 B 的令牌,则将调用策略,并且对 Web 服务 A 的后续请求也将成功,如下所示。

或者,如果应用最初请求 Web 服务 A 的令牌,则最终用户将不会调用条件访问策略。 这样应用开发人员可以控制最终用户体验,且无需在所有情况下强制调用条件访问策略。 棘手的情况是应用稍后请求 Web 服务 B 的令牌。此时,最终用户需要符合条件访问策略。 应用尝试 acquireToken 时,可能会生成以下错误(如下图所示):

HTTP 400; Bad Request

error=interaction_required

error_description=AADSTS50076: Due to a configuration change made by your administrator, or because you moved to a new location, you must use multifactor authentication to access '<Web API App/Client ID>'.

claims={"access_token":{"polids":{"essential":true,"Values":["<GUID>"]}}}

如果应用使用 MSAL 库,则会始终以交互方式重新尝试获取令牌并失败。 发生此交互式请求时,最终用户有机会遵守条件访问。 这是正确的,除非请求是 AcquireTokenSilentAsync 或 PromptBehavior.Never,在这种情况下,应用程序需要执行交互式的 AcquireToken 请求,以便为最终用户提供遵循策略的机会。

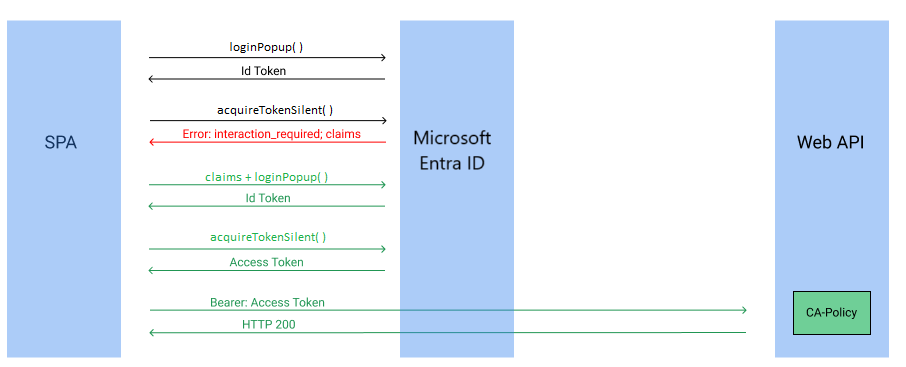

方案:使用 MSAL.js 的单页应用 (SPA)

在此方案中,我们将演示单页应用 (SPA) 使用 MSAL.js 调用由条件访问保护的 Web API 的场景。 这是一个简单的体系结构,但围绕条件访问进行开发时需要注意其中的一些细微差异。

在 MSAL.js 中,有多个获取令牌的函数:acquireTokenSilent()、acquireTokenPopup() 和 acquireTokenRedirect()。

- 可以使用

acquireTokenSilent()以无提示方式获取访问令牌,这意味着此函数在任何情况下都不会显示 UI。 -

acquireTokenPopup()和acquireTokenRedirect()都用于以交互方式请求资源的令牌,这意味着它们总是显示登录用户界面。

应用需要访问令牌来调用 Web API 时,它尝试 acquireTokenSilent()。 如果令牌过期或我们需要符合条件访问策略时,则 acquireToken 函数失败,应用将使用 acquireTokenPopup() 或 acquireTokenRedirect()。

我们来介绍一个条件访问场景的示例。 最终用户刚刚登录网站,且没有会话。 我们执行 loginPopup() 调用,在没有多重身份验证的情况下获取 ID 令牌。 然后用户点击一个按钮,要求应用从 Web API 请求数据。 应用尝试执行 acquireTokenSilent() 调用,但失败,因为用户尚未执行多重身份验证,并且需要符合条件访问策略。

Microsoft Entra ID 发回以下 HTTP 响应:

HTTP 400; Bad Request

error=interaction_required

error_description=AADSTS50076: Due to a configuration change made by your administrator, or because you moved to a new location, you must use multifactor authentication to access '<Web API App/Client ID>'.

应用程序需要捕获 error=interaction_required。 然后应用程序可以在同一个资源上使用 acquireTokenPopup() 或 acquireTokenRedirect()。 用户被迫执行多重身份验证。 用户完成多重身份验证后,将为请求的资源颁发应用新的访问令牌。

若要试用此方案,请参阅我们的 React SPA 使用代理流调用 Node.js Web API 的代码示例。 此代码示例使用之前通过 React SPA 注册的条件访问策略和 Web API 演示此方案。 它演示了如何正确处理声明质询并获取可用于 Web API 的访问令牌。

另请参阅

- 若要详细了解这些功能,请参阅 Microsoft Entra ID 中的条件性访问。

- 请参阅示例,查看更多 Microsoft Entra 代码示例。

- 有关 MSAL SDK 和访问参考文档的详细信息,请参阅 Microsoft身份验证库概述。

- 若要详细了解多租户方案,请参阅 如何使用多租户模式登录用户。

- 详细了解条件访问以及如何保护对 IoT 应用的访问。