Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

要保护 Microsoft Entra ID 中用户登录事件的安全,可要求进行 Microsoft Entra 多重身份验证 (MFA)。 使用 Microsoft Entra MFA 保护用户的最佳方法是创建条件访问策略。 条件访问是一项 Microsoft Entra ID P1/P2 功能,通过它,你可在某些情况下根据需要应用要求 MFA 的规则。 若要开始使用条件访问,请参阅教程:使用 Microsoft Entra 多重身份验证保护用户登录事件。

对于不带条件访问的 Microsoft Entra ID 免费租户,你可以使用安全默认值来保护用户。 系统会根据需要提示用户进行 MFA,但你无法定义自己的规则来控制行为。

如果需要,可改为为每个帐户启用每用户 Microsoft Entra MFA。 单独启用用户后,每次登录时都会执行 MFA。 可以启用例外情况,例如,从受信任的 IP 地址登录时,或者启用“记住受信任设备上的 MFA”功能时。

如果 Microsoft Entra ID 许可证不包括条件访问,并且你不想使用安全默认值,建议更改用户状态。 有关启用 MFA 的不同方法的详细信息,请参阅 Microsoft Entra 多重身份验证的功能和许可证。

重要

本文详细介绍了如何查看和更改每用户 Microsoft Entra 多重身份验证的状态。 如果你使用条件访问或安全默认值,则请勿使用以下步骤查看或启用用户帐户。

通过条件访问策略启用 Microsoft Entra 多重身份验证不会更改用户的状态。 如果用户看似已被禁用,请不要担心。 条件访问不会更改状态。

如果你使用条件访问策略,请勿启用或强制执行每用户 Microsoft Entra 多重身份验证。

Microsoft Entra 多重身份验证用户状态

用户的状态反映身份验证管理员是否为他们注册了每用户 Microsoft Entra 多重身份验证。 Microsoft Entra 多重身份验证中的用户帐户具有下面 3 种不同状态:

| State | 描述 | 旧式身份验证受影响 | 浏览器应用受影响 | 新式身份验证受影响 |

|---|---|---|---|---|

| 已禁用 | 未在每用户 Microsoft Entra 多重身份验证中登记的用户的默认状态。 | 否 | 否 | 否 |

| Enabled | 用户已在每用户 Microsoft Entra 多重身份验证中登记,但仍可使用其密码进行旧式身份验证。 如果用户没有注册的 MFA 身份验证方法,则下次使用新式身份验证登录时(例如,在 Web 浏览器上登录时),他们会收到注册提示。 | 否。 旧式身份验证继续工作,直到注册过程完成。 | 是的。 会话过期后,需要进行 Microsoft Entra 多重身份验证注册。 | 是的。 访问令牌过期后,需要进行 Microsoft Entra 多重身份验证注册。 |

| 已强制 | 用户在 Microsoft Entra 多重身份验证中按用户登记。 如果用户没有注册的身份验证方法,则下次使用新式身份验证登录时(例如,在 Web 浏览器上登录时),他们会收到注册提示。 在“已启用”状态下完成注册的用户将自动移至“已强制”状态。 | 是的。 应用需要应用密码。 | 是的。 登录时需要 Microsoft Entra 多重身份验证。 | 是的。 登录时需要 Microsoft Entra 多重身份验证。 |

所有用户的初始状态均为已禁用。 在每用户 Microsoft Entra 多重身份验证中登记用户后,其状态会更改为“已启用”。 当已启用的用户登录并完成注册过程后,用户的状态将更改为“已强制”。 管理员可以为用户切换状态,包括从“已强制”到“已启用”或“已禁用” 。

注意

如果对某用户重新启用了每用户 MFA,且该用户不重新注册,其 MFA 状态在 MFA 管理 UI 中不会从“已启用”转换为“已强制” 。 管理员必须将用户的状态直接切换为“已强制”。

查看用户状态

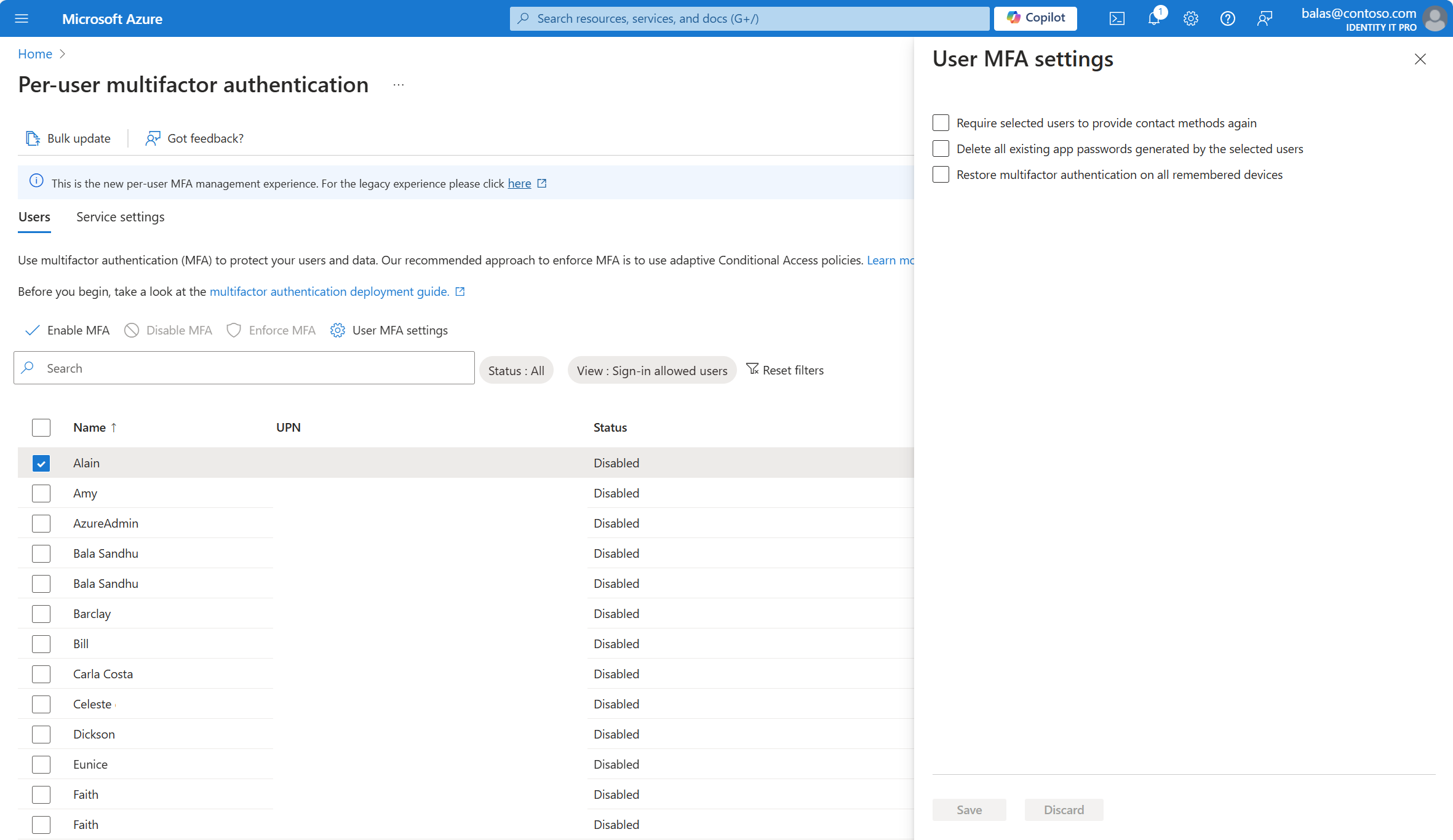

最近改进了 Microsoft Entra 管理中心中的每用户 MFA 管理体验。 若要查看和管理用户状态,请完成以下步骤:

至少以身份验证策略管理员的身份登录到 Microsoft Entra 管理中心。

浏览到 Entra ID>用户页面。

单击“每用户 MFA”。

选择用户帐户,然后选择“用户 MFA 设置”。

进行任何更改后,请选择“保存”。

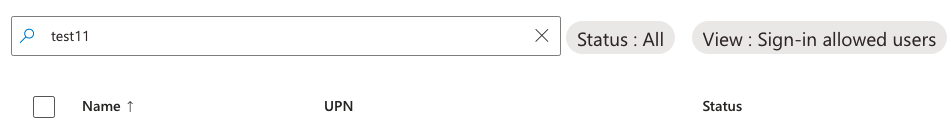

如果尝试对数千个用户进行排序,则结果可能会正常返回“没有要显示的用户”。 尝试输入更具体的搜索条件以缩小搜索范围,或应用特定的“状态”或“视图”筛选器。

更改用户状态

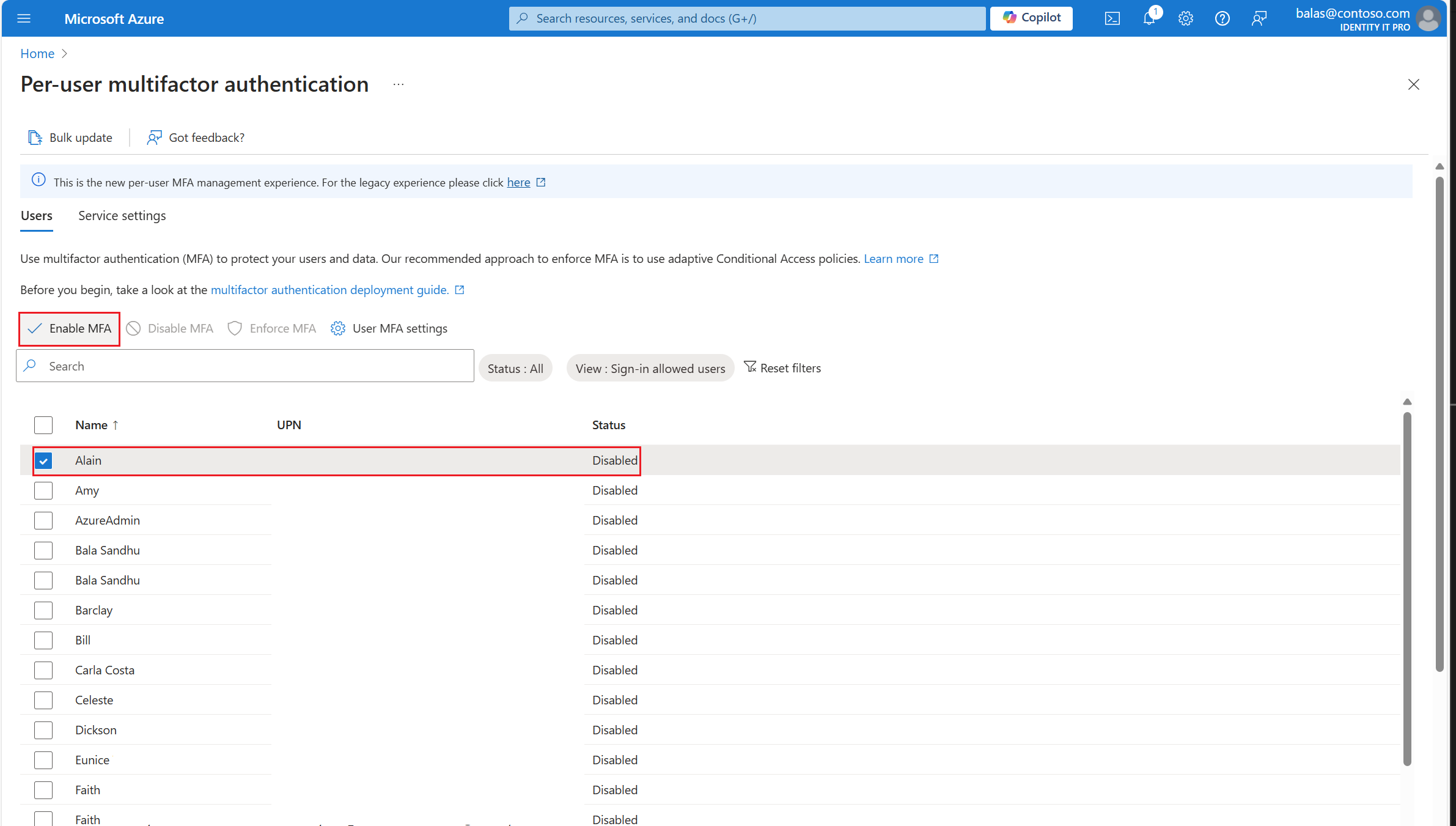

若要为用户更改每用户 Microsoft Entra 多重身份验证状态,请完成以下步骤:

至少以身份验证策略管理员的身份登录到 Microsoft Entra 管理中心。

浏览到 Entra ID>用户页面。

单击“每用户 MFA”。

选择用户帐户,然后选择“启用 MFA”。

提示

“已启用”的用户在注册 Microsoft Entra 多重身份验证后会自动切换到“已强制”。 如果用户已经注册,或者用户不接受连接旧式身份验证协议时发生中断,请将用户状态手动更改为“已强制”。

在打开的弹出窗口中确认你的选择。

启用用户后,通过电子邮件通知他们。 告诉用户显示了提示,要求他们在下次登录时注册。 如果组织使用的应用程序无法在浏览器中运行或不支持新式身份验证,则可以创建应用程序密码。

使用 Microsoft Graph 管理按用户 MFA

可以使用 Microsoft Graph REST API Beta 来管理按用户 MFA 设置。 可以使用 authentication 资源类型为用户公开身份验证方法状态。

要管理按用户 MFA,请使用 users/id/authentication/requirements 中的 perUserMfaState 属性。 有关详细信息,请参阅 strongAuthenticationRequirements 资源类型。

查看按用户 MFA 状态

若要检索用户的按用户多重身份验证状态,请执行以下操作:

GET /users/{id | userPrincipalName}/authentication/requirements

例如:

GET https://microsoftgraph.chinacloudapi.cn/beta/users/071cc716-8147-4397-a5ba-b2105951cc0b/authentication/requirements

如果用户已启用按用户 MFA,则响应为:

HTTP/1.1 200 OK

Content-Type: application/json

{

"perUserMfaState": "enforced"

}

有关详细信息,请参阅获取身份验证方法状态。

更改用户的 MFA 状态

若要更改用户的多重身份验证状态,请使用用户的 strongAuthenticationRequirements。 例如:

PATCH https://microsoftgraph.chinacloudapi.cn/beta/users/071cc716-8147-4397-a5ba-b2105951cc0b/authentication/requirements

Content-Type: application/json

{

"perUserMfaState": "disabled"

}

如果成功,响应为:

HTTP/1.1 204 No Content

有关详细信息,请参阅更新身份验证方法状态。

后续步骤

若要配置 Microsoft Entra 多重身份验证设置,请参阅配置 Microsoft Entra 多重身份验证设置。

若要管理 Microsoft Entra 多重身份验证的用户设置,请参阅使用 Microsoft Entra 多重身份验证管理用户设置。