Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

重要

注意: 2026 年 8 月 18 日,根据 世纪互联发布的公告,所有Microsoft Sentinel 功能将在中国 Azure 正式停用。

重要

新版本的 Fusion 分析规则当前处于预览阶段。 请参阅 Azure 预览版的补充使用条款,了解适用于 beta 版、预览版或其他尚未正式发布的 Azure 功能的其他法律条款。

Microsoft Sentinel 使用基于可缩放机器学习算法的关联引擎 Fusion,通过识别在攻击链的各个阶段观察到的异常行为和可疑活动的组合来自动检测多阶段攻击。 根据这些发现结果,Microsoft Sentinel 生成本来很难捕获的事件。 这些事件由两个或者更多个警报或活动构成。 根据设计,这些事件具有数量少、保真度高和严重性高的特点。

此项检测技术已根据你的环境进行自定义,不仅可以减少误报率,而且还能在信息有限或缺失的情况下检测到攻击。

配置 Fusion 规则

此项检测默认已在 Microsoft Sentinel 中启用。 若要查看或更改其状态,请按照以下说明进行操作:

登录到 Azure 门户并输入 Microsoft Sentinel。

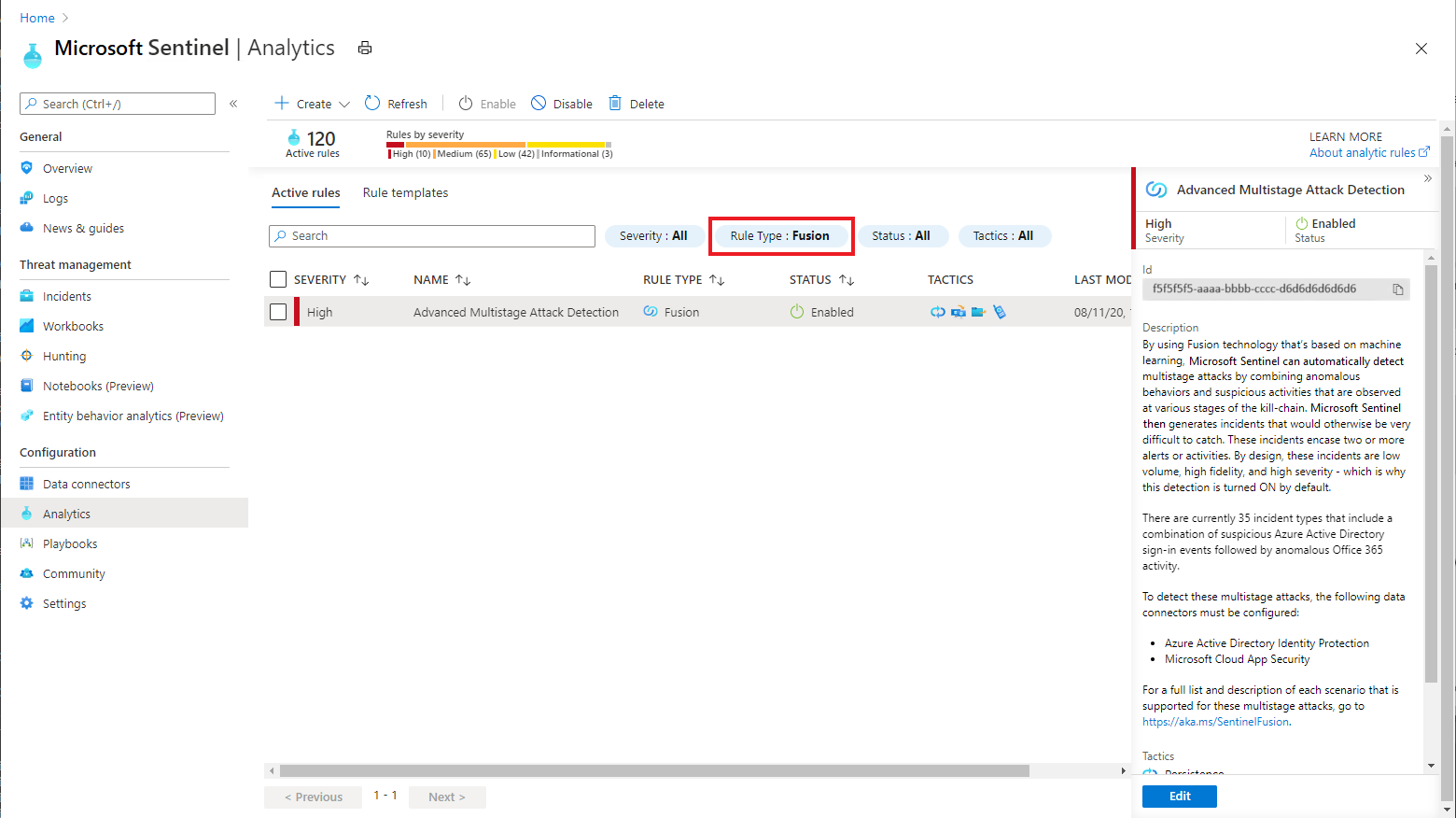

从 Microsoft Sentinel 导航菜单中,选择“分析”。

选择“活动规则”选项卡,然后通过筛选“Fusion”规则类型列表,在“名称”列中找到“高级多阶段攻击检测” 。 检查“状态”列确认此项检测是已启用还是已禁用。

若要更改状态,请选择此项。 在 “高级多阶段攻击检测 预览”窗格中,选择“ 编辑”。

在“分析规则向导”的“常规”选项卡中,查看状态(启用/禁用),或者根据需要更改状态 。

如果更改状态,但没有进行进一步更改,请选择 “审阅和更新 ”选项卡,然后选择“ 保存”。

若要进一步配置 Fusion 检测规则,请选择“下一步: 配置 Fusion”。

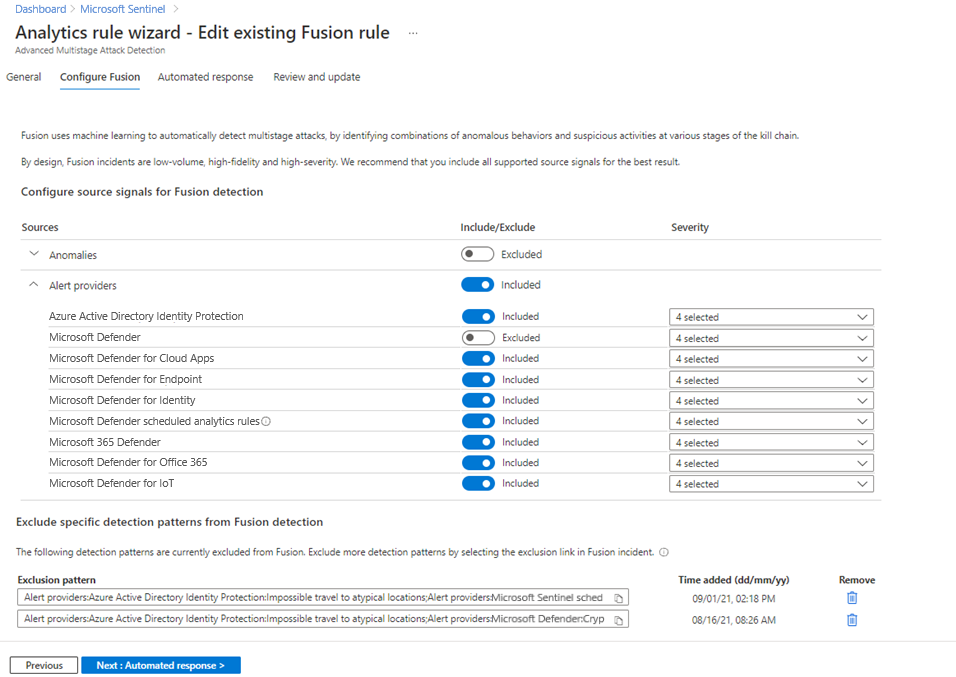

为 Fusion 检测配置源信号:建议包含具有所有严重性级别的所有列出的源信号以获得最佳结果。 默认情况下,它们已全部包含,但你可以通过以下方式进行更改:

注意

如果排除特定源信号或警报严重级别,则依赖于来自该源的信号或匹配该严重级别的警报的任何 Fusion 检测都不会被触发。

从 Fusion 检测排除信号,包括异常和来自各种提供程序的警报。

用例: 如果要测试已知生成干扰警报的特定信号源,可以暂时关闭来自该特定信号源的信号,以便进行融合检测。

为每个提供程序配置警报严重性:根据设计,Fusion ML 模型根据来自多个数据源的异常信号,将沿攻击链的低保真信号关联成单个高严重性事件。 Fusion 中包含的警报严重性较低(中等、低、信息性),但偶尔会包含相关的高严重性警报。

用例: 如果有单独的过程用于对高严重性警报进行会审和调查,并且不希望 Fusion 中包括这些警报,则可以配置源信号以从 Fusion 检测中排除高严重性警报。

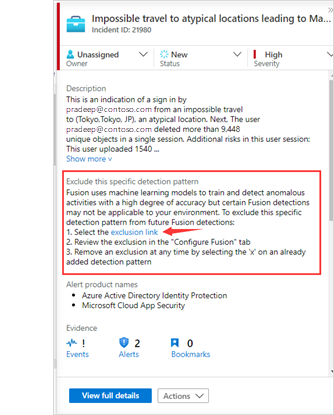

从 Fusion 检测中排除特定检测模式。 某些 Fusion 检测可能不适用于你的环境,或者可能容易生成误报。 如果要排除特定的Fusion检测模式,请按照以下说明操作:

找到并打开想要排除的类型的 Fusion 事件。

在“说明”部分中,选择“显示更多” 。

在“排除此特定检测模式”下,选择“排除链接”,这会将你重定向到分析规则向导中的“配置 Fusion”选项卡 。

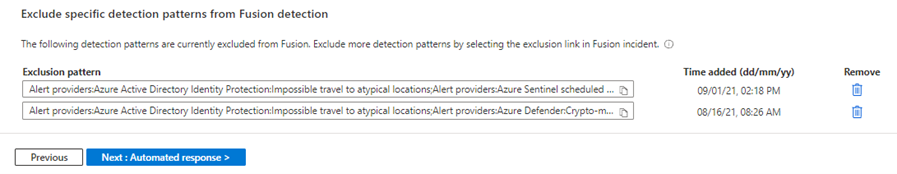

在“配置 Fusion”选项卡上,你将看到检测模式(Fusion 事件中警报和异常的组合)已添加到排除列表,以及检测模式的添加时间。

可通过以下方式随时删除排除的检测模式:选择该检测模式上的垃圾桶图标。

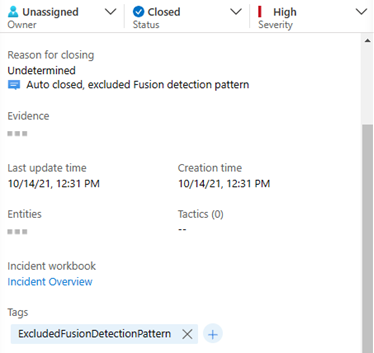

与排除的检测模式匹配的事件仍会触发,但它们 不会显示在活动事件队列中。 它们会自动填入以下值:

状态:“已关闭”

关闭分类:“未确定”

注释:“已自动关闭,排除的 Fusion 检测模式”

标记:“ExcludedFusionDetectionPattern”- 可以查询此标记以查看与此检测模式匹配的所有事件。

注意

Microsoft Sentinel 目前使用 30 天的历史数据来训练机器学习系统。 此数据在通过机器学习管道时始终使用微软的密钥加密。 但是,如果在你的 Microsoft Sentinel 工作区中启用了 Customer-Managed Keys (CMK),则训练数据不会被加密。 若要选择退出 Fusion,请转到 Microsoft Sentinel>配置>分析 > 活动规则,右键单击 高级多阶段攻击检测 规则,然后选择“ 禁用”。

为 Fusion 检测配置计划分析规则

重要

使用分析规则警报的基于 Fusion 的检测目前以预览版提供。 请参阅 Azure 预览版的补充使用条款,了解适用于 beta 版、预览版或其他尚未正式发布的 Azure 功能的其他法律条款。

Fusion 使用 计划分析规则生成的警报检测多阶段场景攻击和新兴威胁。 若要充分利用 Microsoft Sentinel 的 Fusion 功能,请执行以下步骤来配置和启用这些规则。

针对新兴威胁的融合使用由包含杀伤链(策略)和实体映射信息的任何 计划分析规则 生成的警报。 为了确保 Fusion 可以使用分析规则的输出来检测新兴威胁:

查看这些计划规则的实体映射。 使用实体映射配置部分将查询结果中的参数映射到 Microsoft Sentinel 识别的实体。 由于 Fusion 根据实体(如 用户帐户 或 IP 地址)关联警报,因此其 ML 算法无法在没有实体信息的情况下执行警报匹配。

请查看分析规则详细信息中的“策略和技术”。 Fusion ML 算法使用 MITRE ATT&CK 信息来检测多阶段攻击,而您为分析规则标记的策略和技术则会在生成的事件中显示。 如果传入的警报缺少策略信息,Fusion 计算可能会受到影响。

Fusion 还可以使用基于以下 计划分析规则模板的规则来检测基于方案的威胁。

若要在“分析”页面中启用可用作模板的查询,请转到“规则模板”选项卡,在模板库中选择规则名称,然后选择详细信息窗格中的“创建规则”。

- Cisco - 被防火墙阻止但已成功登录到 Microsoft Entra ID

- Fortinet - 检测到信标模式

- 多次无法登录到 Microsoft Entra 的 IP 成功登录到 Palo Alto VPN

- 用户多次重置密码

- 罕见的应用程序同意

- 通过以前未曾看到过的 IP 运行 SharePointFileOperation

- 可疑的资源部署

- 来自异常 IP 地址的 Palo Alto 威胁签名

若要添加当前不可用作规则模板的查询,请参阅 从头开始创建自定义分析规则。

有关详细信息,请参阅使用计划分析规则的融合高级多阶段攻击检测场景。

注意

对于 Fusion 使用的计划分析规则集,ML 算法将对模板中提供的 KQL 查询执行模糊匹配。 重命名模板不会影响融合检测。

后续步骤

详细了解 中的 Fusion 检测。

如果你已准备好调查系统为你创建的事件,请参阅教程:使用 Microsoft Sentinel 调查事件。