Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

重要

注意: 2026 年 8 月 18 日,根据 世纪互联发布的公告,所有Microsoft Sentinel 功能将在中国 Azure 正式停用。

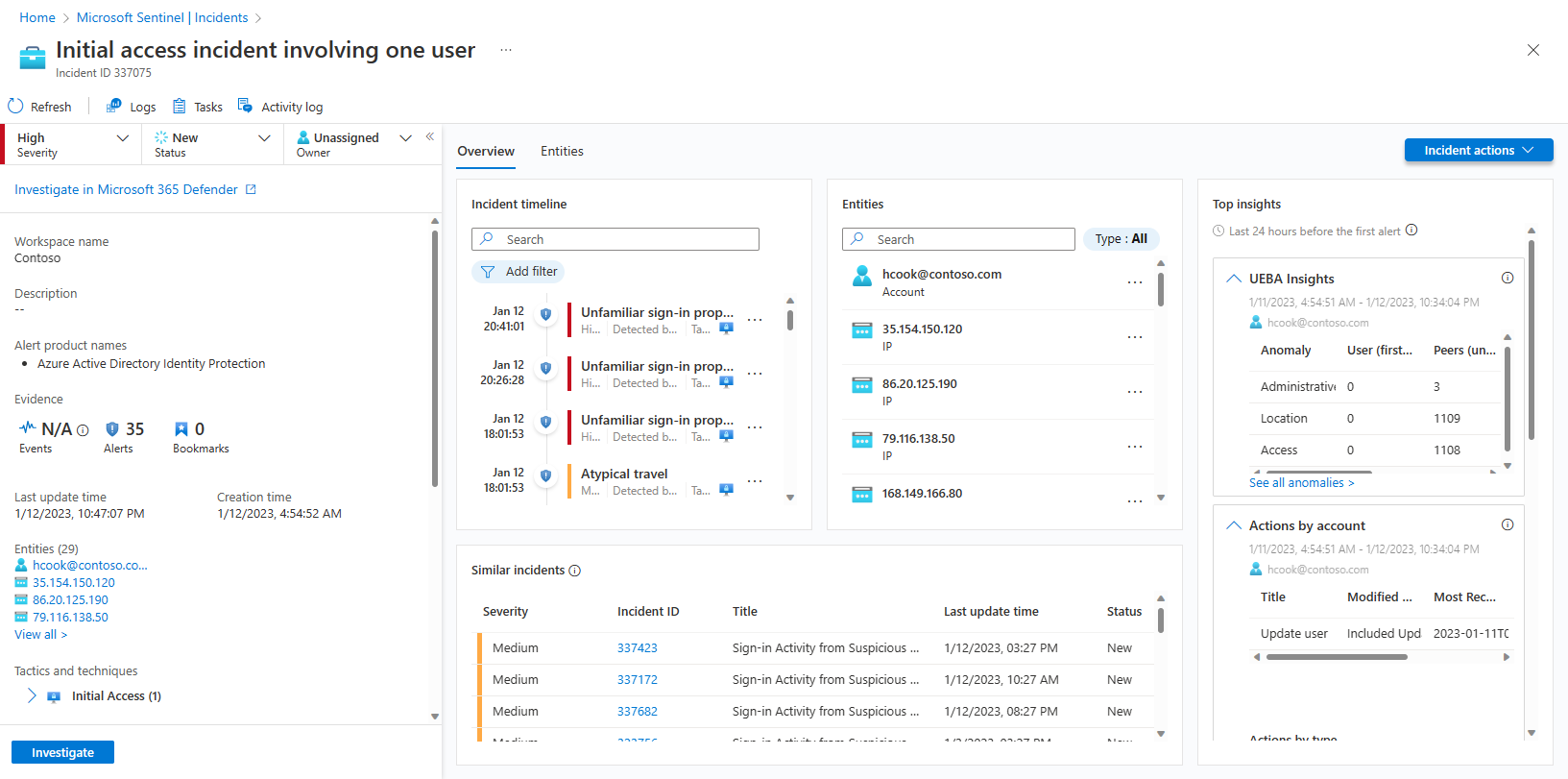

Microsoft Sentinel 事件是包含特定调查所有相关证据的集合体的文件。 每个事件都是根据证据(警报)片段创建(或添加)的,这些片段由分析规则生成或从生成其自己的警报的第三方安全产品导入。 事件继承警报中包含的实体,以及警报的属性,例如严重性、状态和 MITRE ATT&CK 策略和技术。

在 Azure portal 门户中,Microsoft Sentinel 提供了功能齐备的整套案例管理平台,用于调查安全事件。 “事件详细信息”页是一个运行调查的集中位置,在一个屏幕中收集所有相关信息和所有适用的工具及任务。

本文介绍了如何深入调查事件,将帮助你更快、更高效地了解和调查事件,并缩短平均解决时间 (MTTR)。

先决条件

需要分配 Microsoft Sentinel 响应者角色才能调查事件。

详细了解 Microsoft Sentinel 中的角色。

如果你的来宾用户需要分配事件,则必须在 Microsoft Entra 租户中为该用户分配目录读取者角色。 默认情况下,常规(非来宾)用户分配有此角色。

如果当前正在查看“事件详细信息”页的旧体验 ,请切换页面右上角的新体验,请继续阅读本文中的新体验,以此获取新体验。

适当做好准备

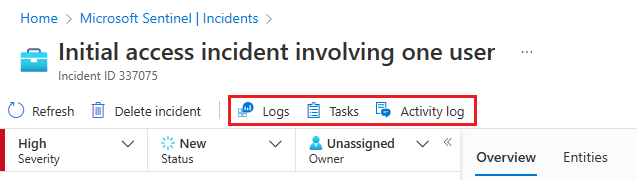

做好准备来调查事件时,请整合你将需要的内容来指导你的工作流。 在事件页面的顶部,标题下面右侧的按钮栏上可找到以下工具。

选择“任务”,以查看为此事件分配的任务或添加自己的任务。 任务可以改进 SOC 中的流程标准化。 有关详细信息,请参阅在 Microsoft Sentinel 中使用任务管理事件。

选择“活动日志”来查看是否已对此事件执行任何操作(例如通过自动化规则),以及已添加的任何注释。 你也可以在此处添加自己的注释。 有关详细信息,请参阅审核事件并添加注释。

可随时选择“日志”,在“事件”页中打开一个完全空白的 Log Analytics 查询窗口。 无需离开事件即可编写并运行查询(无论是否相关)。 因此,每当你突然灵光乍现有想法时,不用担心会中断你的流程,日志可为你提供帮助。 有关详细信息,请参阅深入了解日志中的数据。

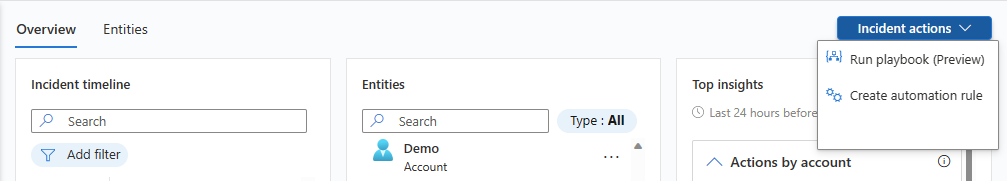

“概述”和“实体”选项卡的另一侧有“事件操作”按钮。 在这里,你可以使用上述可通过“事件”网格页面上的细节窗格上的“操作”按钮执行的相同操作。 这里唯一缺少的是“调查”,它显示在左侧的详细信息面板上。

“事件操作”按钮下的可用操作包括:

| 行动 | 说明 |

|---|---|

| 运行 playbook | 对此事件运行 playbook,以采取特定的扩充、协作或响应操作。 |

| 创建自动化规则 | 创建一个自动化规则,并使其未来仅在此类事件上运行(由同一分析规则生成)。 |

可在事件详细信息页上了解整体情况

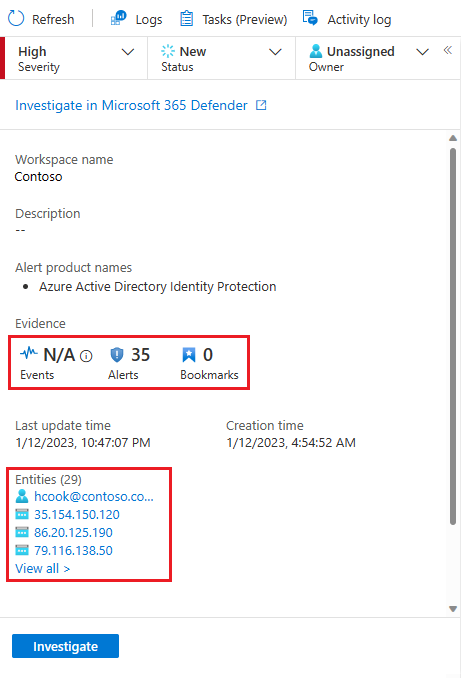

“事件详细信息”页的左侧面板上显示与网格右侧的“事件”页上看到的相同事件详细信息。 无论是在页面其余部分显示哪个选项卡,始终都会显示此面板。 在这里,可查看事件的基本信息并按以下方式深入了解:

在“证据”下,选择“事件”、“警报”或“书签”,打开“事件”页中的“日志”面板。 这将显示“日志”面板,其中包含所选三个中任一项的查询,你无需退出事件即可深入查看查询结果。 选择“完成”关闭窗格并返回到事件。 有关详细信息,请参阅深入了解日志中的数据。

选择“实体”下的任意条目,将其显示在“实体”选项卡中。此处仅显示事件中的前四个实体。 通过选择“全部查看”,或选择“概览”选项卡上的“实体”小组件,查看其余部分,另外也可在“实体”选项卡中查看。有关详细信息,请参阅“实体”选项卡。

还可选择“调查”来在图形调查工具中打开事件,该工具绘制事件的所有元素之间的关系。

也可选择“所有者”下拉列表旁边小小的向左双箭头,将此面板折叠到屏幕的左端。 不过,即使在这种最小化状态下,你仍可更改所有者、状态和严重性。

事件详细信息页的其余部分划分为两个选项卡:“概述”和“实体”。

“概述”选项卡包含以下小组件,每个小组件表示调查的一个基本目标。

| 小组件 | 说明 |

|---|---|

| 事件时间线 | “事件时间线”小组件显示事件中警报和书签的时间线,这可帮助你重构攻击者活动的时间线。 选择单个项来查看其所有详细信息,这样可进一步深入了解。 有关详细信息,请参阅重新构建攻击情景的时间线。 |

| 相似事件 | 在“类似事件”小组件中,可看到最多 20 个与当前事件最相似的其他事件的集合。 这样,就可以在更大的上下文中查看事件并帮助引导完成调查。 有关详细信息,请参阅检查环境中的类似事件。 |

| 实体 | “实体”小组件显示警报中已标识的所有实体。 这些实体是在事件中发挥作用的对象,不管对象是用户、设备、地址、文件还是任何其他类型。 选择一个实体以查看完整详细信息,这些详细信息显示在“实体”选项卡中。有关详细信息,请参阅浏览事件的实体。 |

| 热门见解 | 在“热门见解”小组件中,可以看到一组由 Microsoft 安全研究人员定义的查询结果,这些结果根据各种来源中的数据,针对事件中的所有实体提供有价值的上下文安全信息。 有关详细信息,请参阅获取对事件的热门见解。 |

“实体”选项卡显示事件中实体的完整列表,与“实体”小组件中的“概述”页上显示的相同)。 在小组件中选择实体时,系统会将你转到该实体来查看其完整详细信息(其标志信息、事件内外的活动时间线),以及关于该实体的完整见解集(如同你在完整实体页上看到的一样,但仅限于与事件对应的时间范围)。

重新构建攻击情景的时间线

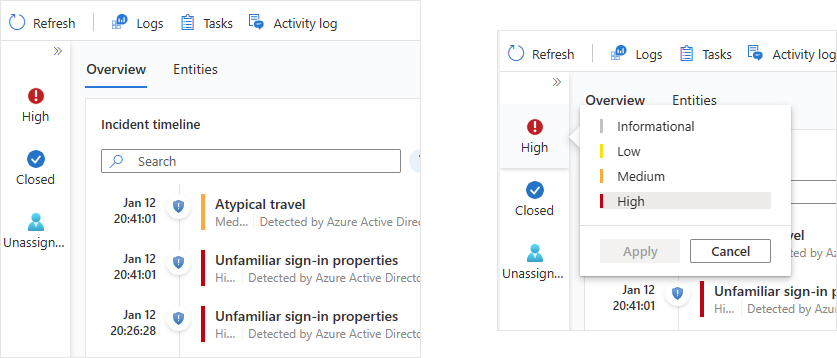

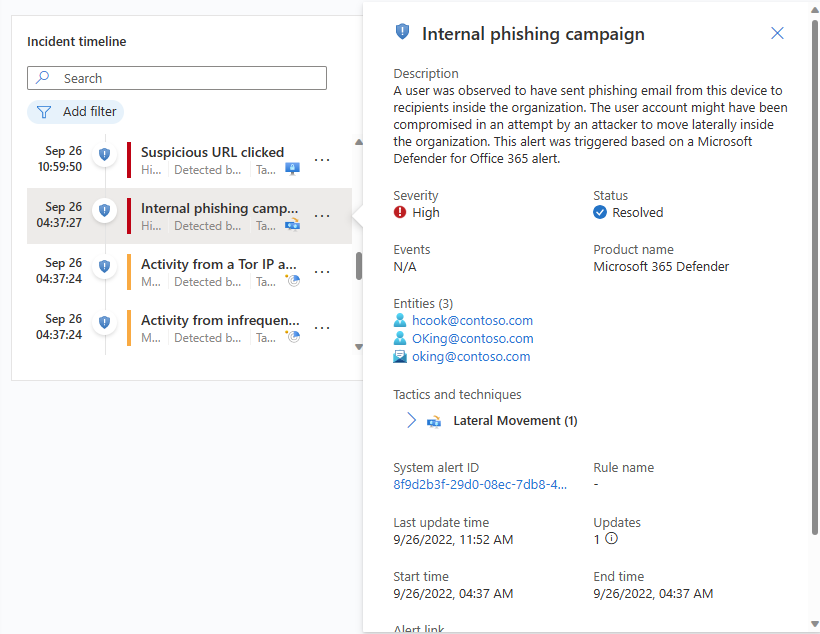

“事件时间线”小组件显示事件中警报和书签的时间线,这可帮助你重构攻击者活动的时间线。

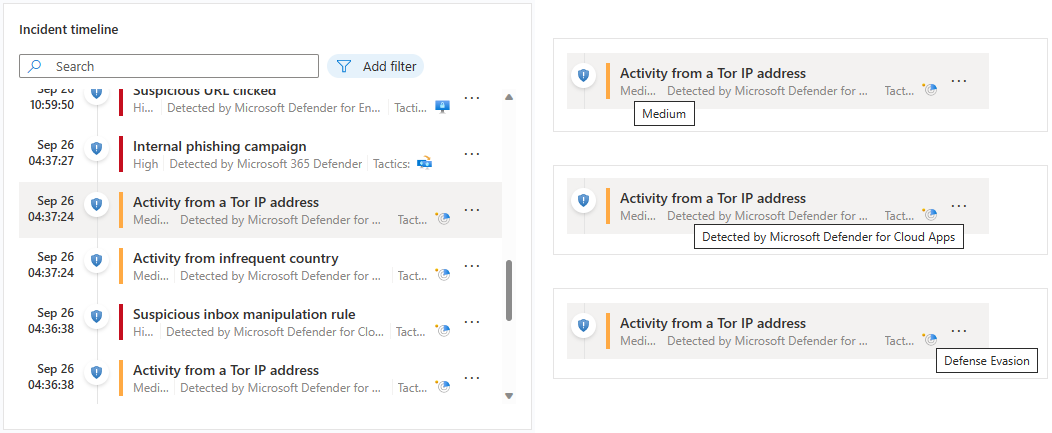

将鼠标悬停在任何图标或不完整的文本元素上可以看到一个工具提示,上面有该图标或文本元素的全文。 当由于小组件宽度有限而截断显示的文本时,这些工具提示会派上用场。 请查看此屏幕截图中的示例:

选择一个警报或书签来查看其完整详细信息。

警报详细信息包括警报的严重性和状态、生成警报的分析规则、生成警报的产品、警报中提到的实体、关联的 MITRE ATT&CK 策略和技术,以及内部系统警报 ID。

选择“系统警报 ID”链接来进一步深入了解警报,这会打开“日志”面板并显示生成结果的查询以及触发警报的事件。

书签详细信息与警报详细信息不完全相同;虽然它们也包括实体、MITRE ATT&CK 策略和技术,以及书签 ID,但它们还包括原始结果和书签创建者信息。

选择“查看书签日志”链接,来打开“日志”面板并显示生成保存为书签的结果的查询。

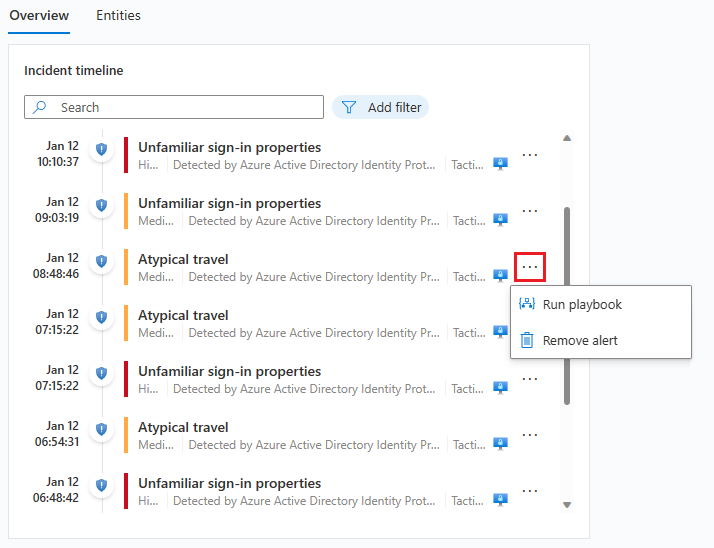

在“事件时间线”小组件中,还可对警报和书签执行以下操作:

对警报运行 playbook,立即执行操作来缓解威胁。 有时,在继续调查之前,需要阻止或隔离威胁。 详细了解如何对警报运行 playbook。

移除事件中的警报。 在创建警报后,如果你认为警报不相关,可移除这些已添加到事件的警报。 详细了解如何移除事件中的警报。

从事件中移除书签,或编辑书签中可编辑的字段(未显示)。

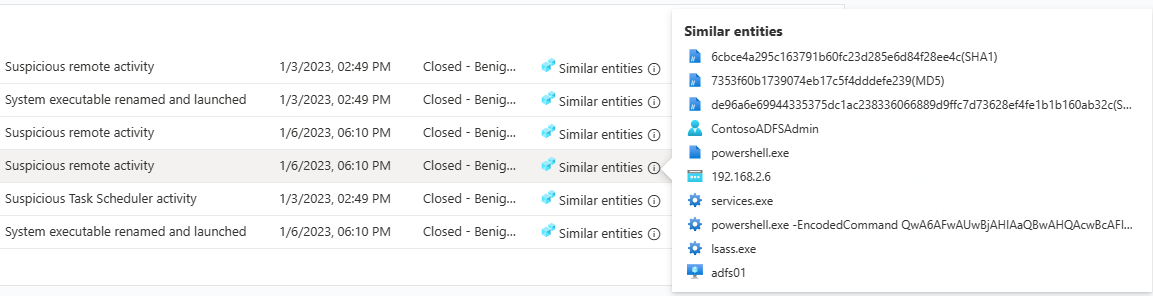

检查环境中的类似事件

作为安全运营分析人员,在调查事件时,你需要关注其更大的上下文。

与“事件时间线”小组件一样,可将鼠标悬停在由于列宽而未完整显示的任何文本上来显示全文。

事件出现在相似事件列表中的原因显示在“相似原因”列中。 将鼠标悬停在信息图标上可以显示公有项(实体、规则名称或详细信息)。

获取对事件的热门见解

Microsoft Sentinel 的安全专家已经有了内置查询,这些查询自动询问有关事件中的实体的重要问题。 可在事件详细信息页右侧的“热门见解”小组件中看到热门答案。 此小组件根据机器学习分析和顶级安全专家团队的特选信息显示一系列见解。

这些见解与实体页上显示的一些见解相同,我们专门选择它们来帮助你快速进行会审并了解威胁的范围。 出于同样的原因,事件中所有实体的见解显示在一起,让你能够更全面地了解发生的情况。

热门见解可能发生更改,这些更改可能包括:

- 按帐户显示的操作。

- 对帐户执行的操作。

- 用户和实体行为分析(UEBA)见解。

- 与用户相关的威胁指示器。

- 监视列表见解(预览版)。

- 异常多的安全事件数。

- Windows 登录活动。

- IP 地址远程连接。

- 与 TI 匹配的 IP 地址远程连接。

上面每个见解(目前,与监视列表相关的见解除外)都有一个链接,你可选择它来在日志面板中打开基础查询(其中该面板会在事件页中打开)。 然后,可向下钻取查询的结果。

“热门见解”小组件的时间范围自事件中最早警报前的 24 小时开始,到最新警报的时间为止。

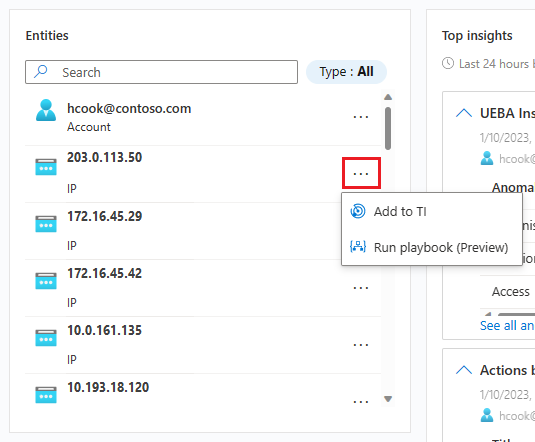

查看事件的实体

“实体”小组件显示事件中的警报中已标识的所有实体。 这些实体是在事件中发挥作用的对象,不管对象是用户、设备、地址、文件还是任何其他类型。

可在“实体”小组件中搜索实体列表,或者按实体类型筛选列表,以帮助查找实体。

如果您已经知道特定实体是已知的妥协指标,请选择该实体行上的三个点,然后选择“添加到 TI”以将该实体添加到您的威胁情报中。 (此选项可用于支持的实体类型。)

如果要触发特定实体的自动响应序列,请选择三个点,然后选择“运行 playbook (预览版)”。 (此选项可用于支持的实体类型。)

选择实体以查看其完整详细信息。 选择实体时,将从“概述”选项卡移动到“实体”选项卡,这是事件详细信息页的另一部分。

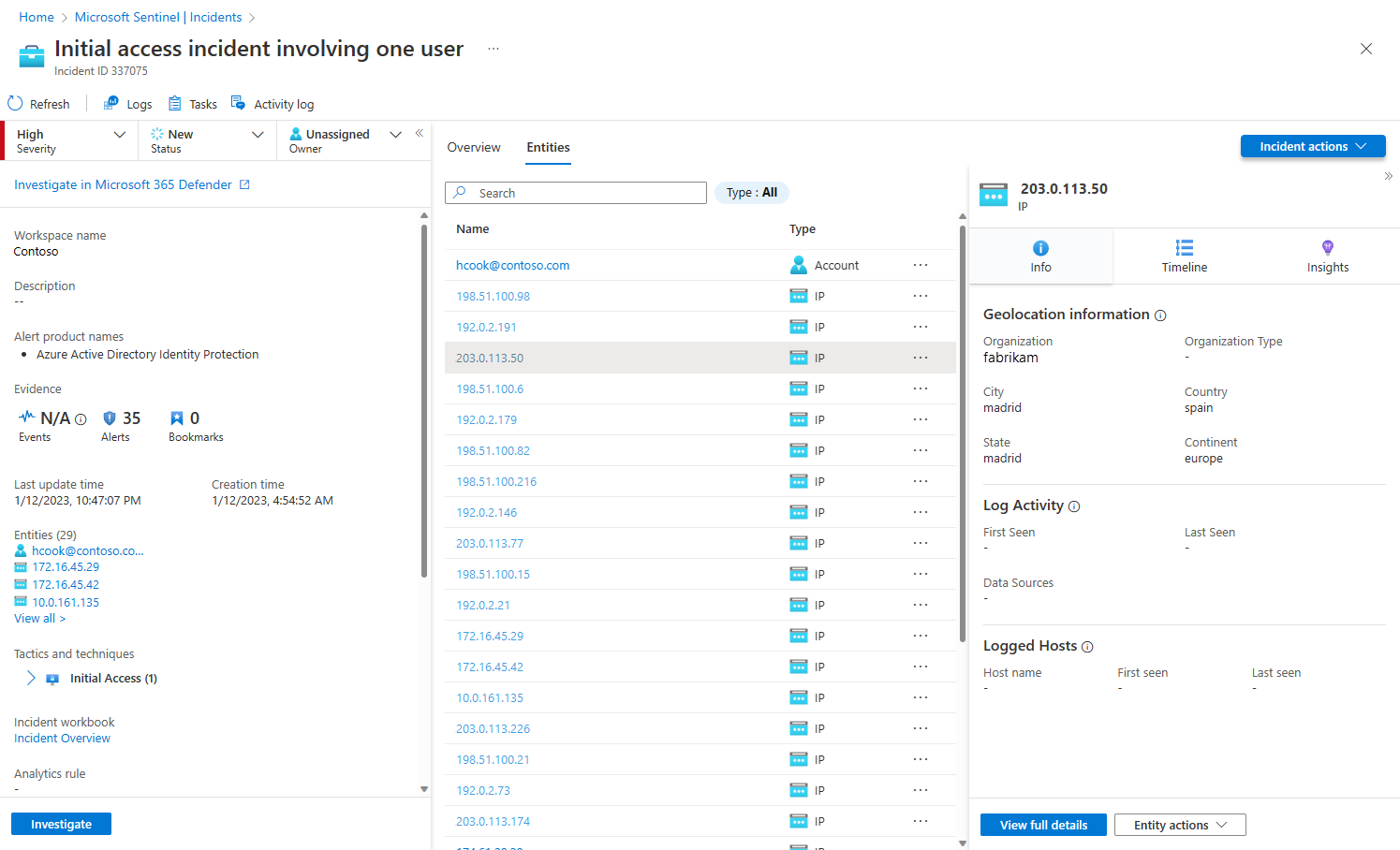

“实体”选项卡

“实体”选项卡显示事件中所有实体的列表。

与“实体”小组件一样,也可以按实体类型搜索和筛选此列表。 在一个列表中应用的搜索和筛选器不适用于另一个列表。

在列表中选择一行,该实体的信息将显示在右侧的侧面板中。

如果实体名称显示为链接,那么选择实体名称会将你重定向到事件调查页之外的完整实体页。 若要只显示侧面板而不离开事件,请选择列表中显示实体的行,但不要选择其名称。

可在这里执行与能够通过概述页面上的小组件执行的相同操作。 选择实体所在行中的三个点,来运行 playbook 或将实体添加到威胁情报。

还可选择侧面板底部的“查看完整详细信息”旁边的按钮来执行这些操作。 该按钮将显示“添加到 TI”、“运行 playbook(预览)”或“实体操作”- 在这种情况下,菜单会显示其他两个选项。

“查看完整详细信息”按钮本身会将你重定向到实体的完整实体页。

“实体”选项卡侧窗格

在“实体”选项卡上选择一个实体以显示侧窗格,其中包含以下卡片:

“信息”包含有关实体的标识信息。 例如,对于用户帐户实体,这可能是用户名、域名、安全标识符 (SID)、组织信息、安全信息之类的内容,而对于 IP 地址,它包括地理位置等内容。

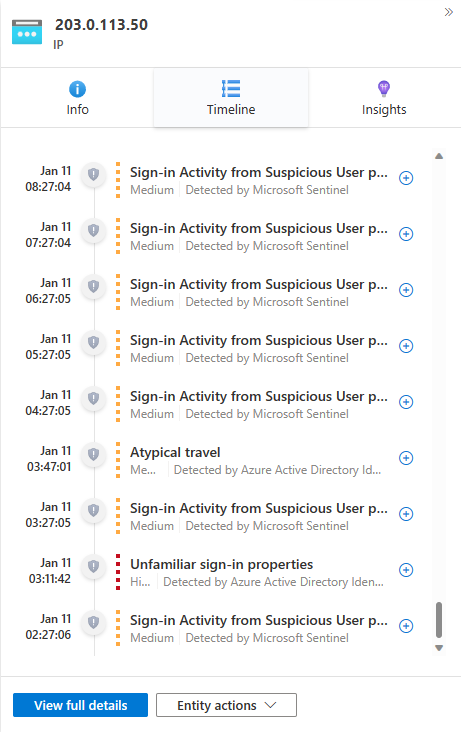

“时间线”中有一个列表,上面列出显示了此实体的警报、书签和异常,以及实体已执行的活动(从出现实体的日志中收集)。 包含此实体的所有警报都将在此列表中,无论警报是否属于此事件都是如此。

不属于事件的警报将以不同的方式显示:盾牌图标将灰显,严重性色带将为虚线而不是实线,警报行的右侧将有一个带有加号的按钮。

选择加号以将警报添加到此事件。 将警报添加到事件后,警报的所有其他实体也会添加到事件(这些实体尚不是事件的一部分)。 现在,可通过查看这些实体的相关警报时间线来进一步扩大调查。

此时间线仅限于过去七天的警报和活动。 若要查看更久远的时间,请转到完整实体页中的时间线,其时间范围是可自定义的。

“见解”显示 Microsoft 安全研究人员定义的查询的结果,它们根据源集合中的数据提供有关实体的有价值的上下文安全信息。 这些见解包含热门见解小组件中的见解和其他更多见解;它们与完整实体页上显示的见解相同,但涉及的时间范围有限:从事件中最早警报前的 24 小时开始,到最新警报的时间为止。

大多数见解都包含链接,选中它们后会打开“日志”面板,其中显示生成见解的查询及其结果。

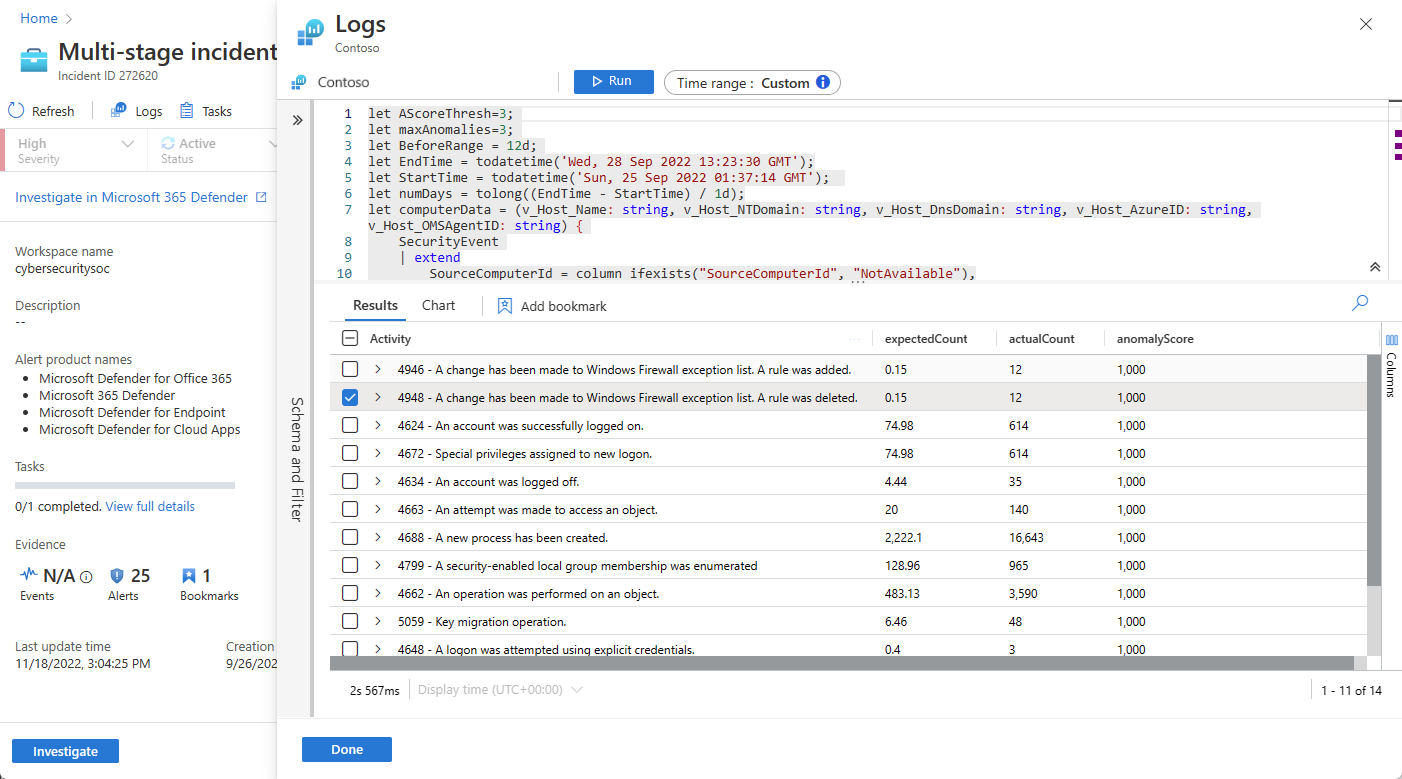

在日志中更深入地了解你的数据

在调查体验中的任意位置,你都可选择一个链接,它将在调查上下文中的“日志”面板中打开基础查询。 如果你是通过这些链接之一转到“日志”面板的,查询窗口中将显示相应的查询,并且查询将自动运行并生成相应的结果供你浏览。

在任何时候,如果你想要在调查期间尝试一个查询,同时保持在上下文中,你还可在事件详细信息页中调用一个空的“日志”面板。 为此,请在页面顶部选择“日志”。

但是,如果运行某个查询后要保存其结果,那么你最终会进入“日志”面板,请按以下过程操作:

标记结果中要保存的行旁边的复选框。 若要保存所有结果,请标记列顶部的复选框。

将标记的结果另存为书签。 有两个选项可用来执行此操作:

创建书签后(或者如果你选择不创建),请选择“完成”以关闭“日志”面板。

例如:

扩大或集中调查范围

你可以向事件添加警报,以扩大或拓宽调查范围; 也从事件中移除警报,以缩小或集中调查范围。

有关详细信息,请参阅在 Azure 门户中将警报与 Microsoft Sentinel 中的事件相关联。

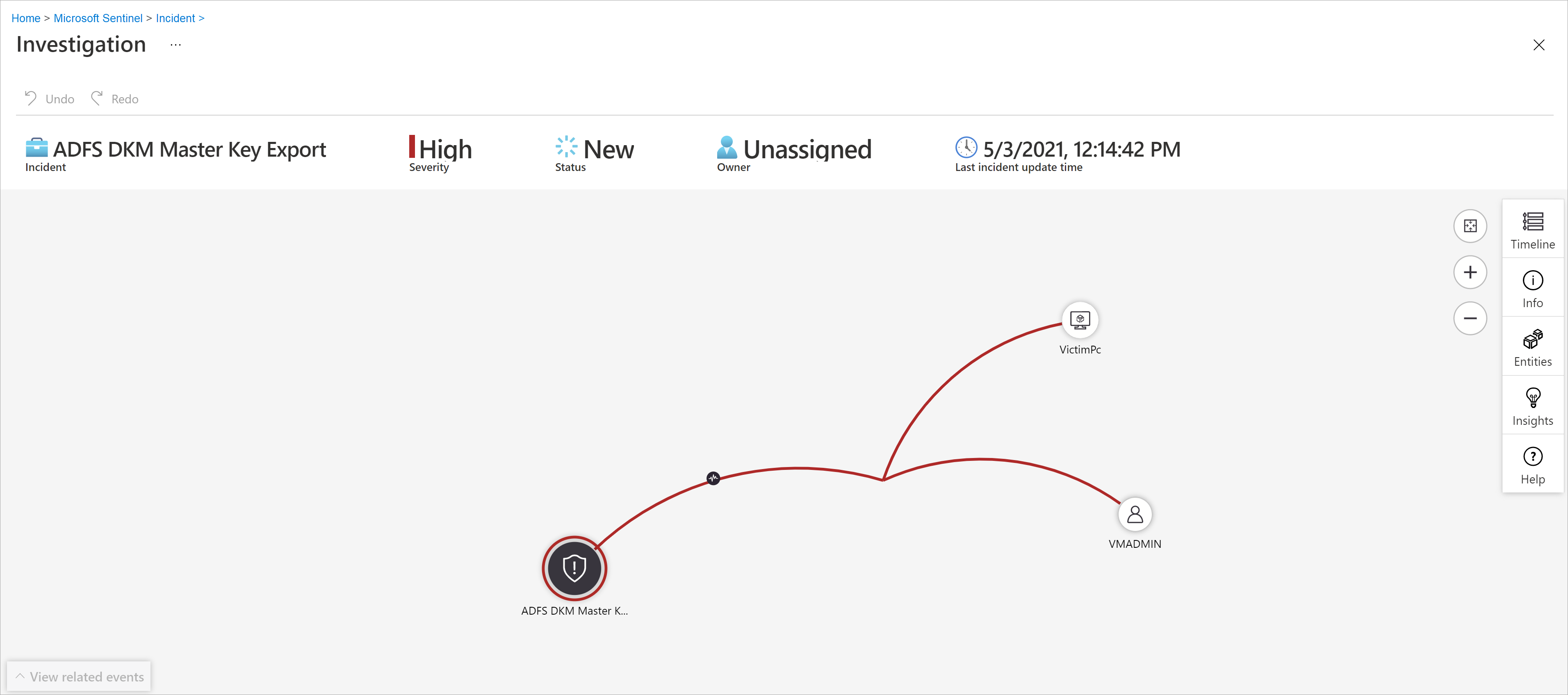

使用调查图直观地调查事件

如果你更喜欢在调查中用直观的图形来表示警报、实体以及它们之间的连接,你也可使用经典调查图完成上面讨论的许多操作。 该图的缺点是,你最终不得不更频繁地切换上下文。

调查图可提供:

| 调查内容 | 说明 |

|---|---|

| 来自原始数据的可视化上下文 | 实时可视化图形可显示自动从原始数据提取的实体关系。 这样,便可以轻松查看跨不同数据源的连接。 |

| 完整调查范围发现 | 使用内置的探索查询来扩大调查范围,以呈现安全漏洞的完整范围。 |

| 内置调查步骤 | 使用预定义的探索选项,以确保在面临威胁时询问正确的问题。 |

若要使用调查图,请执行以下操作:

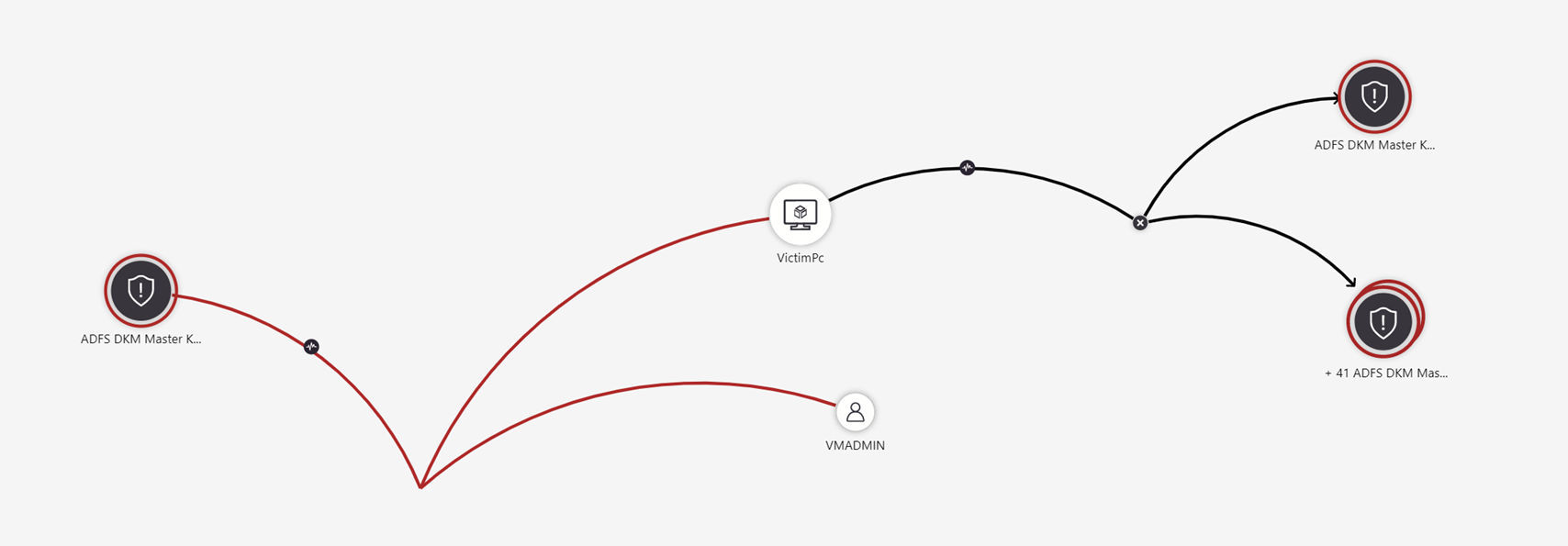

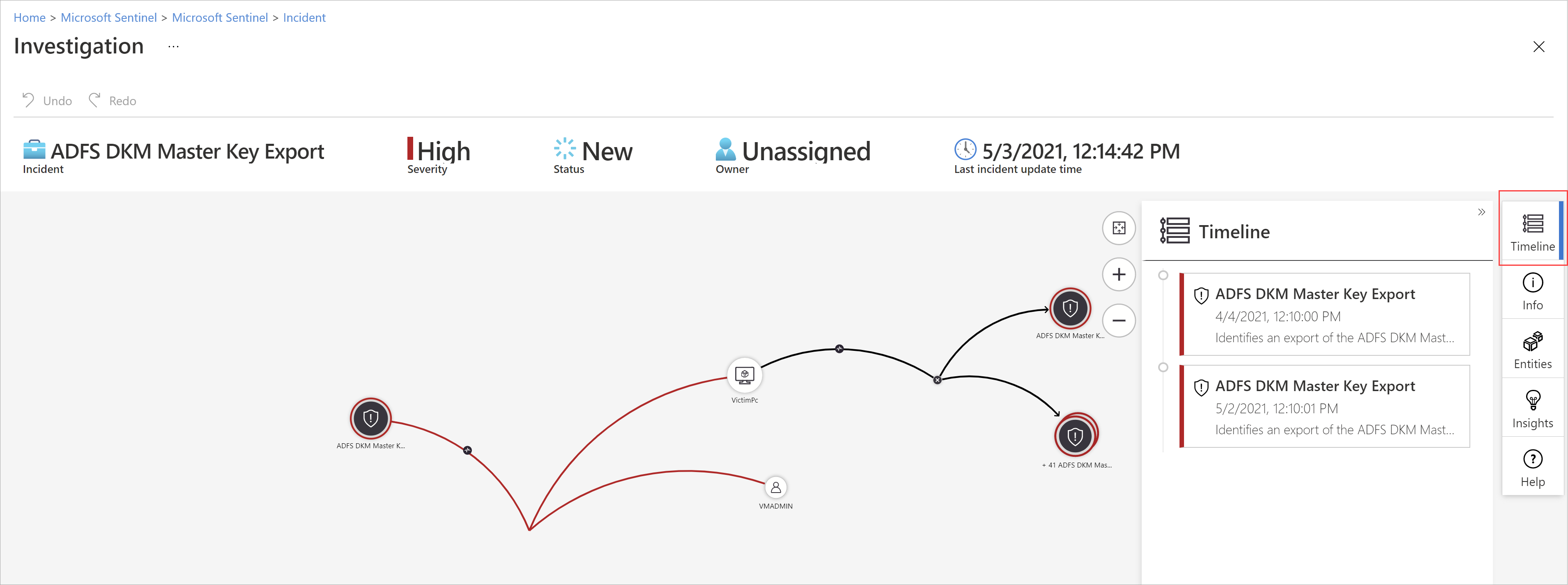

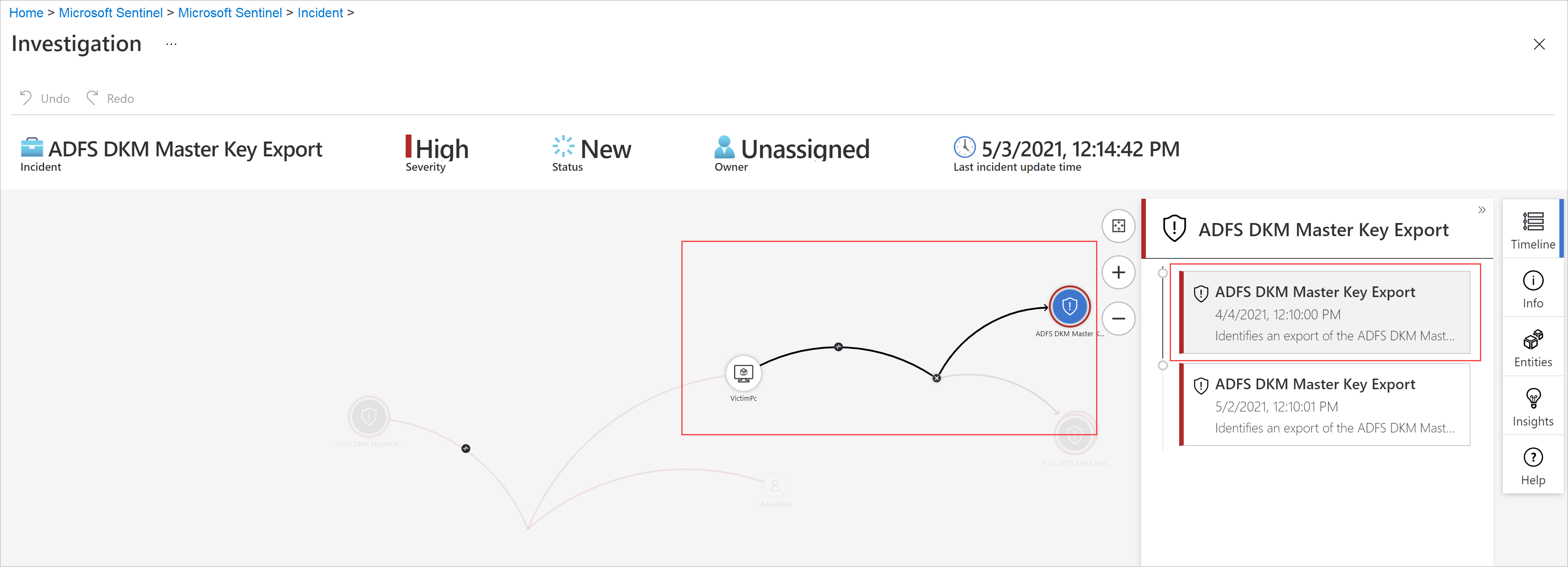

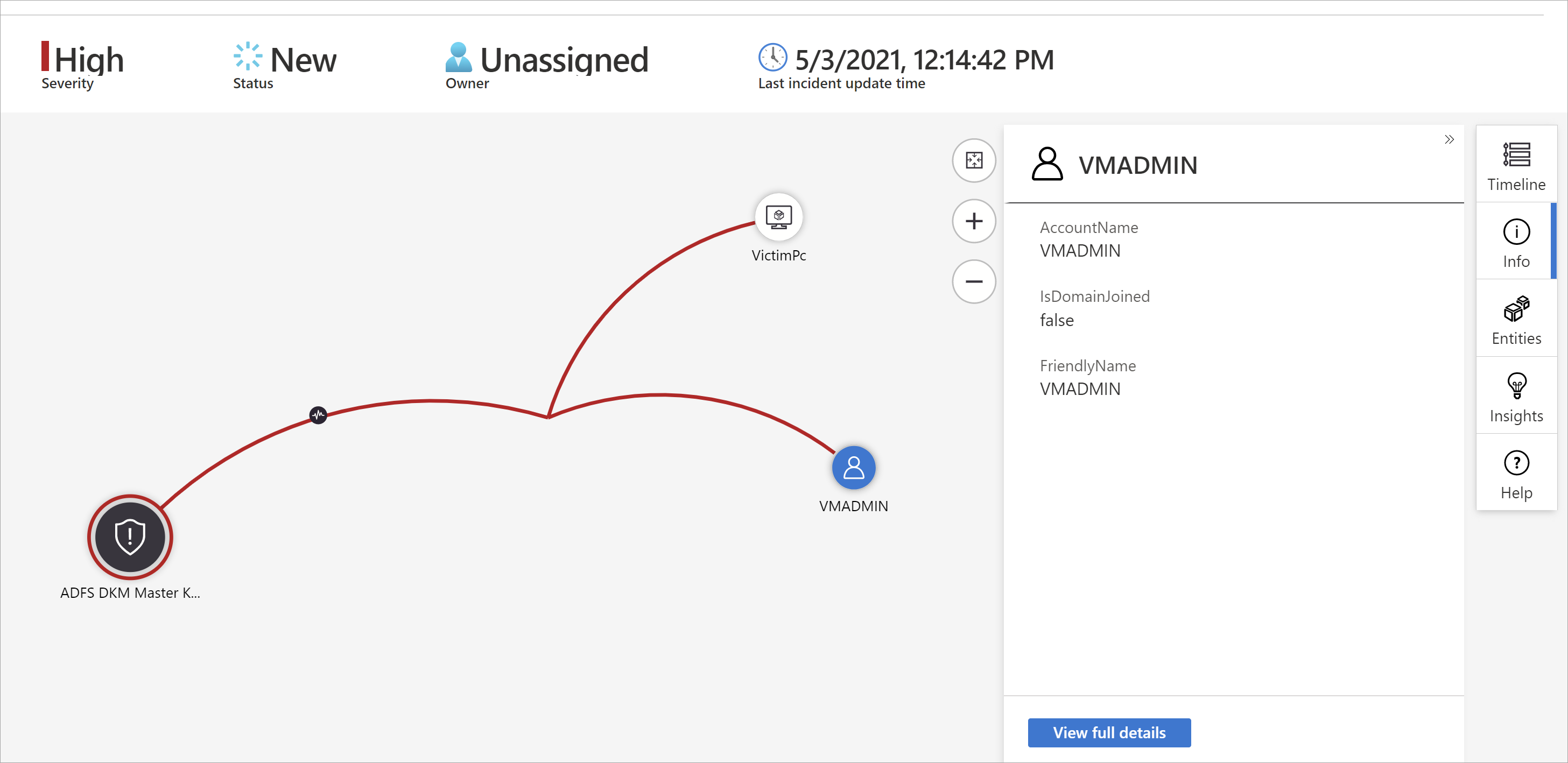

选择一个事件,然后选择“调查”。 此操作会将你转到调查图。 此图对直接连接到警报的实体以及进一步连接的每个资源进行了图示说明。

重要

仅当生成事件的分析规则或书签包含实体映射时,才能调查事件。 调查图要求原始事件包含实体。

调查图目前支持调查最多 30 天前的事件。

选择一个实体可打开“实体”窗格,以便查看有关该实体的信息。

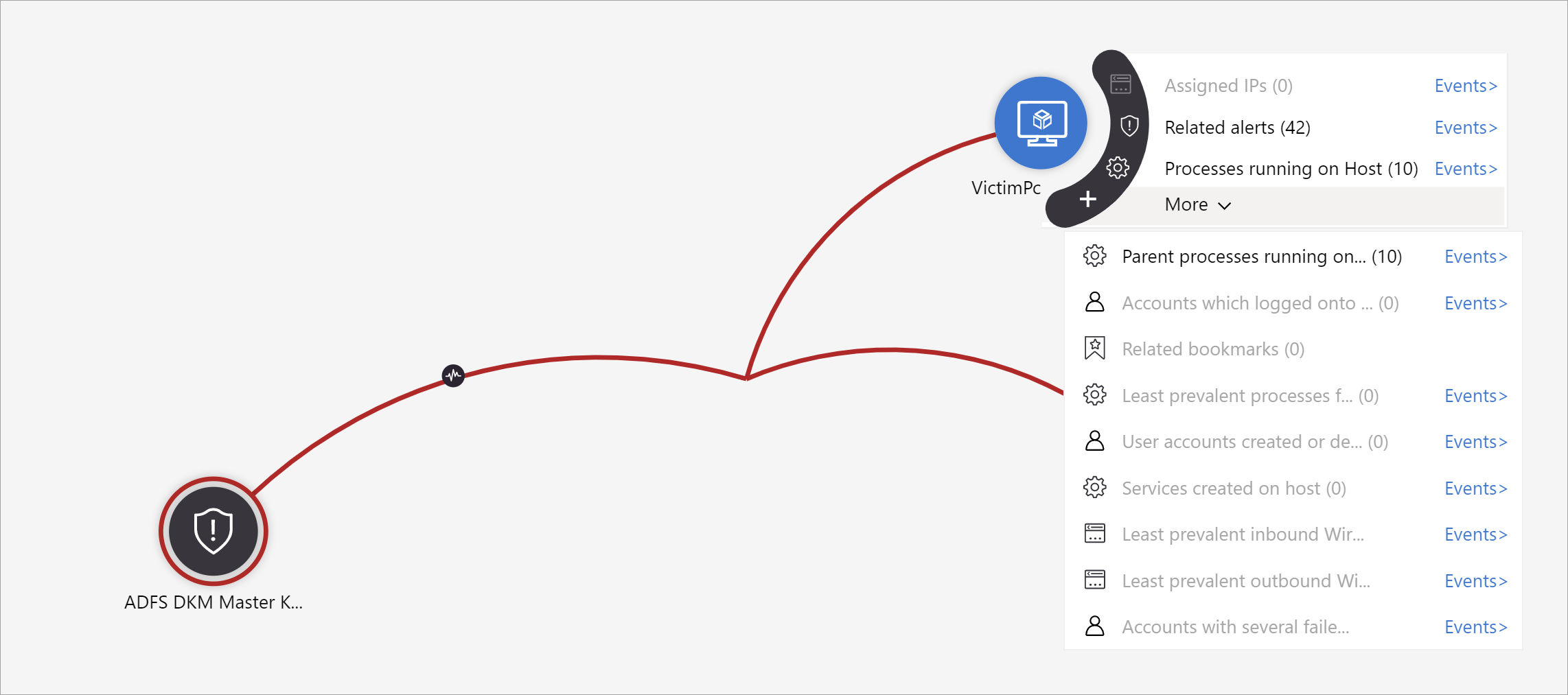

通过将鼠标悬停在每个实体上来展开调查,按实体类型显示安全专家和分析师设计的问题列表,以便进行深入调查。 这些选项称为“探索查询”。

例如,可以请求相关警报。 如果选择探索查询,则会将生成的实体添加回此图。 在此示例中,选择“相关警报”向此图返回了以下警报:

可以看到,显示的相关警报以虚线连接到了实体。

对于每个探索查询,可以通过选择“事件>”来选择打开原始事件结果和 Log Analytics 中所使用的查询。

为了便于你了解事件,此图提供了并行时间线。

将鼠标悬停在时间线上,以查看图中某个时间点发生的警报。

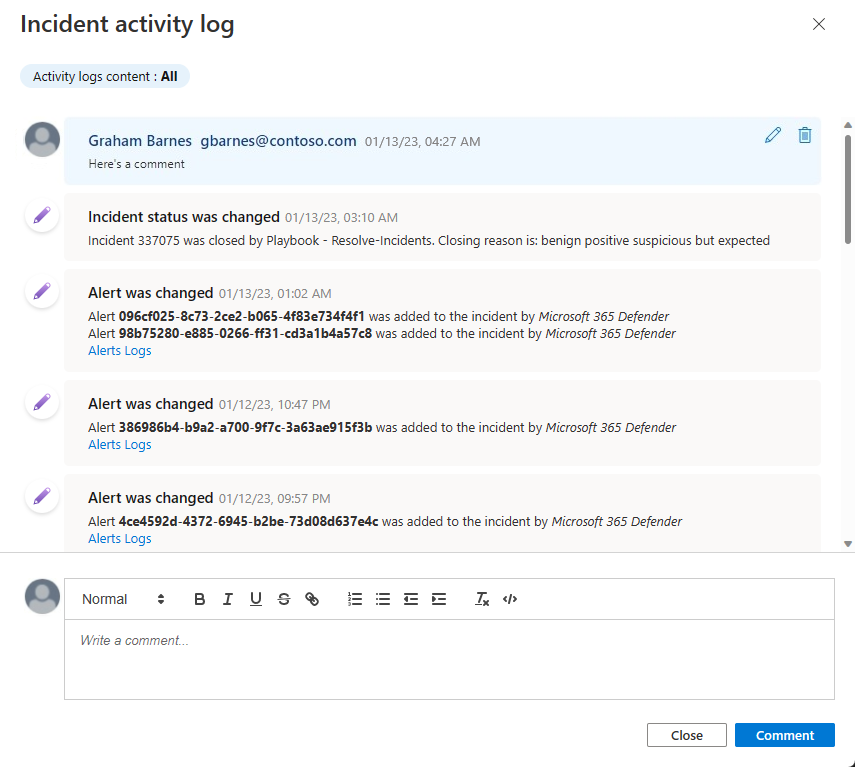

审核事件并添加注释

调查事件时,你将需要全面记录所执行的步骤,以确保对管理进行准确的报告并在同事间实现无缝合作和协作。 你还将需要清楚地了解其他人对事件执行的任何操作(包括自动化流程)的记录。 Microsoft Sentinel 提供了活动日志,这是一个信息丰富的审核和注释环境,可帮助你实现此目的。

还可使用注释自动扩充事件。 例如,当你对从外部源提取相关信息的事件运行 playbook 时(例如,在 VirusTotal 检查文件中是否有恶意软件),可以让 playbook 将外部源的响应连同你定义的任何其他信息一起添加到事件的注释。

活动日志即使处于打开状态也会自动刷新,这让你能够始终实时查看更改。 活动日志处于打开状态时,系统也会将对活动日志所作的任何更改通知给你。

先决条件

编辑:只有注释的作者有权编辑它。

删除:只有具有 Microsoft Sentinel 参与者角色的用户才有权删除注释。 即使是注释的作者也必须具有此角色才能删除注释。

若要查看包含活动和注释的日志,或添加自己的注释,请执行以下操作:

- 选择事件详细信息页顶部的“活动日志”。

- 若要筛选日志来仅显示活动或仅显示注释,请选择日志顶部的筛选器控件。

- 若要添加注释,请在“事件活动日志”面板底部的 RTF 编辑器中输入注释。

- 选择“注释”可提交注释。 注释将添加到日志顶部。

支持输入的注释

下表列出了注释中支持的输入的限制:

| 类型 | 说明 |

|---|---|

| 文字 | Microsoft Sentinel 中的注释支持纯文本、基本 HTML 和 Markdown 形式的文本输入。 还可将复制的文本、HTML 和 Markdown 粘贴到注释窗口。 |

| 链接 | 链接必须采用 HTML 定位标记的形式,并且必须带有 target="_blank" 参数。 例如:html<br><a href="https://www.url.com" target="_blank">link text</a><br>如果你有在事件中创建注释的 playbook,这些注释中的链接也必须符合此模板。 |

| 图像 | 不能将图像直接上传到注释。 但是,可以在注释中插入指向图像的链接,从而以内联方式显示图像。 链接图像必须已托管在可公开访问的位置,例如 Dropbox、OneDrive 等。 |

| 大小限制 |

按注释:单条注释最多可包含 30,000 个字符。 按事件:单个事件最多可包含 100 条注释。 在 Log Analytics 中,SecurityIncident 表中单个事件记录的大小限制为 64 KB。 如果超过此限制,注释(从最早的开始)将被截断,这可能会影响高级搜索结果中显示的注释。 事件数据库中的实际事件记录不会受到影响。 |

后续步骤

相关内容

在本文中,你已了解如何开始使用 Microsoft Sentinel 调查事件。 有关详细信息,请参阅: