Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Azure Synapse Analytics 工作区支持对工作区的数据外泄保护。 通过数据外泄保护,您可以防止恶意内部人员访问您的 Azure 资源并将敏感数据外泄到组织范围之外的位置。

防止数据从 Synapse 工作区流出

在创建工作区时,可以选择使用托管虚拟网络配置工作区并针对数据外泄提供额外保护。 使用托管虚拟网络创建工作区时,数据集成和 Spark 资源将部署在托管虚拟网络中。 工作区的专用 SQL 池和无服务器 SQL 池具有多租户功能,因此需要存在于托管虚拟网络外部。

对于具有数据外泄保护的工作区,托管虚拟网络中的资源始终通过托管专用终结点进行通信。 启用数据外泄保护后,Synapse SQL 资源可以使用 OPENROWSETS 或 EXTERNAL TABLE 连接和查询任何已授权的 Azure 存储。 数据外泄保护不会控制入口流量。

但是,数据外泄保护可以控制出口流量。 例如,运行 CREATE EXTERNAL TABLE AS SELECT 或在 COPY INTO 命令中使用 ERRORFILE 参数将数据输出到外部存储帐户的操作将被阻止。 因此,需要为目标存储帐户创建一个托管专用终结点,以取消阻止向其的出口流量。

注释

创建工作区后,无法更改托管虚拟网络和数据外泄保护功能的工作区配置。

管理向已批准目标的 Synapse 工作区数据流出量

在创建启用了数据外泄保护功能的工作区时,工作区资源的所有者可以管理工作区的已批准 Microsoft Entra 租户列表。 具有工作区的适当权限的用户可以使用 Synapse Studio 来创建对工作区的已批准 Microsoft Entra 租户中的资源的托管专用终结点连接请求。 如果用户尝试创建到未获批准的租户中的资源的专用终结点连接,则将阻止创建托管专用终结点。

启用了数据外泄保护功能的示例工作区

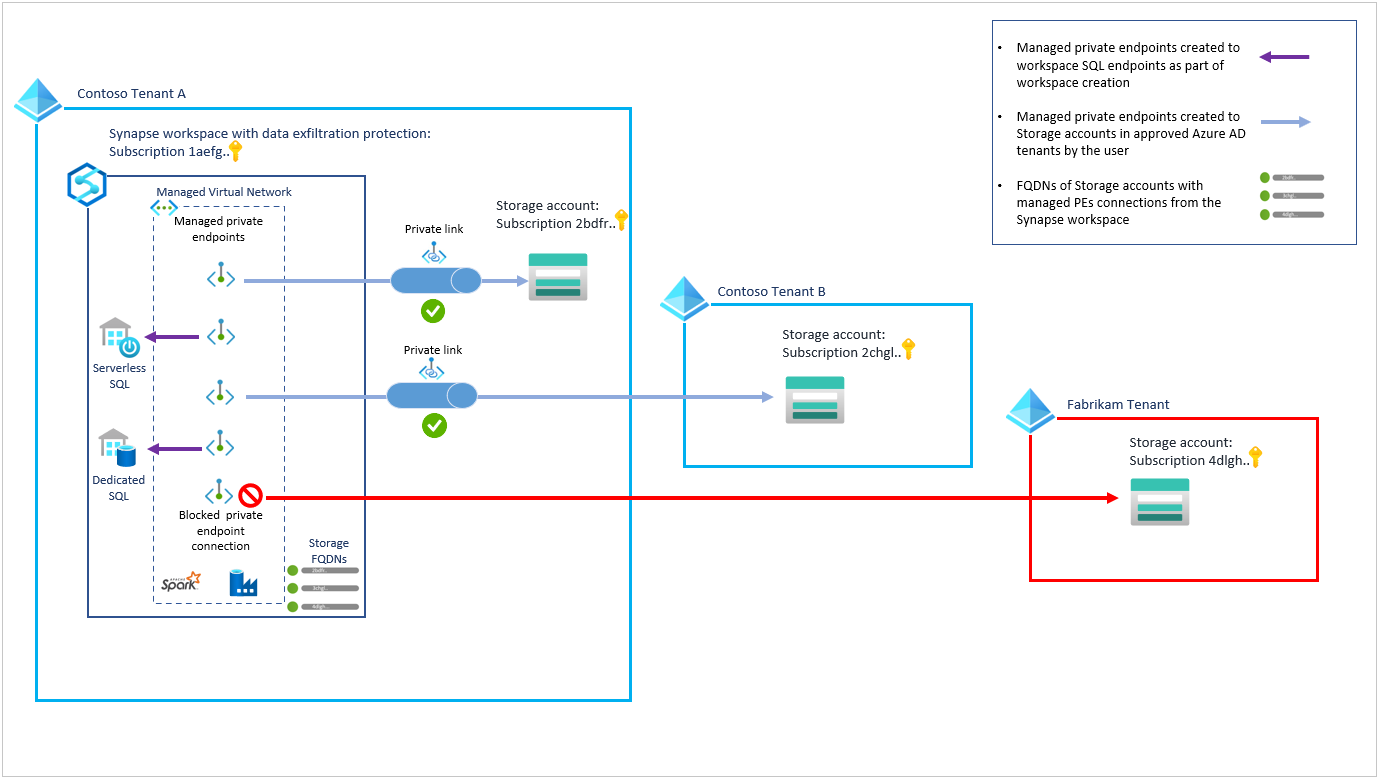

以下示例演示了 Synapse 工作区的数据外泄保护。 名为 Contoso 的公司在租户 A 和租户 B 中拥有 Azure 资源,并且需要安全地连接这些资源。 已在租户 A 中创建 Synapse 工作区,并将租户 B 添加为获得批准的 Microsoft Entra 租户。

下图显示了租户 A 和租户 B 中已获得存储帐户所有者批准的 Azure 存储帐户的专用终结点连接。 此图还显示阻止创建专用终结点。 已阻止创建此专用终结点,因为它针对 Fabrikam Microsoft Entra 租户中的 Azure 存储帐户,该帐户不是 Contoso 工作区的获得批准的 Microsoft Entra 租户。

重要

除工作区租户以外的其他租户中的资源不得存在阻止与 SQL 池连接的防火墙规则。 工作区的托管虚拟网络中的资源(例如 Spark 群集)可以通过托管的专用链接连接到受防火墙保护的资源。