Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

安全意识的客户(如财务或政府组织)通常使用智能卡登录。 智能卡通过要求多重身份验证(MFA)使部署更安全。 但是,对于 Azure 虚拟桌面会话的 RDP 部分,智能卡需要使用 Active Directory(AD)域控制器进行直接连接或“视线”,以便进行 Kerberos 身份验证。 如果没有这种直接连接,用户将无法从远程连接自动登录到组织的网络。 Azure 虚拟桌面部署中的用户可以使用 KDC 代理服务来代理此身份验证流量并远程登录。 KDC 代理允许对 Azure 虚拟桌面会话的远程桌面协议进行身份验证,让用户安全地登录。 这使得从家工作更加容易,并允许某些灾难恢复方案运行得更顺利。

但是,设置 KDC 代理通常涉及在 Windows Server 2016 或更高版本中分配 Windows Server 网关角色。 如何使用远程桌面服务角色登录到 Azure 虚拟桌面? 为了回答这个问题,让我们快速浏览一下组件。

Azure 虚拟桌面服务有两个组件需要进行身份验证:

- Azure 虚拟桌面客户端中的信息源,为用户提供他们有权访问的可用桌面或应用程序的列表。 此身份验证过程发生在 Microsoft Entra ID 中,这意味着此组件不是本文的重点。

- 用户选择其中一个可用资源后启动的 RDP 会话。 此组件使用 Kerberos 身份验证,并要求为远程用户提供 KDC 代理。

本文将介绍如何在 Azure 门户中配置 Azure 虚拟桌面客户端中的源。 若要了解如何配置 RD 网关角色,请参阅 “部署 RD 网关”角色。

先决条件

若要使用 KDC 代理配置 Azure 虚拟桌面会话主机,需要满足以下条件:

- 访问 Azure 门户和 Azure 管理员帐户。

- 远程客户端计算机必须至少运行Windows 10并安装 Windows 桌面客户端。 目前不支持 Web 客户端。

- 计算机上必须已安装 KDC 代理。 若要了解如何进行此操作,请参阅 设置 Azure 虚拟桌面的 RD 网关角色。

- 计算机的 OS 必须是 Windows Server 2016 或更高版本。

确保满足这些要求后,您就可以开始行动了。

如何配置 KDC 代理

配置 KDC 代理:

以管理员身份登录到 Azure 门户。

转到“Azure 虚拟桌面”页。

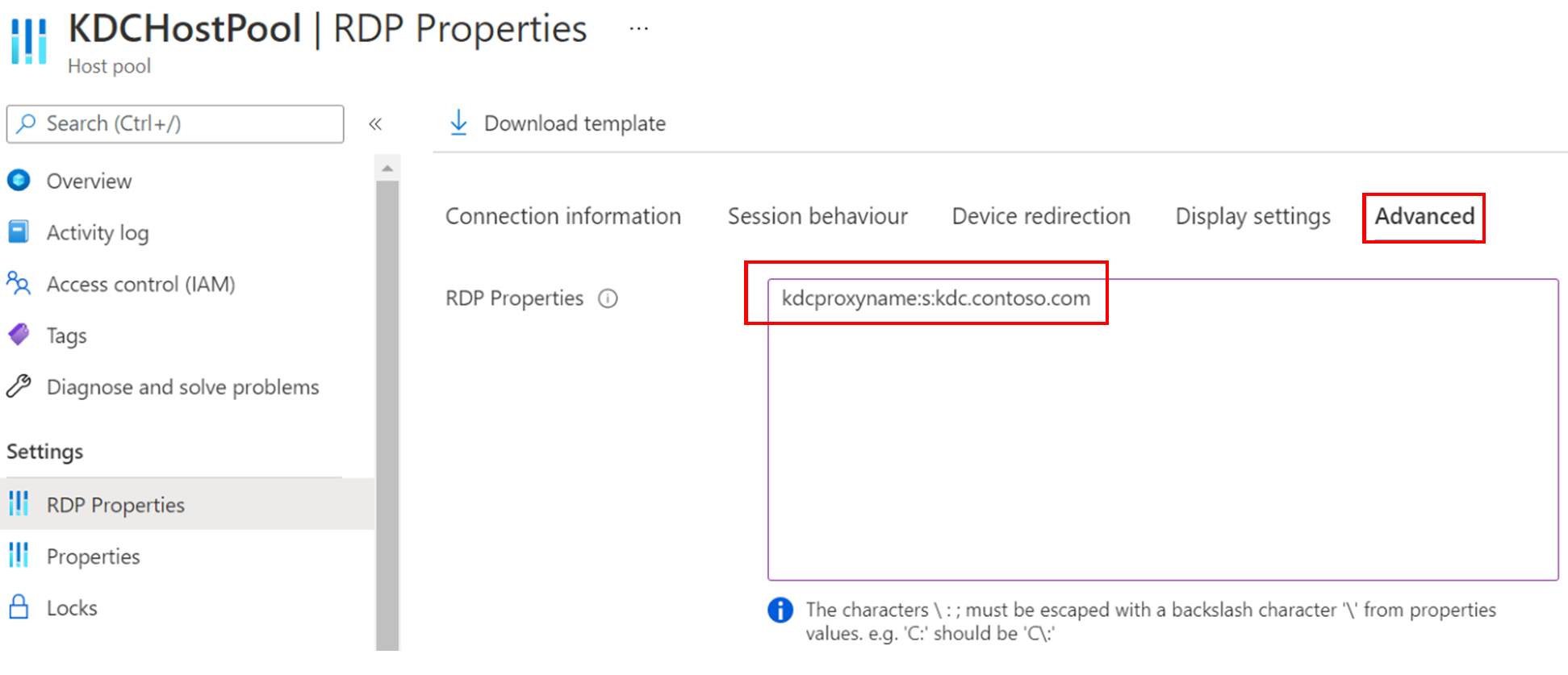

选择要为其启用 KDC 代理的主机池,然后选择 RDP 属性。

选择“ 高级 ”选项卡,然后输入以下格式的值,不带空格:

kdcproxyname:s:<fqdn>

选择“保存”。

所选主机池现在应开始发出 RDP 连接文件,其中包括在步骤 4 中输入的 kdcproxyname 值。

后续步骤

若要了解如何管理 KDC 代理的远程桌面服务端并分配 RD 网关角色,请参阅 “部署 RD 网关”角色。

如果您有兴趣扩展 KDC 代理服务器,请了解如何在向 RD Web 和网关 Web 前端添加高可用性中为 KDC 代理服务器设置高可用性。