Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

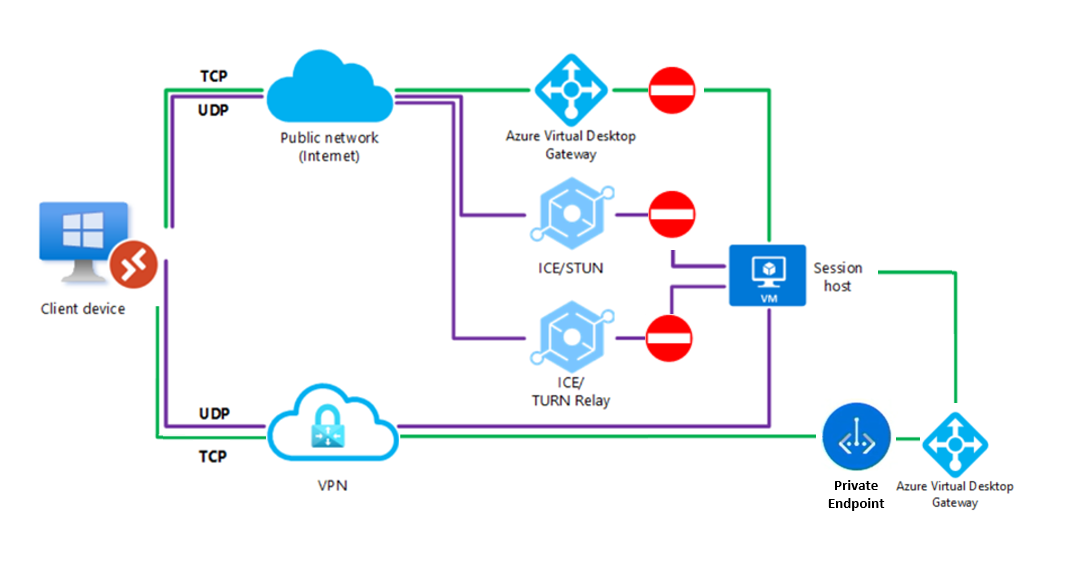

可以使用与 Azure 虚拟桌面的 Azure 专用链接,以专用方式连接到远程资源。 通过创建 专用终结点,虚拟网络和服务之间的流量将保留在Microsoft网络上,因此不再需要向公共 Internet 公开服务。 还可以使用 VPN 或 ExpressRoute,让用户通过远程桌面客户端连接到虚拟网络。 将流量保留在 Microsoft 网络中可以提高安全性,并保证数据安全。 本文介绍专用链接如何帮助你保护 Azure 虚拟桌面环境。

专用链接如何与 Azure 虚拟桌面配合使用?

Azure 虚拟桌面有三个工作流,其中包含配合专用终结点使用的三种相应的资源类型。 这些工作流是:

初始源发现:允许客户端发现分配给用户的所有工作区。 若要启用此流程,必须为任何工作区的全局子资源创建单个专用终结点。 但是,只能在整个 Azure 虚拟桌面部署中创建一个专用终结点。 此终结点为初始源发现所需的全局完全限定域名 (FQDN) 创建域名系统 (DNS) 条目和专用 IP 路由。 此连接成为供所有客户端使用的单个共享路由。

源下载:客户端为托管其应用程序组的工作区下载特定用户的所有连接详细信息。 为要用于专用链接的每个工作区的源子资源创建专用终结点。

与主机池的连接:与主机池的每个连接都有两个端 - 客户端和会话主机。 你需要为每个要配合专用链接使用的主机池的连接子资源创建专用终结点。

下图概要显示了专用链接如何将本地客户端安全地连接到 Azure 虚拟桌面服务。 有关客户端连接的更详细信息,请参阅客户端连接序列。

支持的方案

使用 Azure 虚拟桌面添加专用链接时,可以通过以下受支持的方案来连接到 Azure 虚拟桌面。 你选择的方案取决于你的要求。 可以跨网络拓扑共享这些专用终结点,也可以隔离虚拟网络,以便每个虚拟网络都有自己的主机池或工作区专用终结点。

连接的所有部分(初始源发现、源下载以及客户端和会话主机的远程会话连接)都使用专用路由。 需要以下专用终结点:

目的 资源类型 目标子资源 终结点数量 与主机池的连接 Microsoft.DesktopVirtualization/hostpools 连接 每个主机池一个终结点 源下载 Microsoft.DesktopVirtualization/workspaces 信息提要 每个工作区一个终结点 初始源发现 Microsoft.DesktopVirtualization/workspaces 全局 仅需一个,可用于你的所有 Azure 虚拟桌面部署 客户端和会话主机的源下载和远程会话连接使用专用路由,但初始源发现使用公共路由。 需要以下专用终结点。 初始源发现的终结点不是必需的。

目的 资源类型 目标子资源 终结点数量 与主机池的连接 Microsoft.DesktopVirtualization/hostpools 连接 每个主机池一个终结点 源下载 Microsoft.DesktopVirtualization/workspaces 信息提要 每个工作区一个终结点 仅客户端和会话主机的远程会话连接使用专用路由,而初始源发现和源下载使用公共路由。 需要以下专用终结点。 不需要工作区的终结点。

目的 资源类型 目标子资源 终结点数量 与主机池的连接 Microsoft.DesktopVirtualization/hostpools 连接 每个主机池一个终结点 客户端和会话主机 VM 都使用公共路由。 此方案中不使用专用链接。

重要

如果为初始源发现创建专用终结点,则用于全局子资源的工作区会控制共享的完全限定的域名 (FQDN),从而促进所有工作区中的初始源发现。 应该创建一个单独的工作区,该工作区仅用于此目的,没有任何应用程序组注册到其中。 删除此工作区会导致所有源发现过程停止工作。

无法控制对用于初始源发现(全局子资源)的工作区的访问。 如果将此工作区配置为仅允许专用访问,则会忽略该设置。 始终可从公共路由访问此工作区。

随着 IP 地址需求的增加,IP 地址分配可能会发生变化。 在容量扩展期间,专用终结点需要额外的地址。 务必考虑潜在的地址空间耗尽,并确保有足够的空余空间进行增长。 若要详细了解如何确定中心或辐射拓扑中专用终结点的相应网络配置,请参阅专用链接部署的决策树。

配置结果

在相关的 Azure 虚拟桌面工作区和主机池上配置设置,以设置公共或专用访问。 对于与工作区的连接,除了用于初始源发现(全局子资源)的工作区外,下表详细介绍了其他每种方案的结果:

| 配置 | 结果 |

|---|---|

| 启用来自所有网络的公共访问 | 允许来自公共路由的工作区源请求。 允许来自专用路由的工作区源请求。 |

| 禁用来自所有网络的公共访问 | 拒绝来自公共路由的工作区源请求。 允许来自专用路由的工作区源请求。 |

反向连接传输时,有两个网络连接用于连接到主机池:客户端到网关,以及会话主机到网关。 除了为这两个连接启用或禁用公共访问之外,还可选择为连接到网关的客户端启用公共访问,并且仅允许连接到网关的会话主机进行专用访问。 下表详细介绍了每种方案的结果:

| 配置 | 结果 |

|---|---|

| 启用来自所有网络的公共访问 | 当客户端或会话主机使用公共路由时,允许远程会话。 当客户端或会话主机使用专用路由时,允许远程会话。 |

| 禁用来自所有网络的公共访问 | 当客户端或会话主机使用公共路由时,拒绝远程会话。 当客户端和会话主机都使用专用路由时,允许远程会话。 |

| 为客户端网络启用公共访问,但对会话主机网络禁用 | 如果会话主机使用的是公共路由,则无论客户端使用的路由如何,都会拒绝远程会话。 只要会话主机使用专用路由,则无论客户端使用的路由如何,都会允许远程会话。 |

客户端连接顺序

当用户通过专用链接连接到 Azure 虚拟桌面,并且 Azure 虚拟桌面配置为仅允许来自专用路由的客户端连接时,连接顺序如下所示:

用户使用受支持的客户端订阅工作区。 用户的设备查询 DNS 来获取

rdweb.wvd.azure.cn地址(或其他 Azure 环境的相应地址)。你为 privatelink-global.wvd.azure.cn 的专用 DNS 区域返回初始源发现(全局子资源)的专用 IP 地址。 如果未使用专用终结点进行初始源发现,则会返回公共 IP 地址。

对于源中的每个工作区,会为

<workspaceId>.privatelink.wvd.azure.cn地址创建 DNS 查询。你的 privatelink.wvd.azure.cn 专用 DNS 区域返回工作区源下载的专用 IP 地址,并使用 TCP 端口 443 下载源。

连接到远程会话时,来自工作区馈送下载的

.rdp文件包含用户设备延迟最低的 Azure 虚拟桌面网关服务的地址。 DNS 查询采用<hostpooId>.afdfp-rdgateway.wvd.azure.cn格式的地址。你为 privatelink.wvd.azure.cn 的专用 DNS 区域返回 Azure 虚拟桌面网关服务的专用 IP 地址,以用于提供远程会话的主机池。 通过虚拟网络和专用终结点的编排使用 TCP 端口 443。

在编排之后,客户端、Azure 虚拟桌面网关服务和会话主机之间的网络流量将传输到 TCP 动态端口范围 1 - 65535 中的一个端口。

重要

如果要将用户客户端设备或会话主机 VM 中的网络端口限定为专用终结点,需使用连接子资源允许流量通过所有 TCP 动态端口 (1 - 65535) 传输到主机池资源的专用终结点。 需要整个 TCP 动态端口范围,因为 Azure 专用网络会在内部将这些端口映射到在客户端编排期间选择的相应网关。 如果将端口限定为专用终结点,你的用户可能无法连接到 Azure 虚拟桌面。

已知问题和限制

与 Azure 虚拟桌面的专用链接具有以下限制:

在对 Azure 虚拟桌面使用专用链接之前,需要在要与 Azure 虚拟桌面建立专用链接的每个 Azure 订阅上启用与 Azure 虚拟桌面的专用链接。

连接到 Azure 虚拟桌面的所有远程桌面客户端都可以与专用链接一起使用。 如果在没有 Internet 访问权限的专用网络上使用适用于 Windows 的远程桌面客户端,并且同时订阅了公共源和专用源,则无法访问源。

将专用终结点更改为主机池后,必须在主机池中的每个会话主机上重启远程桌面代理加载程序 (RDAgentBootLoader) 服务。 每次更改主机池的网络配置时,都需要重启此服务。 可以重启每个会话主机,而不是重启服务。

同时使用专用链接和针对托管网络的 RDP 短路径目前处于预览状态。 有关适用于 Beta 版、预览版或尚未正式发布的 Azure 功能的法律条款,请参阅 适用于 Microsoft azure 预览版的补充使用条款 。 专用链接不支持使用 STUN 或 TURN 的所有其他 RDP 短路径选项。

在 Azure 虚拟桌面专用链接预览版的早期,初始源发现(针对全局子资源)的专用终结点与工作区和主机池的其他专用终结点共享

privatelink.wvd.azure.cn的专用 DNS 区域名称。 在此配置中,用户无法专门为主机池和工作区创建专用终结点。 从 2023 年 9 月 1 日开始,不再支持在此配置中共享专用 DNS 区域。 需要为全局子资源创建新的专用终结点,才能使用privatelink-global.wvd.azure.cn的专用 DNS 区域名称。 有关执行此操作的步骤,请参阅初始源发现。

后续步骤

- 了解如何设置与 Azure 虚拟桌面的专用链接。

- 请参阅专用链接 DNS 集成了解如何配置 Azure 专用终结点 DNS。

- 有关专用链接的常规故障排除指南,请参阅排查 Azure 专用终结点连接问题。

- 了解 Azure 虚拟桌面网络连接性。

- 请查看所需 URL 列表获取需要阻止的 URL 列表,以便确保对 Azure 虚拟桌面服务进行网络访问。