Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

为了帮助 Azure 受信任启动更好地抵御对虚拟机 (VM) 的恶意 rootkit 攻击,可使用通过 Azure 证明终结点的来宾证明来监视启动序列的完整性。 此证明对于提供平台状态的有效性至关重要。

受信任启动 VM 需要启用安全启动和虚拟受信任的平台模块 (vTPM),以便可以安装证明扩展。 Microsoft Defender for Cloud 基于来宾证明验证状态以及 VM 的启动完整性是否设置正确提供报告。 若要详细了解 Microsoft Defender for Cloud 集成,请参阅受信任启动与 Microsoft Defender for Cloud 的集成。

先决条件

需要有效的 Azure 订阅和受信任启动 VM。

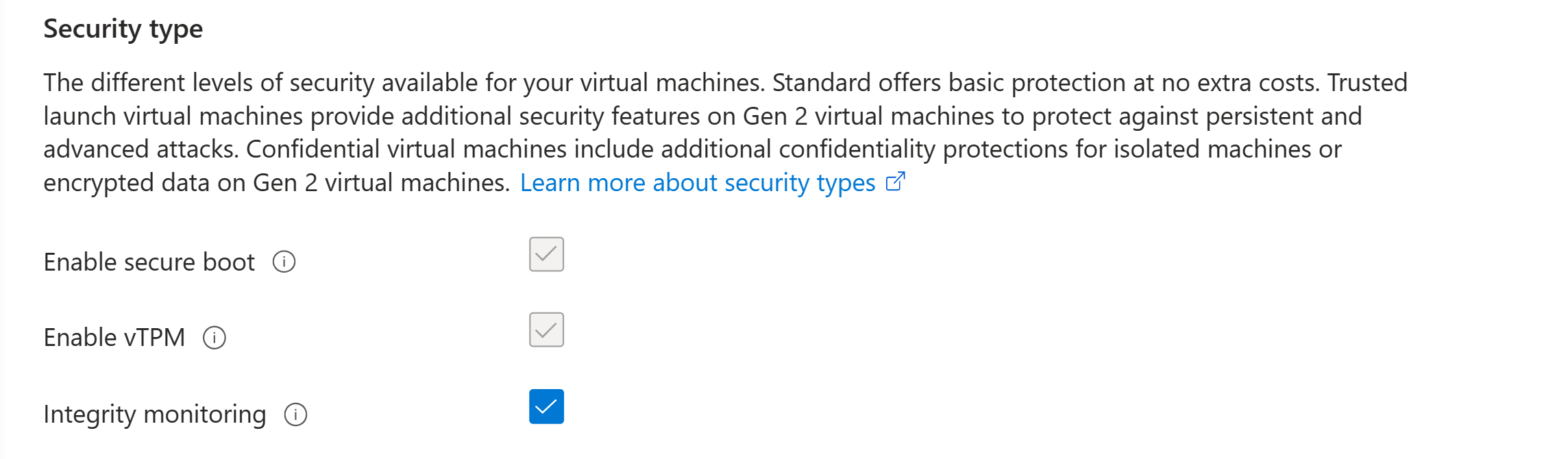

启用完整性监视

若要启用完整性监视,请遵循本部分中的步骤。

- Azure 门户

- 模板

- CLI

- PowerShell

登录 Azure 门户。

选择资源(虚拟机)。

在“设置”下,选择“配置”。 在“安全类型”窗格中,选择“完整性监视”。

保存更改。

在 VM“概述”页上,完整性监视的安全类型应显示为“已启用”。

此操作将安装来宾证明扩展,可以通过“扩展 + 应用程序”选项卡上的设置来引用该扩展。

来宾证明扩展安装的故障排除指南

本部分介绍证明错误和解决方案。

症状

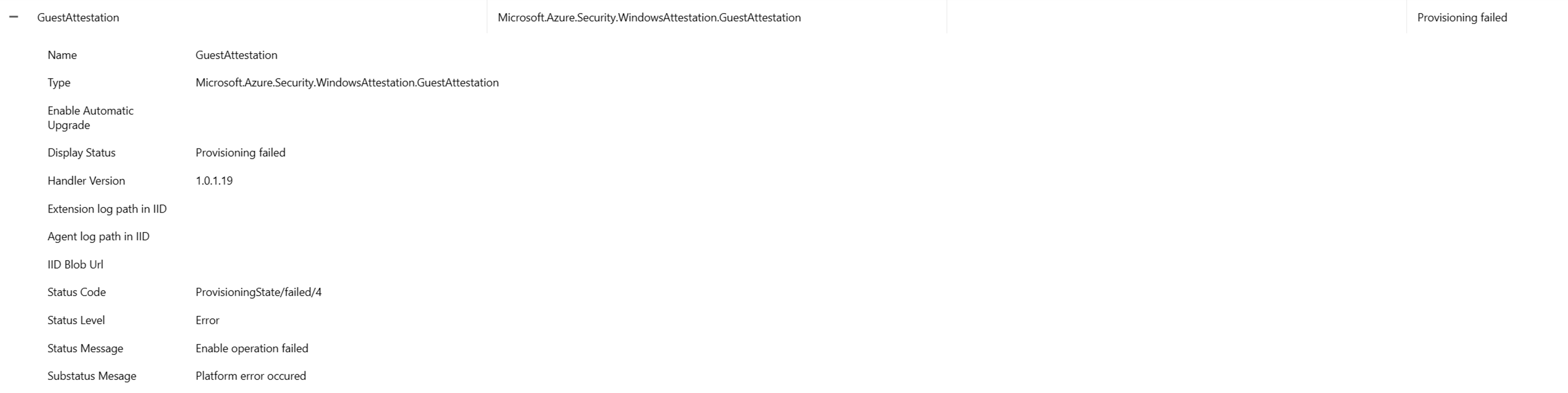

设置网络安全组 (NSG) 或代理时,Azure 证明扩展无法正常工作。 会出现类似于“Microsoft.Azure.Security.WindowsAttestation.GuestAttestation 预配失败”的错误。

解决方案

在 Azure 中,NSG 用于帮助筛选 Azure 资源之间的网络流量。 NSG 包含安全规则,这些规则可允许或拒绝多种 Azure 资源的入站和出站网络流量。 Azure 证明终结点应该能够与来宾证明扩展进行通信。 如果没有此终结点,受信任启动无法访问来宾证明,这使得 Microsoft Defender for Cloud 可以监视 VM 启动序列的完整性。

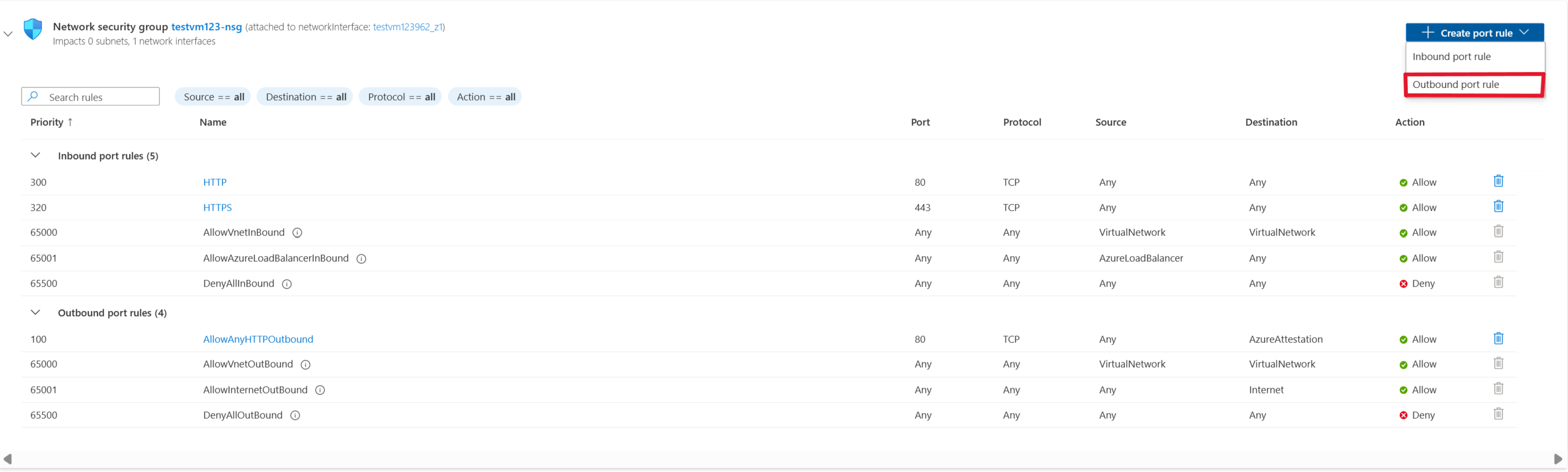

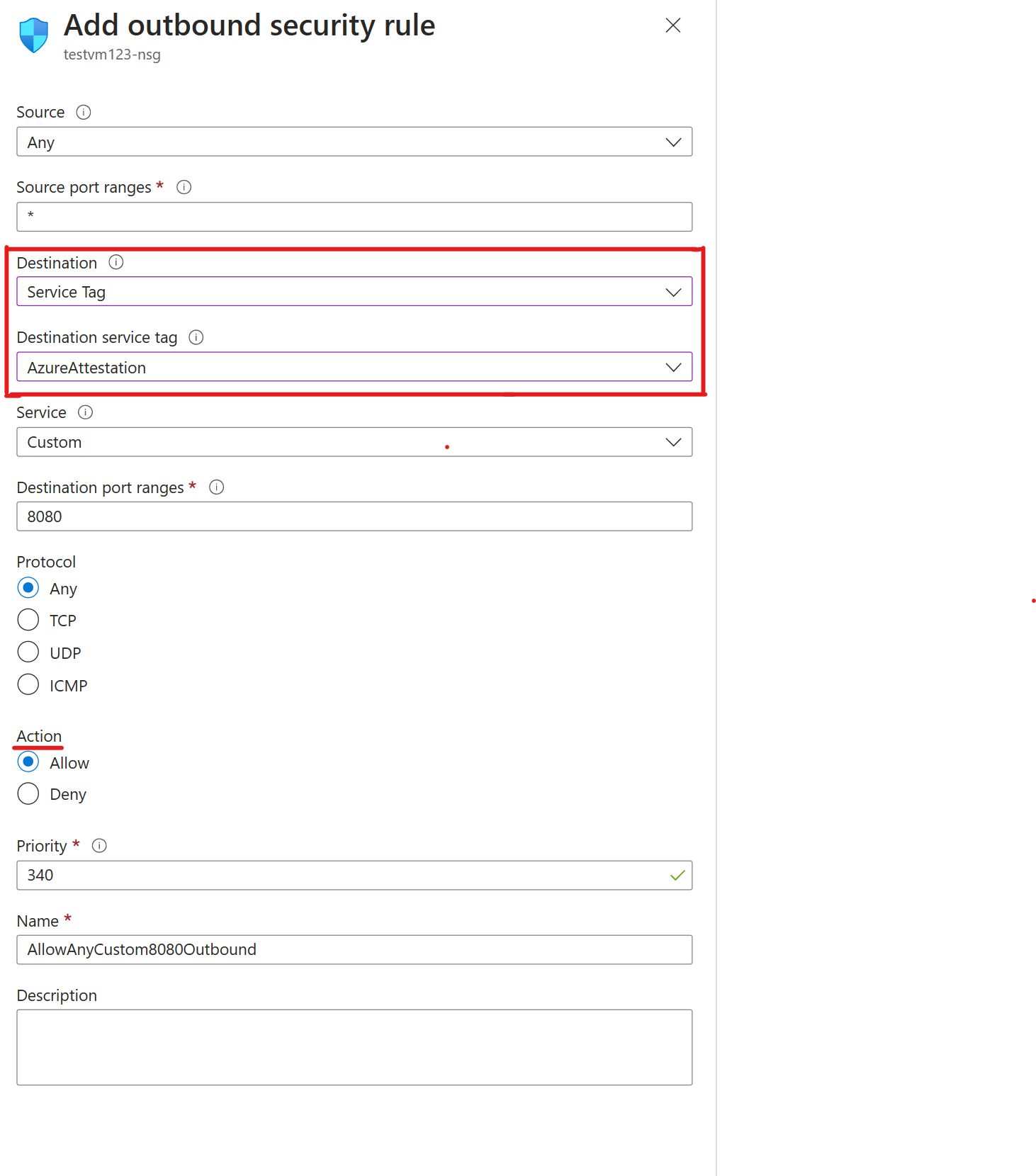

若要使用服务标记取消阻止 NSG 中的 Azure 证明流量:

转到要允许出站流量的 VM。

在最左侧窗格的“网络”下,选择“网络设置”。

然后选择“创建端口规则”>“出站端口规则”。

若要允许 Azure 证明,请将目标设置为“服务标记”。 此设置允许更新 IP 地址范围,并自动为 Azure 证明设置允许规则。 将“目标服务标记”设置为“AzureAttestation”,并将“操作”设置为“允许”。

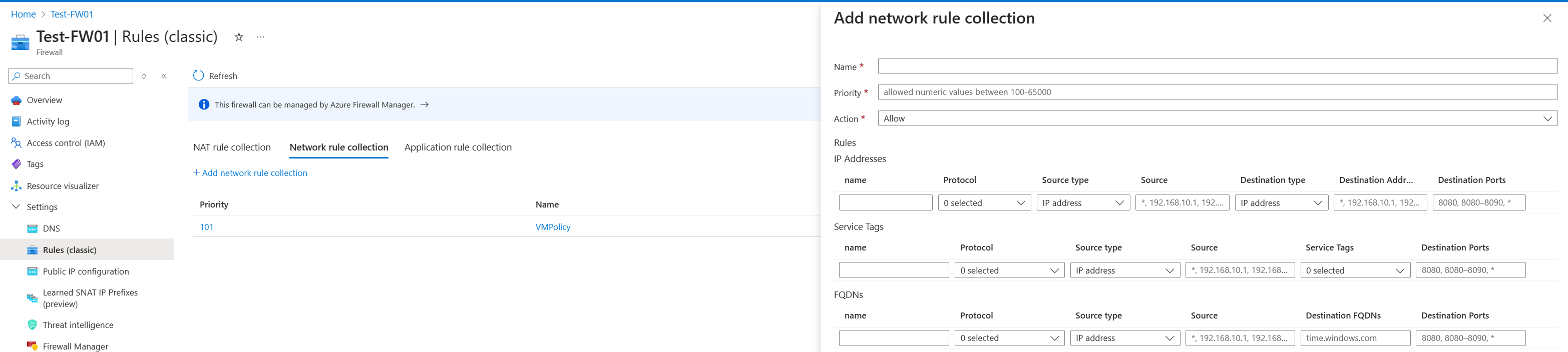

防火墙保护包含多个受信任启动 VM 的虚拟网络。 若要使用应用程序规则集合取消阻止防火墙中的 Azure 证明流量,请执行以下操作:

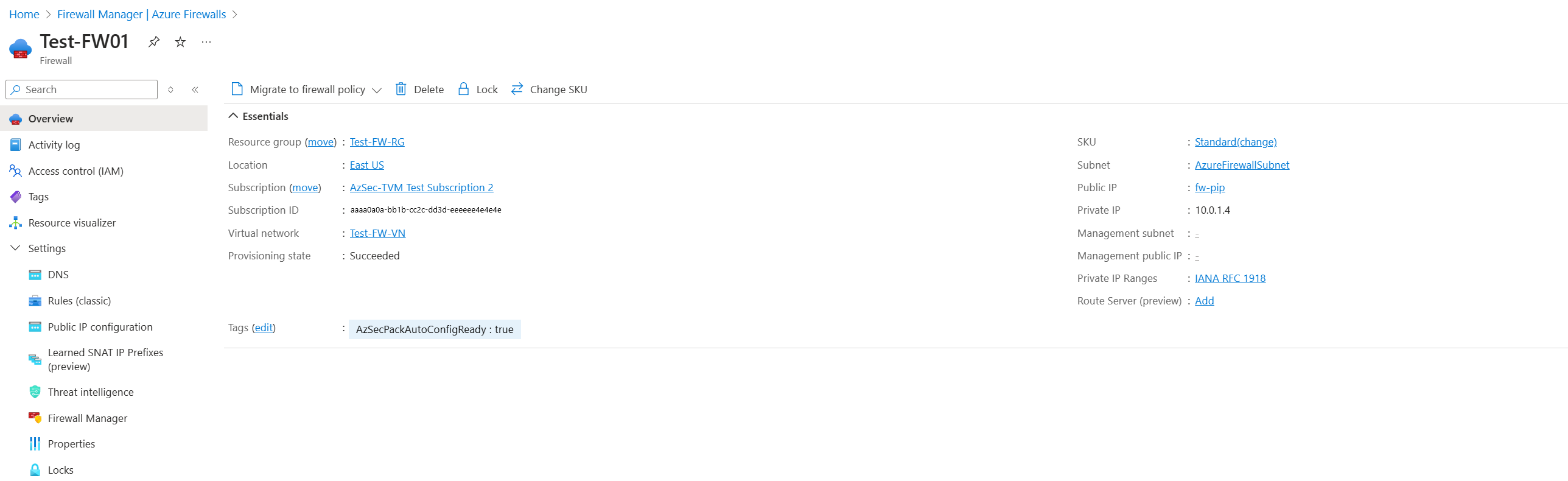

转到已阻止来自受信任启动 VM 资源的流量的 Azure 防火墙实例。

在“设置”下,选择“规则 (经典)”开始取消阻止防火墙后的来宾证明。

在“网络规则集合”下,选择“添加网络规则集合”。

根据需求配置名称、优先级、源类型和目标端口。 将“服务标记名称”设置为“AzureAttestation”,并将“操作”设置为“允许”。

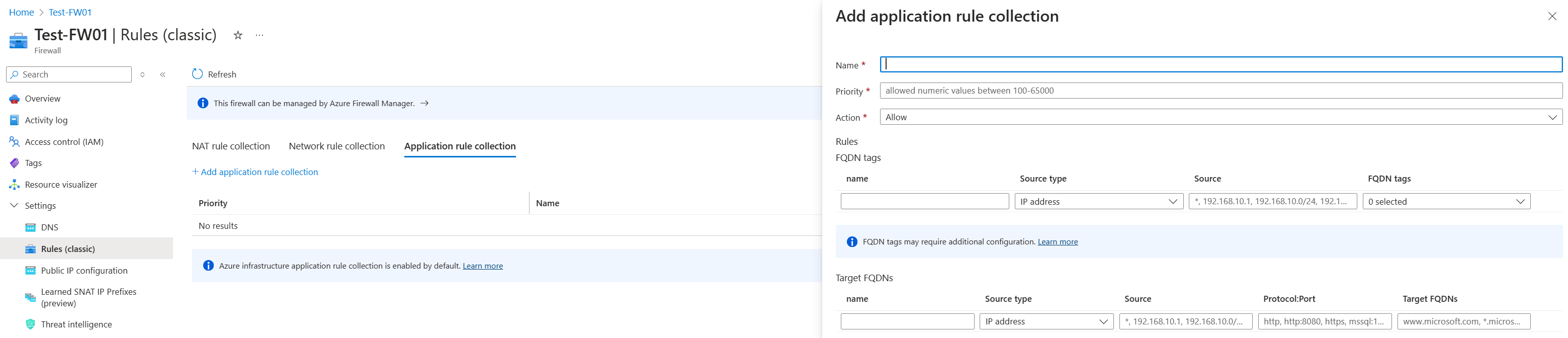

若要使用应用程序规则集合取消阻止防火墙中的 Azure 证明流量,请执行以下操作:

转到已阻止来自受信任启动 VM 资源的流量的 Azure 防火墙实例。

规则集合必须至少包含一个面向完全限定域名 (FQDN) 的规则。

选择应用程序规则集合并添加应用程序规则。

为应用程序规则选择名称和数字优先级。 将规则集合的“操作”设置为“允许”。

配置名称、源和协议。 源类型用于单个 IP 地址。 选择 IP 组以允许多个 IP 地址通过防火墙。

区域共享提供程序

Azure 证明在每个可用区域中提供了一个区域共享提供程序。 你可选择使用区域共享提供程序进行证明,也可使用自定义策略创建自己的提供程序。 任何 Microsoft Entra 用户都可以访问共享提供程序。 无法更改与其关联的策略。

注释

可以配置源类型、服务、目标端口范围、协议、优先级和名称。

相关内容

详细了解受信任启动和部署受信任启动 VM。