Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

重要

Azure 磁盘加密计划于 2028 年 9 月 15 日停用。 在该日期之前,可以继续使用 Azure 磁盘加密,而不会中断。 2028 年 9 月 15 日,已启用 ADE 的工作负荷将继续运行,但 VM 重启后加密磁盘将无法解锁,从而导致服务中断。

使用 主机端加密 用于新 VM。 所有已启用 ADE 的 VM(包括备份)必须在停用日期之前迁移到主机上的加密,以避免服务中断。 有关详细信息,请参阅 从 Azure 磁盘加密迁移到主机加密 。

适用于: ✔️ Windows VM ✔️ 灵活规模集。

Azure 磁盘加密有助于保护数据,使组织能够信守在安全性与合规性方面作出的承诺。 它使用 Windows 的 BitLocker 功能为 Azure 虚拟机 (VM) 的操作系统和数据磁盘提供卷加密,并与 Azure 密钥保管库集成,以帮助你控制和管理磁盘加密密钥和机密。

Azure 磁盘加密可在区域内复原,与虚拟机的方式相同。 有关详细信息,请参阅支持可用性区域的 Azure 服务。

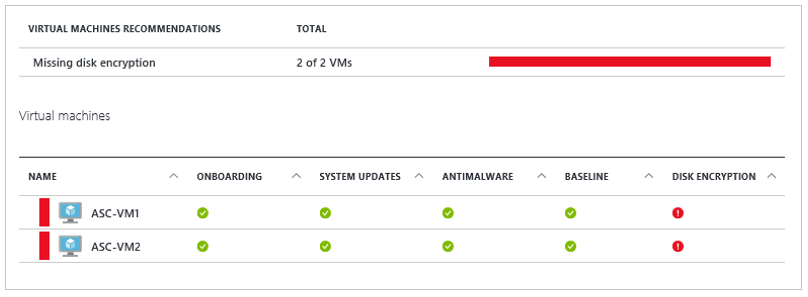

如果使用 Microsoft Defender for Cloud,当 VM 未加密时,你会收到警报。 这些警报显示为“高严重性”,建议加密这些 VM。

警告

- 对于以前使用具有 Microsoft Entra ID 的 Azure 磁盘加密加密的 VM,必须继续使用同一方法。 有关详细信息,请参阅结合使用 Azure 磁盘加密和 Microsoft Entra ID(以前的版本)。

- 这些建议的实施可能会增加数据、网络或计算资源使用量,这可能会导致更多的许可证或订阅成本。 在受支持的区域中创建资源需要有效的活动 Azure 订阅。

- 切勿直接使用 BitLocker 解密通过 Azure 磁盘加密加密加密的 VM 或磁盘,因为这可能会导致数据丢失。

通过使用 Azure CLI 创建和加密 Windows VM 快速入门或使用 Azure PowerShell 创建和加密 Windows VM 快速入门,只需几分钟即可了解适用于 Windows 的 Azure 磁盘加密的基本知识。

支持的 VM 和操作系统

支持的 VM

Windows VM 的大小有多种。 Azure 磁盘加密在第 1 代和第 2 代 VM 上受支持。 Azure 磁盘加密还可用于使用高级存储的 VM。

基本 VM、v6 系列 VM 或内存不足 2 GB 的虚拟机上不提供 Azure 磁盘加密。 有关更多特例,请参阅 Azure 磁盘加密:限制。

受支持的操作系统

支持 BitLocker 且配置为满足 BitLocker 要求的所有 Windows 版本。 有关详细信息,请参阅《BitLocker 概述》。

注意

Windows Server 2022 和 Windows 11 不支持 RSA 2048 位密钥。 有关详细信息,请参阅常见问题解答:应使用哪种密钥加密密钥大小?

Windows Server 2012 R2 Core 和 Windows Server 2016 Core 要求在 VM 安装 bdehdcfg 组件以支持加密。

Windows Server 2008 R2 要求安装 .NET Framework 4.5 以支持加密;请从 Windows 更新安装此组件,并安装适用于 Windows Server 2008 R2 基于 x64 的系统的 Microsoft .NET Framework 4.5.2 可选更新 (KB2901983)。

网络要求

若要启用 Azure 磁盘加密,VM 必须符合以下网络终结点配置要求:

- Windows VM 必须能够连接到托管 Azure 扩展存储库的 Azure 存储终结点和托管 VHD 文件的 Azure 存储帐户。

- 如果安全策略限制从 Azure VM 到 Internet 的访问,可以解析上述 URI,并配置特定的规则以允许与这些 IP 建立出站连接。 有关详细信息,请参阅防火墙后的 Azure Key Vault。

组策略要求

Azure 磁盘加密对 Windows VM 使用 BitLocker 外部密钥保护程序。 对于已加入域的 VM,请不要推送会强制执行 TPM 保护程序的任何组策略。 有关“在没有兼容 TPM 的情况下允许 BitLocker”的组策略信息,请参阅 BitLocker 组策略参考。

具有自定义组策略的已加入域的虚拟机上的 BitLocker 策略必须包含以下设置:配置 BitLocker 恢复信息的用户存储 -> 允许 256 位恢复密钥。 如果 BitLocker 的自定义组策略设置不兼容,Azure 磁盘加密将会失败。 在没有正确策略设置的计算机上,应用新策略并强制更新新策略 (gpupdate.exe /force)。 可能需要重启。

Microsoft BitLocker Administration and Monitoring (MBAM) 组策略功能与 Azure 磁盘加密不兼容。

警告

Azure 磁盘加密不存储恢复密钥。 如果启用了交互式登录:计算机帐户锁定阈值安全设置,则只能通过串行控制台提供恢复密钥来恢复计算机。 有关确保启用适当恢复策略的说明,请参阅 Bitlocker 恢复指南计划。

如果域级组策略阻止了 BitLocker 使用的 AES-CBC 算法,Azure 磁盘加密将会失败。

加密密钥存储要求

Azure 磁盘加密需要 Azure Key Vault 来控制和管理磁盘加密密钥和机密。 密钥保管库和 VM 必须位于同一 Azure 区域和订阅中。

有关详细信息,请参阅创建和配置用于 Azure 磁盘加密的密钥保管库。

术语

下表定义了 Azure 磁盘加密文档中使用的一些常用术语:

| 术语 | 定义 |

|---|---|

| Azure Key Vault | Key Vault 是基于联邦信息处理标准 (FIPS) 验证的硬件安全模块。 这些标准有助于保护加密密钥和敏感机密。 有关详细信息,请参阅 Azure 密钥保管库文档和创建和配置用于 Azure 磁盘加密的密钥保管库。 |

| Azure CLI | Azure CLI 经过了优化,可从命令行管理 Azure 资源。 |

| BitLocker | BitLocker 是一种行业认可的 Windows 卷加密技术,用于在 Windows VM 上启用磁盘加密。 |

| 密钥加密密钥 (KEK) | 可用于保护或包装机密的非对称密钥 (RSA 2048)。 可提供硬件安全模块 (HSM) 保护的密钥或软件保护的密钥。 有关详细信息,请参阅 Azure 密钥保管库文档和创建和配置用于 Azure 磁盘加密的密钥保管库。 |

| PowerShell cmdlet | 有关详细信息,请参阅 Azure PowerShell cmdlet。 |