Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

本文帮助你通过用户 VPN P2S 从 macOS 或 iOS 操作系统连接到 Azure 虚拟 WAN,以进行使用证书身份验证的配置。 若要通过 OpenVPN 隧道从 iOS 或 macOS 操作系统进行连接,请使用 OpenVPN 客户端。 若要通过 IKEv2 隧道从 macOS 操作系统进行连接,请使用在 Mac 上本机安装的 VPN 客户端。

准备阶段

确保你已完成教程:使用 Azure 虚拟 WAN 创建 P2S 用户 VPN 连接中的必要配置步骤。

生成 VPN 客户端配置文件:生成的 VPN 客户端配置文件特定于下载虚拟 WAN用户 VPN 配置文件。 虚拟 WAN 有两种不同类型的配置文件:WAN 级(全局)和集线器级。 如果生成文件后 P2S VPN 配置有任何更改,或者切换为其他配置文件类型,则需要生成新的 VPN 客户端配置文件,并将新配置应用到所有要连接的 VPN 客户端。 请参阅生成用户 VPN 客户端配置文件。

获取证书:以下部分需要证书。 确保你拥有客户端证书和根服务器证书信息。 有关详细信息,请参阅生成和导出证书。

IKEv2 - 本机客户端 - macOS 步骤

生成并下载 VPN 客户端配置包后,将其解压缩以查看文件夹。 配置 macOS 本机客户端时,请使用 Generic 文件夹中的文件。 如果网关上配置了 IKEv2,则会提供 Generic 文件夹。 可以在 Generic 文件夹中找到配置本机 VPN 客户端所需的所有信息。 如果你没有看到 Generic 文件夹,请确保 IKEv2 是隧道类型之一,然后再次下载配置包。

Generic 文件夹包含以下文件。

- VpnSettings.xml:包含服务器地址和隧道类型等重要设置。

- VpnServerRoot.cer:包含在 P2S 连接设置过程中验证 Azure VPN 网关所需的根证书。

使用以下步骤在 Mac 中配置用于证书身份验证的本机 VPN 客户端。 必须在要连接到 Azure 的每一台 Mac 上完成这些步骤。

安装证书

根证书

- 将根证书文件 VpnServerRoot.cer 复制到 Mac。 双击该证书。 证书将自动安装,或者你将看到“添加证书”页面,具体取决于你的操作系统。

- 如果看到“添加证书”页面,在“密钥链:”处单击箭头并从下拉列表中选择“登录”。

- 单击“添加”以导入文件。

客户端证书

客户端证书可用于身份验证,且是必需的。 通常,只需单击客户端证书即可安装。 有关如何安装客户端证书的信息,请参阅安装客户端证书。

验证证书安装

验证是否安装了客户端和根证书。

- 打开“密钥链访问”。

- 转到“证书”选项卡。

- 验证是否安装了客户端和根证书。

配置 VPN 客户端配置文件

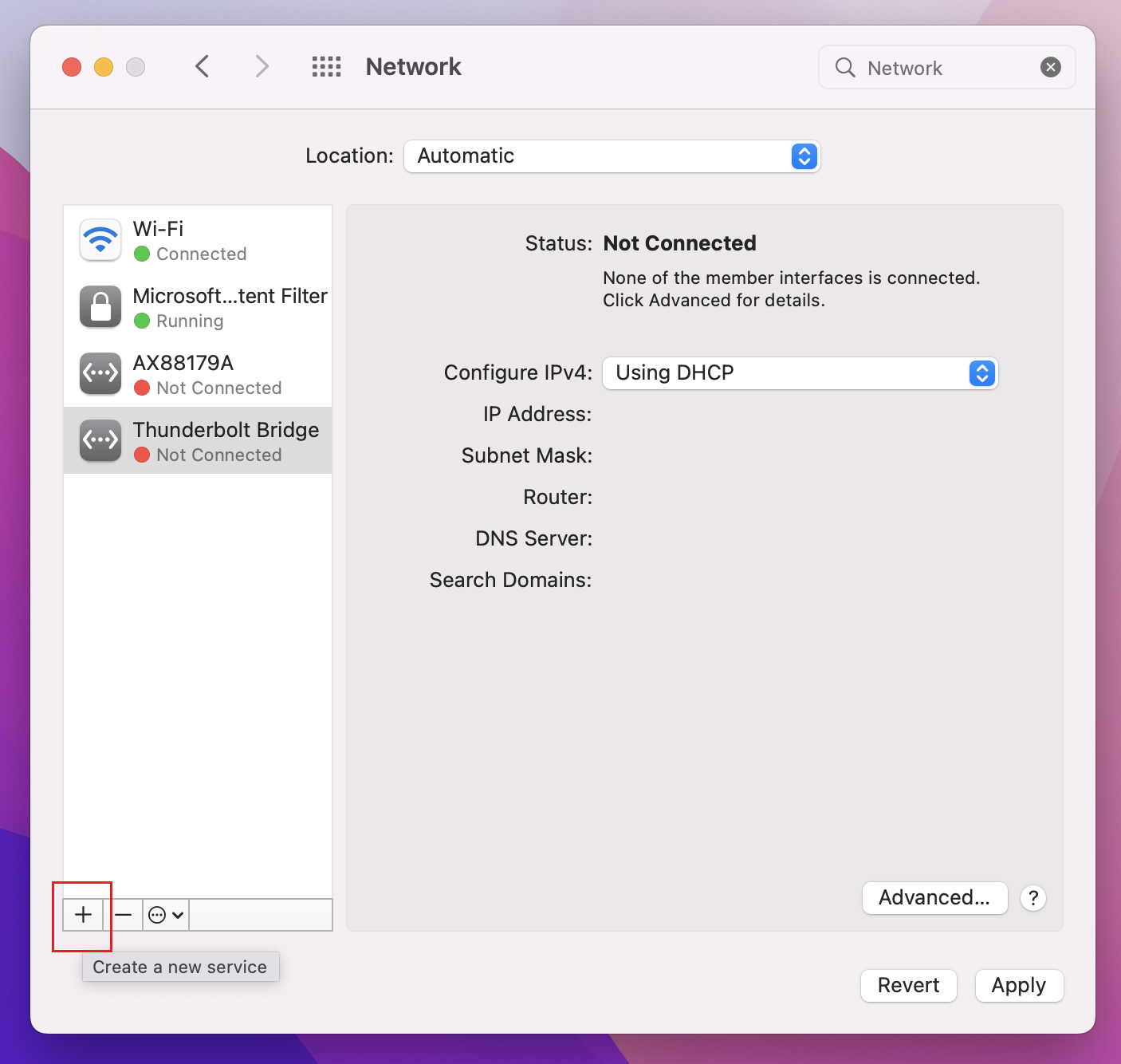

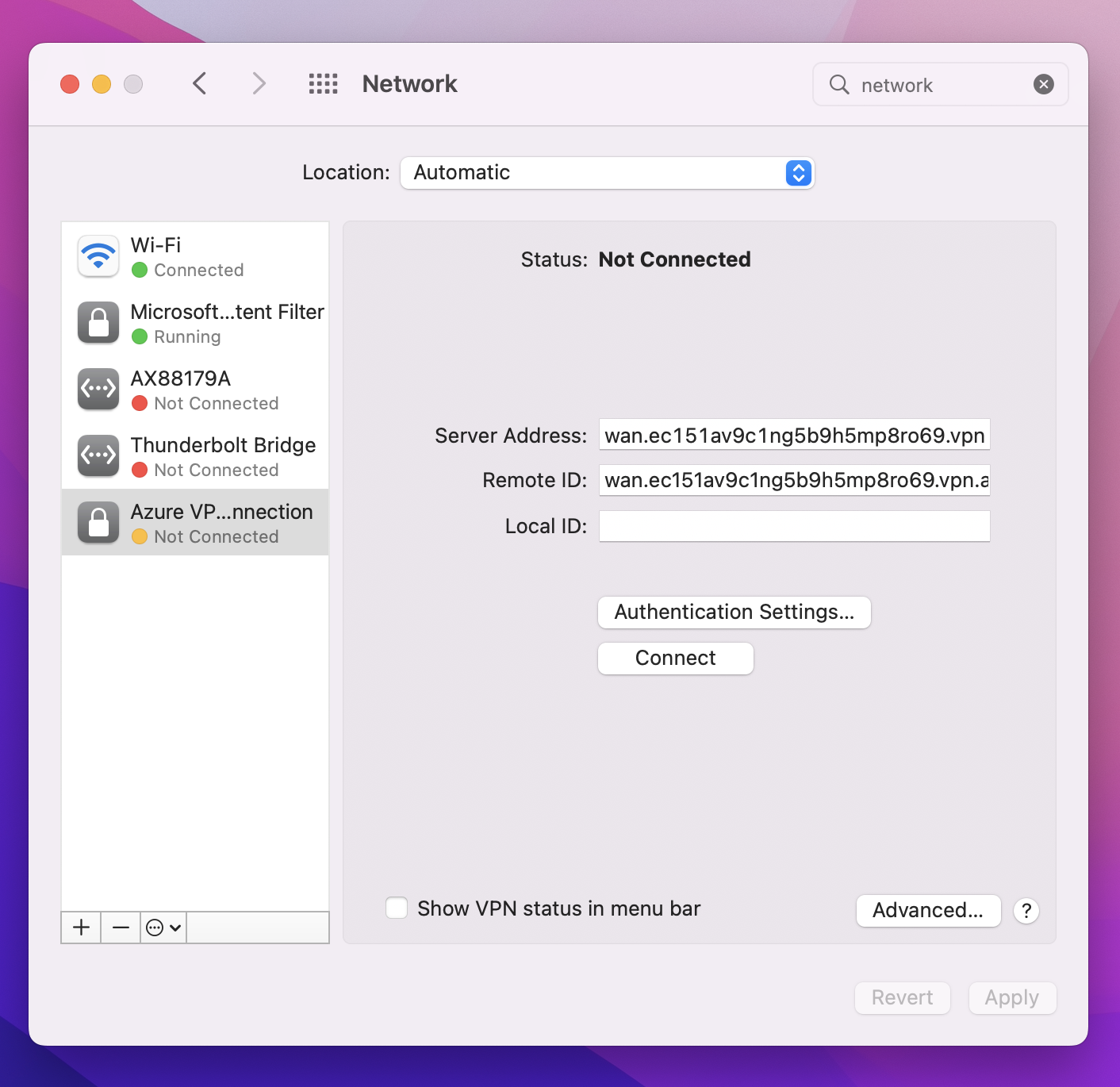

转到“系统首选项”->“网络”。 在“网络”页面上,单击“+”来为到 Azure 虚拟网络的 P2S 连接创建新的 VPN 客户端连接配置文件。

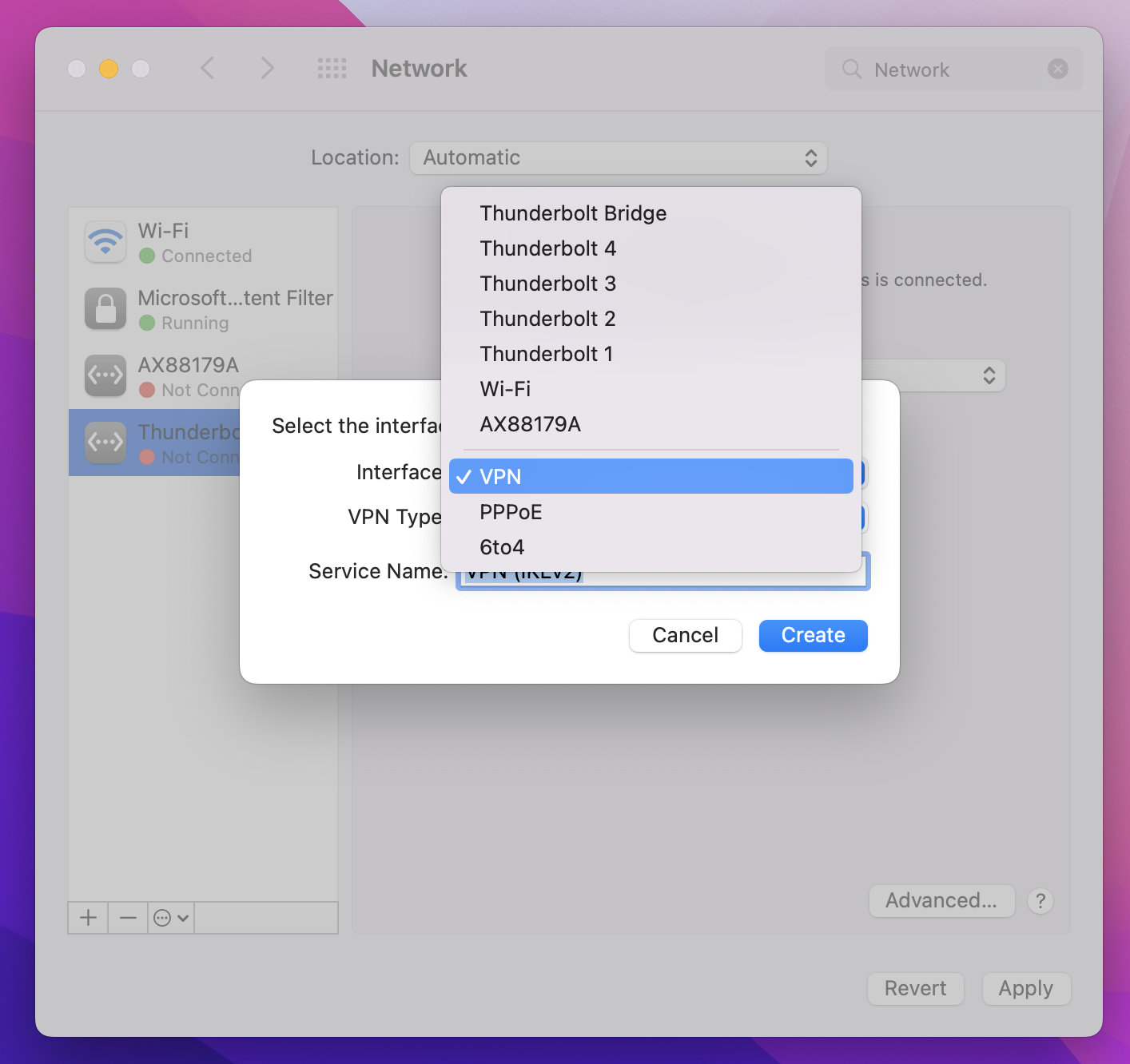

在“选择接口”页上,单击“接口:”旁边的箭头。 在下拉列表中,单击“VPN”。

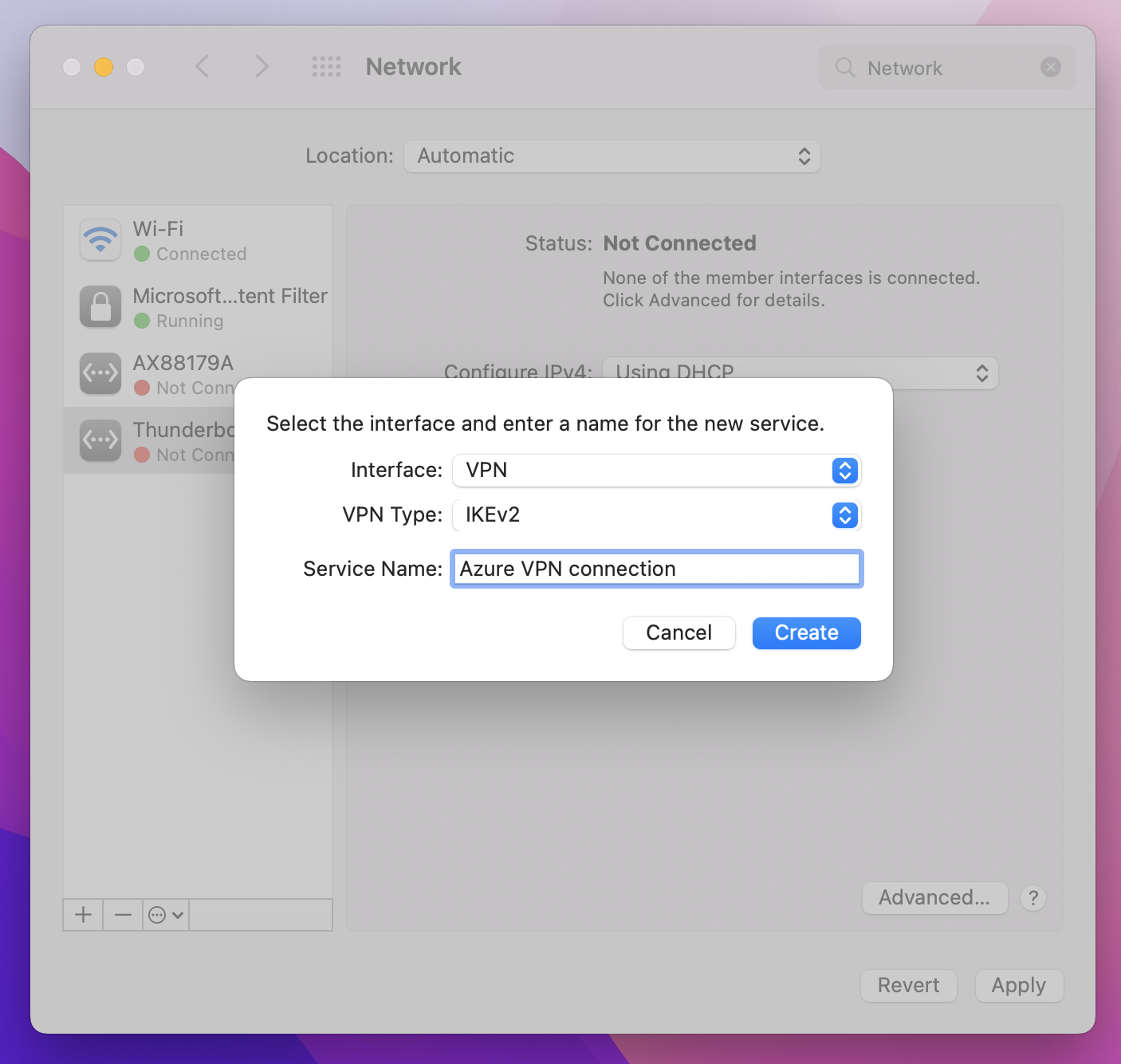

对于“VPN 类型”,从下拉列表中选择 IKEv2。 在“服务名称”字段中,为配置文件指定易记名称,然后单击“创建”。

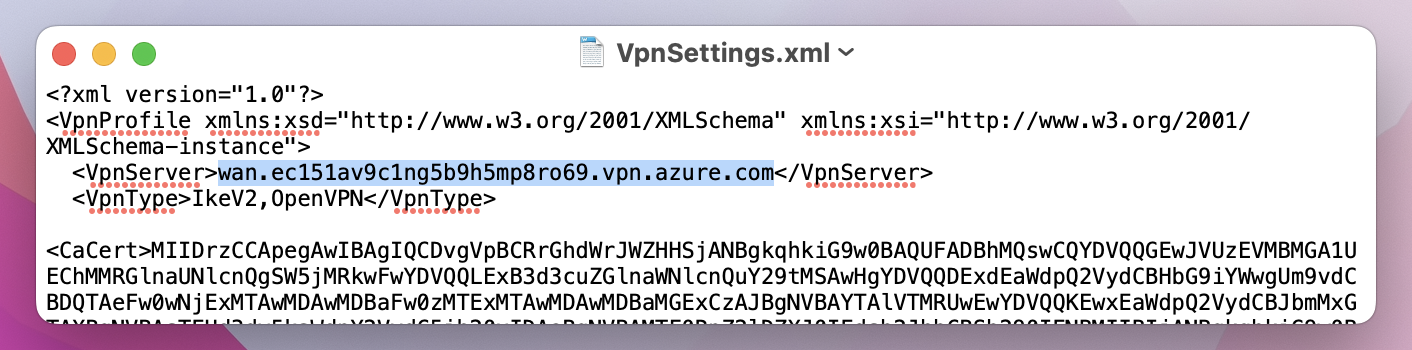

转到下载的 VPN 客户端配置文件。 在 Generic 文件夹中,使用文本编辑器打开 VpnSettings.xml 文件。 在示例中,你可以看到此 VPN 客户端配置文件连接到 WAN 级用户 VPN 配置文件,并且 VpnTypes 是 IKEv2 和 OpenVPN。 即使列出了两种 VPN 类型,此 VPN 客户端也会通过 IKEv2 连接。 复制 VpnServer 标记值。

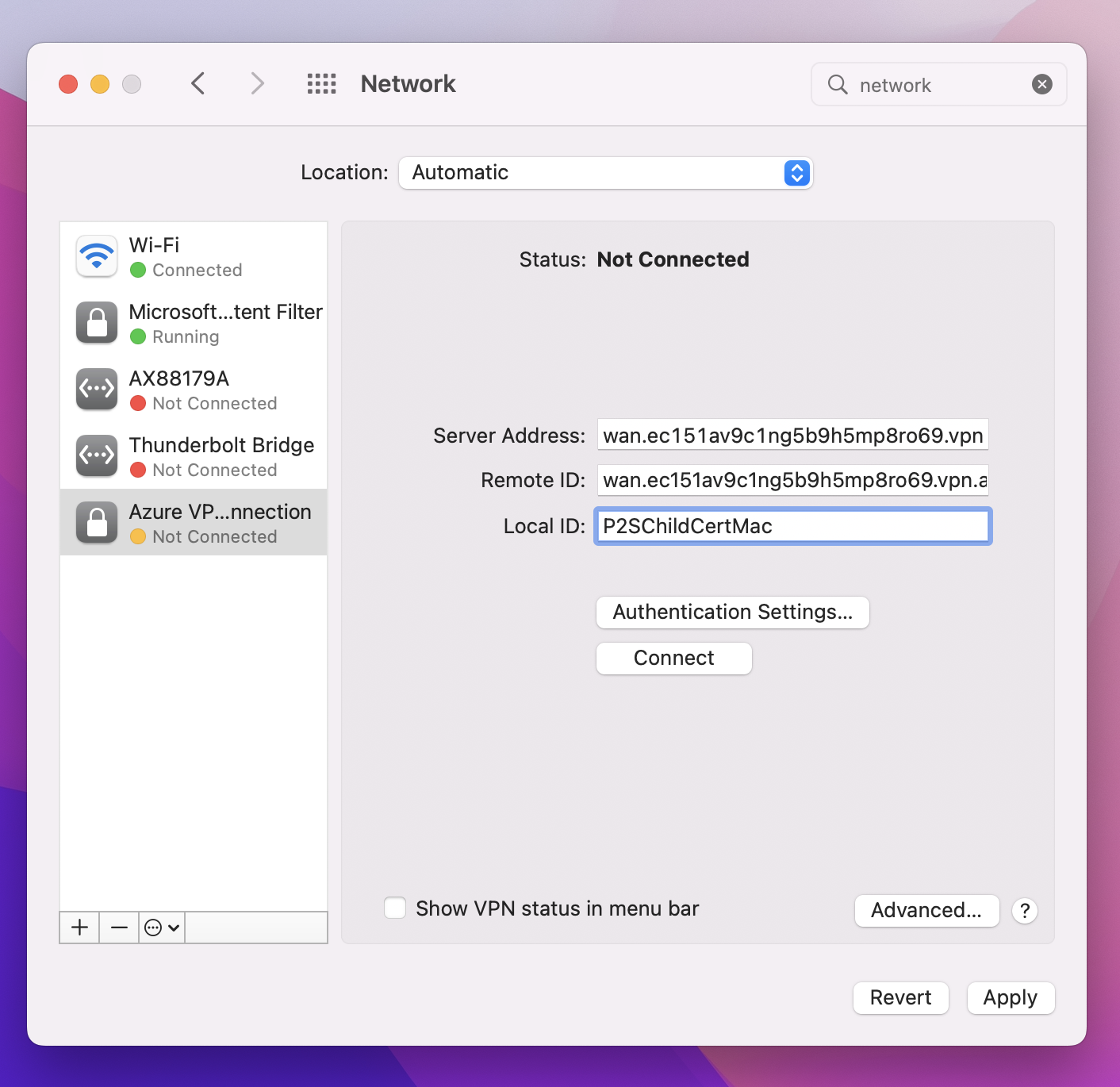

将 VpnServer 标记值粘贴到配置文件的“服务器地址”和“远程 ID”字段中 。 将“本地 ID”保留为空。 然后单击“身份验证设置…”。

配置身份验证设置

Big Sur 和更高版本

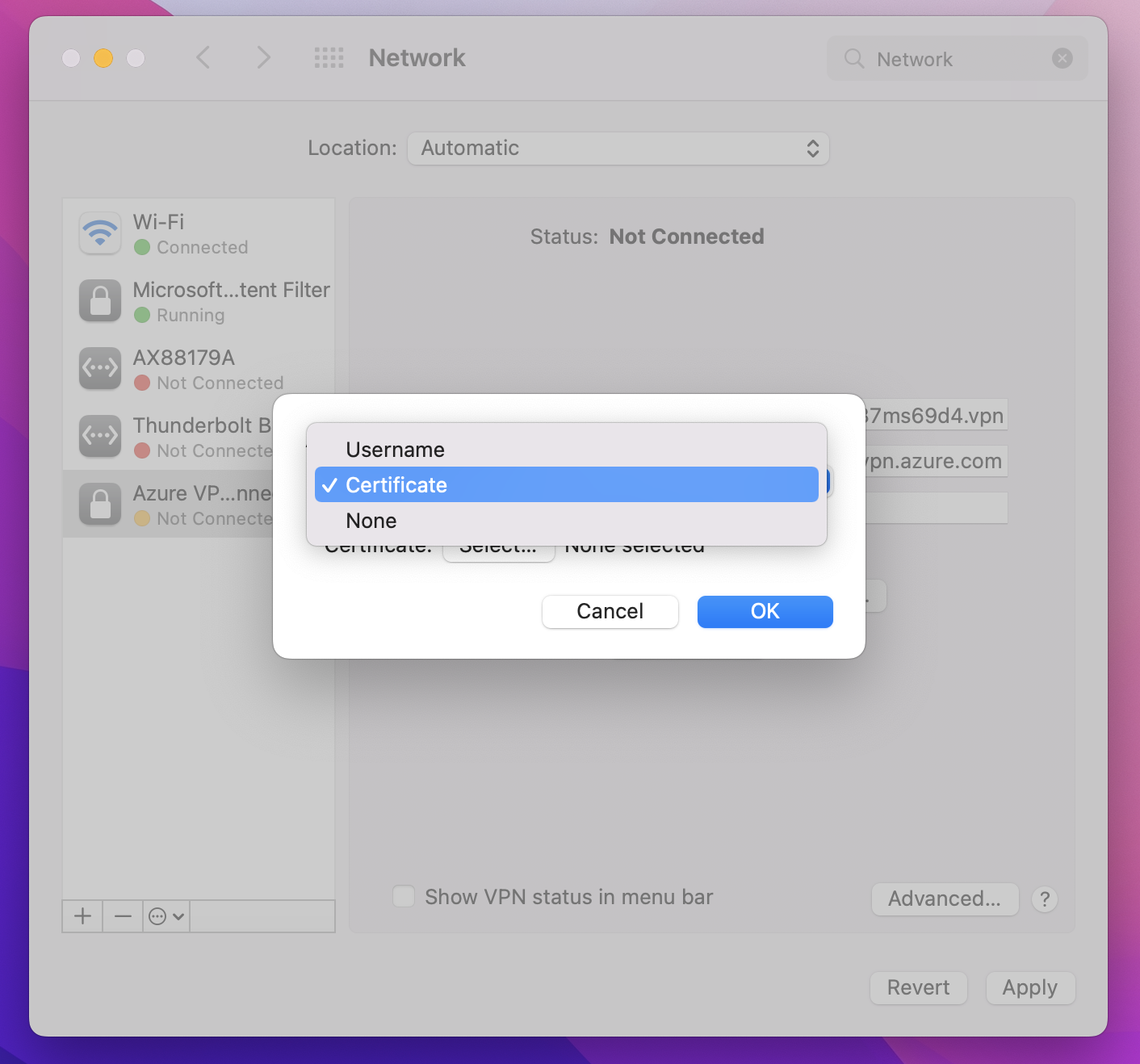

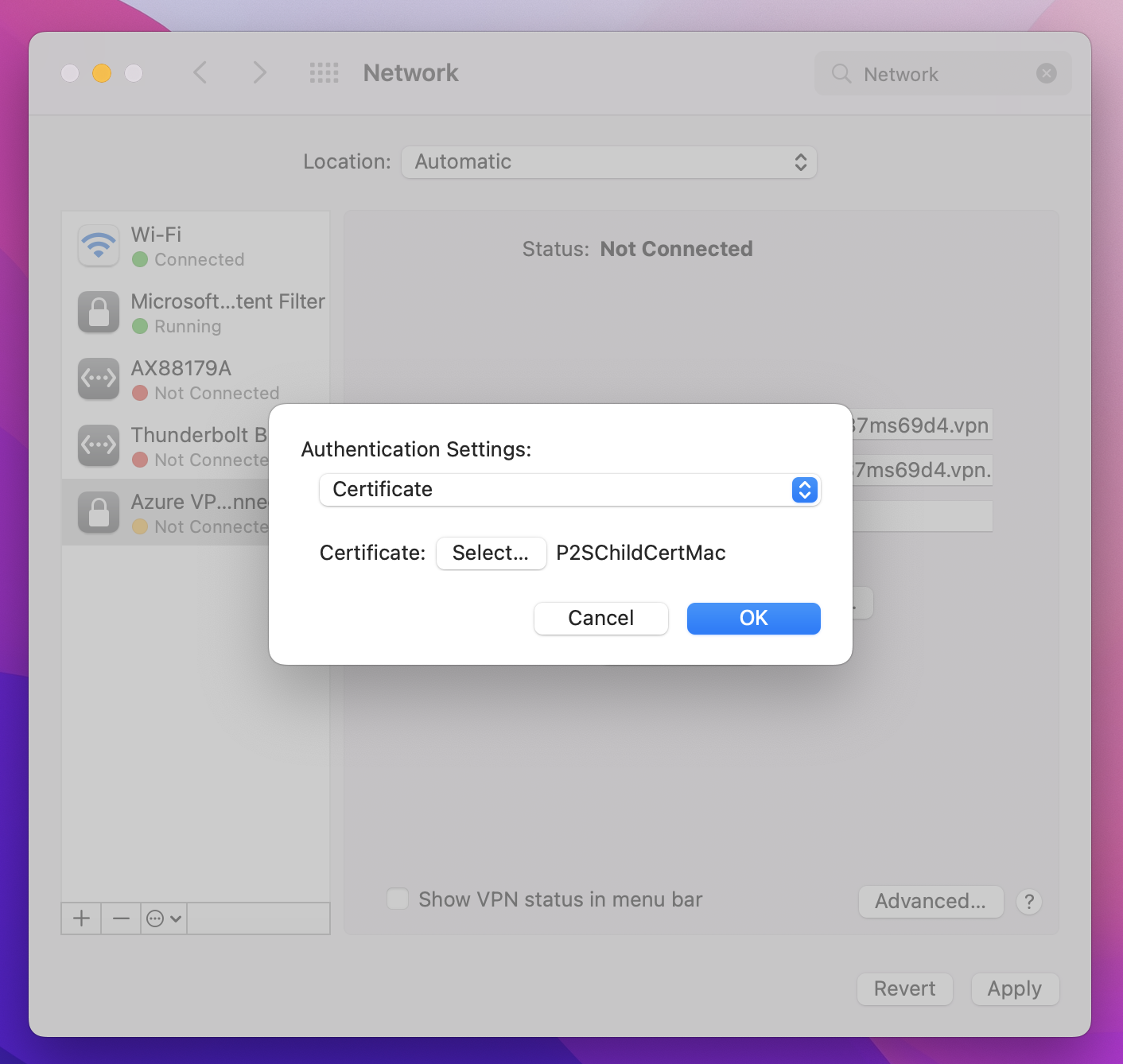

在“身份验证设置”页上,单击“身份验证设置”字段处的箭头以选择“证书”。

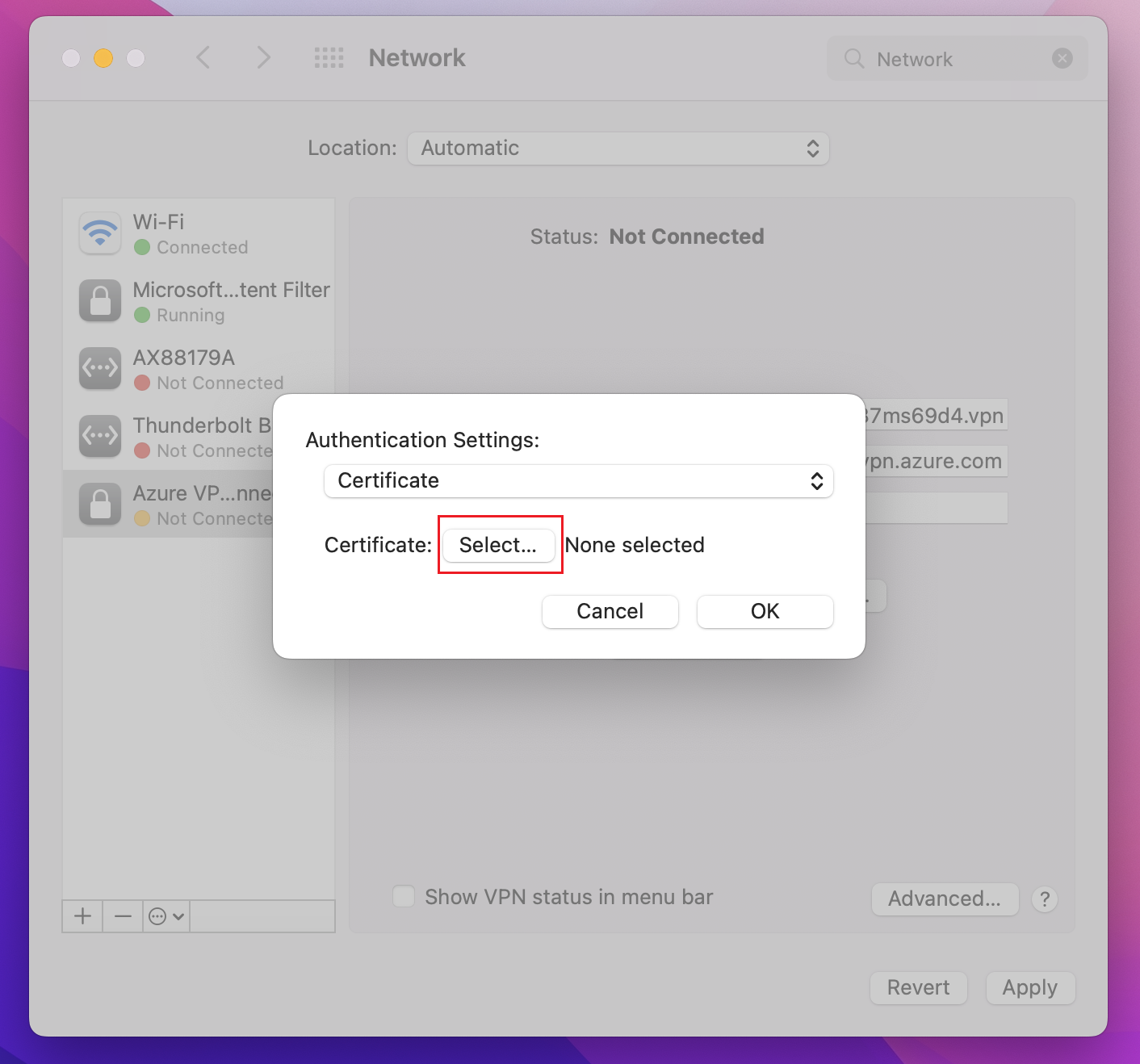

单击“选择”以打开“选择标识”页面 。

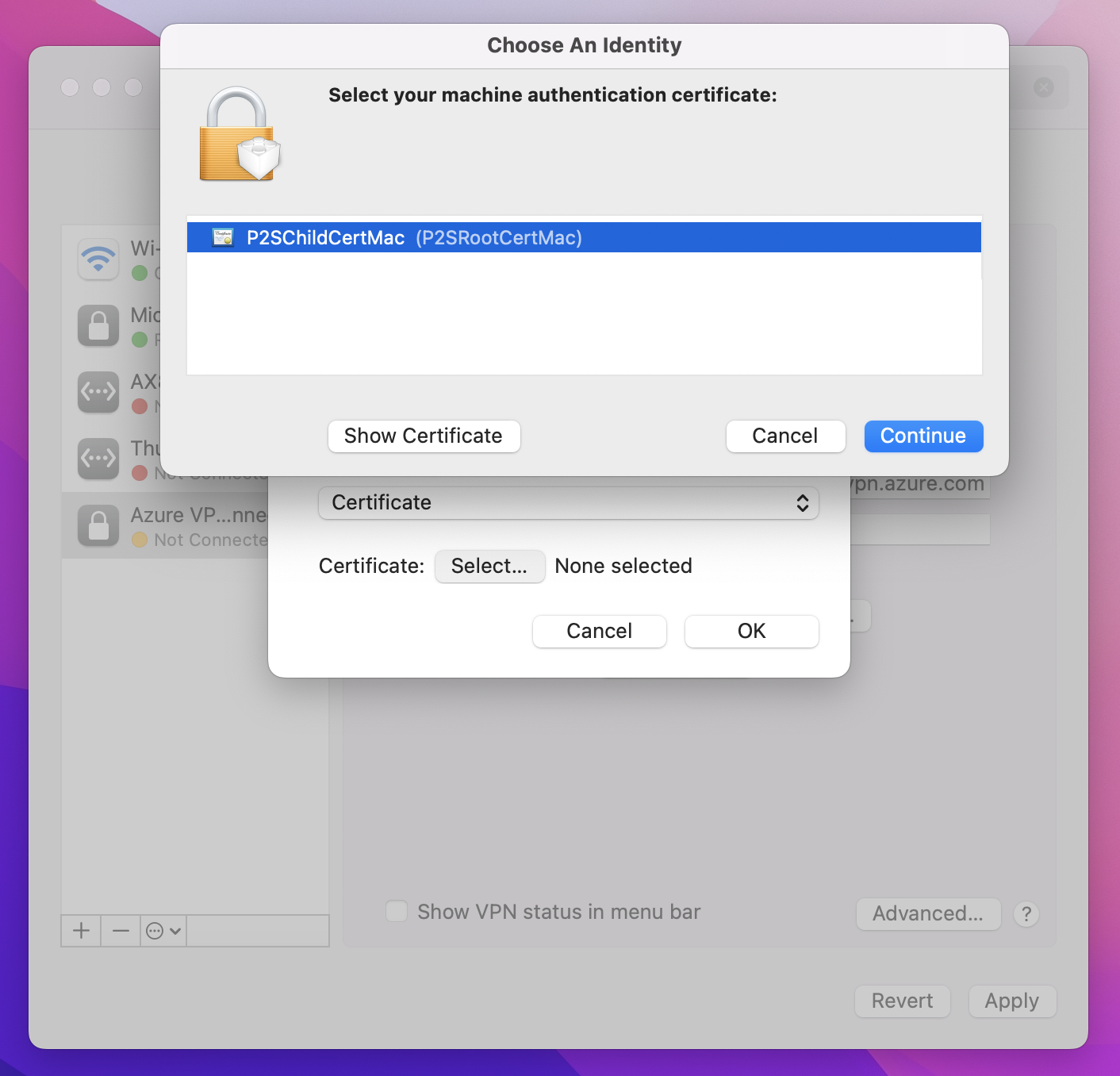

“选择标识”页面会显示可供选择的证书列表。 如果不确定要使用哪个证书,可以选择“显示证书”以查看各个证书的详细信息。 单击适当的证书,然后单击“继续”。

在“身份验证设置”页面上,验证是否显示了正确的证书,然后单击“确定” 。

Catalina

如果使用 Catalina,请使用以下身份验证设置步骤:

对于“身份验证设置”,选择“无”。

单击“证书”,单击“选择”并单击之前安装的正确客户端证书。 然后,单击“确定”。

指定证书

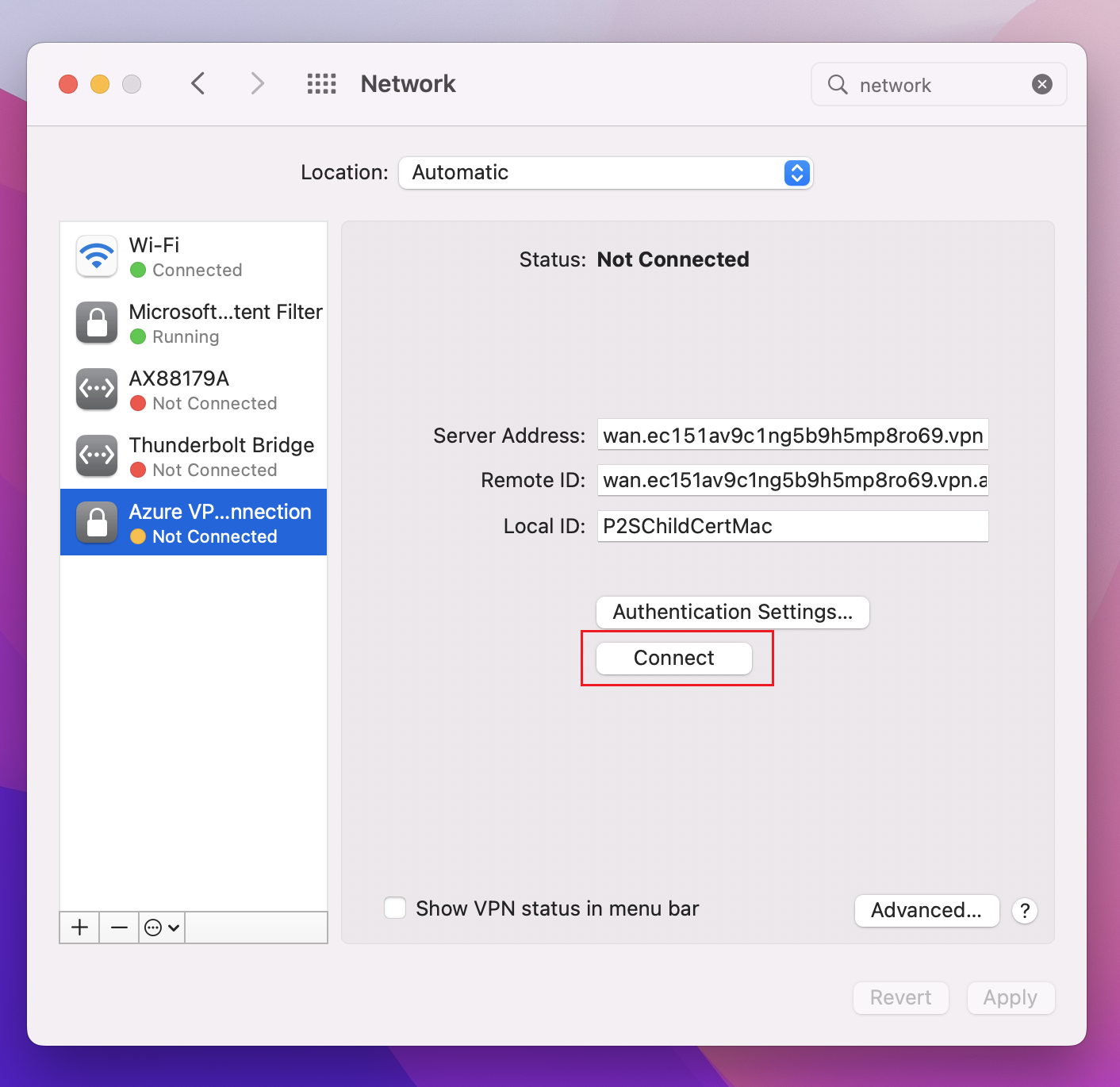

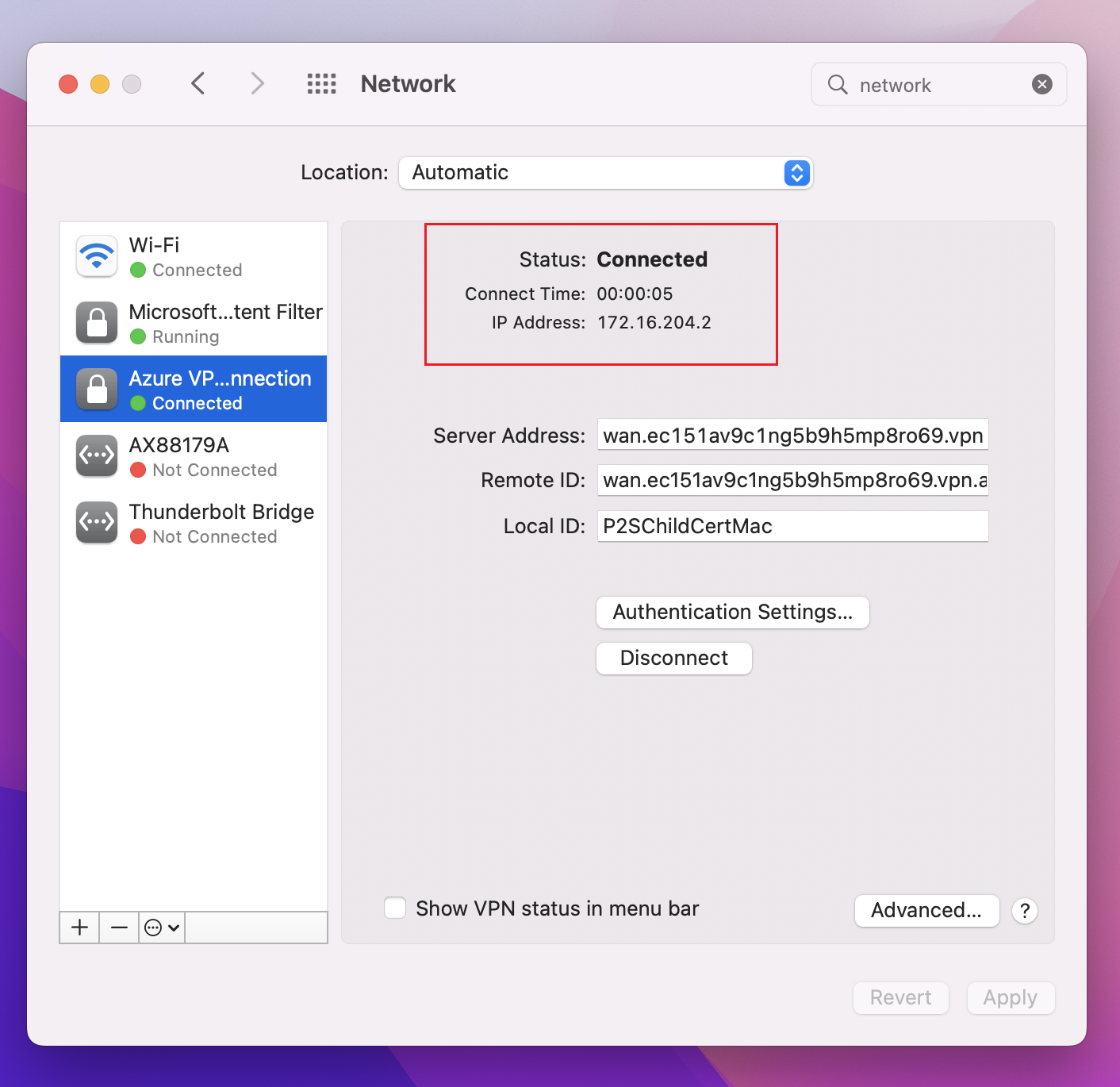

连接

OpenVPN 客户端 - macOS 步骤

以下示例使用 TunnelBlick。

重要

只有 macOS 10.13 及更高版本支持 OpenVPN 协议。

注意

尚不支持 OpenVPN 客户端版本 2.6。

下载并安装 OpenVPN 客户端,如 TunnelBlick。

如果尚未这样做,请从 Azure 门户下载 VPN 客户端配置文件包。

解压缩该配置文件。 在某个文本编辑器中打开 OpenVPN 文件夹中的 vpnconfig.ovpn 配置文件。

使用 base64 中的 P2S 客户端证书公钥填写 P2S 客户端证书部分。 在 PEM 格式的证书中,可以打开 .cer 文件并在证书标头之间复制 base64 密钥。

使用 base64 中的 P2S 客户端证书私钥填写私钥部分。 有关如何提取私钥的信息,请参阅 OpenVPN 网站上的导出私钥。

请勿更改任何其他字段。 使用客户端输入中的已填充的配置连接到 VPN。

双击配置文件以在 Tunnelblick 中创建配置文件。

启动应用程序文件夹中的 Tunnelblick。

单击系统托盘中的 Tunnelblick 图标,然后单击“连接”。

OpenVPN 客户端 - iOS 步骤

以下示例使用来自 App Store 的 OpenVPN Connect。

重要

只有 iOS 11.0 及更高版本支持 OpenVPN 协议。

注意

尚不支持 OpenVPN 客户端版本 2.6。

从 App store 中安装 OpenVPN 客户端(版本 2.4 或更高版本)。 尚不支持版本 2.6。

如果尚未这样做,请从 Azure 门户下载 VPN 客户端配置文件包。

解压缩该配置文件。 在某个文本编辑器中打开 OpenVPN 文件夹中的 vpnconfig.ovpn 配置文件。

使用 base64 中的 P2S 客户端证书公钥填写 P2S 客户端证书部分。 在 PEM 格式的证书中,可以打开 .cer 文件并在证书标头之间复制 base64 密钥。

使用 base64 中的 P2S 客户端证书私钥填写私钥部分。 有关如何提取私钥的信息,请参阅 OpenVPN 网站上的导出私钥。

请勿更改任何其他字段。

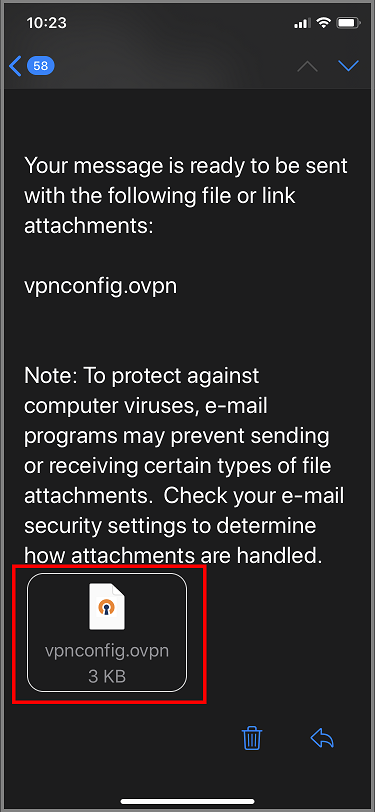

将配置文件 (.ovpn) 通过电子邮件发送到你的电子邮件帐户,该帐户是在 iPhone 上的邮件应用中配置的。

在 iPhone 上的邮件应用中打开电子邮件,并点击附加的文件。

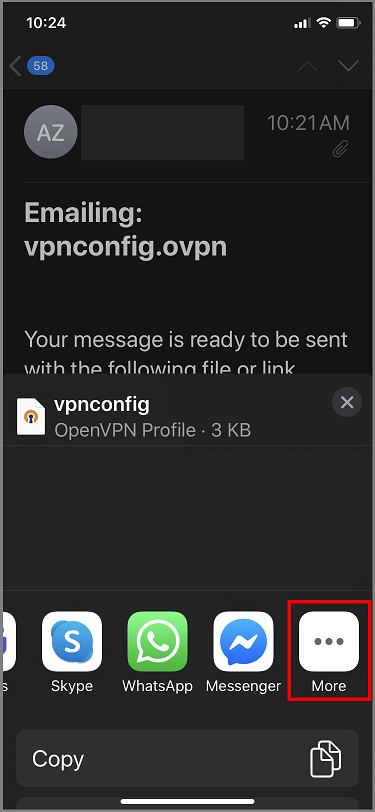

如果未看到“复制到 OpenVPN”选项,请点击“更多”。

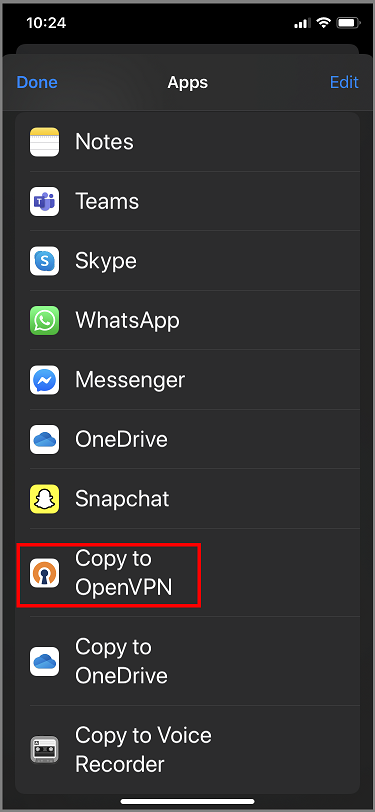

点击“复制到 OpenVPN”。

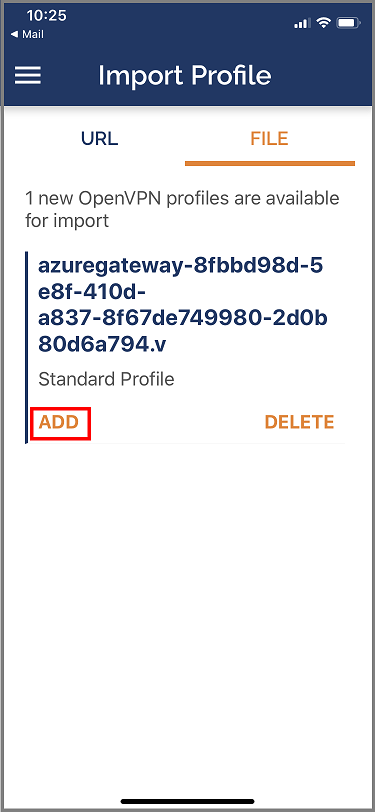

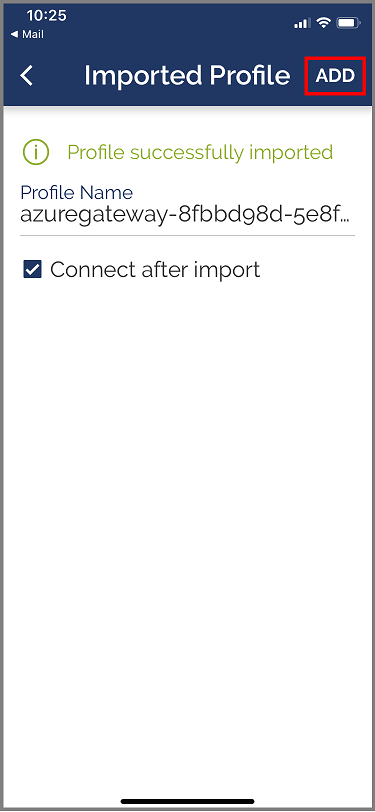

在“导入配置文件”页面中点击“添加”

在“导入的配置文件”页面中点击“添加”

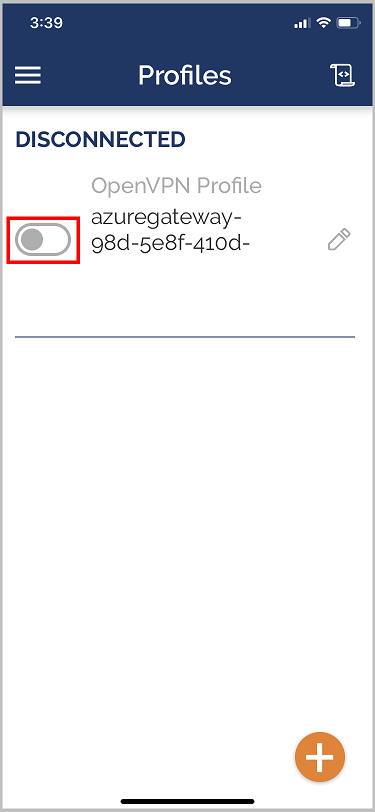

启动 OpenVPN 应用,并将“配置文件”页面中的开关向右滑动以进行连接