Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

可以在 Azure 门户中为虚拟 WAN VPN 连接配置自定义 IPsec 策略。 如果希望两端(本地和 Azure VPN 网关)对“IKE 阶段 1”和“IKE 阶段 2”使用相同的设置,则可使用自定义策略。

使用自定义策略

使用自定义 IPsec 策略时,请记住以下要求:

- IKE - 对于 IKE,你可以从“IKE 加密”中选择任何参数、从“IKE 完整性”中选择任何参数,以及从“DH 组”中选择任何参数。

- IPsec - 对于 IPsec,你可以从“IPsec 加密”中选择任何参数,还可以再从“IPsec 完整性”中选择任何参数,还可以再选择“PFS”。 如果“IPsec 加密”或“IPsec 完整性”的任一参数是 GCM,则这两个设置的参数必须都是 GCM。

默认自定义策略包括 SHA1、DHGroup2 和 3DES,用于实现后向兼容性。 这些是较弱的算法,在创建自定义策略时不受支持。 建议仅使用以下算法:

可用的设置和参数

| 设置 | parameters |

|---|---|

| IKE 加密 | GCMAES256、GCMAES128、AES256、AES128 |

| IKE 完整性 | SHA384、SHA256 |

| DH 组 | ECP384、ECP256、DHGroup24、DHGroup14 |

| IPsec 加密 | GCMAES256、GCMAES128、AES256、AES128、None |

| IPsec 完整性 | GCMAES256、GCMAES128、SHA256 |

| PFS 组 | ECP384、ECP256、PFS24、PFS14、None |

| SA 生存期 | 整数;至少为 300 秒/默认为 3600 秒 |

配置策略

找到虚拟中心。 在 Azure 门户中,转到虚拟 WAN 资源并找到 VPN 站点所连接到的虚拟中心。

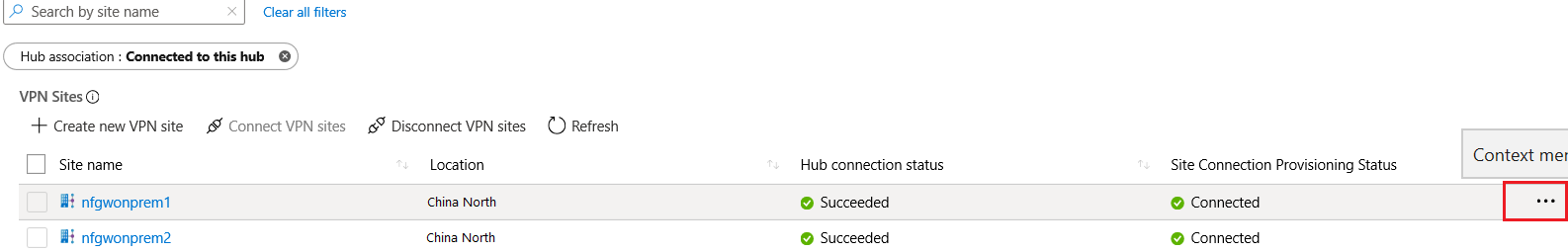

选择 VPN 站点。 在“中心概述”页中,单击“VPN (站点到站点)”,然后选择要为其设置自定义 IPsec 策略的 VPN 站点。

编辑 VPN 连接。 从上下文菜单“...”中,选择“编辑 VPN 连接”。

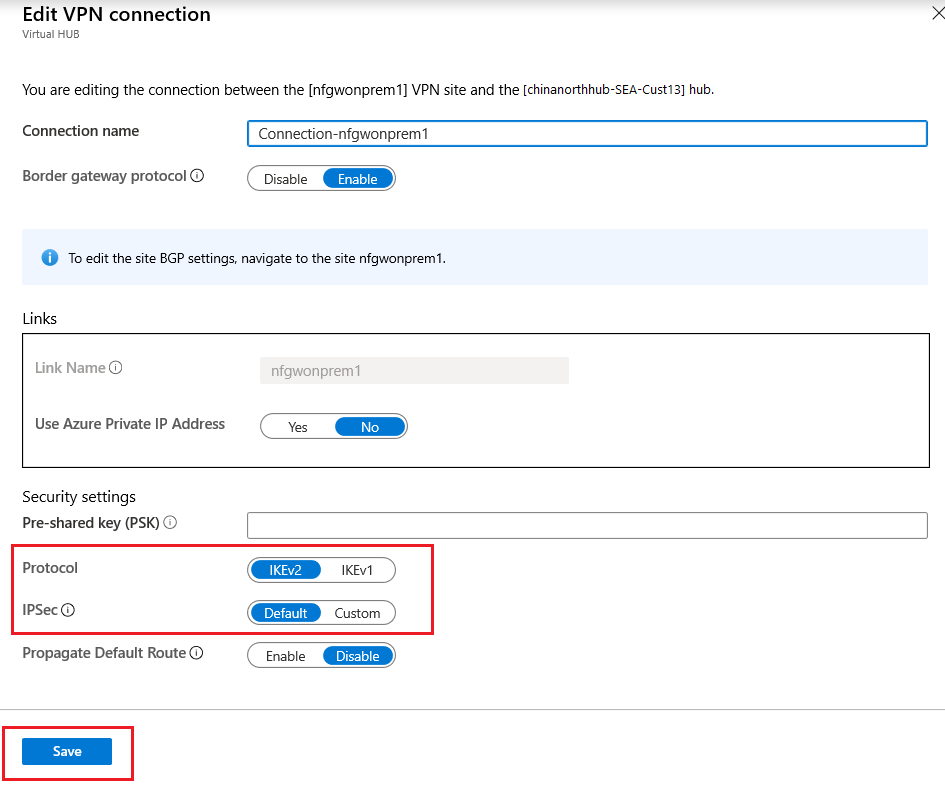

配置设置。 在“编辑 VPN 连接”页上,将 IPsec 设置从默认设置更改为自定义设置,然后自定义 IPsec 策略。 选择“保存”以保存设置。

后续步骤

若要详细了解虚拟 WAN,请参阅虚拟 WAN 概述页。