Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

使用 Azure Key Vault 可以轻松为网络预配、管理和部署数字证书,并为应用程序启用安全通信。 数字证书是一种电子凭据,用于在电子事务中建立标识证明。

Azure Key Vault 与以下证书颁发机构建立了受信任的合作关系:

Azure Key Vault 用户可以直接从其密钥保管库生成 DigiCert/GlobalSign 证书。 Key Vault 的合作关系可确保 DigiCert 颁发的证书的端到端证书生命周期管理。

有关证书的更多常规信息,请参阅 Azure Key Vault 证书。

如果没有 Azure 订阅,请在开始之前创建 一个试用订阅 。

先决条件

若要完成本文中的过程,需要具备:

- 密钥保管库。 可以通过完成以下快速入门之一中的步骤,使用现有密钥保管库或创建一个密钥保管库:

- 已激活的 DigiCert CertCentral 帐户。 注册 CertCentral 帐户。

- 帐户中的管理员级权限。

在您开始之前

DigiCert

确保从 DigiCert CertCentral 帐户获取以下信息:

- CertCentral 帐户 ID

- 组织 ID

- API 密钥

- 帐户 ID

- 帐户密码

GlobalSign

请确保您从 Global Sign 帐户中拥有以下信息:

- 帐户 ID

- 帐户密码

- 管理员的名字

- 管理员的姓氏

- 管理员的电子邮件

- 管理员电话号码

在 Key Vault 中添加证书颁发机构

从 DigiCert CertCentral 帐户收集上述信息后,可以将 DigiCert 添加到密钥保管库中的证书颁发机构列表。

Azure 门户 (DigiCert)

若要添加 DigiCert 证书颁发机构,请转到要添加到的密钥保管库。

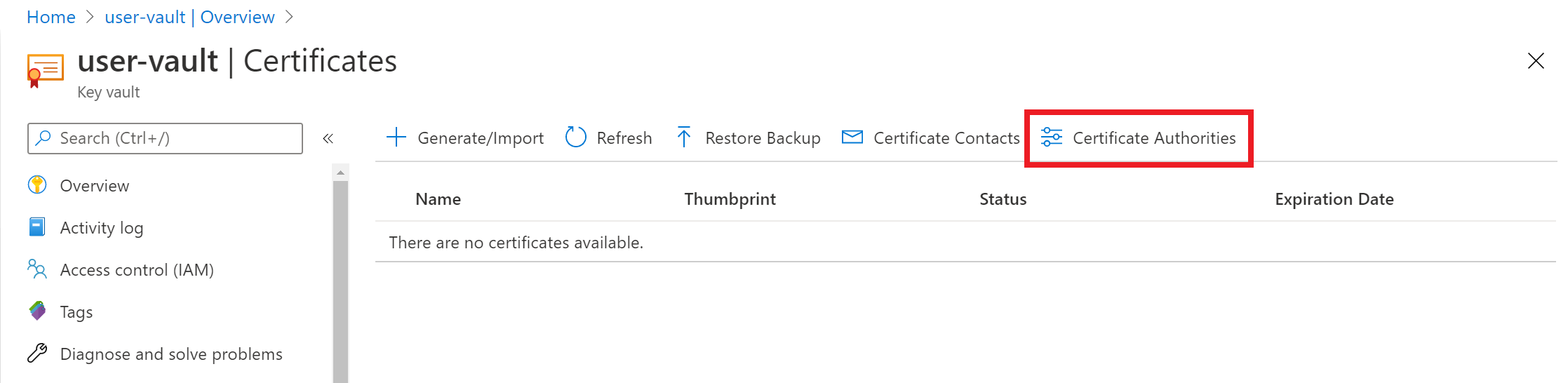

在 Key Vault 属性页上,选择“ 证书”。

选择“ 证书颁发机构 ”选项卡:

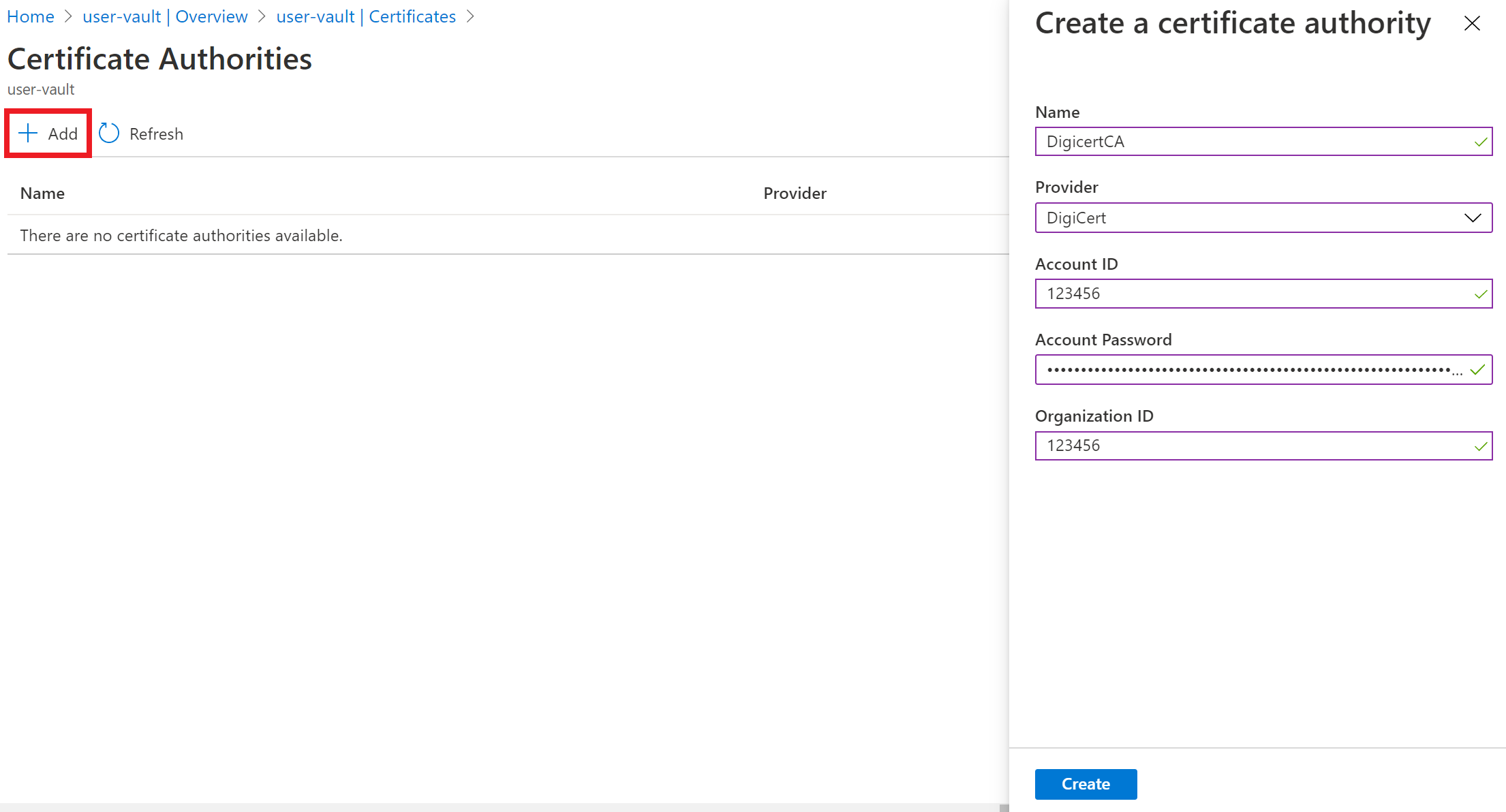

选择 “添加:

在 “创建证书颁发机构”下,输入以下值:

- 名称:可识别的颁发者名称。 例如 ,DigiCertCA。

- 提供商: DigiCert。

- 帐户 ID:DigiCert CertCentral 帐户 ID。

- 帐户密码:在 DigiCert CertCentral 帐户中生成的 API 密钥。

- 组织 ID:DigiCert CertCentral 帐户中的组织 ID。

选择 创建。

DigicertCA 现在位于证书颁发机构列表中。

Azure 门户 (GlobalSign)

若要添加 DigiCert 证书颁发机构,请转到要添加到的密钥保管库。

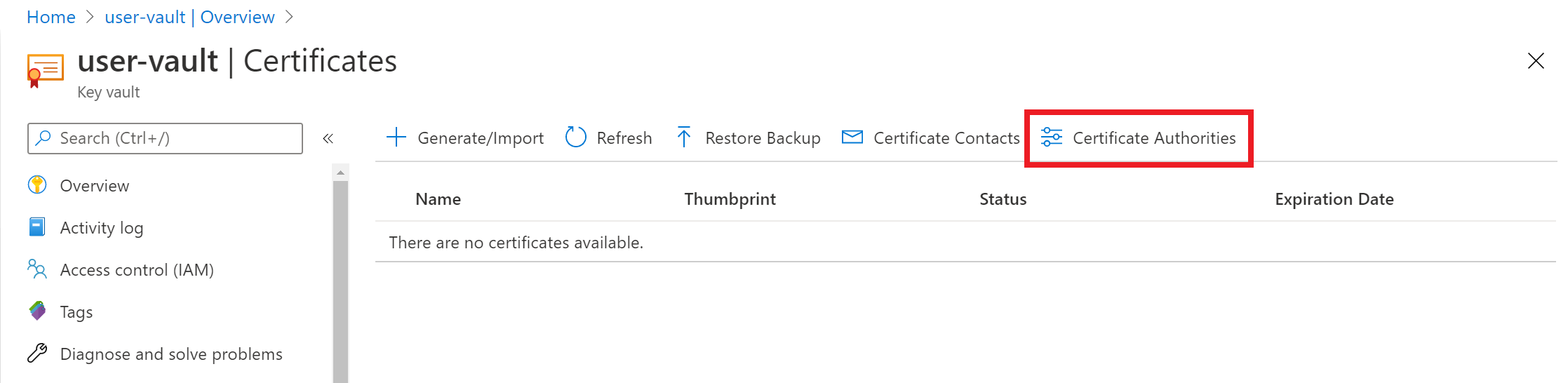

在 Key Vault 属性页上,选择“ 证书”。

选择“ 证书颁发机构 ”选项卡:

选择“添加”:

在 “创建证书颁发机构”下,输入以下值:

- 名称:可识别的颁发者名称。 例如 ,GlobalSignCA。

- 提供程序: GlobalSign。

- 帐户 ID:GlobalSign 帐户 ID。

- 帐户密码:GlobalSign 帐户密码。

- 管理员的名字:全局登录帐户的管理员的名字。

- 管理员姓氏:Global Sign 帐户管理员的姓氏。

- 管理员电子邮件:全局登录帐户管理员的电子邮件。

- 管理员电话号码:全局登录帐户的管理员电话号码。

选择 创建。

GlobalSignCA 现在位于证书颁发机构列表中。

Azure PowerShell

可以使用 Azure PowerShell 通过命令或脚本创建和管理 Azure 资源。

如果选择在本地安装和使用 PowerShell,则需要 Azure AZ PowerShell 模块 1.0.0 或更高版本才能完成此处的过程。 键入 $PSVersionTable.PSVersion 以确定版本。 如果需要升级,请参阅 安装 Azure AZ PowerShell 模块。 如果在本地运行 PowerShell,则还需要运行 Connect-AzAccount -Environment AzureChinaCloud 才能创建与 Azure 的连接:

Connect-AzAccount -Environment AzureChinaCloud

使用 New-AzResourceGroup 创建 Azure 资源组。 资源组是在其中部署和管理 Azure 资源的逻辑容器。

New-AzResourceGroup -Name ContosoResourceGroup -Location ChinaEast创建具有唯一名称的密钥保管库。

Contoso-Vaultname下面是密钥保管库的名称。-

保管库名称:

Contoso-Vaultname -

资源组名称:

ContosoResourceGroup -

位置:

ChinaEast

New-AzKeyVault -Name 'Contoso-Vaultname' -ResourceGroupName 'ContosoResourceGroup' -Location 'ChinaEast'-

保管库名称:

为 DigiCert CertCentral 帐户中的以下值定义变量:

- 帐户 ID

- 组织 ID

- API 密钥

$accountId = "myDigiCertCertCentralAccountID" $org = New-AzKeyVaultCertificateOrganizationDetail -Id OrganizationIDfromDigiCertAccount $secureApiKey = ConvertTo-SecureString DigiCertCertCentralAPIKey -AsPlainText -Force设置签发者。 这样做会将 Digicert 添加为密钥保管库中的证书颁发机构。 详细了解参数。

Set-AzKeyVaultCertificateIssuer -VaultName "Contoso-Vaultname" -Name "TestIssuer01" -IssuerProvider DigiCert -AccountId $accountId -ApiKey $secureApiKey -OrganizationDetails $org -PassThru直接在 Key Vault 中设置证书和从 DigiCert 颁发证书的策略:

$Policy = New-AzKeyVaultCertificatePolicy -SecretContentType "application/x-pkcs12" -SubjectName "CN=contoso.com" -IssuerName "TestIssuer01" -ValidityInMonths 12 -RenewAtNumberOfDaysBeforeExpiry 60 Add-AzKeyVaultCertificate -VaultName "Contoso-Vaultname" -Name "ExampleCertificate" -CertificatePolicy $Policy

证书现在由指定密钥保管库中的 DigiCert 证书颁发机构颁发。

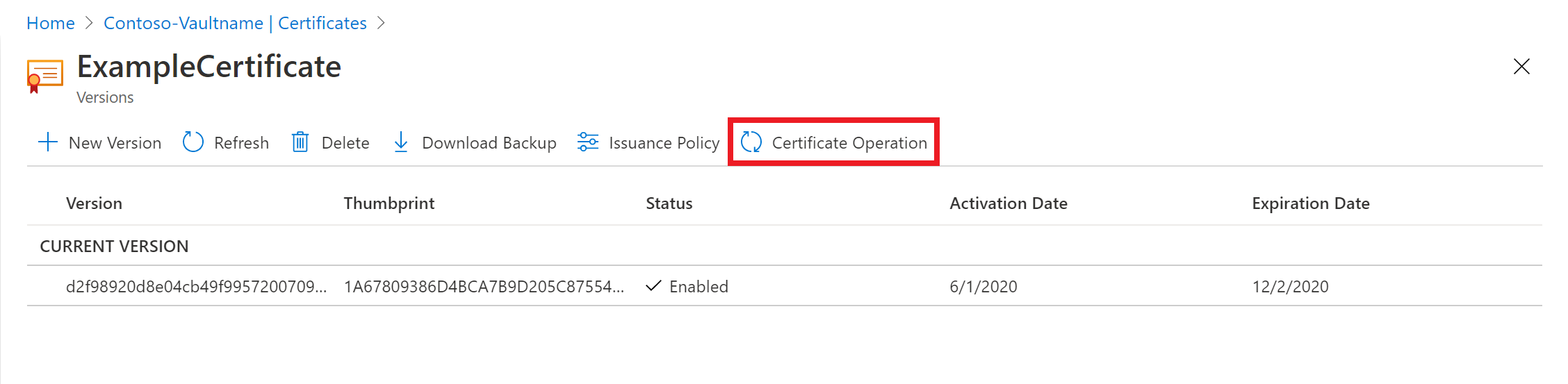

故障排除

如果颁发的证书在 Azure 门户中处于禁用状态,请查看证书操作以检查 DigiCert 证书错误消息:

错误消息:“请执行合并以完成此证书请求。

合并由证书颁发机构签名的证书签名请求(CSR)以完成请求。 有关合并 CSR 的信息,请参阅 创建和合并 CSR。

有关详细信息,请参阅 Key Vault REST API 参考中的证书操作。 有关建立权限的信息,请参阅 保管库 - 创建或更新 和 保管库 - 更新访问策略。