可以使用规则根据Microsoft Entra ID 中的标识属性(Microsoft Entra 的一部分)来确定访问包分配。 在权利管理中,一个访问包可以有多个策略,每个策略都确定身份如何获得对访问包的分配及分配的时长。 作为管理员,可以通过提供成员身份规则来建立自动分配策略,权利管理遵循该规则来自动创建和删除分配。 与 动态组类似,在创建自动分配策略时,将评估标识属性以与策略的成员身份规则匹配。 当标识的属性发生变化时,访问包中的这些自动分配策略规则将被处理,以适应成员资格的变化。 然后,根据信息是否符合规则标准来添加或删除身份的分配。

注意

每个访问包只允许一个自动分配策略。 配置多个将导致处理问题和后续的访问问题,影响分配人员的访问权限。

本文介绍如何为现有访问包创建访问包自动分配策略。

开始之前

需要对要分配访问权限的标识填充属性。 可以在访问包分配策略的规则条件中使用的属性是支持的属性以及扩展属性和自定义扩展属性中列出的那些属性。 可以通过利用 Microsoft Entra Connect Sync 等 HR 系统修补用户来将这些属性引入 Microsoft Entra ID。每个策略最多可涵盖 15,000 名用户。

许可要求

使用此功能需要 Microsoft Entra ID 治理或 Microsoft Entra 套件许可证。 如需查找符合要求的许可证,请参阅《Microsoft Entra ID 治理许可基础知识》。

创建自动分配策略

若要为访问包创建策略,需要从访问包的策略选项卡开始。请按照以下步骤为访问包创建新自动分配策略。

至少以标识治理管理员身份登录到 Microsoft Entra 管理中心。

注意

目录所有者和访问包管理器无法创建自动分配策略。

浏览到 ID 治理>权限管理>访问权限包。

在“访问包”页上,打开访问包。

依次选择“策略”和“添加自动分配策略”以创建新策略。

在第一个选项卡中,指定规则。 选择“编辑” 。

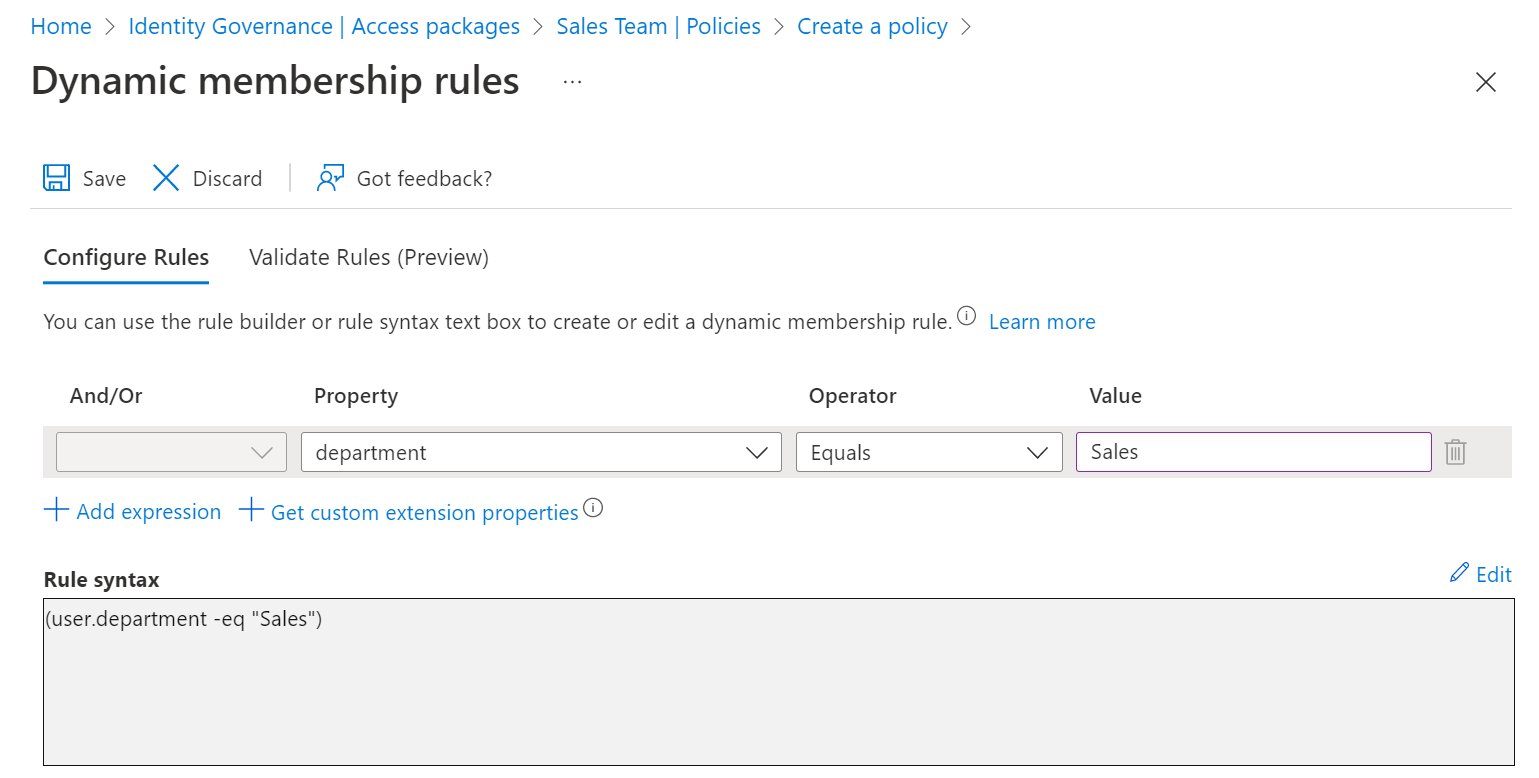

使用“成员资格规则生成器”或单击规则语法文本框中的“编辑”,提供动态成员资格组规则。

注意

规则生成器可能无法显示文本框中构造的某些规则,并且验证规则当前要求你处于组管理员角色。 有关详细信息,请参阅 Microsoft Entra 管理中心中的规则生成器。

选择“保存”以关闭动态成员资格组的规则编辑器。

默认情况下,自动创建和删除分配的复选框应保持选中状态。

如果希望身份在超出范围后保留访问权限一段有限的时间,则可以指定持续时间(以小时或天为单位)。 例如,当员工离开销售部门时,你可能希望允许他们继续保留七天的访问权限,以允许他们使用销售应用,并将他们在这些应用中资源的所有权转移给另一名员工。

选择“下一步”以打开“自定义扩展”选项卡。

如果目录中有自定义扩展,并且希望在策略分配或删除访问权限时运行这些扩展,则可以将它们添加到此策略。 然后选择“下一步”,以打开“评审”选项卡。

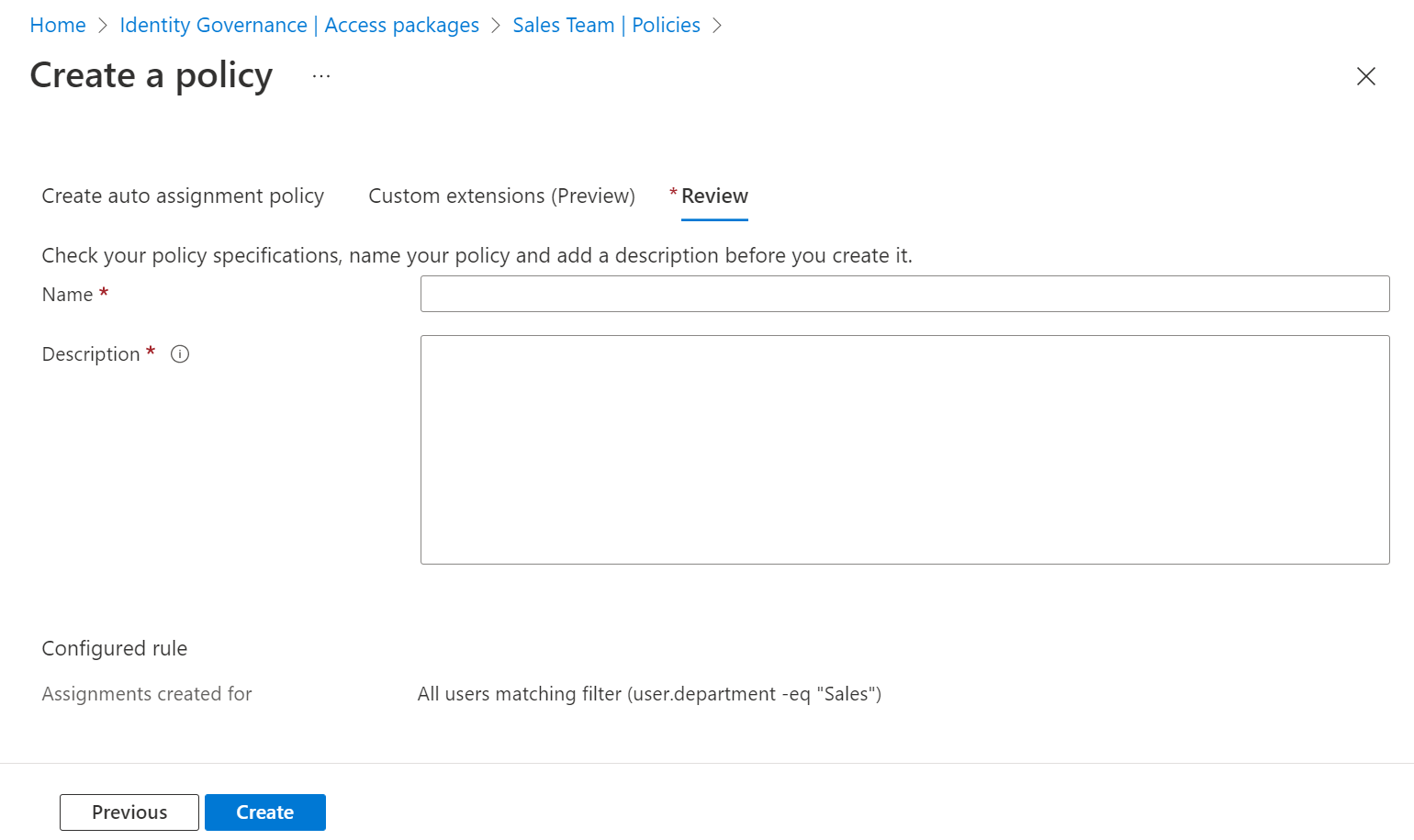

键入策略的名称和说明。

选择“创建”以保存策略。

注意

此时,权利管理将自动创建对应于每个策略的动态安全组,以评估范围内的标识。 除权利管理本身外,不应修改此组。 此组也可能被权利管理自动修改或删除,因此不要将此组用于其他应用程序或场景。

Microsoft Entra ID 评估组织中属于此规则范围的标识,并为尚未分配访问包的标识创建分配。 策略在其规则中最多可以包含 15,000 个标识。 评估过程可能需要几分钟才能完成,或者身份属性的后续更新才能反映在访问包的分配中。

以编程方式创建自动分配策略

可通过两种方式以编程方式创建访问包分配策略以自动进行分配:Microsoft Graph 和 PowerShell cmdlets for Microsoft Graph。

通过 Graph 创建访问包分配策略

可以使用 Microsoft Graph 创建策略。 具有委托 EntitlementManagement.ReadWrite.All 权限的应用程序,以及在目录角色中或具有 EntitlementManagement.ReadWrite.All 权限的应用程序中的适当角色里的身份,可以调用 创建分配策略 API。 在请求有效负载中,包含策略的 displayName、description、specificAllowedTargets、automaticRequestSettings 和 accessPackage 属性。

通过 PowerShell 创建访问包分配策略

还可使用 Microsoft Graph PowerShell cmdlet for Identity Governance 模块 1.16.0 或更高版本中的 cmdlet 在 PowerShell 中创建策略。

下面的脚本演示了如何使用 v1.0 配置文件来创建策略,以便自动分配到访问包。 有关更多示例,请参阅创建 assignmentPolicy。

Connect-MgGraph -Environment China -ClientId 'YOUR_CLIENT_ID' -TenantId 'YOUR_TENANT_ID' -Scopes "EntitlementManagement.ReadWrite.All"

$apid = "00001111-aaaa-2222-bbbb-3333cccc4444"

$pparams = @{

DisplayName = "Sales department users"

Description = "All users from sales department"

AllowedTargetScope = "specificDirectoryUsers"

SpecificAllowedTargets = @( @{

"@odata.type" = "#microsoft.graph.attributeRuleMembers"

description = "All users from sales department"

membershipRule = '(user.department -eq "Sales")'

} )

AutomaticRequestSettings = @{

RequestAccessForAllowedTargets = $true

}

AccessPackage = @{

Id = $apid

}

}

New-MgEntitlementManagementAssignmentPolicy -BodyParameter $pparams