条件访问优化代理可帮助你确保所有用户都受策略保护。 它根据与 零信任 和Microsoft学习相符的最佳做法建议策略和更改。

在预览版中,代理评估需要多重身份验证的策略(MFA)、强制实施基于设备的控制(设备符合性、应用保护策略和已加入域的设备),并阻止旧的身份验证和设备代码流。

代理还会评估所有已启用的现有策略,以建议合并类似的策略。

- 对于初始代理启用/设置,需要在预览期间担任 安全管理员 或 全局管理员 角色。 默认情况下,这些角色拥有访问 Security Copilot 的权限。 设置完成后,可以分配条件访问管理员,并赋予他们安全 Copilot 访问权限。 这样,条件访问管理员也能够使用代理。

- 必须至少有 Microsoft Entra ID P1。

- 必须具有可用的安全计算单元(SCU)。 平均而言,每个代理运行消耗的 SCU 数少于一个。

- 基于设备的控件需要 Microsoft Intune 许可证。

- 在预览期间,请避免使用帐户来设置需要通过 Privileged Identity Management 进行角色激活的服务代理。 使用没有站立权限的帐户可能会导致代理的身份验证失败。

- 启动代理后,就无法停止或暂停代理。 运行可能需要几分钟时间。

- 对于策略合并,每次代理运行仅考察四对类似的策略

- 当前,代理以启用它的用户身份运行。

- 在预览版中,应仅从 Microsoft Entra 管理中心运行代理。

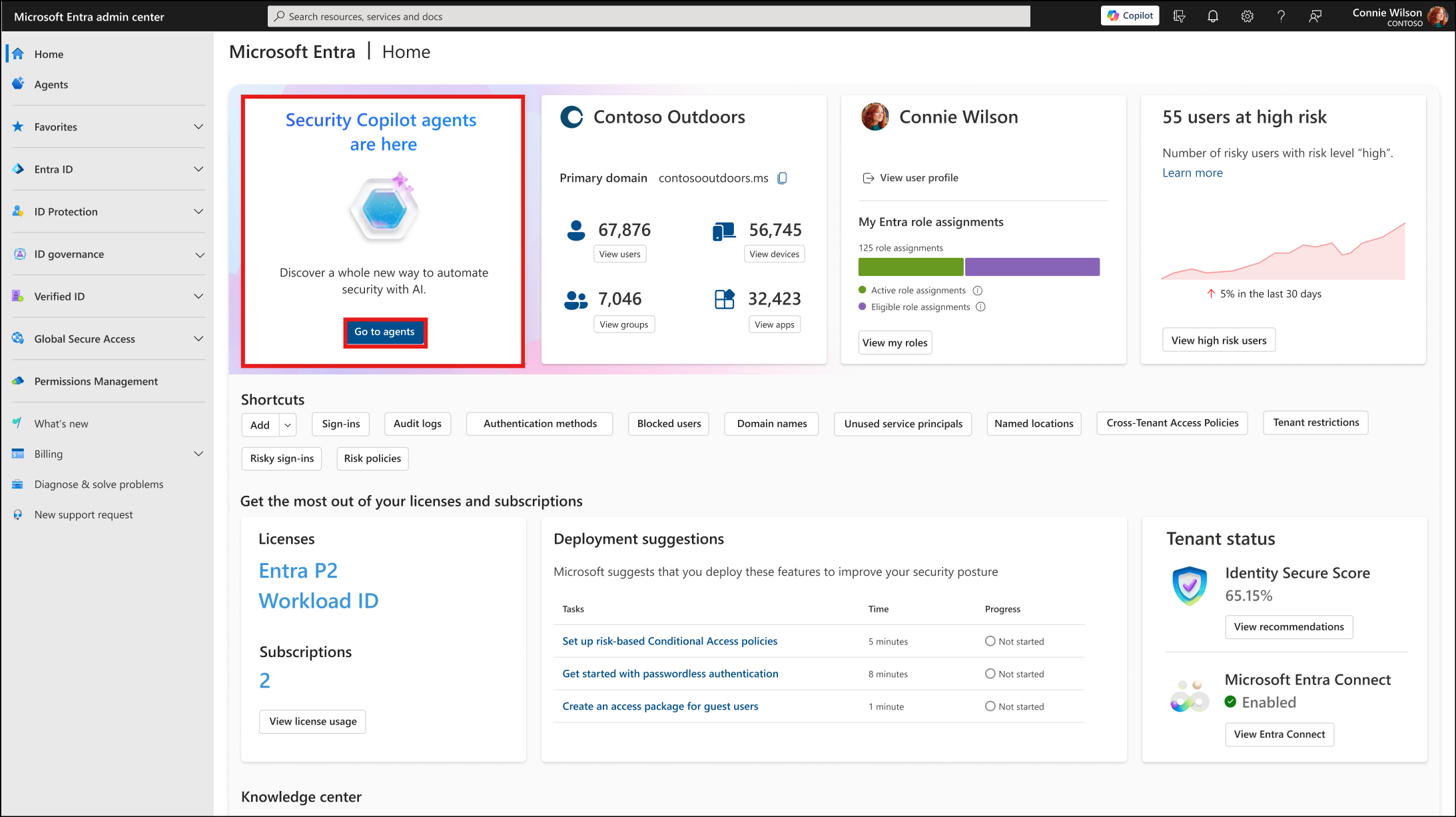

至少以安全管理员身份登录到 Microsoft Entra 管理中心。

在新的主页中,从代理通知卡中选择 前往代理。

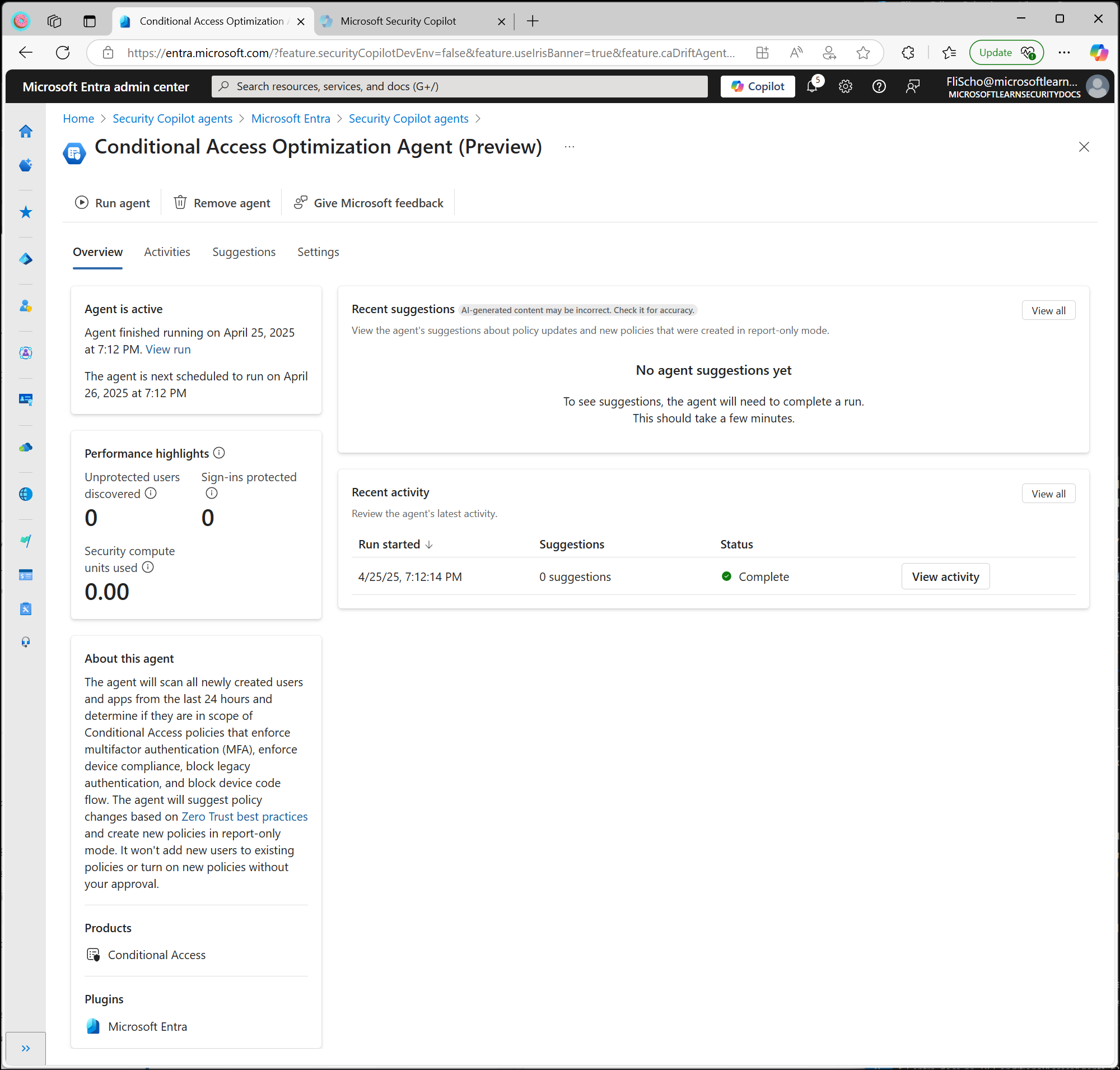

在条件访问优化代理下选择 “查看详细信息 ”,然后选择 “启动代理 ”以开始首次运行。

当代理概述页加载时,你将看到最新的和下一个计划运行时、性能亮点、最近的建议和最近的活动。

通过选择建议,可以查看建议的更改,进行编辑。

新建的策略是在仅报告模式下创建的。 最佳实践是,组织应将其紧急账户排除在策略之外,以避免因配置不当而导致无法访问。

ヒント

由代理创建的策略在条件访问策略窗格中使用 条件访问优化代理 进行标记。

管理员使用策略影响或仅报告模式评估策略设置后,可以将 “启用策略 ”切换从 “仅报告 ”移动到 “打开”。

代理可以运行并:

- 不识别任何未受保护的用户或建议进行任何更改

- 建议在仅报告模式下创建新的条件访问策略

- 建议将新创建的用户添加到现有策略

使用代理窗口顶部的“ 提供Microsoft反馈 ”按钮向Microsoft提供有关代理的反馈。

代理被配置为从最初配置时开始每隔24小时运行一次。 在代理的设置页下,将 触发器 切换为关闭,并在特定时间切换为开启,以重新配置代理在该时间运行。

使用 “对象 ”下的复选框指定在发出策略建议时代理应监视的内容。 默认情况下,代理将在前 24 小时内查找租户中的新用户和应用程序。

代理在您的租户中启用代理的用户的 标识和权限 下运行。 由于此要求,应避免使用需要提升的帐户,例如使用 PIM 进行即时提升的帐户。

可以使用可选的 自定义说明 字段根据需求定制策略。 这使得您能够在代理执行过程中向代理提供提示。 例如:“用户”Break Glass“应从创建的策略中排除。保存自定义指令提示时,安全 Copilot 将尝试解释结果,结果将显示在设置页中。

如果不再想要使用条件访问优化代理,可以使用代理窗口顶部的 “删除代理 ”按钮将其删除。