使用 Azure 专用链接服务,可以通过虚拟网络中的专用终结点访问 Azure 服务(例如 Azure Key Vault、Azure 存储和 Azure Cosmos DB)以及 Azure 托管的客户服务/合作伙伴服务。

Azure 专用终结点是一个网络接口,可以通过私密且安全的方式将你连接到 Azure 专用链接支持的服务。 专用终结点使用 VNet 中的专用 IP 地址将服务有效接入 VNet 中。 发往服务的所有流量都可以通过专用终结点路由,因此不需要网关、NAT 设备、ExpressRoute 或 VPN 连接或公共 IP 地址。 虚拟网络与服务之间的流量将通过 Azure 主干网络,因此不会从公共 Internet 泄露。 可以连接到 Azure 资源的实例,从而获得最高级别的访问控制粒度。

有关详细信息,请参阅什么是 Azure 专用链接?

先决条件

要将密钥保管库与 Azure 专用链接集成,你需要:

- 一个 Key Vault。

- 一个 Azure 虚拟网络。

- 虚拟网络中的子网。

- 对 Key Vault 和虚拟网络拥有所有者或参与者权限。

专用终结点和虚拟网络必须位于同一区域。 使用门户选择专用终结点的区域时,只会自动筛选该区域中的虚拟网络。 Key Vault 可以位于不同的区域。

专用终结点使用虚拟网络中的专用 IP 地址。

使用 Azure 门户与 Key Vault 建立专用链接连接

首先,遵循使用 Azure 门户创建虚拟网络中的步骤创建虚拟网络

然后可以创建新的 Key Vault,或者与现有的 Key Vault 建立专用链接连接。

创建新 Key Vault 并建立专用链接连接

可使用 Azure 门户、Azure CLI 或 Azure PowerShell 创建新的密钥保管库。

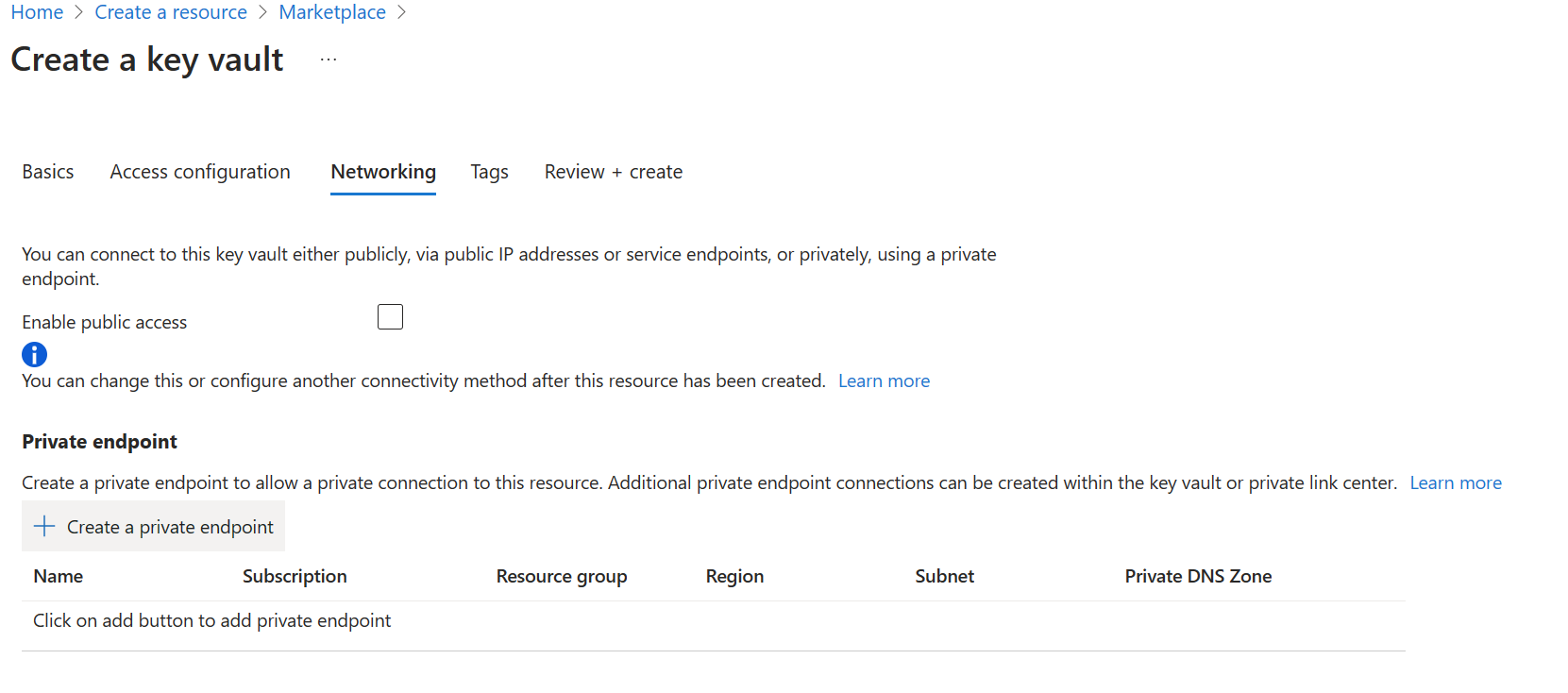

配置 Key Vault 基本设置后,选择“网络”选项卡并执行以下步骤:

通过关闭单选按钮来禁用公共访问。

选择“+ 创建专用终结点”按钮以添加专用终结点。

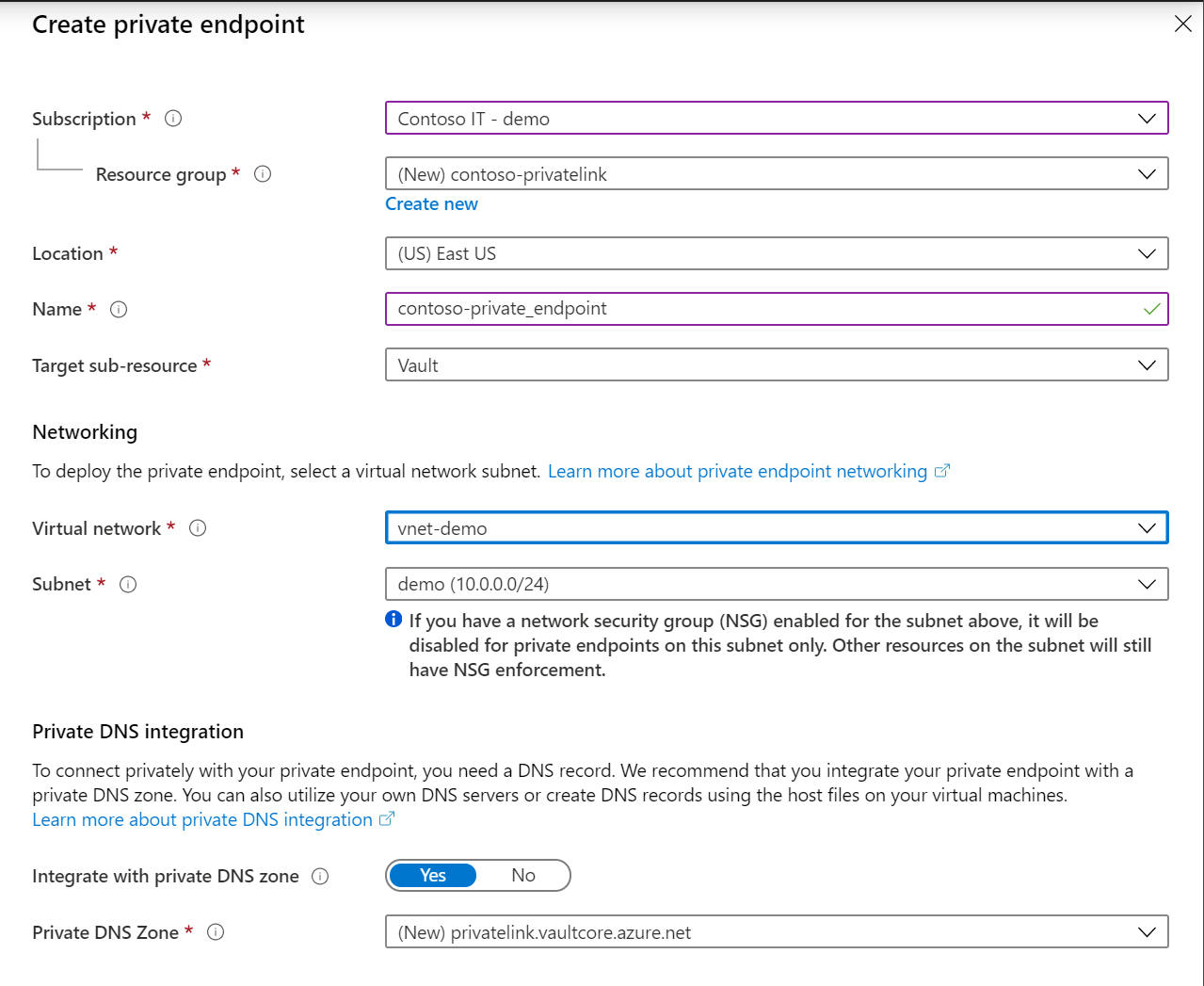

在“创建专用终结点”边栏选项卡的“位置”字段中,选择虚拟网络所在的区域。

在“名称”字段中创建一个描述性的名称,用于标识此专用终结点。

从下拉菜单中,选择要在其中创建此专用终结点的虚拟网络和子网。

将“与专用区域 DNS 集成”选项保留不变。

选择“确定”。

现在可以看到配置的专用终结点。 你现在可以删除和编辑此专用终结点。 选择“查看 + 创建”按钮并创建 Key Vault。 完成部署需要 5-10 分钟。

与现有的 Key Vault 建立专用链接连接

如果已有 Key Vault,可以执行以下步骤创建专用链接连接:

登录到 Azure 门户。

在搜索栏中键入“密钥保管库”。

从列表中选择要将专用终结点添加到的 Key Vault。

在“设置”下选择“网络”选项卡。

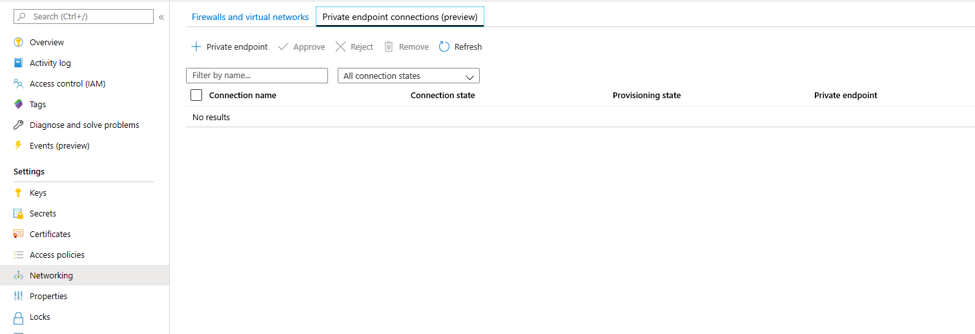

选择页面顶部的“专用终结点连接”选项卡。

选择页面顶部的“+ 创建”按钮。

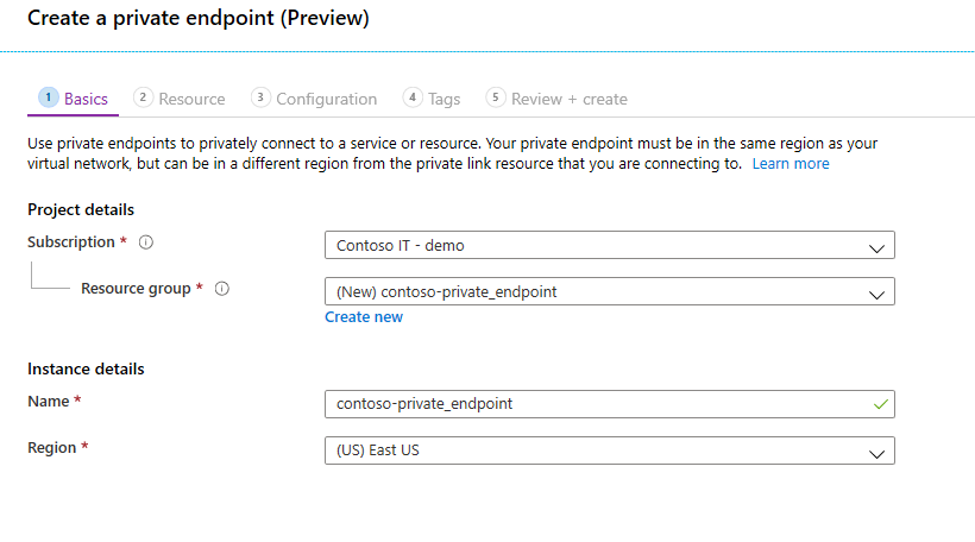

在“项目详细信息”下,选择包含作为本教程先决条件创建的虚拟网络的资源组。 在“实例详细信息”下,输入“myPrivateEndpoint”作为名称,并选择与作为本教程先决条件创建的虚拟网络相同的位置。

可以使用此边栏选项卡选择为任何 Azure 资源创建专用终结点。 可以使用下拉菜单选择资源类型并在目录中选择资源,或者使用资源 ID 连接到任何 Azure 资源。 将“与专用区域 DNS 集成”选项保留不变。

前进到“资源”边栏选项卡。 对于“资源类型”,选择“Microsoft.KeyVault/vaults”;对于“资源”,选择作为本教程先决条件创建的密钥保管库。 “目标子资源”将自动填充“保管库”。

前进到“虚拟网络”。 选择作为本教程先决条件创建的虚拟网络和子网。

继续浏览“DNS”和“标记”边栏选项卡,接受默认值。

在“查看 + 创建”边栏选项卡上,选择“创建”。

创建专用终结点时,必须批准连接。 如果要为其创建专用终结点的资源位于你的目录中,则你可以批准连接请求(前提是你有足够的权限);如果连接到另一个目录中的 Azure 资源,则必须等待该资源的所有者批准连接请求。

有四种预配状态:

| 服务操作 | 服务使用者专用终结点状态 | 说明 |

|---|---|---|

| 无 | 挂起的 | 连接是手动创建的,正等待专用链接资源所有者批准。 |

| 审批 | 已批准 | 连接已自动或手动批准,随时可供使用。 |

| 拒绝 | 已拒绝 | 连接已被专用链接资源所有者拒绝。 |

| 删除 | 已断开连接 | 连接已被专用链接资源所有者删除,专用终结点仅供参考,应将其删除以清理资源。 |

如何使用 Azure 门户管理与 Key Vault 建立的专用终结点连接

登录到 Azure 门户。

在搜索栏中键入“key vault”

选择要管理的 Key Vault。

选择“网络”选项卡。

如果有任何挂起的连接,则会列出预配状态为“挂起”的连接。

选择要批准的专用终结点

选择“批准”按钮。

如果存在任何要拒绝的专用终结点连接(不管是挂起的请求还是现有的连接),请选择该连接并选择“拒绝”按钮。

验证专用链接连接是否有效

应该验证专用终结点资源的同一子网中的资源是否可以通过专用 IP 地址连接到 Key Vault,以及它们是否具有正确的专用 DNS 区域集成。

首先,遵循在 Azure 门户中创建 Windows 虚拟机中的步骤创建一个虚拟机。

在“网络”选项卡中:

- 指定虚拟网络和子网。 可以创建新的或选择现有的虚拟网络。 如果选择现有的虚拟网络,请确保区域匹配。

- 指定公共 IP 资源。

- 在“NIC 网络安全组”中选择“无”。

- 在“负载均衡”中选择“否”。

打开命令行并运行以下命令:

nslookup <your-key-vault-name>.vault.azure.cn

如果运行 ns lookup 命令通过公共终结点解析 Key Vault 的 IP 地址,将会看到如下所示的结果:

c:\ >nslookup <your-key-vault-name>.vault.azure.cn

Non-authoritative answer:

Name:

Address: (public IP address)

Aliases: <your-key-vault-name>.vault.azure.cn

如果运行 ns lookup 命令通过专用终结点解析 Key Vault 的 IP 地址,将会看到如下所示的结果:

c:\ >nslookup your_vault_name.vault.azure.cn

Non-authoritative answer:

Name:

Address: 10.1.0.5 (private IP address)

Aliases: <your-key-vault-name>.vault.azure.cn

<your-key-vault-name>.privatelink.vaultcore.chinacloudapi.cn

故障排除指南

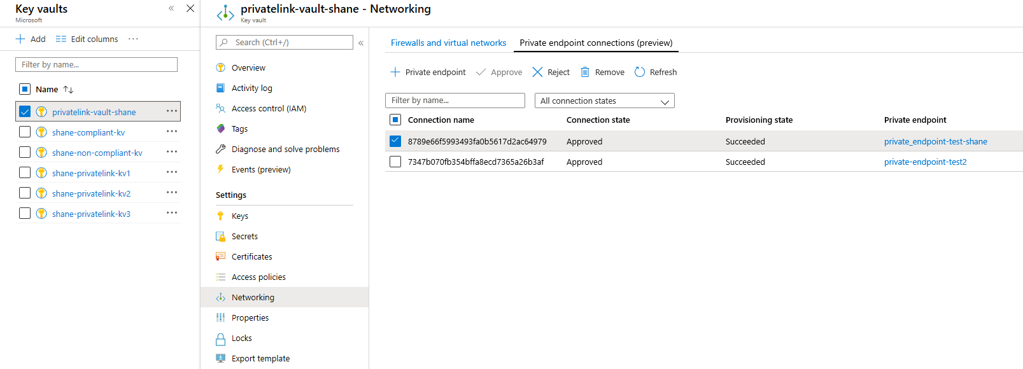

检查以确保专用终结点处于已批准状态。

- 可以在 Azure 门户中检查并修复此问题。 打开“Key Vault”资源,然后选择“网络”选项 。

- 然后选择“专用终结点连接”选项卡。

- 请确保连接状态为“已批准”并且预配状态为“成功”。

- 还可导航到专用终结点资源并在这里查看上述属性,然后仔细检查虚拟网络是否与你正在使用的网络匹配。

请检查以确保具有专用 DNS 区域资源。

- 必须具有名称恰好是 privatelink.vaultcore.chinacloudapi.cn 的专用 DNS 区域资源。

- 若要了解如何对此进行设置,请参阅以下链接。 专用 DNS 区域

请检查确保专用 DNS 区域已与虚拟网络关联。 如果仍返回公共 IP 地址,则可能存在该问题。

- 如果专用区域 DNS 未与虚拟网络关联,则从虚拟网络发起的 DNS 查询将返回 Key Vault 的公共 IP 地址。

- 在 Azure 门户中导航到专用 DNS 区域资源,然后选择虚拟网络链接选项。

- 必须列出将对 Key Vault 执行调用的虚拟网络。

- 如果它不存在,请添加它。

- 有关详细步骤,请参阅以下文档将虚拟网络链接到专用 DNS 区域

检查以确保专用 DNS 区域具有 Key Vault 的 A 记录。

- 导航到专用 DNS 区域页。

- 选择“概述”并检查是否有 A 记录,其中包含密钥保管库的简单名称(例如 fabrikam)。 不要指定任何后缀。

- 请务必检查拼写,创建或修复 A 记录。 可将 TTL 设为 600(10 分钟)。

- 确保指定了正确的专用 IP 地址。

检查以确保 A 记录具有正确的 IP 地址。

- 可在 Azure 门户中打开专用终结点资源来确认 IP 地址。

- 在 Azure 门户(而不是 Key Vault 资源)中导航到 Microsoft.Network/privateEndpoints 资源

- 在“概述”页面中,查找“网络接口”,然后选择该链接。

- 该链接显示 NIC 资源的概述,其中包含专用 IP 地址属性。

- 验证这是否为在 A 记录中指定的正确 IP 地址。

如果要从本地资源连接到 Key Vault,请确保在本地环境中启用了所有必需的条件转发器。

- 查看所需区域的 Azure 专用终结点 DNS 配置,确保本地 DNS 上的

vault.azure.cn和vaultcore.chinacloudapi.cn都有条件转发器。 - 确保为那些路由到 Azure 专用 DNS 解析程序或其他具有 Azure 解析访问权限的 DNS 平台的区域设置了条件转发器。

- 查看所需区域的 Azure 专用终结点 DNS 配置,确保本地 DNS 上的

限制和设计注意事项

限制:请参阅 Azure 专用链接限制

定价:请参阅 Azure 专用链接定价。

限制:请参阅 Azure 专用链接服务:限制

后续步骤

- 详细了解 Azure 专用链接

- 详细了解 Azure Key Vault