权利管理使用 Microsoft Entra 企业到企业 (B2B) 来共享访问权限,因此你可以与组织外部的人员协作。 使用 Microsoft Entra B2B 解决方案时,外部用户会向其主目录进行身份验证,但在你的目录中会有一个表示形式。 可以通过你的目录中的该表示形式为用户分配资源访问权限。

本文介绍了可以指定哪些设置来管理外部用户的访问权限。

权利管理的具体用途

使用 Microsoft Entra B2B 邀请体验时,你必须已经知道要引入到资源目录中并与之合作的外部来宾用户的电子邮件地址。 直接邀请每个用户在处理较小的或短期项目时效果很好,并且你已经知道所有参与者。 如果有很多用户需要处理,或者参与者随时间推移而更改,则此过程更难管理。 例如,你可能在与另一组织合作,与该组织有一个联系点,但随着时间的推移,该组织中的其他用户也需要访问权限。

使用权利管理,你可以定义一个策略,允许指定组织中的用户自行请求访问包。 该策略包括是否需要审批、是否需要访问评审,以及访问权限的到期日期。 在大多数情况下,都需要获得批准,以便能够对引入目录的用户进行适当的监督。 如果需要批准,则对于主要外部组织合作伙伴,可考虑邀请外部组织中的一位或多维用户加入你的目录,将其指定为发起人,并将这些发起人配置为审批者,因为他们可能知道其组织中的哪些外部用户需要访问权限。 配置访问包后,请获取该访问包的请求链接,以便将该链接发送给外部组织的联系人(发起人)。 该联系人可将此链接与其外部组织中的其他用户共享,这些用户可以使用此链接来请求访问包。 该组织中已被邀请到你的目录的用户也可以使用该链接。

还可以使用权利管理从没有其自己的 Microsoft Entra 目录的组织引入用户。 可以为其域配置联合标识提供者,或使用基于电子邮件的身份验证。 还可以从社交标识提供者(包括具有 Microsoft 帐户的用户)引入用户。

通常情况下,在审批请求时,权利管理会为用户预配必要的访问权限。 如果该用户尚不在目录中,则权利管理首先会邀请该用户。 邀请该用户后,Microsoft Entra ID 将自动为其创建 B2B 来宾帐户,但不向其发送电子邮件。 管理员可能已通过设置 B2B 允许或阻止列表以允许或阻止对其他组织的域的邀请来限制允许进行协作的组织。 如果这些列表不允许用户的域,这些域不会被邀请,在更新列表之前无法获得访问权限。

由于你不希望外部用户的访问权限永远有效,因此请在策略中指定一个到期日期,例如 180 天。 180 天后,如果其访问权限未延长,则权利管理会删除与该访问包关联的所有访问权限。 默认情况下,如果通过权利管理邀请的用户没有其他访问包分配,则当其失去最后一次分配时,系统会阻止其来宾帐户在 30 天内登录,随后会将其删除。 这可以防止不必要帐户的激增。 如以下部分所述,这些设置是可配置的。

外部用户访问权限的工作方式

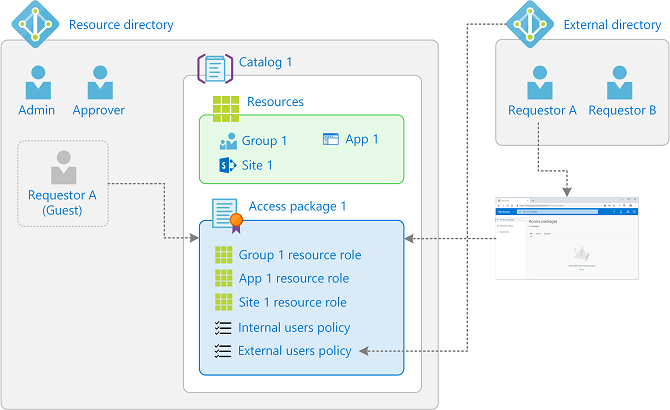

下面的图和步骤概要介绍了如何向外部用户授予对访问包的访问权限。

为你想要与之协作的 Microsoft Entra 目录或域添加连接的组织。 还可以为社交标识提供者配置连接的组织。

在目录中检查对外部用户启用的目录设置,以确保访问包的选项为“是”。

在目录中创建一个访问包,包含一个策略 针对不在您的目录中的身份,并指定可以请求的连接组织、审批者以及生命周期设置。 如果在策略中选择了特定已连接组织的选项或所有已连接组织的选项,则只有以前配置的那些组织中的用户才能进行请求。 如果在策略中选择所有用户的选项,则任何用户可以进行请求,包括尚未加入目录和不是任何连接的组织的一部分的用户。

检查 检查访问包 上的隐藏设置,以确保访问包处于隐藏状态。 如果它未隐藏,则该访问包中的策略设置允许的任何用户都可以在“我的访问权限”门户中为租户浏览访问包。

将“我的访问权限门户”链接发送给外部组织的联系人,此联系人可以与其用户共享此链接,以便请求访问包。

外部用户(在此示例中为“请求者 A”)使用“我的访问权限”门户链接来针对访问包请求访问权限。 “我的访问权限”门户要求用户作为连接的组织的一部分登录。 用户如何登录取决于在连接的组织以及外部用户设置中定义的目录或域的身份验证类型。

审批者 批准请求(假设策略需要批准)。

请求进入“正在传递”状态。

使用 B2B 邀请过程,在目录中创建来宾用户帐户(在此示例中为“请求者 A (来宾)”)。 如果定义了允许列表或阻止列表,则会应用列表设置。

为来宾用户分配对访问包中所有资源的访问权限。 在 Microsoft Entra ID 中进行更改并将其传播到其他 Microsoft Online Services 或连接的 SaaS 应用程序可能需要一些时间。 有关详细信息,请参阅应用更改时。

外部用户会收到一封指示其访问权限已传递的电子邮件。

若要访问资源,外部用户可以选择电子邮件中的链接,或者尝试直接访问任何目录资源来完成邀请过程。

如果策略设置包括到期日期,以后当外部用户的访问包分配到期时,将从该访问包中删除外部用户的访问权限。

根据外部用户设置的生命周期,当外部用户不再有任何访问包分配时,系统会阻止外部用户登录,并从目录中删除外部用户帐户。

外部用户的设置

若要确保组织外部的人员可以请求访问包并获取对这些访问包中的资源的访问权限,应验证某些设置是否已正确配置。

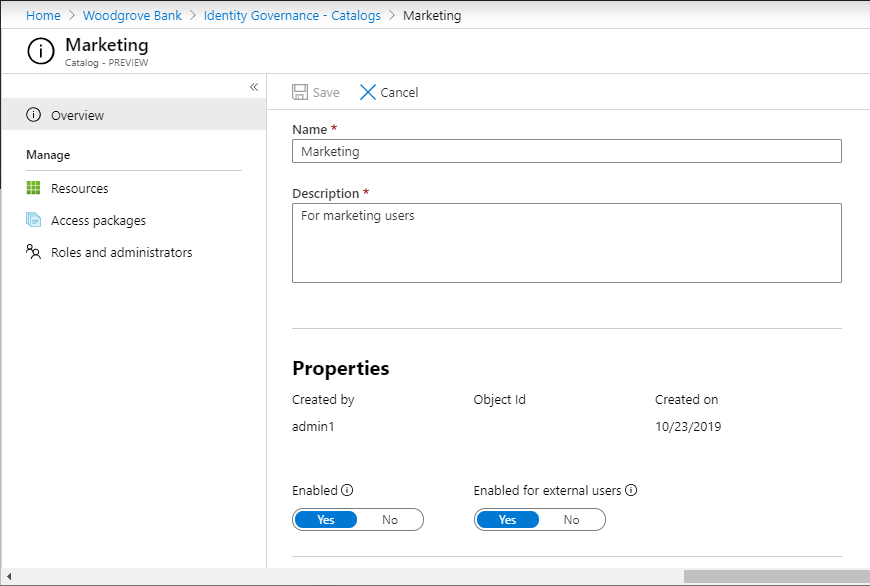

为外部用户启用目录

默认情况下,当你创建新目录时,系统会启用新目录以允许外部用户请求目录中的访问包。 确保“为外部用户启用”已设置为“是” 。

如果你是管理员或目录所有者,可以通过将“已为外部用户启用”的筛选器设置更改为“是”,在 Microsoft Entra 管理中心的目录列表中查看当前为外部用户启用的目录列表。 如果该筛选视图中显示的任何目录具有非零数量的访问包,这些访问包可能具有针对不在目录中的用户、允许外部用户发出请求的策略。

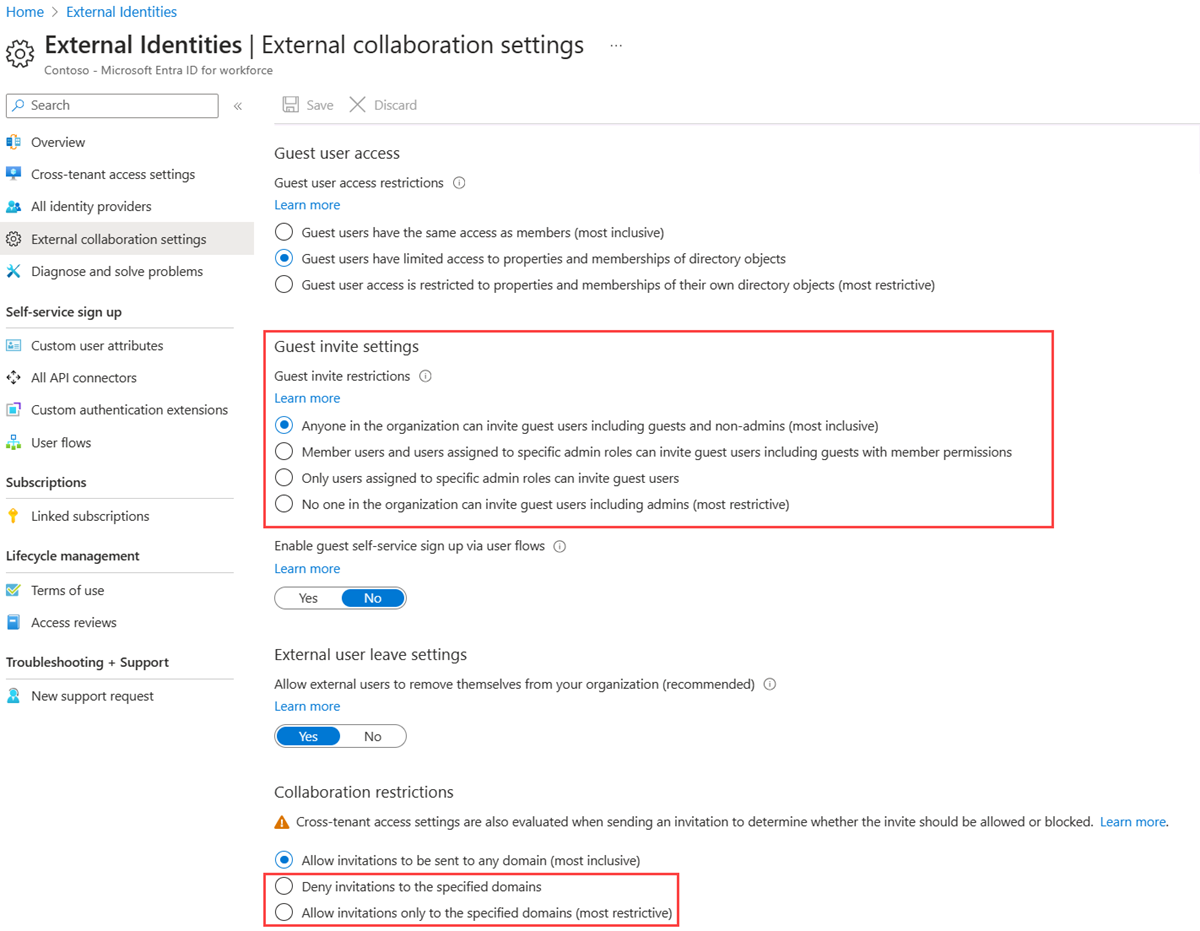

配置 Microsoft Entra B2B 外部协作设置

允许来宾将其他来宾邀请到你的目录意味着来宾邀请可以在权利管理外部进行。 建议将“来宾可邀请”设置为“否” ,只允许正确控制的邀请。

如果以前使用过 B2B 允许列表,则必须移除列表或者确保将你需要通过权利管理与之合作的所有组织的所有域添加到该列表中。 另外,如果使用的是 B2B 阻止列表,则必须确保你需要与之合作的任何组织的任何域都不在该列表中。

如果为所有用户(所有连接的组织 + 任何新的外部用户)创建了权利管理策略,并且某位用户不属于目录中的已连接组织,则在请求包时将自动为其创建连接的组织。 然而,你设置的任何 B2B 允许或阻止列表都具有优先权。 因此,如果使用的是允许列表,则需删除允许列表,使所有用户都可以请求访问;如果使用的是阻止列表,则需从阻止列表中排除所有授权域。

有关 Microsoft Entra B2B 外部协作设置的详细信息,请参阅配置外部协作设置。

审阅跨租户访问设置

- 确保入站 B2B 协作的跨租户访问设置允许请求和分配访问权限。 应检查这些设置是否允许当前或未来连接组织中的租户进行访问,以及不会阻止这些租户中的用户受到邀请。 此外,还应检查跨租户访问设置是否允许这些用户对要为其启用协作方案的应用程序进行身份验证。 有关详细信息,请参阅配置跨租户访问设置。

- 如果从其他 Azure 云为 Microsoft Entra 租户创建连接组织,则还需要适当配置跨租户访问设置。 有关详细信息,请参阅配置 Azure 云设置。

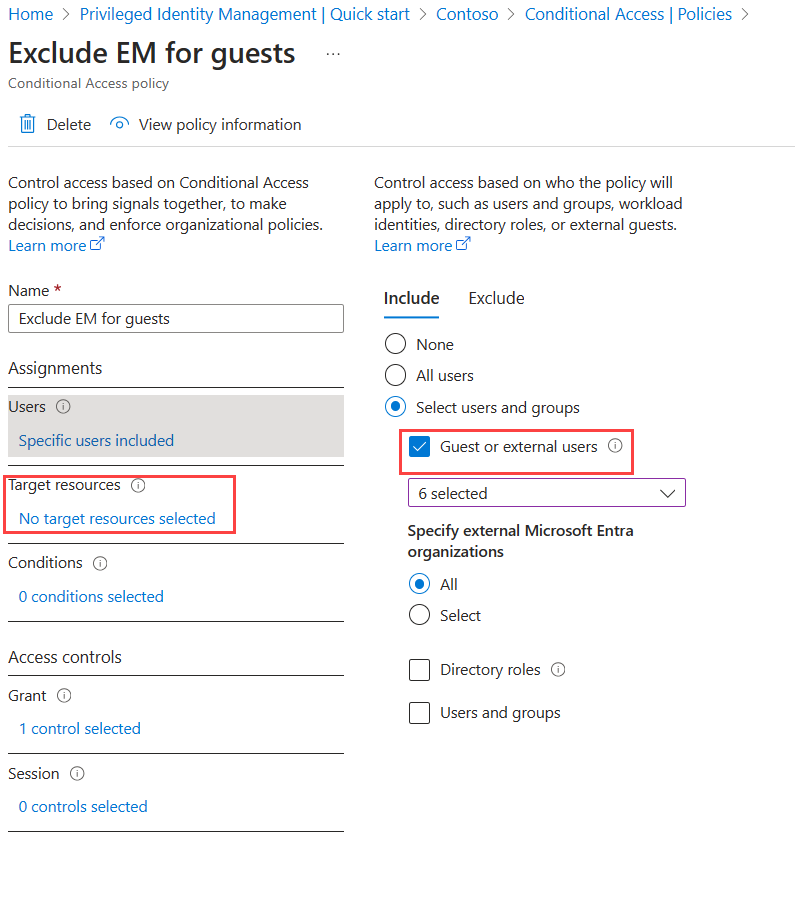

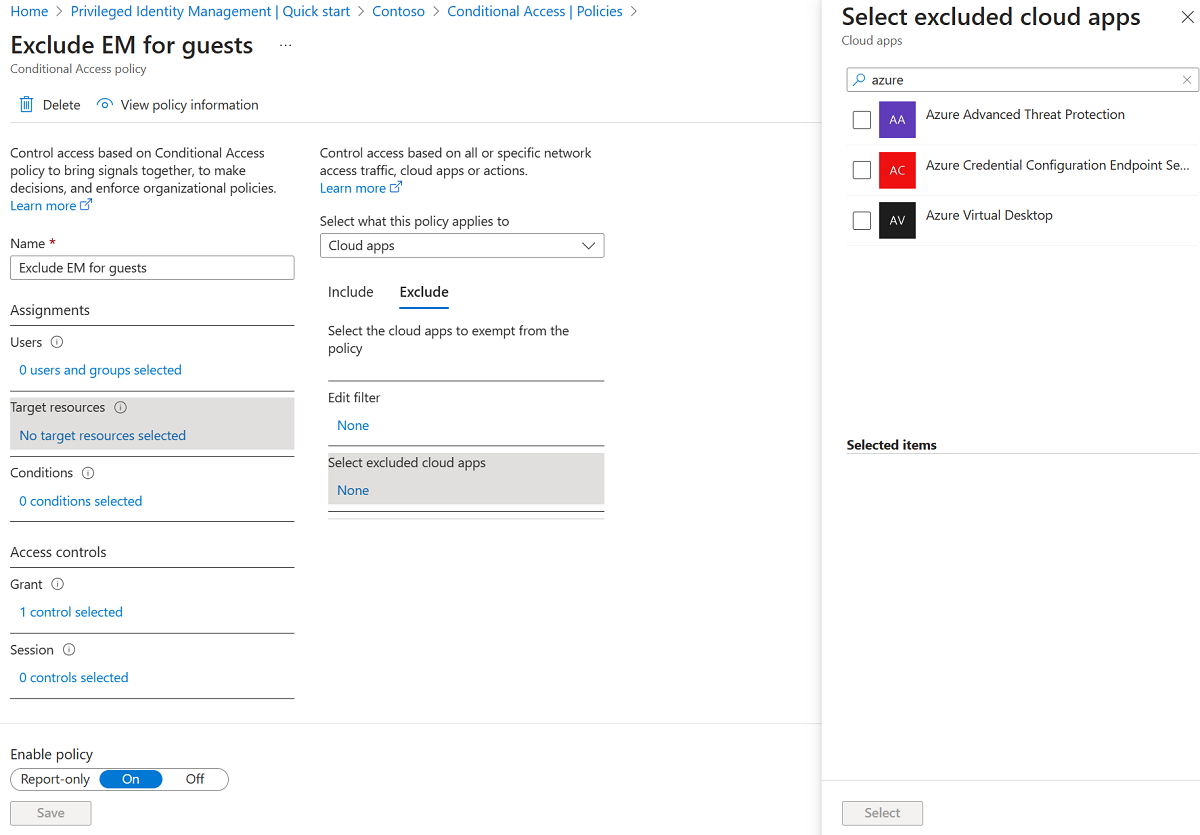

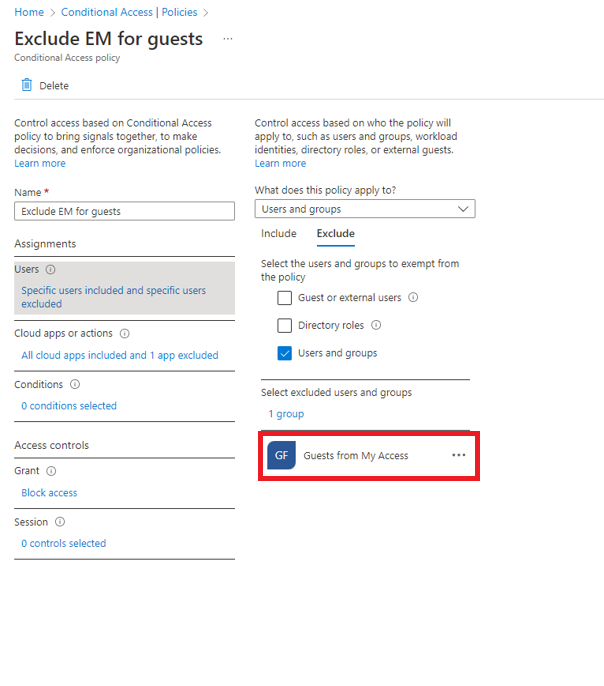

查看条件访问策略

请确保从影响来宾用户的任何条件访问策略中排除权利管理应用。 否则,条件访问策略可能会阻止他们访问 MyAccess 或登录到目录。 例如,来宾可能没有已注册的设备,不在已知的位置,并且不想重新注册多重身份验证 (MFA),因此在条件访问策略中添加这些要求会阻止来宾使用权利管理。 有关详细信息,请参阅 Microsoft Entra 条件访问中的条件是什么?。

如果条件访问阻止了所有云应用程序,除了排除权利管理应用之外,请确保条件访问策略中也排除 了请求审批读取平台 。 首先确认你具有必要的角色:条件访问管理员、应用程序管理员、属性分配管理员和属性定义管理员。 然后,使用合适的名称和值创建自定义安全属性。 在企业应用程序中找到请求审批读取平台的服务主体,并将具有所选值的自定义属性分配给此应用程序。 在条件访问策略中,应用筛选器,根据分配给 请求审批读取平台 的自定义属性名称和值,排除所选应用程序。 有关在条件访问策略中筛选应用程序的更多详细信息,请参阅: 条件访问:筛选应用程序

注意

权利管理应用包括 MyAccess 的权利管理端、Microsoft Entra 管理中心的权利管理端和 MS Graph 的权利管理部件。 后两个需要额外的权限才能访问,因此除非为来宾提供显式权限,否则来宾无法对其进行访问。

查看 SharePoint Online 外部共享设置

若要在外部用户的访问包中包括 SharePoint Online 站点,请确保将组织级别的外部共享设置设为“任何人”(用户不需要登录)或“新的和现有的来宾”(来宾必须登录或提供验证码)。 有关详细信息,请参阅打开或关闭外部共享。

如果要限制权利管理外部的任何外部共享,可以将外部共享设置设为“现有来宾”。 这样,只有通过权利管理邀请的新用户才能访问这些站点。 有关详细信息,请参阅打开或关闭外部共享。

确保站点级设置启用来宾访问(与前面列出的选项选择相同)。 有关详细信息,请参阅为站点打开或关闭外部共享。

查看 Microsoft 365 组共享设置

若要在外部用户的访问包中包括 Microsoft 365 组,请确保将“允许用户向组织添加新来宾”设置为“启用”,以允许来宾访问。 有关详细信息,请参阅管理对 Microsoft 365 组的来宾访问。

如果希望外部用户能够访问与 Microsoft 365 组关联的 SharePoint Online 站点和资源,请确保启用 SharePoint Online 外部共享。 有关详细信息,请参阅打开或关闭外部共享。

若要了解如何在 PowerShell 中在目录级别设置 Microsoft 365 组的来宾策略,请参阅示例:在目录级别配置组的来宾策略。

查看 Teams 共享设置

- 若要在外部用户的访问包中包括 Teams,请确保将“在 Microsoft Teams 中允许来宾访问”设置为“启用”,以允许来宾访问。 有关详细信息,请参阅在 Microsoft Teams 管理中心配置来宾访问。

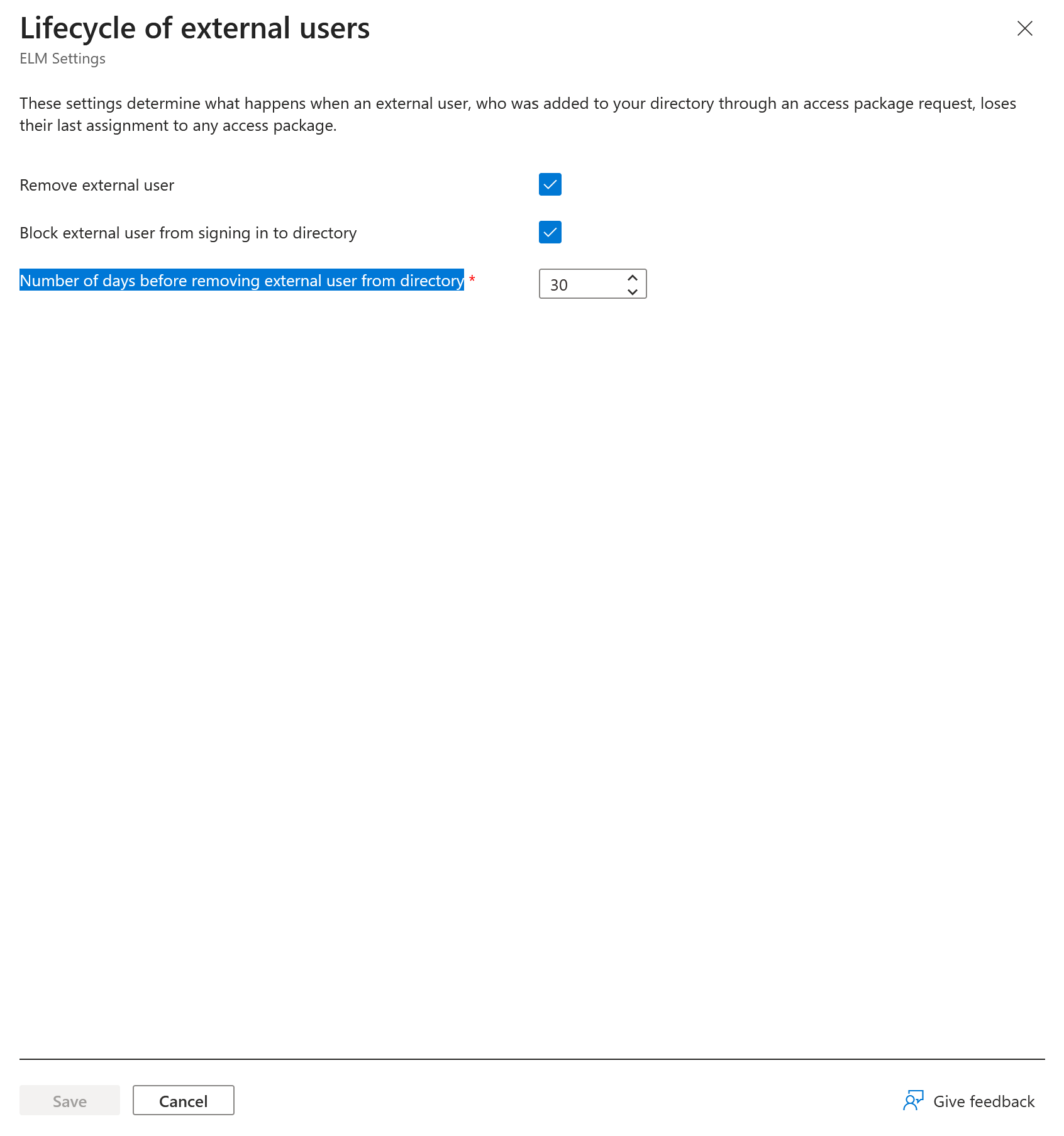

管理外部用户的生命周期

可以选择当外部用户(已通过发出访问包请求邀请到你的目录的用户)不再有任何访问包分配时要发生什么情况。 如果用户放弃其所有访问包分配,或者其最后一个访问包分配过期,则可能会发生这种情况。 默认情况下,当外部用户不再有任何访问包分配时,系统会阻止其登录到你的目录。 30 天后,系统会从你的目录中删除外部用户的来宾用户帐户。 还可以配置为不阻止外部用户登录或不将其删除,或者不阻止外部用户登录但将其删除。

至少以 身份治理管理员的身份登录到 Microsoft Entra 管理中心。

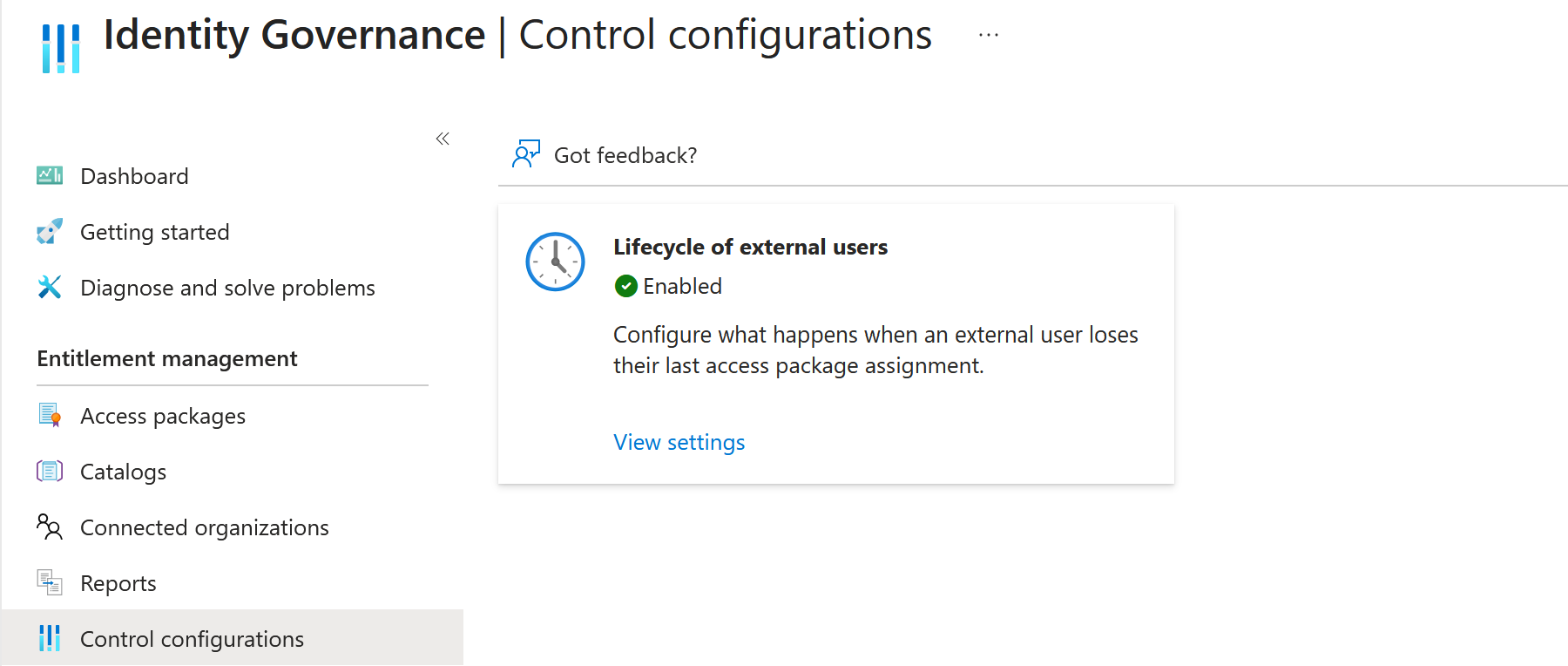

浏览到 ID 治理>权利管理>控制配置。

在外部用户设置卡的生命周期中选择 “查看设置 ”。

在设置页上,你将看到一个列表,一旦外部用户上次访问包分配过期,即可通过访问包载入。 这包括 删除外部用户的选项、 阻止外部用户登录到目录以及 从目录中删除外部用户之前的天数。

外部用户失去对任何访问包的最后一个分配后,如果要删除此目录中的来宾用户帐户,请选中 “删除外部用户 ”框。

注意

权利管理仅会移除通过权利管理邀请的或为了便于进行生命周期管理而添加到权利管理的外部来宾用户帐户,方法是将其来宾用户帐户转换为“受管理”.。 即使该用户已添加到未访问包分配的此目录中的资源,也会从此目录中删除该用户。 如果在接收访问包分配之前此目录中存在来宾,它们将保持不变。 但是,如果来宾是通过访问包分配邀请的,并且被邀请后也分配到 OneDrive 或 SharePoint Online 网站,它们仍将被删除。 将 “删除外部用户 ”设置更改为 “不 ”只会影响以后失去其上次访问包分配的用户;计划删除并阻止登录的用户仍将按原始计划删除。

外部用户失去对任何访问包的最后一个分配后,如果要阻止他们登录到此目录,请检查 “阻止外部用户登录此目录 ”框。

注意

权利管理仅会阻止通过权利管理邀请的或为了便于进行生命周期管理而添加到权利管理的外部来宾用户帐户进行登录,方法是将其来宾用户帐户转换为“受管理”.。 即使该用户已添加到未访问包分配的此目录中的资源,用户也会被阻止登录。 如果阻止用户登录到此目录,则用户无法重新请求访问包或请求此目录中的其他访问权限。 如果以后需要请求对此或其他访问包的访问权限,请不要配置阻止他们登录。

如果要删除此目录中的来宾用户帐户,可以设置一个天数,该天数过后系统就会将其删除。 外部用户会在其访问包过期时收到通知,但不会在系统移除其帐户时收到通知。 如果要在来宾用户帐户丢失其对任何访问包的最后一个分配时立即将其删除,请将“从此目录中删除外部用户之前需等待的天数”设置为“0”。 更改为此值仅影响随后使用其上次访问包分配的用户;计划要删除的用户仍会按其原始计划被删除。

选择“保存”。