Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

本文介绍如何在 Microsoft Entra ID 中配置应用管理策略,以控制应用所有者和管理员如何在组织中配置应用程序和服务主体。 本指南可帮助管理员降低不安全配置导致的安全风险。

可用于配置的限制集包括:

| 限制名称 | Description | 安全值 | 可用性 |

|---|---|---|---|

| asymmetricKeyLifetime | 为非对称密钥(证书)强制实施最大生存期范围。 | 降低长期凭据的安全风险 | 可以通过 应用管理策略 API 和 Microsoft Entra 管理中心进行配置。 称为 Restrict max certificate lifetime Microsoft Entra 管理中心。 |

| 观众 | 基于 signInAudience 值限制应用的创建或升级。 | 防止未经批准的多租户或面向使用者的应用程序 | 可以通过应用管理策略 API 进行配置 |

| customPasswordAddition | 限制应用程序或服务主体上的自定义密码机密。 | 防止新的用户提供的应用密码,这些密码比系统生成的密码更容易泄露 | 可以通过 应用管理策略 API 和 Microsoft Entra 管理中心进行配置。 称为 Block custom passwords Microsoft Entra 管理中心。 |

| nonDefaultUriAddition | 阻止应用的新标识符 URI,除非它们是默认格式 api://{appId} 之一或 api://{tenantId}/{appId}。 |

降低受众验证不当的安全风险 | 可以通过 应用管理策略 API 和 Microsoft Entra 管理中心进行配置。 称为 Block custom identifier URIs Microsoft Entra 管理中心。 |

| uriAdditionWithoutUniqueTenantIdentifier | 阻止应用的新标识符 URI,除非它们是 安全格式之一。 | 降低受众重叠的安全风险 | 可以通过 应用管理策略 API 和 Microsoft Entra 管理中心进行配置。 称为 Block identifier URIs without unique tenant identifier Microsoft Entra 管理中心。 |

| passwordAddition | 完全阻止在应用程序上添加新密码(也称为机密)。 | 防止新密码,这是最容易泄露的凭据形式 | 可以通过 应用管理策略 API 和 Microsoft Entra 管理中心进行配置。 在 Microsoft Entra 管理中心中,结合 symmetricKeyAddition 设置下 Block password addition 的限制。 |

| passwordLifetime | 为密码机密强制实施最大生存期范围。 | 降低长期凭据的安全风险 | 可以通过 应用管理策略 API 和 Microsoft Entra 管理中心进行配置。 在 Microsoft Entra 管理中心中,结合 symmetricKeyLifetime 设置下 Restrict max password lifetime 的限制。 |

| symmetricKeyAddition | 限制应用程序的对称密钥。 | 防止新的对称密钥,这些密钥实际上是密码 - 最容易泄露的凭据形式 | 可以通过 应用管理策略 API 和 Microsoft Entra 管理中心进行配置。 在 Microsoft Entra 管理中心中,结合 passwordAddition 设置下 Block password addition 的限制。 |

| symmetricKeyLifetime | 为对称密钥强制实施最大生存期范围。 | 降低长期凭据的安全风险 | 可以通过 应用管理策略 API 和 Microsoft Entra 管理中心进行配置。 在 Microsoft Entra 管理中心中,结合 passwordLifetime 设置下 Restrict max password lifetime 的限制。 |

| trustedCertificateAuthority | 如果颁发者未在受信任的证书颁发机构列表中列出,则阻止新的证书凭据。 | 确保租户中的应用仅使用受信任的 CA | 可以通过 应用管理策略 API 进行配置。 |

若要详细了解应用管理策略 API 的工作原理,请访问 API 文档。

先决条件

若要配置应用管理策略,需要:

配置限制

可以使用 Microsoft Entra 管理中心在 Microsoft Entra ID 中配置应用管理策略。

为所有应用程序启用限制

此示例阻止在组织中所有应用程序和服务主体上添加新密码。 类似的过程可用于启用其他限制。

Microsoft Entra 管理中心

使用 Microsoft Entra 管理中心阻止新密码:

登录到 Microsoft Entra 管理中心。

浏览到 Entra ID>企业应用>应用程序策略。

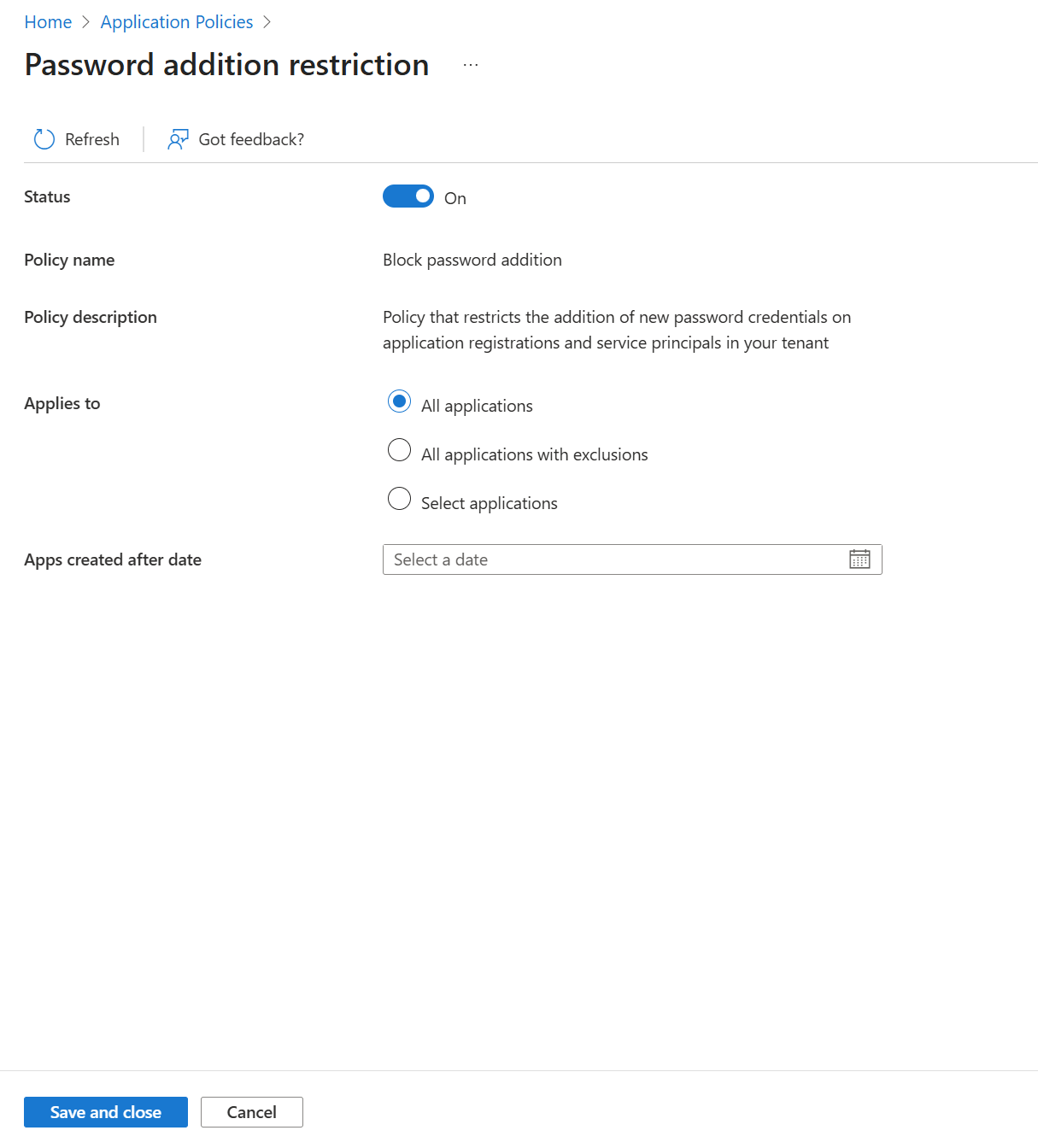

选择 “阻止添加密码”。

将状态设置为 “开”。 确保“应用于”字段设置为 “所有应用程序”。

选择“保存”以保存设置。

向应用程序授予异常

有时,租户范围规则需要例外。 此示例向应用授予阻止自定义标识符 URI 的限制的异常,因此它仍然可以向其添加自定义 URI。 对于其他限制,可以遵循类似的过程。

Microsoft Entra 管理中心

若要使用 Microsoft Entra 管理中心授予应用阻止自定义标识符 URI 的限制,请执行以下作:

登录到 Microsoft Entra 管理中心。

浏览到 Entra ID>企业应用>应用程序策略。

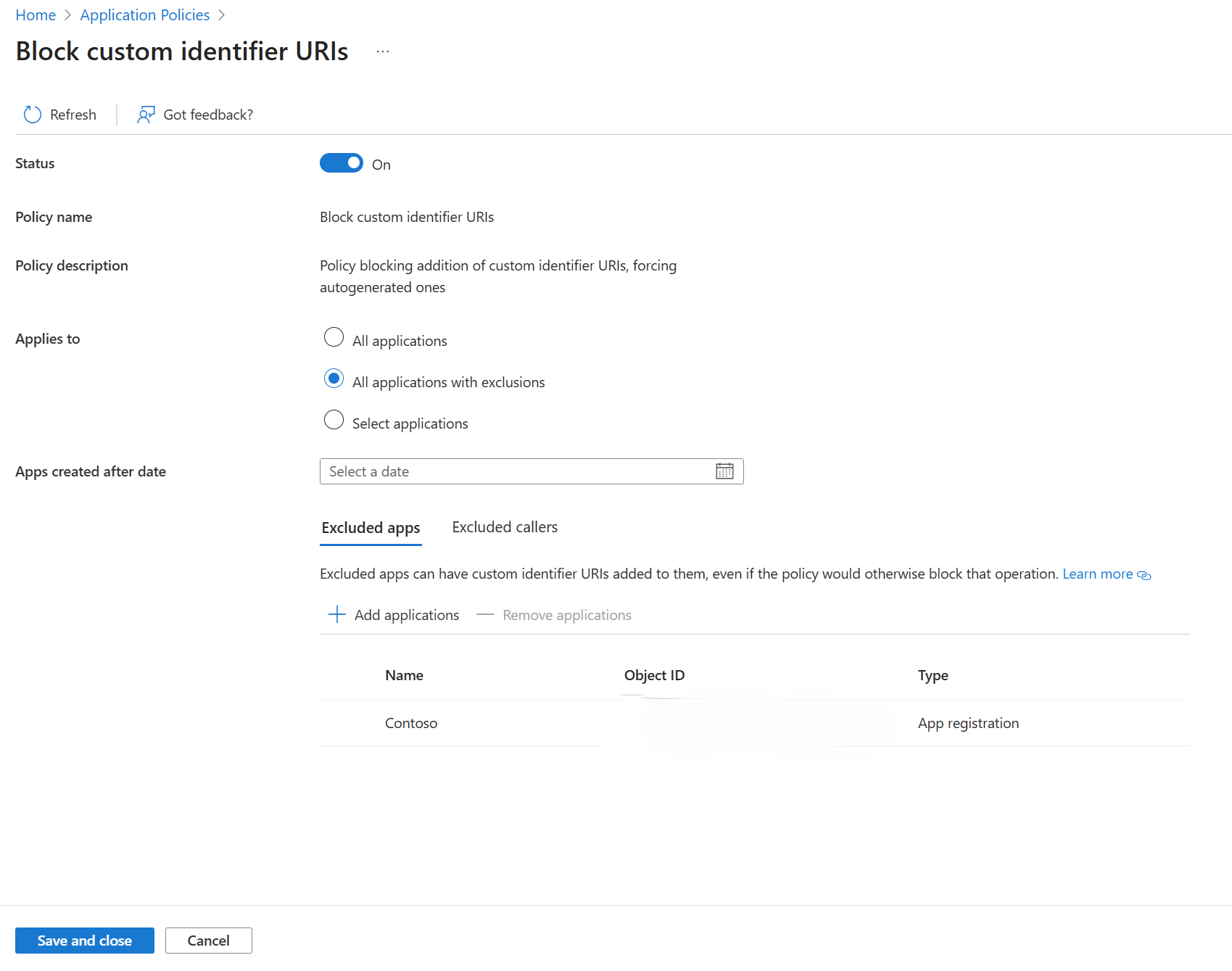

选择 “阻止自定义标识符 URI”。

确保状态为 “打开”。 将“应用于”字段设置为 排除的所有应用程序。

在 “排除的应用”下,选择“ 添加应用程序”。

选择要从限制中排除的应用程序。

选择“保存”以保存设置。

向用户或服务授予异常

有时,需要向创建或修改应用程序的用户或服务授予异常。 例如,假设组织中的自动化过程定期创建应用程序并设置其密码。 你希望阻止组织中的新密码,但你不希望在进行更新时中断此自动化过程。 在这种情况下,应用程序异常不起作用,因为正在创建/更新的应用尚不存在! 相反,可以将异常应用于进程本身。

这种类型的异常(有时标记为“执行组件”或“调用方”异常)是使用 自定义安全属性配置的。 因此,除了 先决条件中的角色外,此方案还需要另外两个角色。

此示例向服务授予一个例外,该限制对它添加到其他应用程序和服务主体的新证书上强制实施最大生存期的限制。 该服务将由其服务主体表示。 通过在 企业应用程序中搜索服务来查找服务的服务主体。

Microsoft Entra 管理中心

登录到 Microsoft Entra 管理中心。

浏览到 Entra ID>企业应用>应用程序策略。

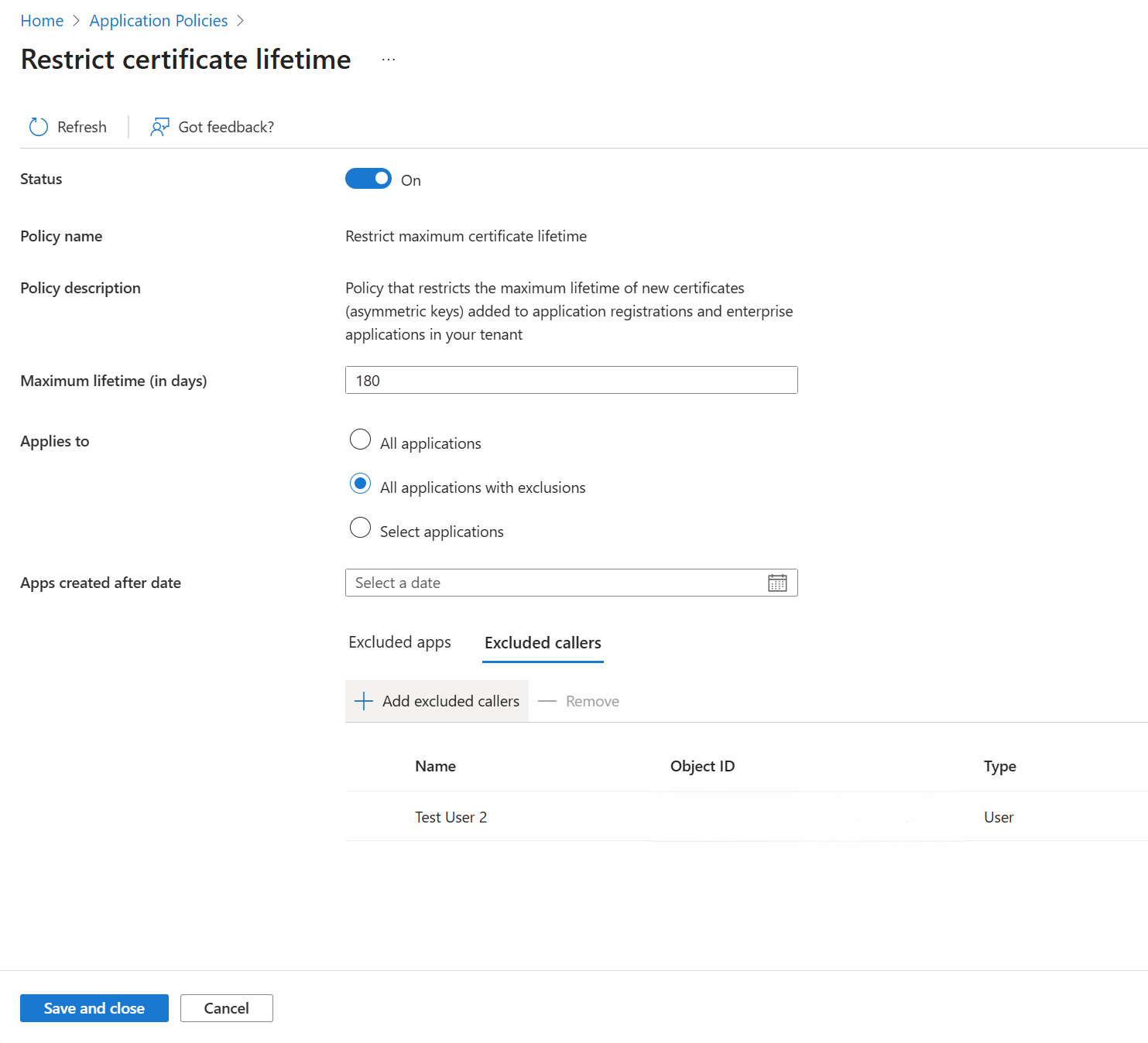

选择 “限制最大证书生存期”。

确保状态为 “打开”。 将“应用于”字段设置为 排除的所有应用程序。

在 “排除的呼叫者”下,选择“ 添加排除的呼叫者”。

选择要从限制中排除的创建/更新应用的调用的用户或服务主体。

选择“保存”以保存设置。

将限制应用于特定应用程序

有时,你尚未准备好向整个租户应用限制,但仍希望将规则应用到一组选择的安全敏感应用程序。 此示例将阻止自定义密码的限制应用于单个应用程序。 对于其他限制,可以遵循类似的过程。

Microsoft Entra 管理中心

登录到 Microsoft Entra 管理中心。

浏览到 Entra ID>企业应用>应用程序策略。

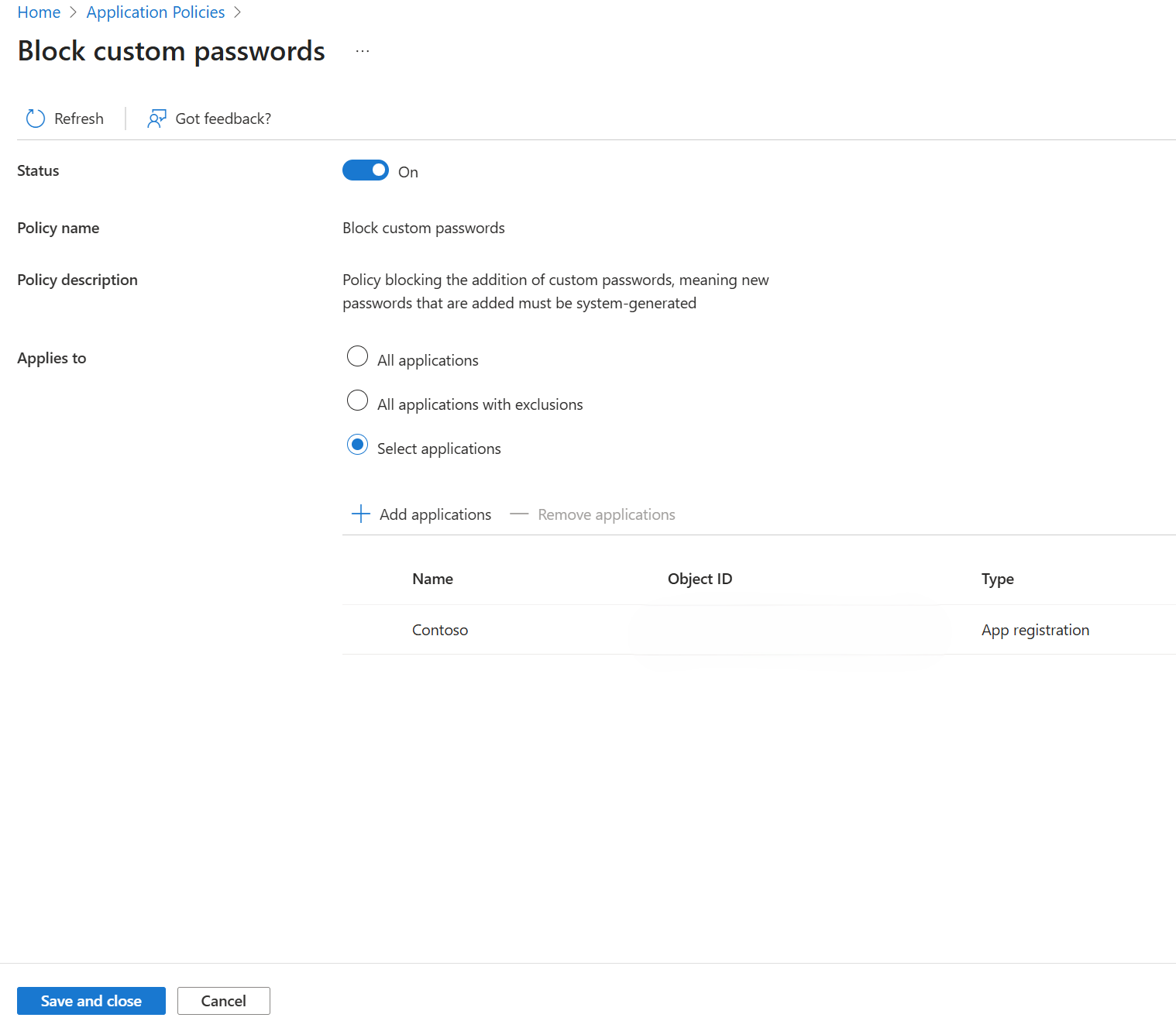

选择 “阻止自定义密码”。

确保状态为 “打开”。 将“应用于”字段设置为 “选择应用程序”。

选择 “添加应用程序”。

选择要向其应用限制的应用程序。

选择“保存”以保存设置。

查看自定义策略

自定义策略 应用于特定应用程序和服务主体。 它们用于替代特定应用的租户范围配置。 可以 在此处了解有关该内容的详细信息。

Microsoft Entra 管理中心会根据意向自动为你配置自定义策略。 例如,如果要向特定应用授予限制的豁免,Microsoft Entra 管理中心会利用后台的该行为制作自定义策略,并将其分配给应用程序。

因此,无法在 Microsoft Entra 管理中心直接查看自定义策略列表。

Microsoft Entra 管理中心

无法直接在 Microsoft Entra 管理中心查看自定义策略列表。

修复策略状态,以便在 Microsoft Entra 管理中心中使用

如果已在 Microsoft Entra 管理中心之外配置了应用管理策略,则可能是在门户不期望的方式配置了这些策略。 如果是这样,在加载限制时,会看到如下所示的错误消息:

The restriction have been modified outside of this interface. To prevent data loss, editing is disabled until restrictions are synchronized.

Microsoft Entra 管理中心

无法使用 Microsoft Entra 管理中心完成此作。