重要

注意: 2026 年 8 月 18 日,根据 世纪互联发布的公告,所有Microsoft Sentinel 功能将在中国 Azure 正式停用。

本文介绍关于在常规调查工作流中使用用户实体行为分析 (UEBA) 的常用方法和示例程序。

重要

本文中提到的功能目前为预览版。 请参阅 Azure 预览版的补充使用条款,了解适用于 beta 版、预览版或其他尚未正式发布的 Azure 功能的其他法律条款。

注意

本教程为主要客户任务提供了基于方案的过程:使用 UEBA 数据进行调查。 有关详细信息,请参阅通过 Microsoft Sentinel 调查事件。

先决条件

必须先在 Microsoft Sentinel 中启用用户和实体行为分析 (UEBA),然后才能在调查中使用 UEBA 数据。

在启用 UEBA 约一周后开始寻找计算机助力的见解。

在实体数据中运行主动例行搜索

建议通过用户活动定期进行主动搜索,为进一步调查建立线索。

可使用 Microsoft Sentinel 用户和实体行为分析工作簿查询以下数据:

- 高风险用户,存在异常或附加事件

- 特定用户数据,确定使用者是否确实受到威胁,或者是否存在因操作不符合用户配置文件而导致的内部威胁。

此外,在 UEBA 工作簿中捕获非常规操作,并使用这些操作查找异常活动和潜在的不合规做法。

调查异常登录

例如,用户连接到以前从未使用过的 VPN 是一种异常活动,以下步骤是对此情况的调查。

在 Sentinel“工作簿”区域中,搜索并打开“用户和实体行为分析”工作簿 。

搜索要调查的特定用户名,并在“要调查的主要用户”表中选择其姓名。

向下滚动“事件明细”表和“异常明细”表,查看与所选用户相关的事件和异常 。

在异常中,例如在名为“异常成功登录”的异常中,查看表中所示的详细信息以进行调查。 例如:

步骤 说明 注意右侧的说明 每个异常都有一个说明,并附有一个链接,用于在 MITRE ATT&CK 知识库了解更多信息。

例如:

初始访问

攻击者正在尝试进入你的网络。

初始访问包含使用各种进入途径在网络中获取初始立足点的技术。 获取立足点的技术包括有针对性的鱼叉式网络钓鱼和利用面向公众的 Web 服务器上的漏洞。 通过初始访问获取的立足点可能允许像有效帐户那样继续访问并使用外部远程服务,也可能因密码更改而被限制使用。注意“说明”列中的文本 在异常行中,向右滚动以查看附加说明。 选择链接,查看全文。 例如:

攻击者可能会使用凭据访问技术窃取特定用户或服务帐户的凭据,或者在侦查过程早期通过社交工程捕获凭据以获取初始访问。 例如,APT33 已使用有效帐户进行初始访问。 以下查询生成了成功登录的输出,不过登录的地理位置是一个该用户及其对等方从未执行过连接操作的新地点。注意 UsersInsights 数据 在异常行中继续向右滚动,查看用户见解数据,例如帐户显示名称和帐户对象 ID。 选择文本,查看右侧的完整数据。 注意证据数据 在异常行中继续向右滚动,查看证据数据是否存在异常。 选择文本,查看右侧的完整数据,例如以下字段:

- 用户不常进行的操作

- 异常高活动量

- FirstTimeUserConnectedFromCountry

- 国家在同行中独具连接性

- 首次用户通过ISP连接

- 在同行中不常使用的ISP

- CountryUncommonlyConnectedFromInTenant

- ISPUncommonlyUsedInTenant

使用在“用户和实体行为分析”工作簿中查找到的数据来确定用户活动是否可疑以及是否需要采取进一步操作。

使用 UEBA 数据分析假正

有时,调查过程中捕获的事件是假正。

假正的一个常见示例是检测到不可能的旅行活动,例如用户在同一小时内从纽约和伦敦登录应用程序或门户。 尽管 Microsoft Sentinel 将不可能的旅行记录为异常,但对用户进行调查后可能会发现是因为使用了 VPN,并且所用的位置替代了用户的实际位置。

分析假正

例如,对于不可能的旅行事件,与用户确认使用了 VPN 后,从事件导航到用户实体页面。 使用此处所示的数据,确定捕获的位置是否属于用户的常见位置。

例如:

提示

确认与事件相关的特定用户的用户实体页面上的数据后,转到 Microsoft Sentinel“搜寻”区域,了解用户的对等方是否通常也从相同位置进行连接。 如果是,这些证据将为假正提供更强有力的理由。

在“搜寻”区域,运行“异常地理位置登录”查询 。 有关详细信息,请参阅通过 Microsoft Sentinel 搜寻威胁。

将 IdentityInfo 数据嵌入分析规则(公开预览版)

由于攻击者经常使用组织自己的用户和服务帐户,有关这些用户帐户的数据(包括用户标识和特权)对于调查过程中的分析至关重要。

嵌入来自 IdentityInfo 表中的数据以微调分析规则,使其适合用例,从而减少误报,并可能加快调查过程。

例如:

在 IT 部门以外的人员访问服务器时触发的警报中,将安全事件与 IdentityInfo 表关联 :

SecurityEvent | where EventID in ("4624","4672") | where Computer == "My.High.Value.Asset" | join kind=inner ( IdentityInfo | summarize arg_max(TimeGenerated, *) by AccountObjectId) on $left.SubjectUserSid == $right.AccountSID | where Department != "IT"在非特定安全组成员的人访问应用程序时触发的警报中,将 Microsoft Entra 登录日志与 IdentityInfo 表关联:

SigninLogs | where AppDisplayName == "GitHub.Com" | join kind=inner ( IdentityInfo | summarize arg_max(TimeGenerated, *) by AccountObjectId) on $left.UserId == $right.AccountObjectId | where GroupMembership !contains "Developers"

IdentityInfo 表与 Microsoft Entra 工作区同步,以创建用户配置文件数据的快照,如用户元数据、组信息和分配给每个用户 Microsoft Entra 角色。 有关更多信息,请参阅 UEBA 扩充参考中的 IdentityInfo 表。

有关上述示例中使用的以下项目的详细信息,请参阅 Kusto 文档:

- where 运算符

- join 运算符

- summarize 运算符

- render 运算符

- sort 运算符

- iff() 函数

- ago() 函数

- now() 函数

- bin() 函数

- startofday() 函数

- count() 聚合函数

- sum() 聚合函数

有关 KQL 的更多信息,请参阅 Kusto 查询语言 (KQL) 概述。

其他资源:

识别密码喷射和鱼叉式网络钓鱼攻击

如果不启用多重身份验证 (MFA),用户凭据很容易受到希望尝试通过密码喷射或鱼叉式网络钓鱼进行泄露攻击的攻击者的威胁。

使用 UEBA 见解调查密码喷射事件

例如,若要使用 UEBA 见解调查密码喷射事件,可以执行以下操作,了解更多信息:

在事件中,选择左下角的“调查”,查看可能成为攻击目标的帐户、计算机和其他数据点。

浏览数据时,可能会发现某管理员帐户的登录失败次数相对较多。 尽管这很可疑,但不建议在没有进行进一步确认的情况下限制该帐户。

选择映射中的管理用户实体,然后选择右侧的“见解”,查找更多详细信息,例如一段时间内的登录图。

选择右侧的“信息”,然后选择“查看完整详细信息”,跳转到用户实体页面进行深入了解 。

例如,注意这是否是用户的首次潜在密码喷射事件,或查看用户的登录历史记录,了解失败是否异常。

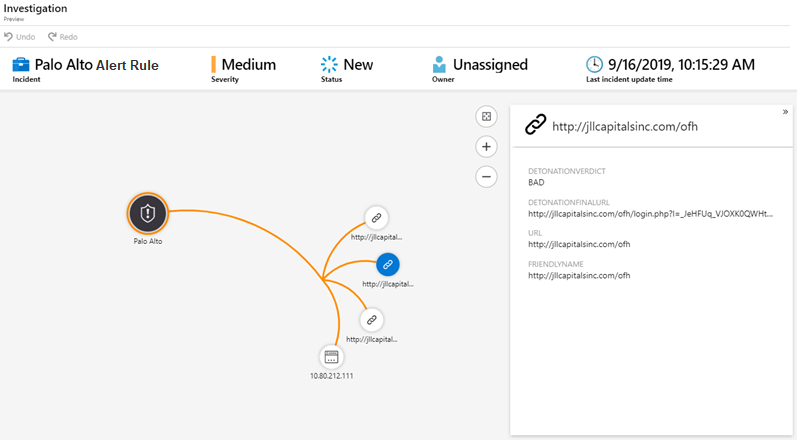

URL 引爆(公共预览版)

如果 Microsoft Sentinel 中引入的日志中包含 URL,这些 URL 将自动引爆,这有助于加快会审过程。

调查图包含引爆的 URL 的节点,以及以下详细信息:

- DetonationVerdict。 引爆中的高级布尔值确定。 例如,“Bad”表示该端被归类为托管恶意软件或网络钓鱼内容。

- DetonationFinalURL。 从原始 URL 进行所有重定向后,观察到的最终登陆页 URL。

例如:

提示

如果日志中没有看到 URL,请检查是否为安全 Web 网关、Web 代理、防火墙或旧 IDS/IPS 启用了 URL 日志记录(也称为威胁日志记录)。

还可创建自定义日志,将相关的特定 URL 输送到 Microsoft Sentinel 供进一步调查。

后续步骤

了解有关 UEBA、调查和搜寻的更多信息: