本文将介绍 IP 防火墙规则,并介绍如何在 Azure Synapse Analytics 中配置它们。

IP 防火墙规则

IP 防火墙规则基于每个请求的来源 IP 地址授予或拒绝对 Azure Synapse 工作区的访问权限。 你可以为工作区配置 IP 防火墙规则。 在工作区级别配置的 IP 防火墙规则应用于工作区的所有公共终结点(专用 SQL 池、无服务器 SQL 池以及开发)。 IP 防火墙规则的最大数量限制为 128 个。 如果已启用 “允许 Azure 服务和资源访问此工作区 ”设置,则这算作工作区的单个防火墙规则。

重要

启用 “允许 Azure 服务和资源访问此工作区 ”设置时,它会将工作区防火墙配置为允许来自 Azure 的所有连接,包括来自其他客户的订阅的连接。 如果选择此选项,请确保登录名和用户权限将访问权限限制为仅已授权用户使用。

创建和管理 IP 防火墙规则

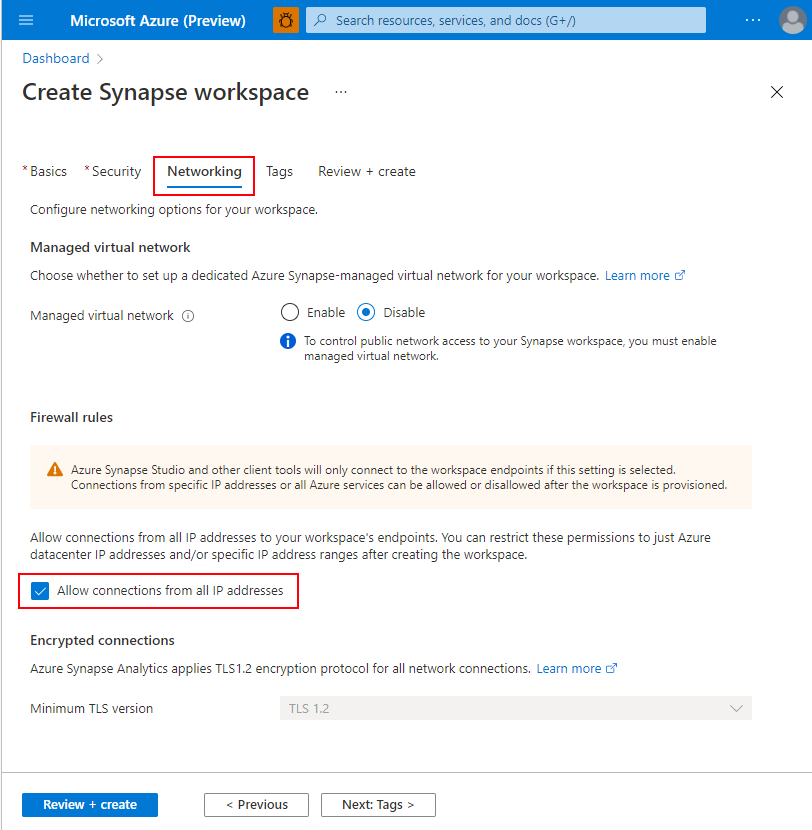

可通过两种方式向 Azure Synapse 工作区添加 IP 防火墙规则。 若要向工作区添加 IP 防火墙,请在创建工作区期间选择“网络”,并选中“允许来自所有 IP 地址的连接” 。

重要

此功能仅适用于未与托管虚拟网络关联的 Azure Synapse 工作区。

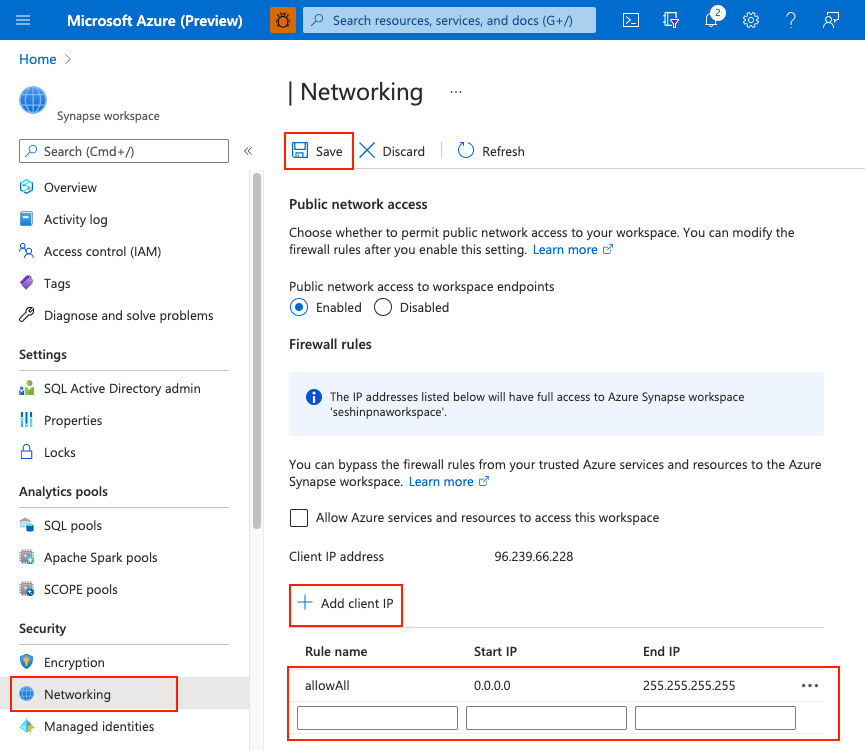

还可以在创建工作区后向 Synapse 工作区添加 IP 防火墙规则。 在 Azure 门户中,从“安全性”下选择“防火墙”。 若要添加新的 IP 防火墙规则,请为其指定名称、起始 IP 和结束 IP。 完成后,选择“保存”。

注释

此公用网络访问功能仅适用于与 Azure Synapse Analytics 托管虚拟网络关联的 Azure Synapse 工作区。 但是,仍然可以向公用网络开放 Azure Synapse 工作区,而不考虑其与托管虚拟网络的关联。 有关详细信息,请参阅公用网络访问。

从你自己的网络连接到 Azure Synapse

可以使用 Synapse Studio 连接到 Synapse 工作区。 还可以使用 SQL Server Management Studio (SSMS) 连接到工作区中的 SQL 资源(专用 SQL 池和无服务器 SQL 池)。

确保网络和本地计算机上的防火墙允许 TCP 端口 80、443 和 1443 上的传出通信。 这些端口由 Synapse Studio 使用。

若要使用 SSMS 和 Power BI 等工具进行连接,必须允许 TCP 端口 1433 上的传出通信。 1433 端口由 SSMS(桌面应用程序)使用。

注释

Azure Policy 以比其他 Azure 服务更高的层次运行,通过对 Azure 资源管理器与所属资源提供商 (RP) 之间交换的资源类型的 PUT 和 GET 请求应用策略规则。 但是,Azure 门户中 Synapse 工作区防火墙设置的更新是使用 POST 调用进行的,例如 replaceAllIpFirewallRules 操作。

由于此设计,Azure Policy 定义无法阻止通过 POST 操作对网络设置进行的更改。 因此,即使已实施限制性策略,通过 Azure 门户对防火墙规则进行的修改也可能会绕过 Azure Policy。

管理 Azure Synapse 工作区防火墙

有关管理防火墙的详细信息,请参阅 Azure SQL 文档来管理服务器级防火墙。 Azure Synapse 只支持服务器级别 IP 防火墙规则。 不支持数据库级 IP 防火墙规则。

有关以编程方式管理防火墙的方法的详细信息,请参阅: