Azure Cache for Redis 提供了两种向缓存实例进行身份验证的方法:访问密钥和 Microsoft Entra。

尽管访问密钥身份验证很简单,但它伴随着一系列关于安全和密码管理的挑战。 相比之下,本文介绍如何使用 Microsoft Entra 令牌进行缓存身份验证。

Azure Cache for Redis 通过与 Microsoft Entra 集成来提供无密码身份验证机制。 此集成还包括通过开源 Redis 中支持的访问控制列表 (ACL) 提供的基于角色的访问控制功能。

若要使用 ACL 集成,客户端应用程序必须采用 Microsoft Entra 实体的标识(例如服务主体或托管标识),并连接到缓存。 本文介绍如何使用服务主体或托管标识连接到缓存。 你还将了解如何根据用于连接的 Microsoft Entra 项目授予连接的预定义权限。

可用范围

| 层 | 基本、标准、高级 |

|---|---|

| 可用性 | 是 |

先决条件和限制

- SSL 连接和 TLS 1.2 或更高版本支持 Microsoft Entra 身份验证。

- 不支持 Microsoft Entra 组。

- 某些 Redis 命令被阻止。 有关受阻止的命令的完整列表,请参阅 Azure Cache for Redis 中不支持的 Redis 命令。

重要

使用 Microsoft Entra 令牌建立连接后,客户端应用程序必须在 Microsoft Entra 令牌过期前定期刷新该令牌。 然后,应用必须将 AUTH 命令发送到 Redis 服务器,以避免中断连接。 有关详细信息,请参阅“将 Redis 客户端配置为使用 Microsoft Entra ID。

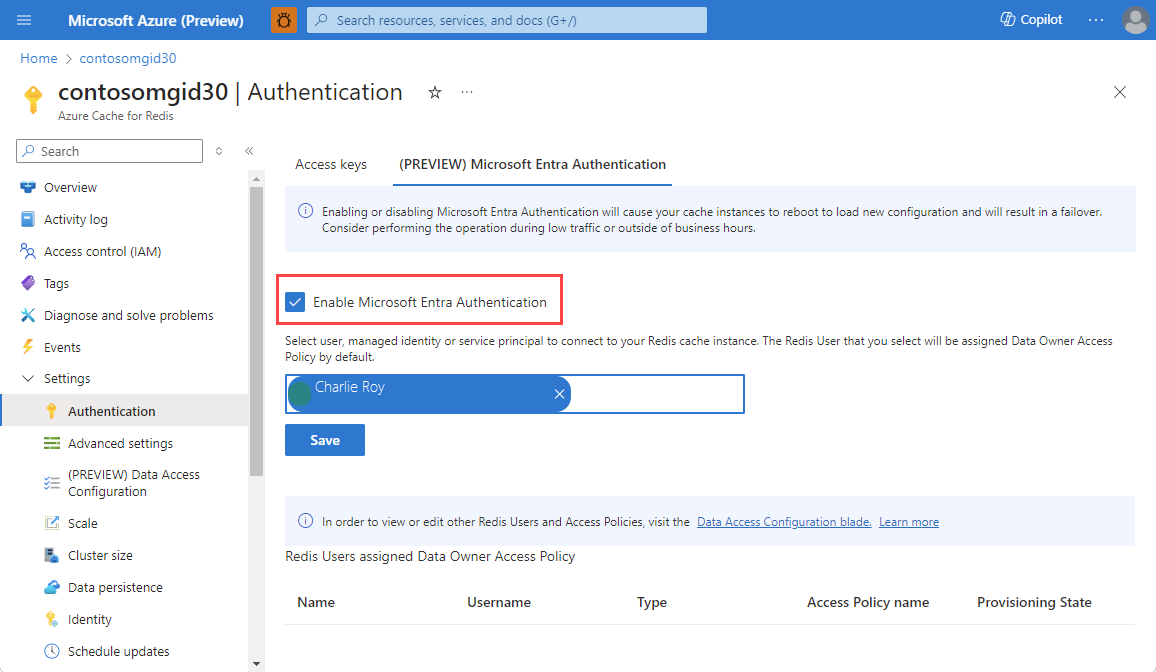

在缓存上启用 Microsoft Entra 身份验证

在 Azure 门户中,选择要在其中配置基于 Microsoft Entra 令牌的身份验证的 Azure Cache for Redis 实例。

从“资源”菜单中选择“身份验证”。

在工作窗格中,选择“Microsoft Entra 身份验证”选项卡。

选择“启用 Microsoft Entra 身份验证”,然后输入有效用户的姓名。 选择“保存”时,系统会自动向你输入的用户默认分配数据所有者访问策略。 还可输入托管标识或服务主体以连接到缓存实例。

一个弹出对话框会询问是否要更新配置,并通知你这需要几分钟时间。 选择是。

重要

启用操作完成后,缓存实例中的节点将重新启动以加载新配置。 建议在维护时段或高峰营业时间之外执行此操作。 此操作最多可能需要 30 分钟。

要了解如何将 Microsoft Entra 与 Azure CLI 搭配使用,请参阅标识参考页面。

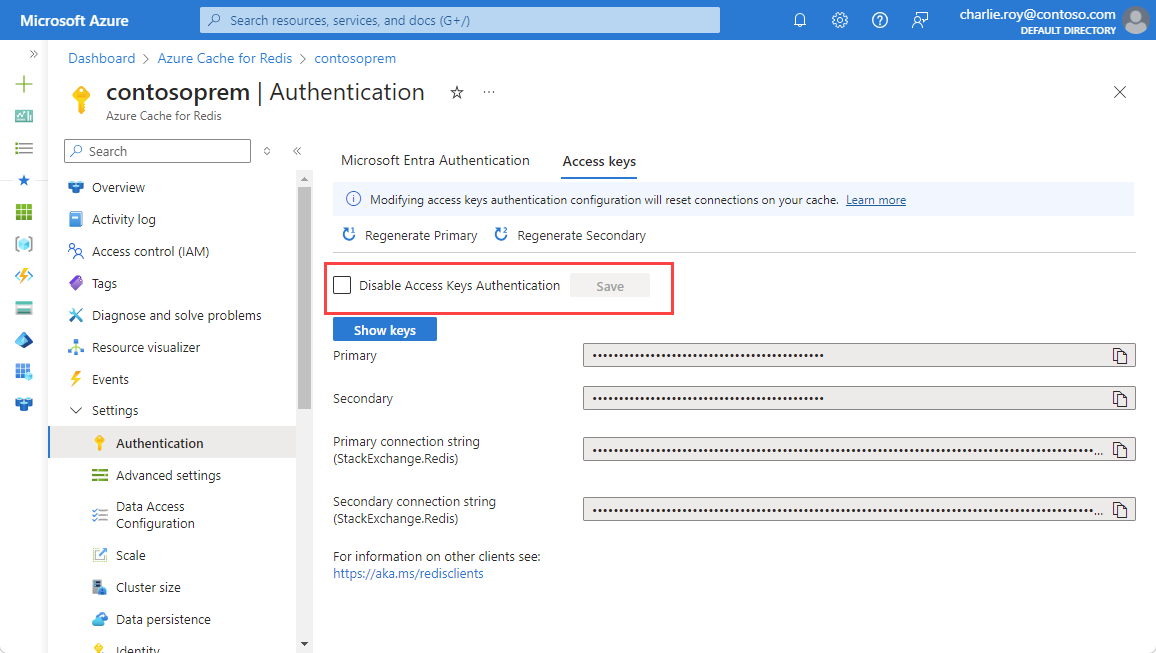

在缓存上禁用访问密钥身份验证

使用 Microsoft Entra 是连接缓存的安全方法。 建议使用 Microsoft Entra 并禁用访问密钥。

为缓存禁用访问密钥身份验证后,所有现有客户端连接都会终止,无论它们是使用访问密钥还是 Microsoft Entra 身份验证。 建议遵循建议的 Redis 客户端最佳做法,以实施正确的重试机制来重新连接基于 Microsoft Entra 的连接(如果有)。

禁用访问密钥之前

- 确保已启用 Microsoft Entra 身份验证且至少配置了一个 Redis 用户。

- 确保连接到缓存实例的所有应用程序都改为使用 Microsoft Entra 身份验证。

- 确保指标“连接的客户端数”和“使用 Microsoft Entra 令牌连接的客户端数”具有相同的值。 如果这两个指标的值不一样,则意味着仍然有一些连接是使用访问密钥而不是 Microsoft Entra 令牌创建的。

- 考虑在缓存实例的计划性维护时段内禁用访问。

- 禁用访问密钥仅适用于“基本”、“标准”和“高级”层缓存。

对于异地复制的缓存,必须:

- 取消链接该缓存。

- 禁用访问密钥。

- 重新链接该缓存。

如果你有在其中使用了访问密钥的缓存,并且你想要禁用访问密钥,请按照以下流程操作:

在 Azure 门户中,选择你想要在其中禁用访问密钥的 Azure Cache for Redis 实例。

从“资源”菜单中选择“身份验证”。

在工作窗格中,选择“访问密钥”。

选择“禁用访问密钥身份验证”。 然后选择“保存”。

选择“是”,确认要更新配置。

重要

为缓存更改“禁用访问密钥身份验证”设置后,所有现有客户端连接都会终止,无论它们是使用访问密钥还是 Microsoft Entra。 遵循最佳做法以实施正确的重试机制来重新连接基于 Microsoft Entra 的连接。 有关详细信息,请参阅连接复原能力。

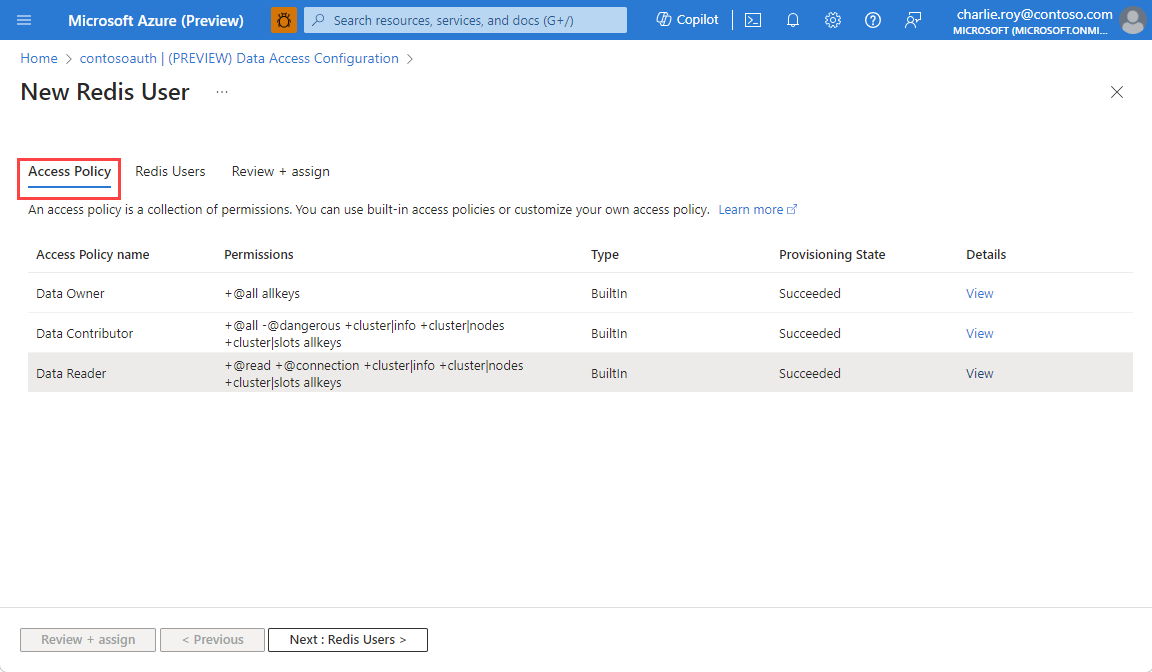

对缓存使用数据访问配置

如果要使用自定义访问策略而不是 Redis 数据所有者,请转到“资源”菜单上的“数据访问配置”。 有关详细信息,请参阅为应用程序配置自定义数据访问策略。

在 Azure 门户中,选择你想要在其中添加数据访问配置的 Azure Cache for Redis 实例。

在“资源”菜单中选择“数据访问配置”。

选择“添加”,然后选择“新增 Redis 用户”。

在“访问策略”选项卡上,从表中的可用策略中进行选择:“数据所有者”、“数据参与者”或“数据读取者”。 然后,选择“下一步:Redis 用户”。

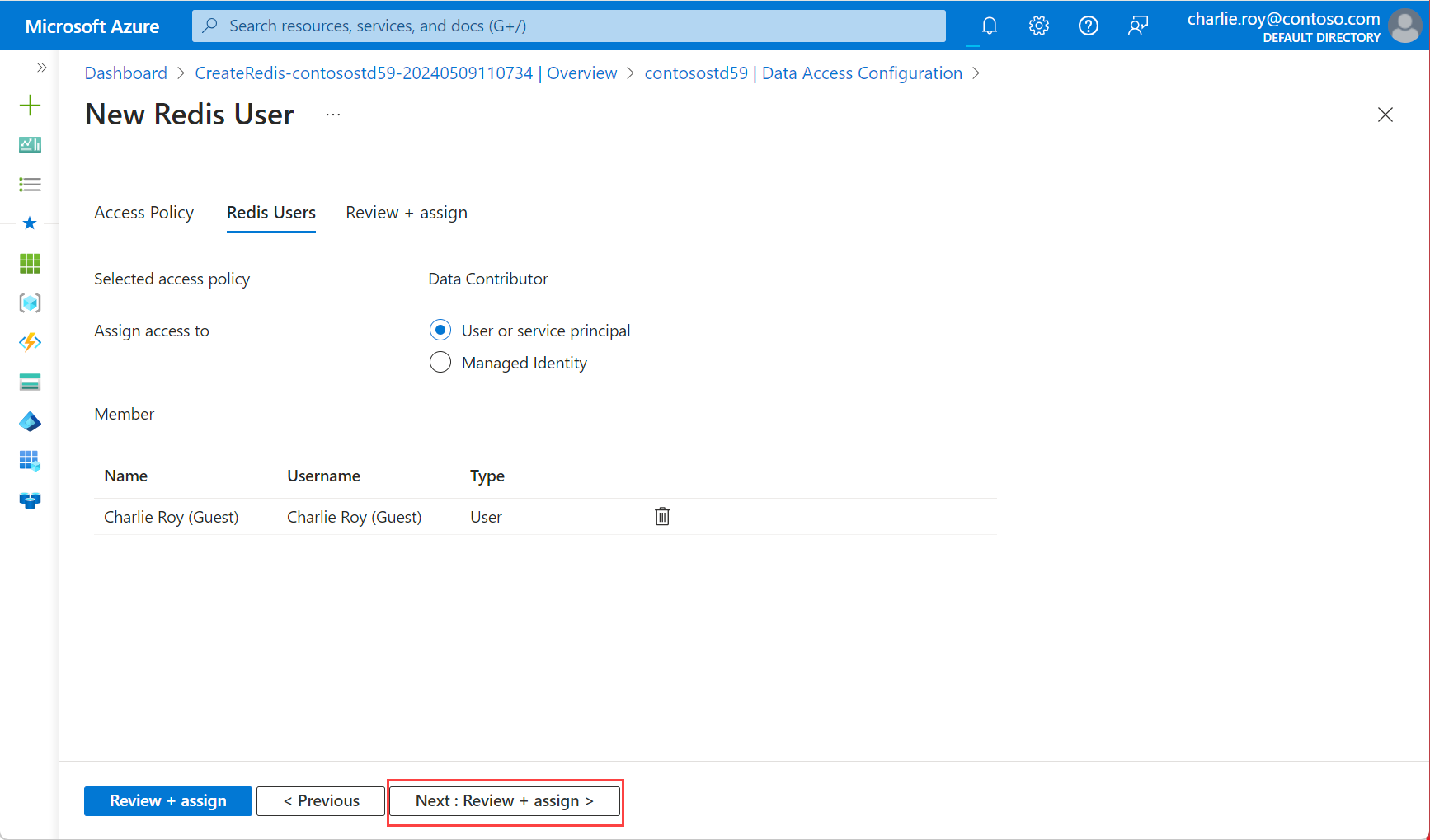

选择“用户或服务主体”或“托管标识”,确定如何分配对 Azure Cache for Redis 实例的访问权限。 如果你选择“用户或服务主体”,而你想要添加用户,则必须首先启用 Microsoft Entra 身份验证。

然后,依次选择“选择成员”和“选择”。 然后,选择“下一步: 查看 + 分配”。

一个弹出式对话框会通知你升级是永久的,并且可能导致短暂的连接故障。 选择是。

重要

启用操作完成后,缓存实例中的节点将重新启动以加载新配置。 建议在维护时段或高峰营业时间之外执行此操作。 此操作最多可能需要 30 分钟。

将 Redis 客户端配置为使用 Microsoft Entra

由于大多数 Azure Cache for Redis 客户端假定使用密码加访问密钥进行身份验证,因此你可能需要更新客户端工作流来支持使用 Microsoft Entra 进行身份验证。 在本部分中,你将了解如何将客户端应用程序配置为使用 Microsoft Entra 令牌连接到 Azure Cache for Redis。

Microsoft Entra 客户端工作流

将客户端应用程序配置为使用

https://redis.azure.com/.default获取acca5fbb-b7e4-4009-81f1-37e38fd66d78/.default或 范围的 Microsoft Entra 令牌。更新 Redis 连接逻辑以使用以下

User和Password:-

User= 托管标识或服务主体的对象 ID -

Password= 使用 MSAL 获取的 Microsoft Entra 令牌

-

确保客户端在 Microsoft Entra 令牌过期之前使用以下方法自动执行 Redis AUTH 命令:

-

User= 托管标识或服务主体的对象 ID -

Password= 定期刷新 Microsoft Entra 令牌

-

客户端库支持

Microsoft.Azure.StackExchangeRedis 库是 StackExchange.Redis 的扩展,可用于使用 Microsoft Entra 对从 Redis 客户端应用程序到 Azure Cache for Redis 的连接进行身份验证。 该扩展管理身份验证令牌,包括在令牌过期之前主动刷新令牌,以在多天内保持持久的 Redis 连接。

此示例代码演示如何使用 Microsoft.Azure.StackExchangeRedis NuGet 包通过 Microsoft Entra 连接到 Azure Cache for Redis 实例。

下表包含指向代码示例的链接。 这些示例演示了如何使用 Microsoft Entra 令牌连接到 Azure Cache for Redis 实例。 包含了多种语言的各种客户端库。

| 客户端库 | 语言 | 示例代码链接 |

|---|---|---|

| StackExchange.Redis | .NET | StackExchange.Redis 代码示例 |

| redis-py | Python | redis-py 代码示例 |

| Jedis | Java | Jedis 代码示例 |

| 生菜 | Java | Lettuce 代码示例 |

| node-redis | Node.js | node-redis 代码示例 |

| go-redis | Go | go 代码示例 |

Microsoft Entra 身份验证的最佳做法

- 配置专用链接或防火墙规则,以保护缓存免受拒绝服务攻击。

- 为避免连接中断,请确保客户端应用程序在令牌到期前至少 3 分钟发送新的 Microsoft Entra 令牌。

- 如果定期调用 Redis 服务器

AUTH命令,请考虑添加随机延迟,以便错开AUTH命令。 这样,Redis 服务器就不会同时接收太多AUTH命令。