本文演示如何直接通过 Azure 门户安全无缝地与 Azure 虚拟网络中的 Windows VM 建立 RDP 连接。 使用 Azure Bastion 时,VM 不需要客户端、代理或其他软件。 也可使用 SSH 连接到 Windows VM。 有关信息,请参阅创建与 Windows VM 的 SSH 连接。

Azure Bastion 为预配它的虚拟网络中的所有 VM 提供安全连接。 使用 Azure Bastion 可防止虚拟机向外部公开 RDP/SSH 端口,同时仍然使用 RDP/SSH 提供安全访问。 有关详细信息,请参阅什么是 Azure Bastion?

注意

Entra ID 身份验证用于 RDP 连接现在已公开预览! 有关详细信息 ,请参阅Microsoft Entra ID 。

先决条件

在开始之前,请验证是否满足以下条件:

一个已安装 Bastion 主机的 VNet。

- 请确保已为 VM 所在的虚拟网络设置 Azure Bastion 主机。 在虚拟网络中预配和部署 Bastion 服务后,便可以使用它连接到此虚拟网络中的任何 VM。

- 若要设置 Azure Bastion 主机,请参阅创建堡垒主机。 如果计划配置自定义端口值,请确保在配置 Bastion 时选择标准或更高级别的 SKU。

虚拟网络中的 Windows 虚拟机。

必需的角色

- 虚拟机上的读者角色。

- NIC 上的读者角色(使用虚拟机的专用 IP)。

- Azure Bastion 资源上的读者角色。

- 目标虚拟机的虚拟网络上的读者角色(如果 Bastion 部署位于对等互连虚拟网络中)。

Microsoft Entra ID 身份验证(预览版)

注意

Microsoft门户中 RDP 连接的 Entra ID 身份验证支持仅适用于 Windows VM。 有关与 Linux VM 的 SSH 连接,请参阅 使用 SSH 连接到 Linux VM。

如果满足以下先决条件,Microsoft Entra ID 将成为连接到 VM 的默认选项。 如果未满足任何先决条件,Microsoft Entra ID 将不会显示为连接方法。 若要详细了解 Azure 虚拟机的 Entra ID 身份验证,请参阅 在 Azure 或已启用 Arc 的 Windows 虚拟机或 Windows Server 上启用 Microsoft Entra 登录

先决条件:

应在 VM 上启用 AADLoginForWindows 扩展。 在创建 VM 期间,可以通过选中 使用 Microsoft Entra ID 登录 选项启用 Microsoft Entra ID 登录,或者将 AADLogin 扩展添加到现有的 VM 中。

应在 VM 上为用户配置以下所需角色之一:

- 虚拟机管理员登录:如果要使用管理员权限登录,则需要此角色。

- 虚拟机用户登录:如果要使用常规用户权限登录,则需要此角色。

使用以下步骤通过 Microsoft Entra ID 进行身份验证。

若要使用 Microsoft Entra ID 进行身份验证,请配置以下设置。

设置 Description 连接设置 仅适用于高于基本 SKU 的 SKU。 协议 选择 RDP。 端口 指定端口号。 身份验证类型 从下拉列表中选择 Microsoft Entra ID (预览版 )。 若要在新浏览器选项卡中使用 VM,请选择“ 在新浏览器”选项卡中打开。

单击“ 连接 ”以连接到 VM。

局限性

- 门户中的 RDP + Entra ID 身份验证支持不能与图形会话录制同时使用。

端口

若要连接到 Windows VM,必须在 Windows VM 上打开以下端口:

入站端口:RDP (3389) 或

入站端口:自定义值(然后,你需要在通过 Azure Bastion 连接到 VM 时指定此自定义端口)

注意

如果要指定自定义端口值,则必须使用标准或更高级别的 SKU 对 Azure Bastion 进行配置。 基本 SKU 不允许指定自定义端口。

目标 VM 上的权限

用户在通过 RDP 连接到 Windows VM 时,必须对目标 VM 拥有权限。 如果用户不是本地管理员,请将其添加到目标 VM 上的远程桌面用户组。

请参阅 Azure Bastion 常见问题解答了解其他要求。

连接

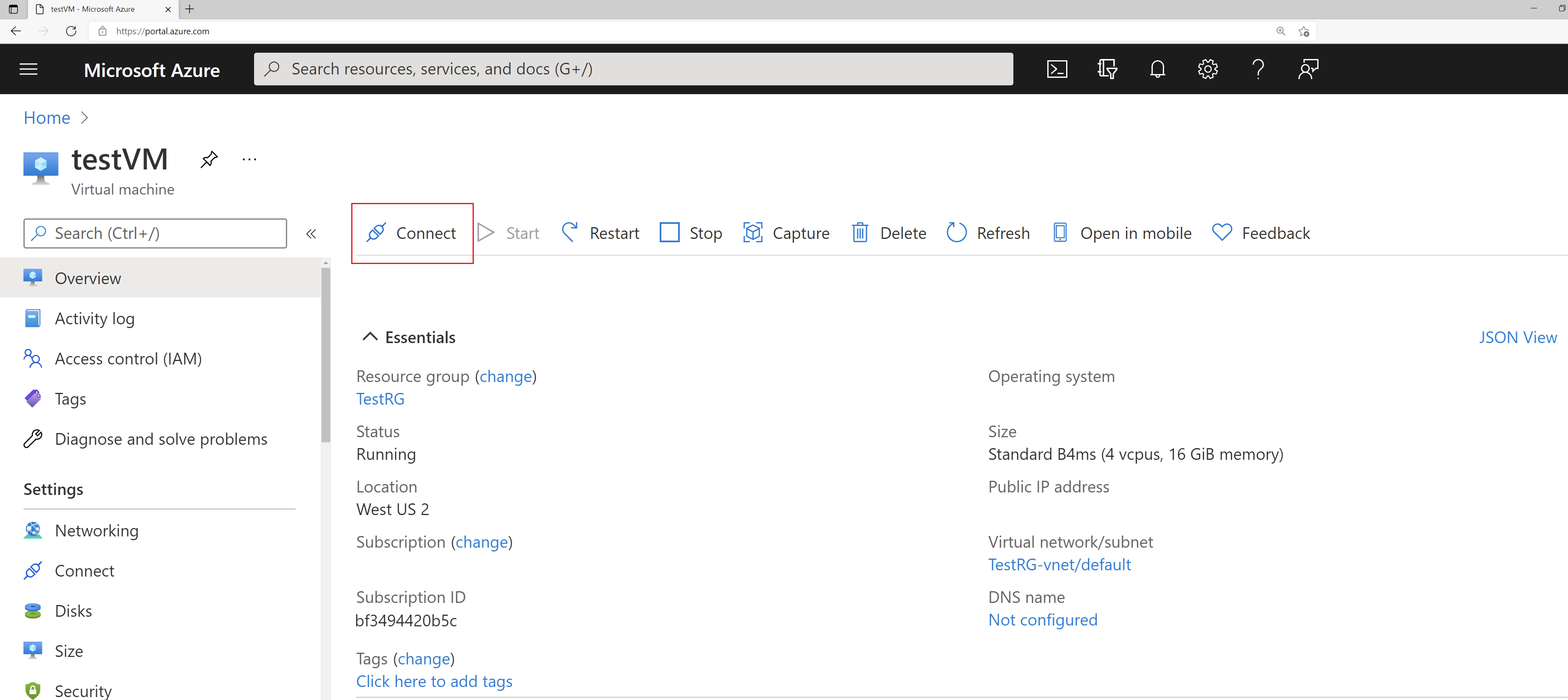

在 Azure 门户中,转到要连接的虚拟机。 在“概述”页上,选择“连接”,然后从下拉列表中选择 Bastion 以打开 Bastion 页。 还可以从左侧窗格选择 Bastion。

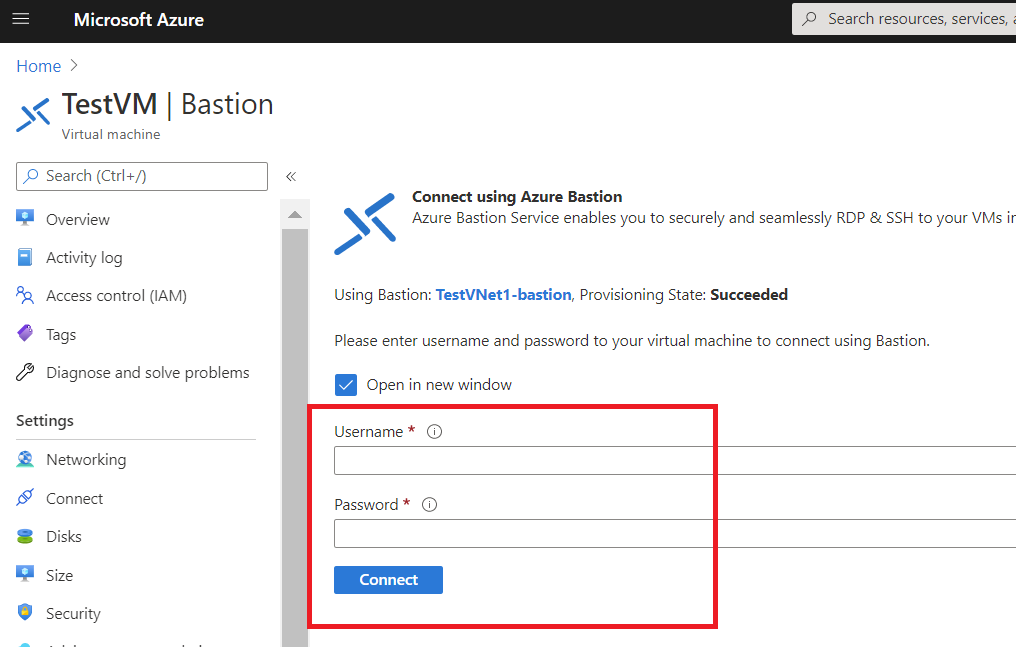

在 Bastion 页上,输入所需的身份验证凭据,然后单击“连接”。 如果使用标准 SKU 配置了堡垒主机,将在此页上看到其他凭据选项。 如果 VM 已加入域,则必须使用以下格式:username@domain.com。

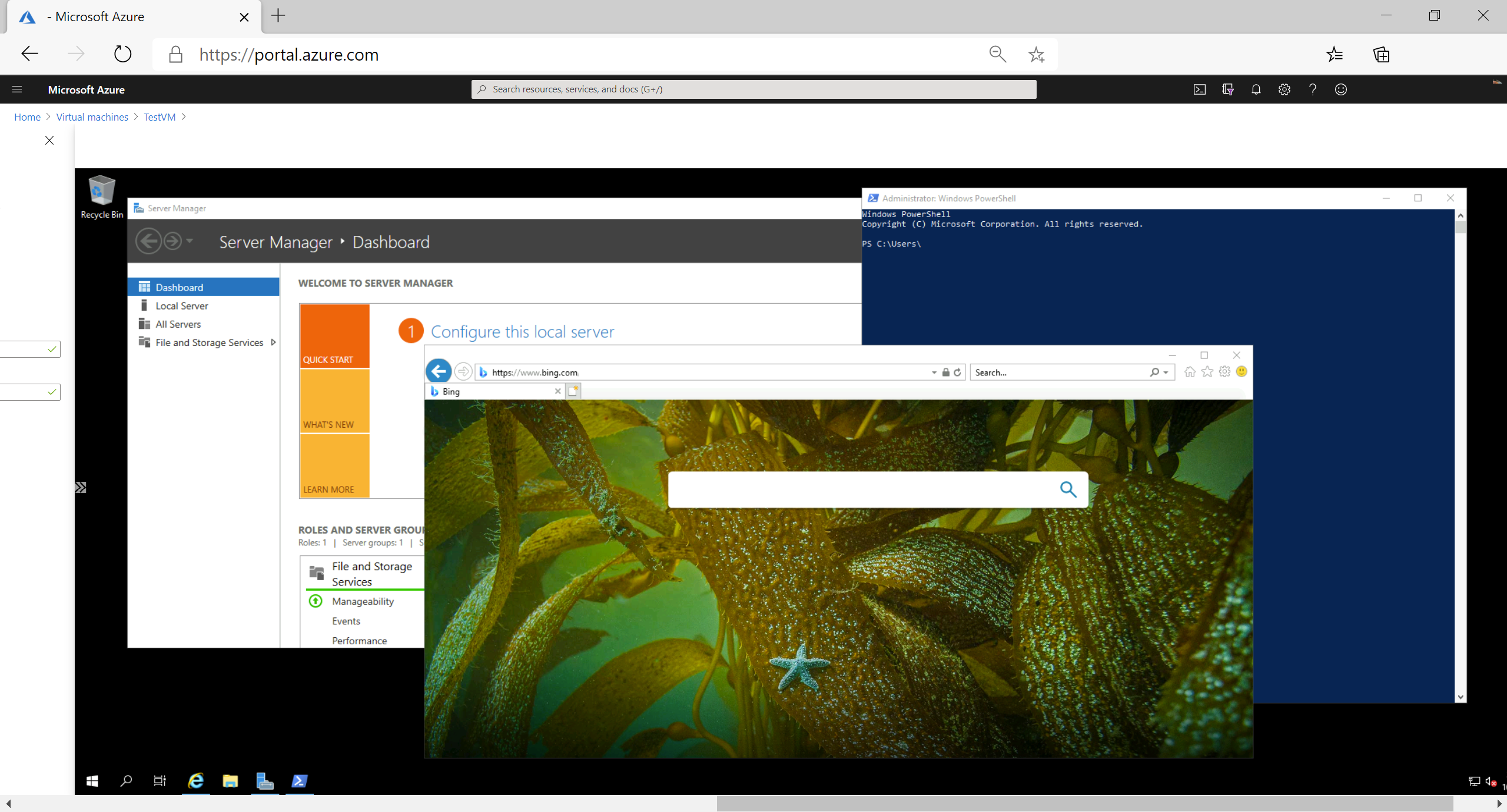

在单击“连接”时,通过 Bastion 与此虚拟机的 RDP 连接将在浏览器中(通过 HTML5)使用端口 443 和 Bastion 服务打开。 以下示例显示了在新浏览器标签页中与 Windows 11 虚拟机的连接。你看到的页面取决于要连接到的 VM。

使用 VM 时,使用键盘快捷键可能不会导致与本地计算机上的快捷键相同的行为。 例如,从 Windows 客户端连接到 Windows VM 时,CTRL+ALT+END 是本地计算机上 CTRL+ALT+Delete 的键盘快捷方式。 若要在连接到 Windows VM 时从 Mac 上执行此操作,键盘快捷方式为 Fn+CTRL+ALT+Backspace。

后续步骤

有关其他连接信息,请参阅堡垒主机常见问题解答。