Azure Bastion 提供多个部署体系结构,具体取决于所选 SKU 和选项配置。 对于大多数 SKU,Bastion 部署到虚拟网络并支持虚拟网络对等互连。 具体而言,Azure Bastion 管理 RDP/SSH 与在本地或对等虚拟网络中创建的 VM 之间的连接。

RDP 和 SSH 是连接 Azure 中运行的工作负载的基本方法。 不要通过 Internet 公开 RDP/SSH 端口,这被视为一个严重的威胁面。 这通常是由于协议漏洞造成的。 若要包含此威胁面,可以在外围网络的公共端部署 bastion 主机(也称为跳转服务器)。 Bastion 主机服务器在设计和配置上考虑了抵御攻击。 Bastion 服务器还为位于堡垒主机后方以及网络内部深处的工作负载提供 RDP 和 SSH 连接。

您在部署 Bastion 时选择的 SKU 决定了相应的体系结构以及可用的功能。 你可以升级到更高等级的 SKU 以支持更多功能,但您不能在部署后对 SKU 进行降级。 某些体系结构(如 专用体系结构)必须在部署时进行配置。

部署 - 基本和更高等级的 SKU

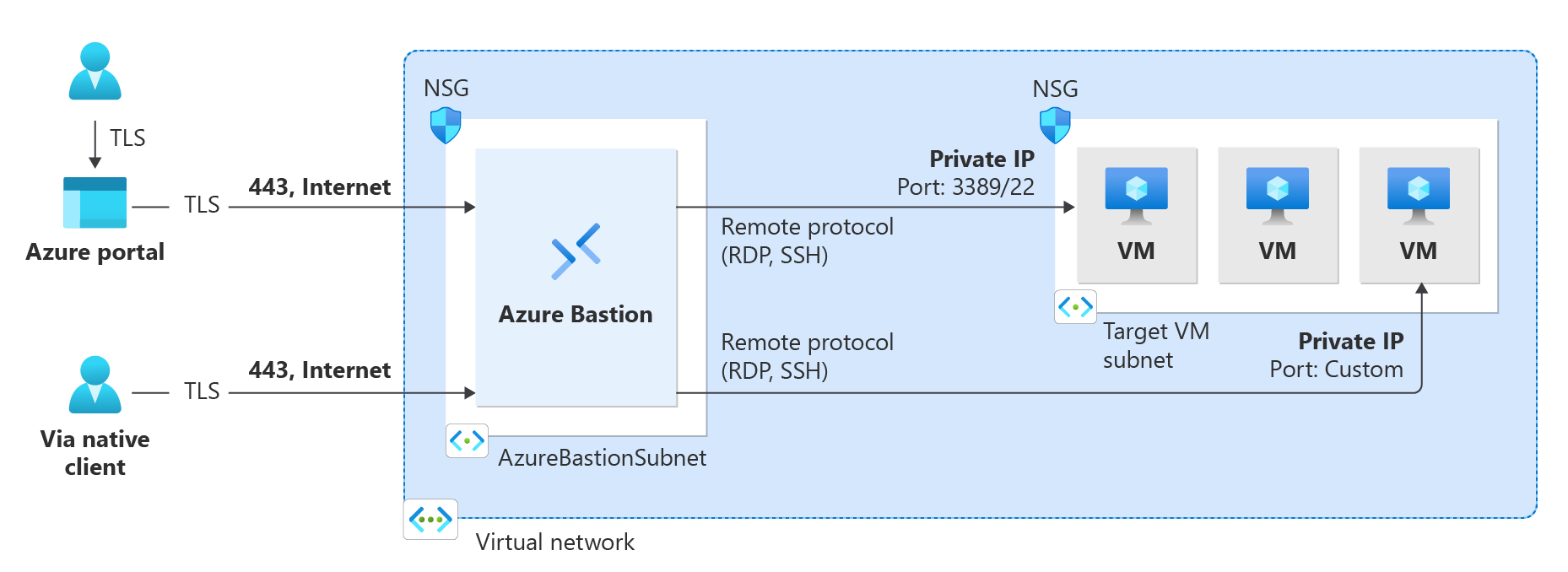

若选择基本或更高等级的 SKU,Bastion 会使用以下体系结构和工作流程。

- 堡垒主机部署在虚拟网络中,该网络包含具有最小 /26 前缀的 AzureBastionSubnet 子网。

- 用户可以使用任何 HTML5 浏览器访问 Microsoft Azure 门户并选择需要连接的虚拟机。 Azure 虚拟机不需要有公共 IP 地址。

- 只需单击一下,即可在浏览器中打开 RDP/SSH 会话。

对于某些配置,用户可通过本机操作系统客户端连接到虚拟机。

有关配置步骤,请参阅:

部署 - 仅限专用

私有专用的 Bastion 部署通过创建一个不可由互联网路由的 Bastion 环境,仅允许专用 IP 地址访问,从而全面锁定并保护端到端的工作负载。 仅专用 Bastion 部署不允许通过公共 IP 地址连接到堡垒主机。 相比之下,标准 Azure Bastion 部署允许用户使用公共 IP 地址连接堡垒主机。

此示意图显示了 Bastion 仅专用部署的体系结构。 通过 ExpressRoute 专用对等互连技术连接到 Azure 的用户可以使用堡垒主机的专用 IP 地址安全地连接到 Bastion。 随后,Bastion 可以通过专用 IP 地址连接到与堡垒主机位于同一虚拟网络内的任何虚拟机。 在仅专用 Bastion 部署中,Bastion 禁止任何虚拟网络外部的出站访问。

注意事项:

仅专用 Bastion 需在部署时进行配置并且需要具有高级 SKU 层级。

常规 Bastion 部署无法更改为仅专用部署。

若要将仅专用 Bastion 部署到已具有 Bastion 部署的虚拟网络,请先从该虚拟网络中移除 Bastion,然后再重新在虚拟网络中部署仅专用 Bastion。 无需删除并重新创建 AzureBastionSubnet。

如果要创建端到端专用连接,请使用本机客户端进行连接,而不是通过 Azure 门户进行连接。

如果客户端计算机是本地计算机和非 Azure 计算机,则需要部署 ExpressRoute 或 VPN,并在 Bastion 资源上启用基于 IP 的连接。

确保网络安全规则不会阻止虚拟网络入站流量通过端口 443 访问 AzureBastionSubnet。

有关仅专用部署的更多信息,请参阅将 Bastion 部署为仅专用。