管理 Azure Cosmos DB for PostgreSQL 的公共访问权限

适用对象: Azure Cosmos DB for PostgreSQL(由 PostgreSQL 的 Citus 数据库扩展提供支持)

服务器级别防火墙规则可用于管理公共 Internet 中从指定 IP 地址(或 IP 地址范围)对协调器节点进行的公共访问。

先决条件

若要逐步执行本操作方法指南,需要:

在 Azure 门户中创建服务器级防火墙规则

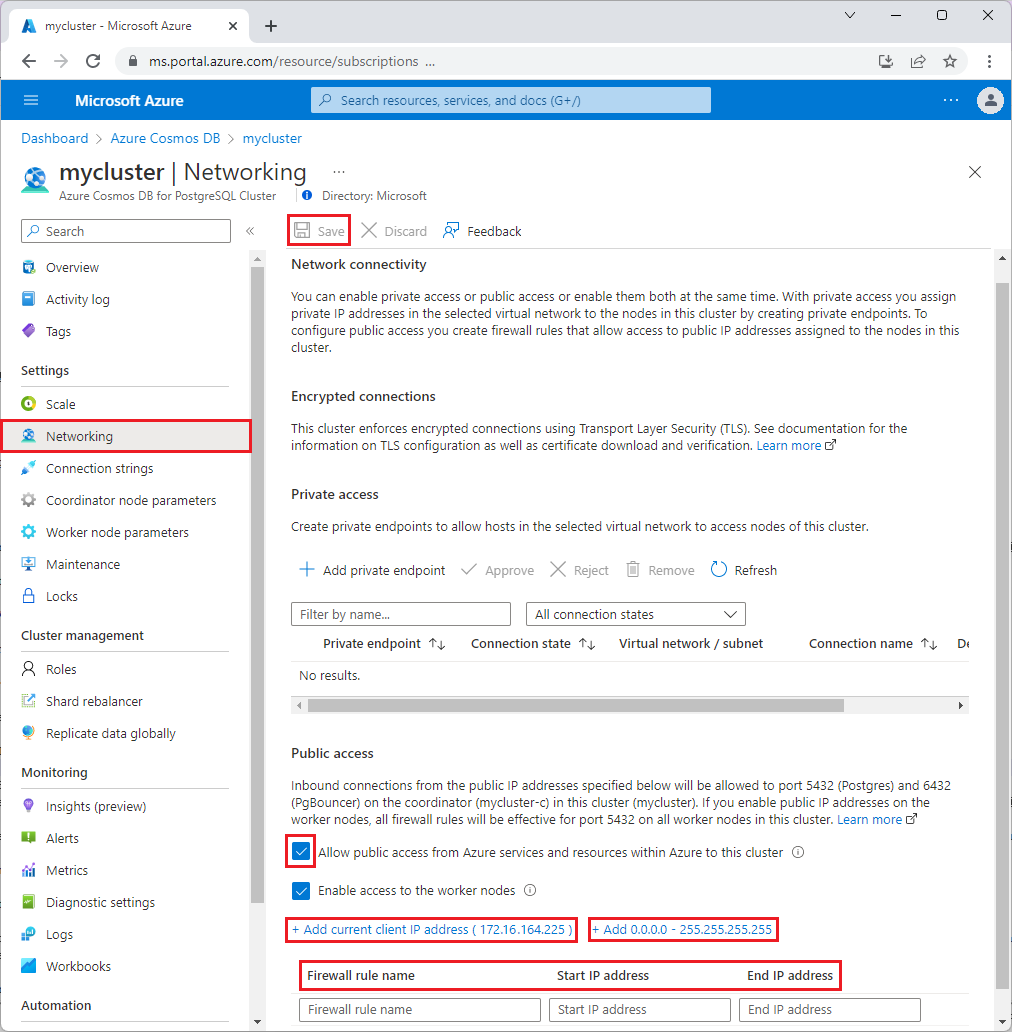

在“PostgreSQL 群集”页上的“设置”下,选择“网络”。

在“网络”页中,选择“允许从 Azure 内的 Azure 服务和资源公开访问此群集”。

根据需要选择“启用对工作器节点的访问”。 使用此选项时,防火墙规则将允许访问所有工作器节点以及协调器节点。

选择“添加当前客户端 IP 地址”以使用 Azure 系统感知型计算机的公共 IP 地址创建防火墙规则。

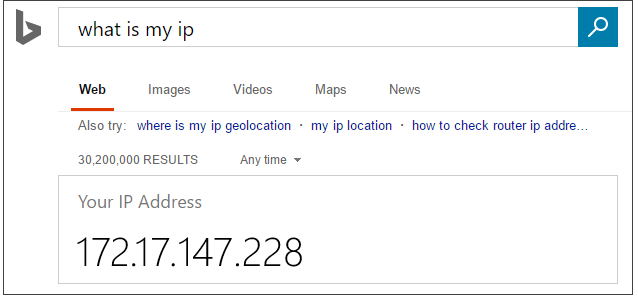

验证 IP 地址,然后保存配置。 在某些情况下,Azure 门户识别出的 IP 地址与访问 Internet 和 Azure 服务器时所使用的 IP 地址不同。 因此,可能需要更改起始 IP 和结束 IP 才能使规则正常生效。 使用搜索引擎或其他联机工具来查看自己的 IP 地址。 例如,搜索“我的 IP 是多少”。

也可以单击“添加 0.0.0.0 - 255.255.255.255”,这样你的 IP 和整个 Internet 都能访问协调器节点的端口 5432(和连接池的端口 6432)。 在这种情况下,客户端仍必须使用正确的用户名和密码登录才能使用群集。 尽管如此,最好只在短时间内允许进行全中国访问,并且仅允许用于非生产数据库。

若要添加防火墙规则,请键入“防火墙规则名称”、“起始 IP 地址”和“结束 IP 地址”。 打开防火墙后,管理员、用户和应用程序就可以通过端口 5432 和 6432 访问协调器节点。 可以指定单个 IP 地址,也可以指定某个范围的地址。 如果希望将规则限制为单个 IP 地址,请在“起始 IP 地址”和“结束 IP 地址”字段中键入相同的地址。

在工具栏上选择“保存”以保存此服务器级防火墙规则。 等待出现有关更新已成功的确认消息。

注意

在创建 Azure Cosmos DB for PostgreSQL 群集期间也可以访问这些设置。 在“网络”选项卡上,对于“连接方法”,请选择“公共访问(允许的 IP 地址)”。

从 Azure 进行连接

有一种简单方法可授予针对 Azure 上托管的应用程序(例如,Azure Web 应用应用程序或在 Azure VM 中运行的应用程序)的群集访问权限。 在群集的门户页上,在“网络”下勾选“允许 Azure 服务和资源访问此群集”复选框,然后选择“保存”。

重要

该选项将防火墙配置为允许来自 Azure 的所有连接,包括来自其他客户的订阅的连接。 选择该选项时,请确保登录名和用户权限将访问权限限制为仅已授权用户使用。

通过 Azure 门户管理现有的服务器级别防火墙规则

重复这些步骤来管理防火墙规则。

- 若要添加当前计算机,请选择“添加当前客户端 IP 地址”。 选择“保存”,保存更改。

- 若要添加更多 IP 地址,请键入“防火墙规则名称”、“起始 IP 地址”和“结束 IP 地址”。 选择“保存”,保存更改。

- 若要修改现有规则,请选择规则中的任意字段并进行修改。 选择“保存”,保存更改。

- 若要删除现有规则,请选择省略号“…”,然后选择“删除”来移除该规则。 选择“保存”,保存更改。

后续步骤

有关防火墙规则的详细信息,包括如何对连接问题进行故障排除,请参阅 Azure Cosmos DB for PostgreSQL 中的公共访问。