本指南可帮助你排查使用专用终结点的群集在连接、操作和群集创建方面的问题。 如果您与专用终结点的连接遇到问题,请使用以下故障排除指南。

检查连接状态

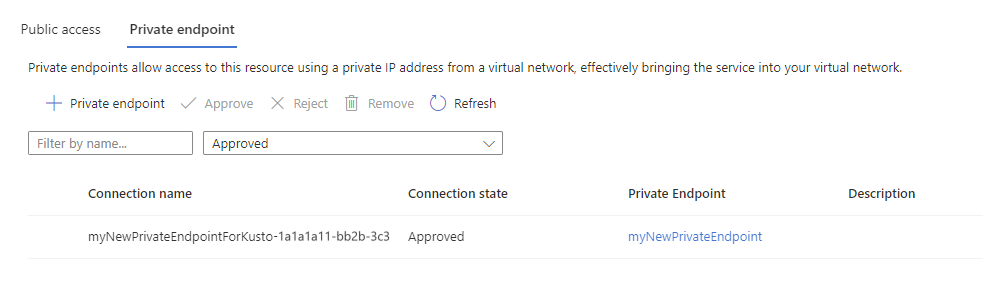

确保专用终结点的连接状态设置为 已批准。

在 Azure 门户中,转到群集,然后选择“ 网络”。

选择 专用终结点。 在表中的 “连接状态 ”列中,验证是否已 批准专用终结点。

在虚拟网络中运行检查

使用以下步骤来调查从同一虚拟网络内部的连接问题。 在你创建了专用终结点的同一虚拟网络中部署一台虚拟机。 登录到计算机时,可以运行以下测试。

检查名称解析

确保名称解析正常工作。

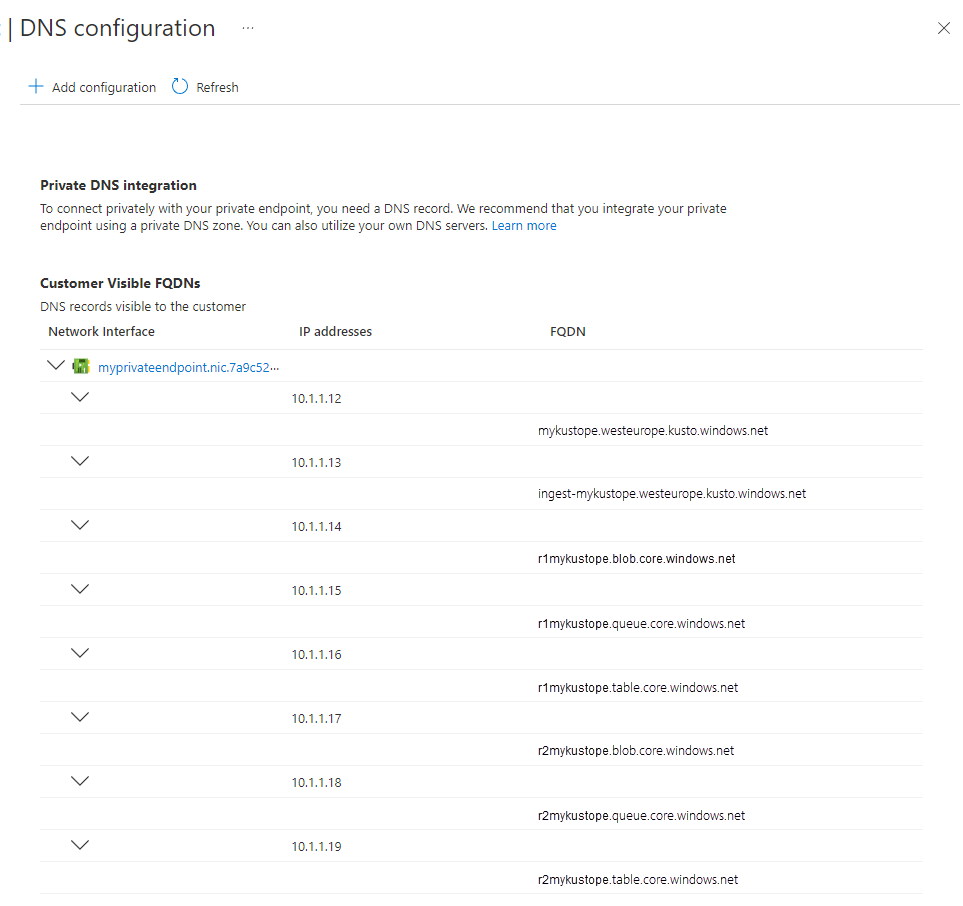

循环访问专用终结点 DNS 配置的所有 FQDN,并使用 nslookup、 Test-NetConnection 或其他类似的工具运行测试,以验证每个 DNS 是否与其相应的 IP 地址匹配。

查看 DNS 解析

运行以下命令,验证每个 FQDN 的 DNS 名称是否与其相应的 IP 地址匹配。

#replace the <...> placeholders with the correct values

nslookup <cluster-name>.<cluster-region>.kusto.chinacloudapi.cn

#Results in the following output:

Server:'Server'

Address:'Address'

Non-authoritative answer:

<cluster-name>.<cluster-region>.kusto.chinacloudapi.cncanonical name = <cluster-name>.privatelink.<cluster-region>.kusto.chinacloudapi.cn.

Name:<cluster-name>.privatelink.<cluster-region>.kusto.chinacloudapi.cn

Address: 'Address'

如果发现 FQDN 与相应的 IP 地址不匹配,请修复自定义 DNS 服务器。 如果不使用自定义 DNS 服务器,请创建支持请求。

连接性检查

检查是否可以与专用终结点 DNS 的每个 FQDN 建立 TCP 连接。 对专用终结点的 DNS 配置中提到的所有 FQDN 运行以下测试。

#replace the <...> placeholders with the correct values

Test-NetConnection -ComputerName <cluster-name>.<cluster-region>.kusto.chinacloudapi.cn -Port 443

#Results in the following output:

ComputerName : <cluster-name>.<cluster-region>.kusto.chinacloudapi.cn

RemoteAddress : 'RemoteAddress'

RemotePort : 443

InterfaceAlias : Ethernet

SourceAddress : 'SourceAddress'

TcpTestSucceeded : True

成功的结果返回 TcpTestSucceeded :True,这意味着你可以建立与群集的 TCP 连接。

检查群集的运行状况

故障排除过程的最后一步是测试群集的运行状况。

#replace the <...> placeholders with the correct values

#engine

Invoke-RestMethod https://<cluster-name>.<cluster-region>.kusto.chinacloudapi.cn/v1/rest/ping

Pong! IP address: 'IPv6IPaddress1'

#data management

Invoke-RestMethod https://ingest-<cluster-name>.<cluster-region>.kusto.chinacloudapi.cn/v1/rest/ping

Pong! IP address: 'IPv6IPaddress2'

成功的结果返回 Pong! 和 IPv6 地址。

其他故障排除提示

如果在尝试所有这些检查后仍遇到问题,请尝试使用专用终结点故障排除指南进行诊断。

排查托管专用终结点问题

对于托管专用终结点,唯一可以做的检查是验证所有托管专用终结点的连接状态是否为已批准。 否则,群集无法连接到相应的服务。

若要验证托管专用终结点的连接状态是否已设置为 “已批准”,请完成以下步骤:

在 Azure 门户中,转到群集,然后选择“ 网络”。

选择专用终结点连接。 在表的“连接状态”列中,验证托管专用终结点是否已获批准。

如果无法创建托管专用终结点,请确保为 Microsoft.Network资源提供程序注册订阅:

在 Azure 门户中,转到订阅并选择 “资源提供程序”。

搜索 Microsoft.Network 并注册该资源提供程序。

其他故障排除指南

如果所有检查都成功,但仍无法连接到群集,请联系公司安全团队。 他们负责防火墙和网络。

潜在的失败原因包括:

- 防火墙设备配置错误

- Azure 虚拟网络中用户定义的路由配置错误

- 客户端计算机上的代理配置错误

- 客户端与群集之间的代理配置错误