Azure 数据资源管理器群集设计为可以使用公共 URL 访问。 群集上具有有效标识的任何人都可以从任何位置访问它。 作为一个组织,保护数据可能是最优先的任务之一。 因此,你可能希望限制和保护对群集的访问,甚至仅允许通过专用虚拟网络访问群集。 若要实现此目标,请使用:

以下部分介绍如何使用专用终结点保护群集。

专用终结点

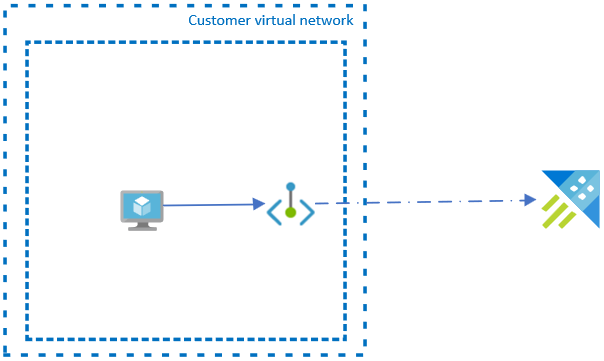

专用终结点是使用虚拟网络中的专用 IP 地址的网络接口。 此网络接口以私密且安全的方式将你连接到由 Azure 专用链接提供支持的群集。 启用专用终结点可将服务引入虚拟网络中。

若要成功将群集部署到专用终结点,只需一组专用 IP 地址。

具有专用终结点的网络安全功能

下表显示了如何使用专用终结点实现网络安全相关功能:

| 功能 | 专用终结点 |

|---|---|

| 入站 IP 地址筛选 | 管理公共访问 |

| 对其他服务(存储、事件中心等)的可传递访问 | 创建托管专用终结点 |

| 限制出站访问 | 使用标注策略或 AllowedFQDNList |