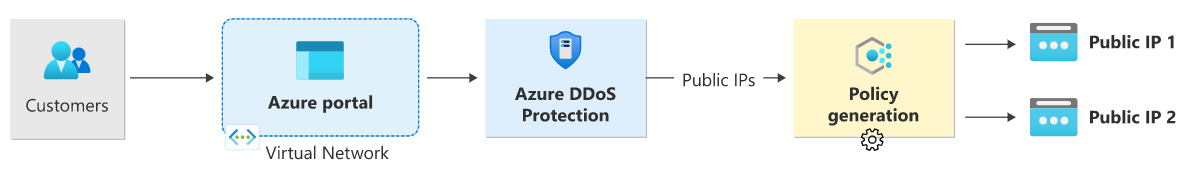

以下部分概述了 Azure DDoS 防护服务的重要功能。

始终可用的流量监控

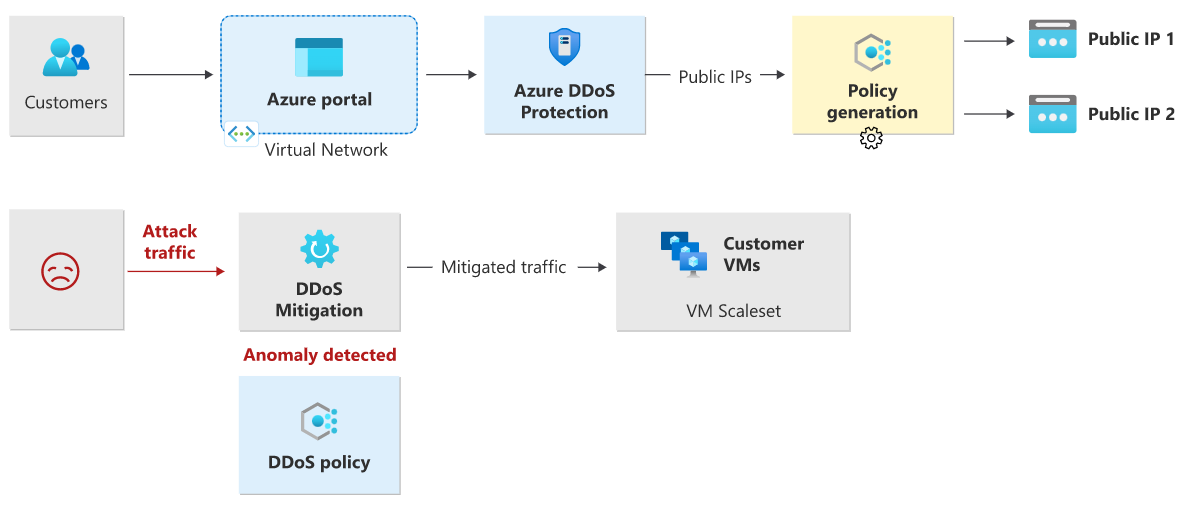

Azure DDoS 防护服务会监视实际流量利用率,并不断将其与 DDoS 策略中定义的阈值进行比较。 当超过流量阈值时,将自动启动 DDoS 缓解。 当流量返回到阈值以下时,缓解将停止。

在缓解期间,DDoS 防护服务会重定向发送到受保护资源的流量,并会执行多项检查,例如:

- 确保数据包符合 Internet 规范且格式正确。

- 与客户端交互,确定该流量是否可能是欺骗性数据包(例如:SYN Auth 或 SYN Cookie,或者通过丢弃数据包,让源重新传输它)。

- 如果没有其他可以执行的强制方法,将对数据包进行速率限制。

Azure DDoS 防护服务会丢弃攻击流量,并将剩余流量转发至其预期目标。 在检测到攻击的几分钟内,系统会使用 Azure Monitor 指标通知你。 通过在 DDoS 防护遥测上配置日志记录,可将日志写入可用选项供将来分析。 Azure Monitor 中 DDoS 防护的指标数据会保留 30 天。

自适应实时优化

发生的攻击(例如多向量 DDoS 攻击)的复杂性,以及租户的应用程序特定行为,要求按客户采用定制的保护策略。 该服务使用两项见解来实现这种定制:

自动学习每个客户(每个公共 IP)的第 3 层和第 4 层流量模式。

尽量减少误报,因为 Azure 的规模可让它吸收大量的流量。

DDoS 防护遥测、监视和警报

Azure DDoS 防护通过 Azure Monitor 公开丰富的遥测数据。 可以针对 DDoS 防护使用的任何 Azure Monitor 指标配置警报。 可将日志记录集成到 Splunk(Azure 事件中心)、Azure Monitor 日志和 Azure 存储,以通过 Azure Monitor 诊断界面进行高级分析。

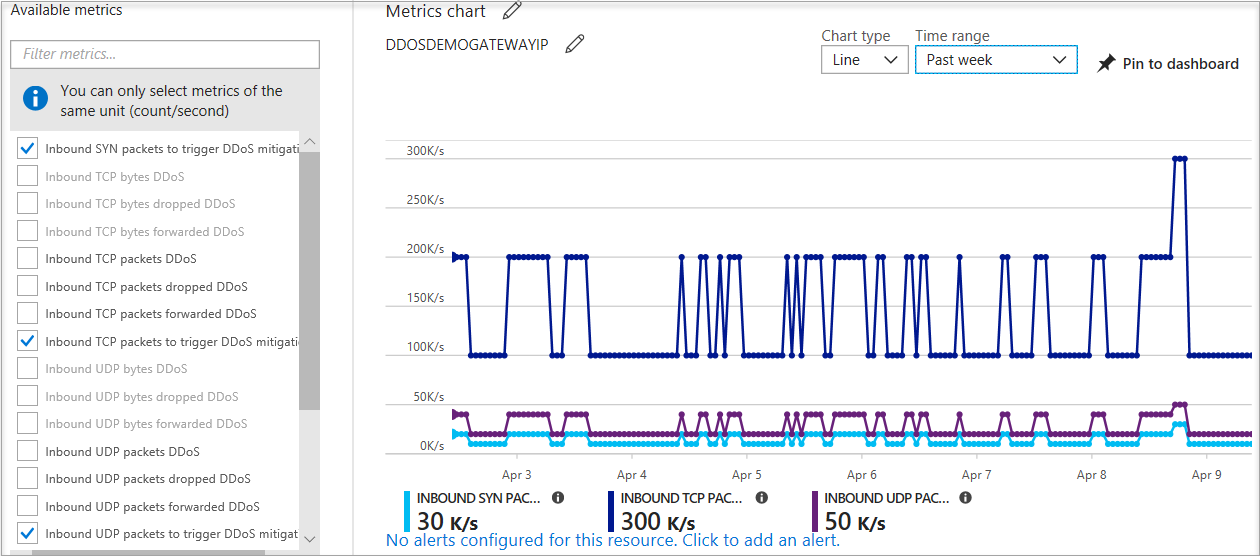

Azure DDoS 防护缓解策略

在 Azure 门户中,选择“监视”“指标”。 在“指标”窗格上,依次选择资源组、“公共 IP 地址”资源类型和 Azure 公共 IP 地址。 DDoS 指标将显示在“可用指标”窗格中。

DDoS 防护对启用了 DDoS 的虚拟网络中受保护资源的每个公共 IP 应用三种自动优化的缓解策略(TCP SYN、TCP 和 UDP)。 可以选择“触发 DDoS 缓解措施的入站数据包数”指标来查看策略阈值。

策略阈值是通过基于机器学习的网络流量分析自动配置的。 仅当超过策略阈值时,才会对受攻击的 IP 地址进行 DDoS 缓解。

有关详细信息,请参阅查看和配置 DDoS 防护遥测。

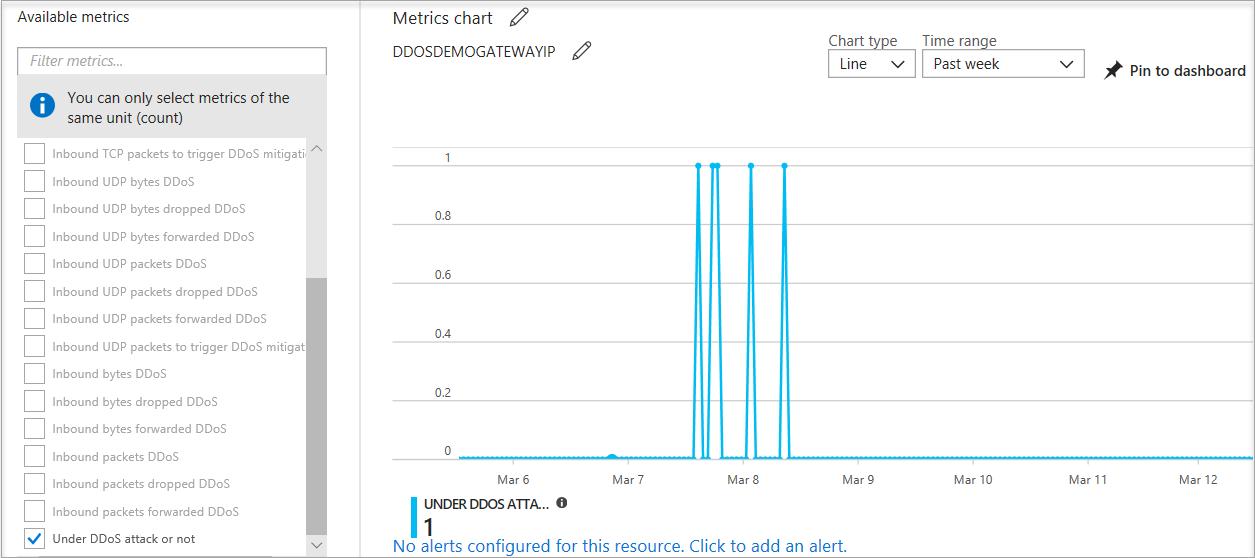

受 DDoS 攻击的 IP 地址的指标

如果公共 IP 地址受到攻击,则“是否受 DDoS 攻击”指标的值将切换为 1,因为 DDoS 防护会针对攻击流量执行缓解措施。

我们建议对此指标配置警报。 然后,在对公共 IP 地址执行主动的 DDoS 缓解措施时会收到通知。

有关详细信息,请参阅使用 Azure 门户管理 Azure DDoS 防护。

防范资源攻击的 Web 应用程序防火墙

针对应用层中发生的资源攻击,应该配置 Web 应用程序防火墙 (WAF) 来帮助保护 Web 应用程序。 WAF 会检查入站 Web 流量,以阻止 SQL 注入、跨站点脚本、DDoS 和其他第 7 层攻击。 Azure 提供 WAF 作为应用程序网关的一项功能,以便在出现常见攻击和漏洞时为 Web 应用程序提供集中保护。 此外,Azure 合作伙伴还会通过 Azure 市场提供其他 WAF 产品/服务,它们可能更适合解决你的需求。

即使是 Web 应用程序防火墙这样的服务,也很容易遭受容量耗尽和状态耗尽攻击。 我们强烈建议在 WAF 虚拟网络上启用 DDoS 防护,以帮助防范容量耗尽攻击和协议攻击。 有关详细信息,请查看 Azure DDoS 防护参考体系结构部分。

保护规划

规划和准备对于了解系统在遇到 DDoS 攻击期间的表现至关重要。 设计事件管理响应计划属于此工作的一部分。

如果使用 DDoS 防护,请确保在面向 Internet 的终结点的虚拟网络上启用它。 配置 DDoS 警报有助于持续密切关注基础结构上存在的任何潜在攻击。

独立监视应用程序。 了解应用程序的正常行为。 如果应用程序在遇到 DDoS 攻击期间的行为不符合预期,请准备好采取措施。

通过 DDoS 模拟测试了解服务会如何响应攻击。

后续步骤

- 详细了解参考架构。