重要

注意:根据世纪互联发布的公告,2026 年 8 月 18 日,中国地区的 Azure 中将正式停用所有 Microsoft Defender for Cloud 功能。

重要

本文适用于由世纪互联运营的 Microsoft Azure。 如果使用商业云,请参阅 “在计算机上启用 Defender for SQL Server” 一文。

“计算机上的 SQL 服务器防护计划”是 Microsoft 云防护中的一个数据库防护计划。 使用计算机上的 Defender for SQL Server 保护托管在 Azure VM 和已启用 Azure Arc 的 VM 上的 SQL Server 数据库。

先决条件

| 要求 | 详细信息 |

|---|---|

| 权限 | 若要在订阅(包括 Azure Policy)上部署计划,需要 订阅所有者 权限。 SQL VM 上的 Windows 用户必须在数据库中拥有 Sysadmin 角色。 |

| 本地计算机 | 本地计算机必须注册为已启用 Azure Arc 的 VM。 加入本地计算机并安装 Azure Arc。 |

| Azure Arc | 查看 Azure Arc 部署要求 - 规划和部署已启用 Azure Arc 的服务器 - 连接机器代理的先决条件 - Connected Machine 代理网络要求 - 由 Azure Arc 启用的 SQL Server 特定角色 |

| 扩展 | 确保这些扩展在你的环境中没有被阻止。 |

| Defender for SQL(IaaS 和 Arc) | - 发布者:Microsoft.Azure.AzureDefenderForSQL - 类型:高级威胁防护.Windows |

| SQL IaaS 扩展 (IaaS) | - 发布者:Microsoft.SqlServer.Management - 类型:SqlIaaSAgent |

| SQL IaaS 扩展 (Arc) | - 发布者:Microsoft.AzureData - 类型:WindowsAgent.SqlServer |

| AMA 扩展(IaaS 和 Arc) | - 发布者:Microsoft.Azure.Monitor - 类型:AzureMonitorWindowsAgent |

| 区域要求 | 启用计划时,会在中国北部创建资源组。 确保此区域在你的环境中未受到限制。 |

| 资源命名约定 | 在创建资源时,Defender for SQL 使用以下命名约定: - 数据收集规则: MicrosoftDefenderForSQL--dcr - DCRA: /Microsoft.Insights/MicrosoftDefenderForSQL-RulesAssociation - 资源组: DefaultResourceGroup- - Log Analytics 工作区: D4SQL-- - Defender for SQL 使用 MicrosoftDefenderForSQL 作为 createdBy 数据库标记。 确保拒绝策略不会阻止此命名约定。 |

| 支持的 SQL Server 版本 | SQL 实例支持 SQL Server 2012 或更高版本。 |

| 支持的操作系统 | Windows Server 2012 R2 或更高版本。 |

启用计划

在 Azure 门户中,搜索并选择“Microsoft Defender for Cloud”。

在 Defender for Cloud 菜单中,选择“环境设置”。

选择相关订阅。

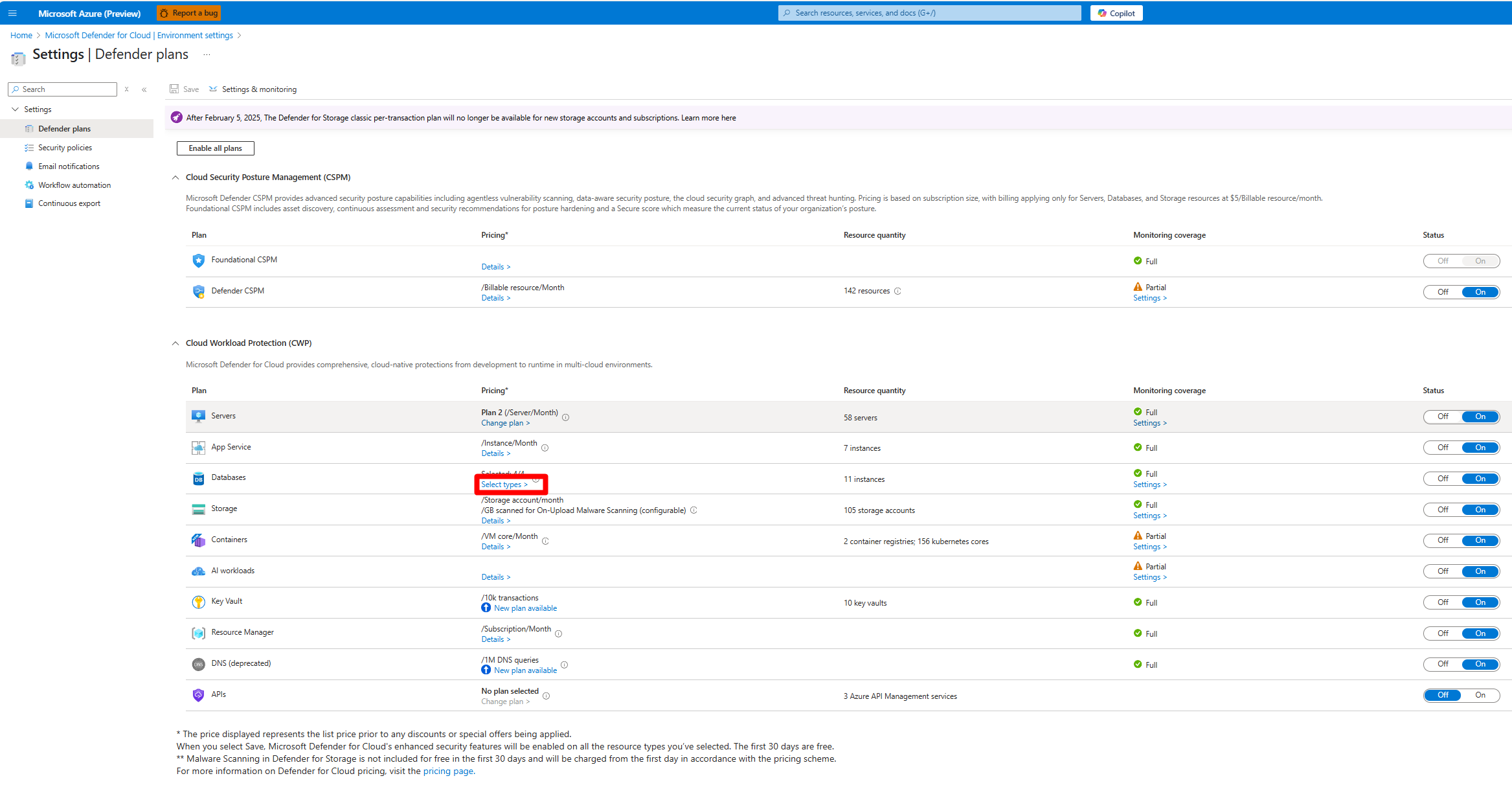

在“Defender 计划”页上,找到“数据库”计划并选择“选择类型”。

在“资源类型选择”窗口中,将“计算机上的 SQL 服务器”计划切换为“开”。

选择“继续”>“保存”。

选择工作区

选择一个 Log Analytics 工作区,以使用 Defender for SQL on Machines 计划。

在 Defender 计划 页的 “数据库”中,“ 监视覆盖范围 ”列选择“ 设置”。

在“计算机上 SQL Server 的 Azure Monitoring 代理”部分的“配置”栏中,选择“编辑配置”。

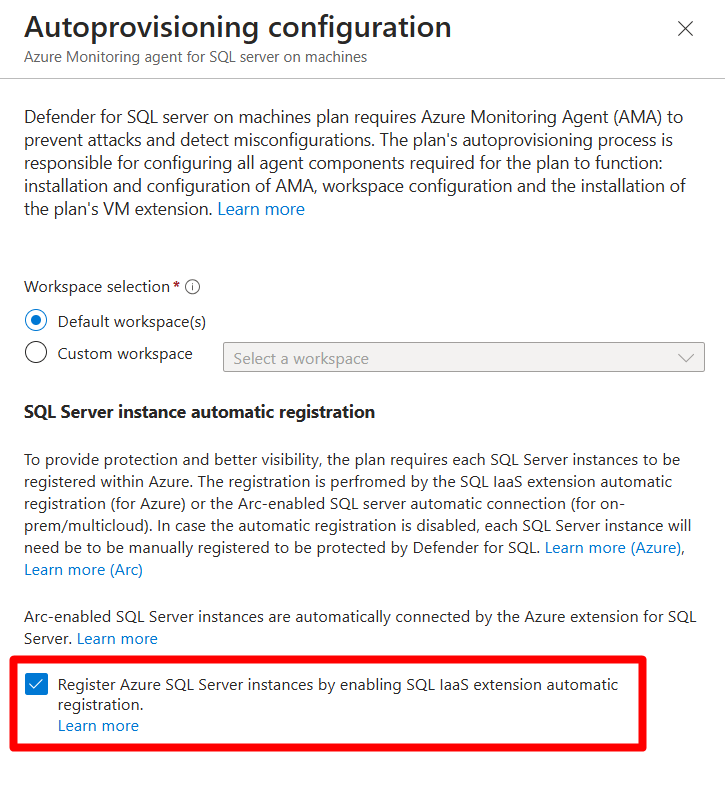

在 “自动预配配置 ”页中,选择 默认工作区 或指定 自定义工作区。

在 SQL Server 自动注册中,确保保持选项 “通过启用 SQL IaaS 扩展自动注册来注册 Azure SQL Server 实例” 为启用状态。

注册可确保正确发现和配置所有 SQL 实例。

选择应用。

验证计算机是否受到保护

由于环境存在差异,发现和保护 SQL 实例可能需要几个小时的时间。 在最后一步,应验证所有计算机是否都受到保护。 不要跳过此步骤,因为验证部署是否受到保护是重要的一步。