为了使组织中的人员能够有效地处理自定义安全属性,必须授予适当的访问权限。 根据你计划包括在自定义安全属性中的信息,你可能需要限制自定义安全属性,或者希望它们在你的组织中被广泛访问。 本文介绍如何管理对自定义安全属性的访问。

先决条件

若要管理对自定义安全属性的访问,必须具备:

- 属性分配管理员

- 使用 Microsoft Graph PowerShell 时需要 Microsoft.Graph 模块

重要

默认情况下,全局管理员和其他管理员角色无权读取、定义或分配自定义安全属性。

步骤 1:确定如何组织你的属性

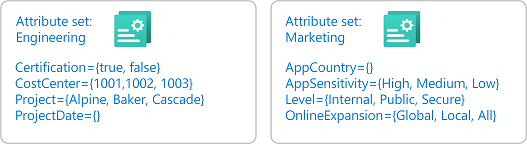

所有自定义安全属性定义都必须是属性集的一部分。 属性集是对相关自定义安全属性进行分组和管理的一种方式。 你需要确定为组织添加属性集的方式。 例如,你可能需要基于部门、团队或项目添加属性集。 授予对自定义安全属性的访问权限的能力取决于如何组织属性集。

步骤 2:识别所需的范围

范围是访问权限适用于的资源集。 对于自定义安全属性,你可以在租户范围或属性集范围分配角色。 如果需要分配广泛的访问权限,可以在租户范围分配角色。 但是,如果要限制对特定属性集的访问,可以在属性集范围分配角色。

Microsoft Entra 角色分配是一个加法模型,因此有效权限是角色分配的总和。 例如,如果在租户范围为用户分配了一个角色,并在属性集范围为同一用户分配了相同的角色,则该用户仍拥有租户范围的权限。

步骤 3:审阅可用角色

你需要确定哪些用户需要访问权限才能使用组织中的自定义安全属性。 为帮助你管理对自定义安全属性的访问,可以使用四个 Microsoft Entra 内置角色。 如有必要,至少具有特权角色管理员角色的人员才能分配这些角色。

下表提供了自定义安全属性角色的粗略比较。

| 权限 | 属性定义管理员 | 属性分配管理员 | 属性定义读取者 | 属性分配读取者 |

|---|---|---|---|---|

| 读取属性集 | ✅ | ✅ | ✅ | ✅ |

| 读取属性定义 | ✅ | ✅ | ✅ | ✅ |

| 读取用户和应用程序(服务主体)的属性分配 | ✅ | ✅ | ||

| 添加或编辑属性集 | ✅ | |||

| 添加、编辑或停用属性定义 | ✅ | |||

| 将属性分配给用户和应用程序(服务主体) | ✅ |

步骤 4:确定委派策略

此步骤介绍了可用于管理对自定义安全属性的访问的两种方法。 第一种方法是集中管理,第二种方法是将管理委派给其他人。

集中管理属性

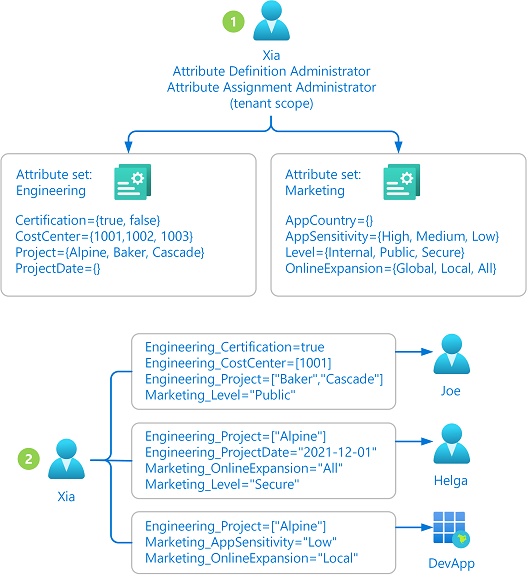

在租户范围分配有“属性定义管理员”和“属性分配管理员”角色的管理员可以管理自定义安全属性的所有方面。 下图显示了单个管理员是如何定义和分配自定义安全属性的。

- 管理员 (Xia) 在租户范围同时分配有“属性定义管理员”和“属性分配管理员”角色。 管理员添加属性集并定义属性。

- 管理员为 Microsoft Entra 对象分配属性。

集中管理属性的优点是,它可以由一个或两个管理员来管理。 缺点是管理员可能会收到若干定义或分配自定义安全属性的请求。 在这种情况下,你可能需要委派管理。

通过委派管理属性

管理员可能不知道应如何定义和分配自定义安全属性的所有情况。 通常是各自部门、团队或项目中的用户最了解自己的领域。 你可以在属性集范围委派管理,而不用分配一个或两个管理员来管理所有自定义安全属性。 这也遵循了最小特权的最佳做法,只授予其他管理员完成其工作所需的权限,从而避免不必要的访问。 下图显示了如何将自定义安全属性的管理委派给多个管理员。

- 在租户范围分配有“属性定义管理员”角色的管理员 (Xia) 添加属性集。 管理员还可以向其他人分配角色(特权角色管理员),以及委派他人读取、定义自定义安全属性,或为每个属性集分配自定义安全属性。

- 委派的属性定义管理员(Alice 和 Bob)在他们已获得访问权限的属性集中定义属性。

- 委派的属性分配管理员(Chandra 和 Bob)将属性从其属性集分配到 Microsoft Entra 对象。

步骤 5:选择合适的角色和范围

在更好地了解属性的组织方式和需要访问权限的对象后,你可以选择适当的自定义安全属性角色和范围。 下表可以帮助你进行选择。

| 我想授予此访问权限 | 分配此角色 | Scope |

|---|---|---|

|

属性定义管理员 |

租户 |

|

属性定义管理员 |

属性集 |

|

属性分配管理员 |

租户 |

|

属性分配管理员 |

属性集 |

|

属性定义读取者 |

租户 |

|

属性定义读取者 |

属性集 |

|

属性分配读取者 |

租户 |

|

属性分配读取者 |

属性集 |

步骤 6:分配角色

若要向适当的人员授予访问权限,请按照以下步骤分配一个自定义安全属性角色。

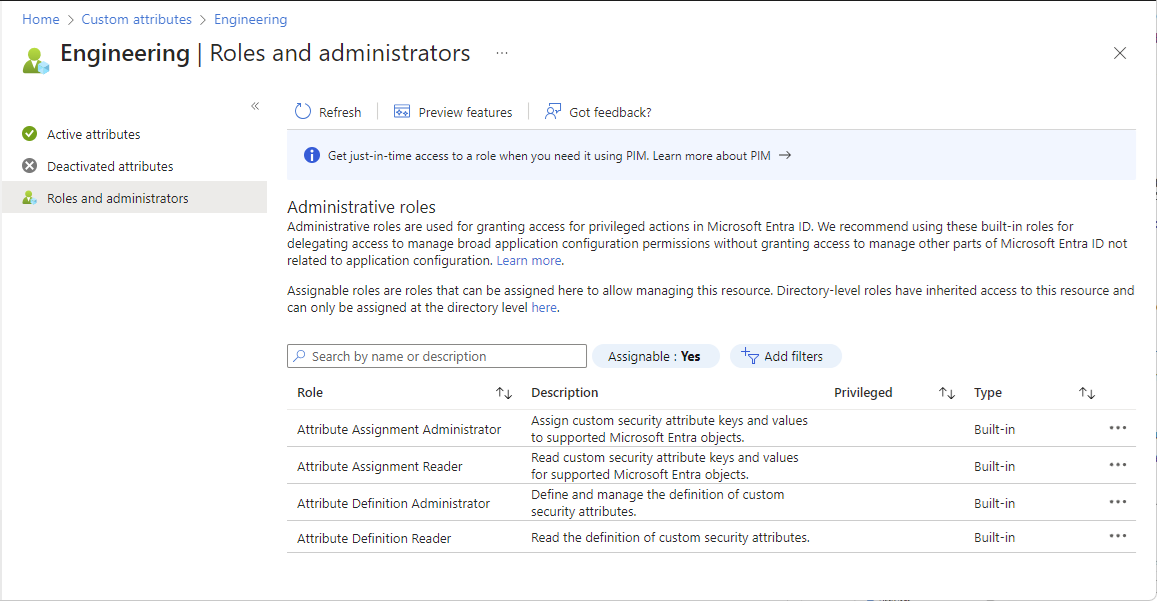

在属性集范围分配角色

以下示例演示了如何在名为“工程”的属性集范围内将自定义安全属性角色分配给主体。

以属性分配管理员身份登录到 Microsoft Entra 管理中心。

浏览到“保护”“自定义安全属性”。

选择要授予访问权限的属性集。

选择角色和管理员。

为自定义安全属性角色添加分配。

注意

如果你使用的是 Microsoft Entra Privileged Identity Management (PIM),那么目前不支持属性集范围内符合条件的角色分配。 支持属性集范围的永久角色分配。

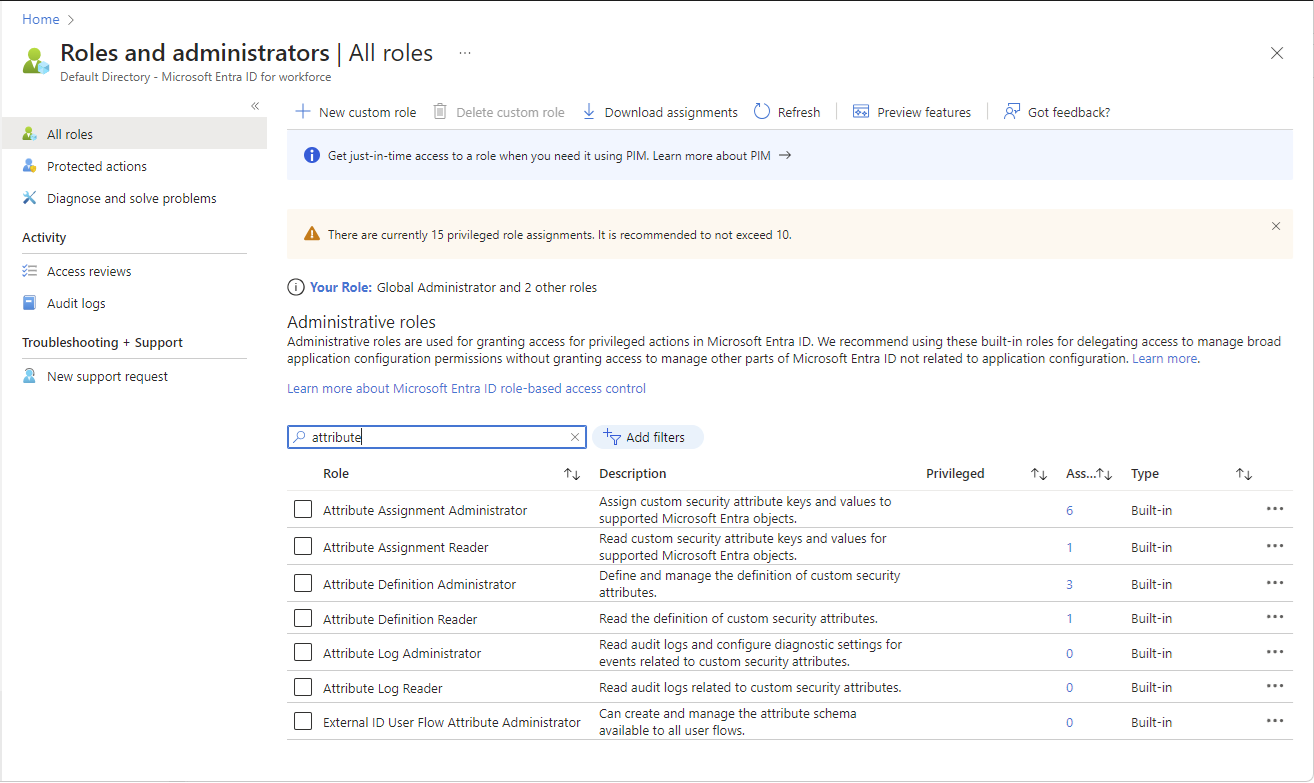

在租户范围分配角色

以下示例演示了如何在租户范围内将自定义安全属性角色分配给主体。

以属性分配管理员身份登录到 Microsoft Entra 管理中心。

导航到 Entra ID>角色和管理员。

为自定义安全属性角色添加分配。

自定义安全属性审核日志

有时,出于审核或故障排除目的,你需要了解自定义安全属性更改。 每当有人对定义或分配进行更改时,都会记录相关活动。

自定义安全属性审核日志提供与自定义安全属性相关的活动历史记录,例如添加新定义或向用户分配属性值。 下面是记录的与自定义安全属性相关的活动:

- 添加属性集

- 在属性集中添加自定义安全属性定义

- 更新属性集

- 更新分配给 servicePrincipal 的属性值

- 更新分配给用户的属性值

- 更新属性集中的自定义安全属性定义

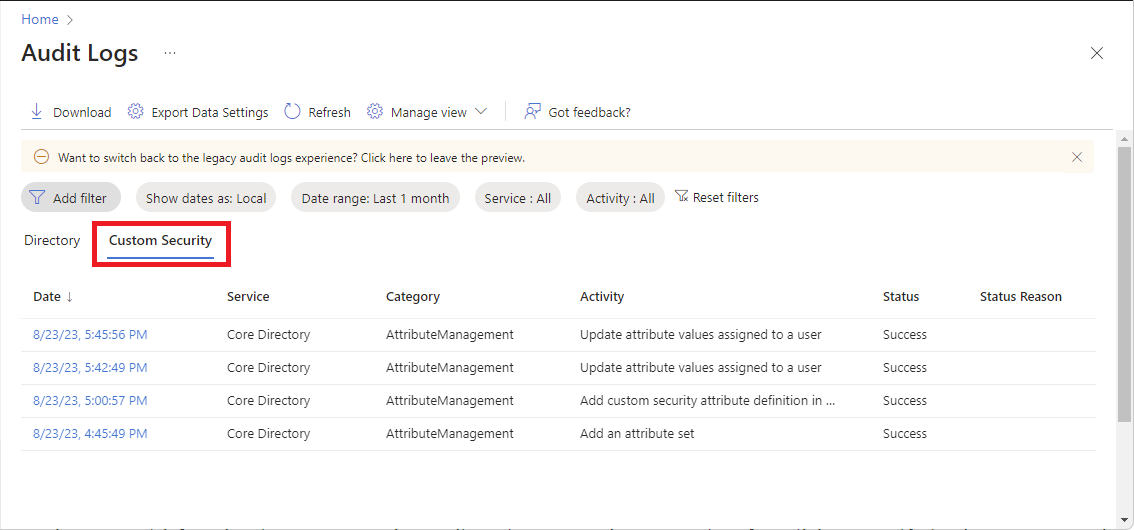

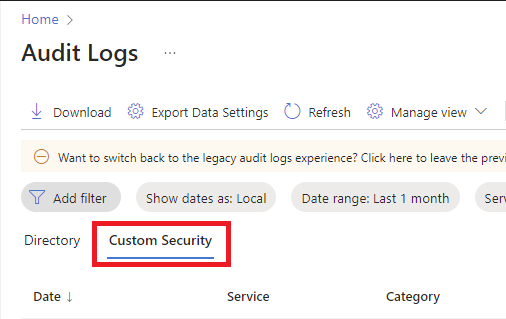

查看审核日志中的属性更改

若要查看自定义安全属性审核日志,请登录到 Microsoft Entra 管理中心,浏览到“审核日志”,然后选择“自定义安全”。 若要查看自定义安全属性审核日志,你必须具有以下角色之一。 如有必要,至少具有特权角色管理员角色的人员才能分配这些角色。

若要了解如何使用 Microsoft Graph API 获取自定义安全属性审核日志,请参阅 customSecurityAttributeAudit 资源类型。 有关详细信息,请参阅 Microsoft Entra 审核日志。

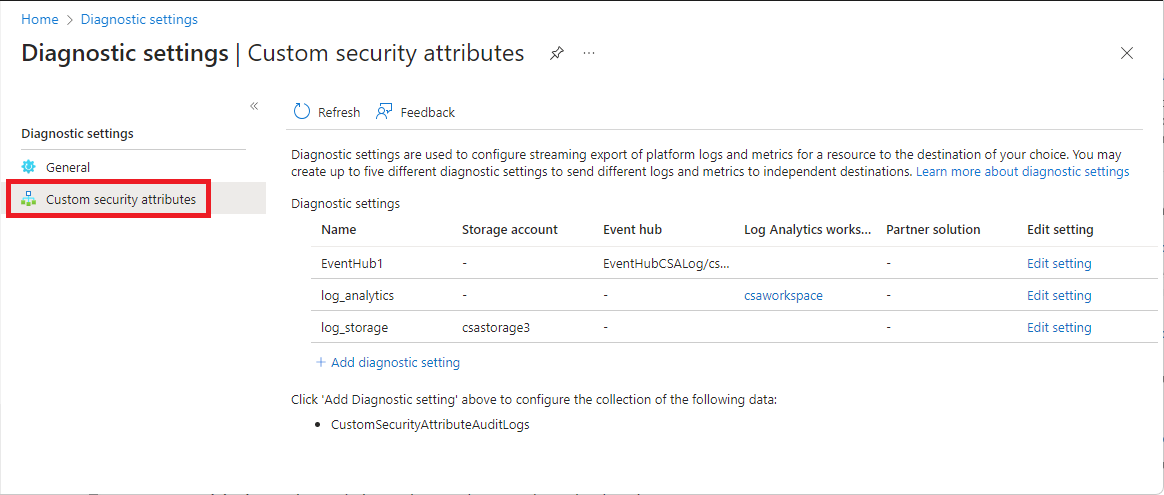

诊断设置

若要将自定义安全属性审核日志导出到不同的目标以进行其他处理,请使用诊断设置。 若要为自定义安全属性创建和配置诊断设置,你必须具有属性日志管理员角色。

提示

Microsoft 建议将自定义安全属性审核日志与目录审核日志分开保存,以免无意中显示属性分配。

以下屏幕截图显示了自定义安全属性的诊断设置。 有关详细信息,请参阅如何配置诊断设置。

审核日志行为的更改

在正式版中,我们已对自定义安全属性审核日志进行更改,这些更改可能会影响你的日常操作。 如果在预览期你一直在使用自定义安全属性审核日志,则必须执行以下操作才能确保审核日志操作不会中断。

- 使用新的审核日志位置

- 分配属性日志角色以查看审核日志

- 创建新的诊断设置以导出审核日志

使用新的审核日志位置

在预览期,自定义安全属性审核日志会写入目录审核日志终结点。 2023 年 10 月,我们为自定义安全属性审核日志添加了一个新的终结点。 以下屏幕截图显示了目录审核日志和新的自定义安全属性审核日志位置。 若要使用 Microsoft Graph API 获取自定义安全属性审核日志,请参阅 customSecurityAttributeAudit 资源类型。

我们安排了一个过渡期,在此期间,自定义安全审核日志将同时写入目录和自定义安全属性审核日志终结点。 今后,必须使用自定义安全属性审核日志终结点来查找自定义安全属性审核日志。

下表列出了在过渡期可以查找自定义安全属性审核日志的终结点。

| 事件日期 | 目录终结点 | 自定义安全属性终结点 |

|---|---|---|

| 2023 年 10 月 | ✅ | ✅ |

| 2024 年 2 月 | ✅ |

分配属性日志角色以查看审核日志

在预览期间,目录审核日志中至少有安全管理员角色的用户可以查看自定义安全属性审核日志。 现在,不再能够使用这些角色通过新终结点查看自定义安全属性审核日志。 若要查看自定义安全属性审核日志,你必须具有属性日志读取者或属性日志管理员角色。

创建新的诊断设置以导出审核日志

在预览期,如果已配置为导出审核日志,则自定义安全审核属性审核日志将发送到当前的诊断设置。 若要继续接收自定义安全审核属性审核日志,必须按照前面的诊断设置部分中所述创建新的诊断设置。