在 Microsoft Entra ID(前 Azure Active Directory)中,可以使用 Privileged Identity Management (PIM) 管理组中的即时成员身份或组的即时所有权。

分配成员身份或所有权时,分配:

- 分配持续时间不能少于五分钟

- 分配后五分钟内无法删除

注意

有资格获得用于组的 PIM 的成员身份或所有权的每个用户都必须具有 Microsoft Entra ID P2 或 Microsoft Entra ID 治理许可证。 有关详细信息,请参阅使用 Privileged Identity Management 的许可要求。

分配组的所有者或成员

按照以下步骤操作,使用户有资格成为组的成员或所有者。 你需要具有管理组的权限。 对于可分配角色的组,你至少需要具有特权角色管理员角色或者成为组的所有者。 对于不可分配角色的组,至少需要具有目录编写者、组管理员、标识治理管理员、用户管理员角色或成为组的所有者。 管理员的角色分配应限定在目录级别(而不是管理单元级别)。

注意

具有组管理权限的其他角色(例如,不可分配角色的 Microsoft 365 组的 Exchange 管理员)以及分配限定在管理单元级别的管理员可以通过组 API/UX 来管理组,并替代在 Microsoft Entra PIM 中所做的更改。

浏览到 ID 治理>特权身份管理>群组。

在这里你可以查看已为用于组的 PIM 启用的组。

选择需要管理的组。

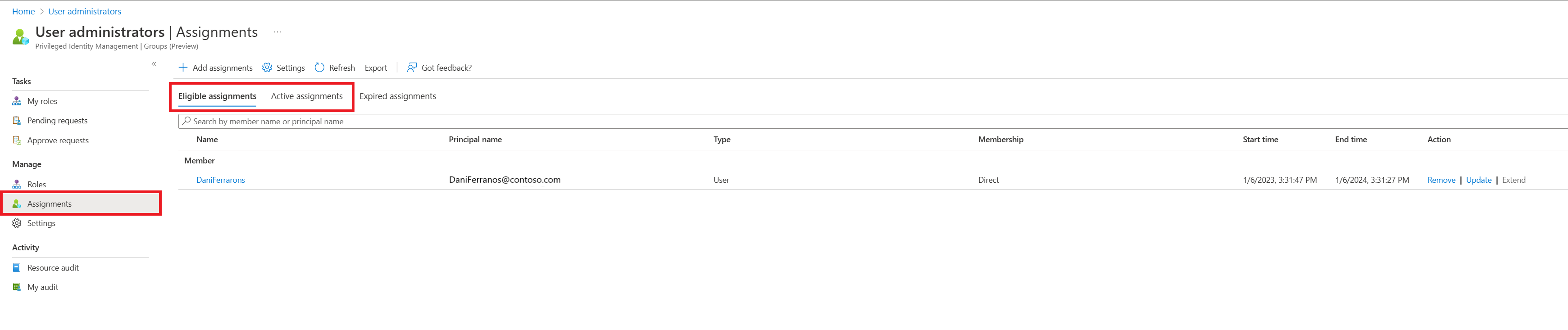

选择“分配” 。

使用“符合条件的分配”和“活动分配”边栏选项卡,查看所选组的现有成员身份或所有权分配。

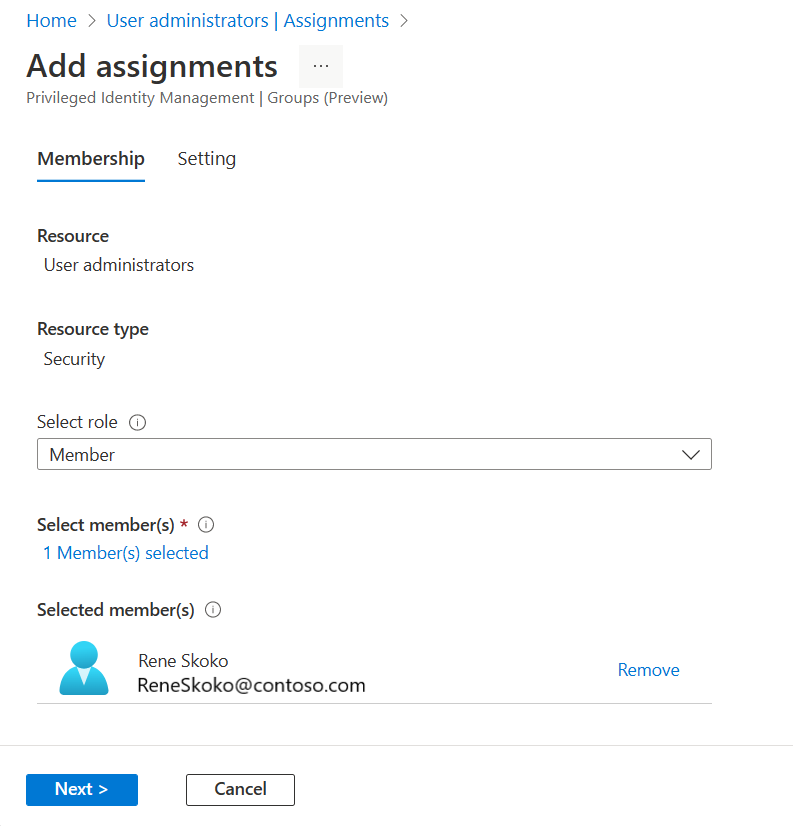

选择“添加分配”。

在“选择角色”下,在“成员”和“所有者”之间进行选择,以分配成员身份或所有权。

选择要使其符合组资格的成员或所有者。

选择“下一页”。

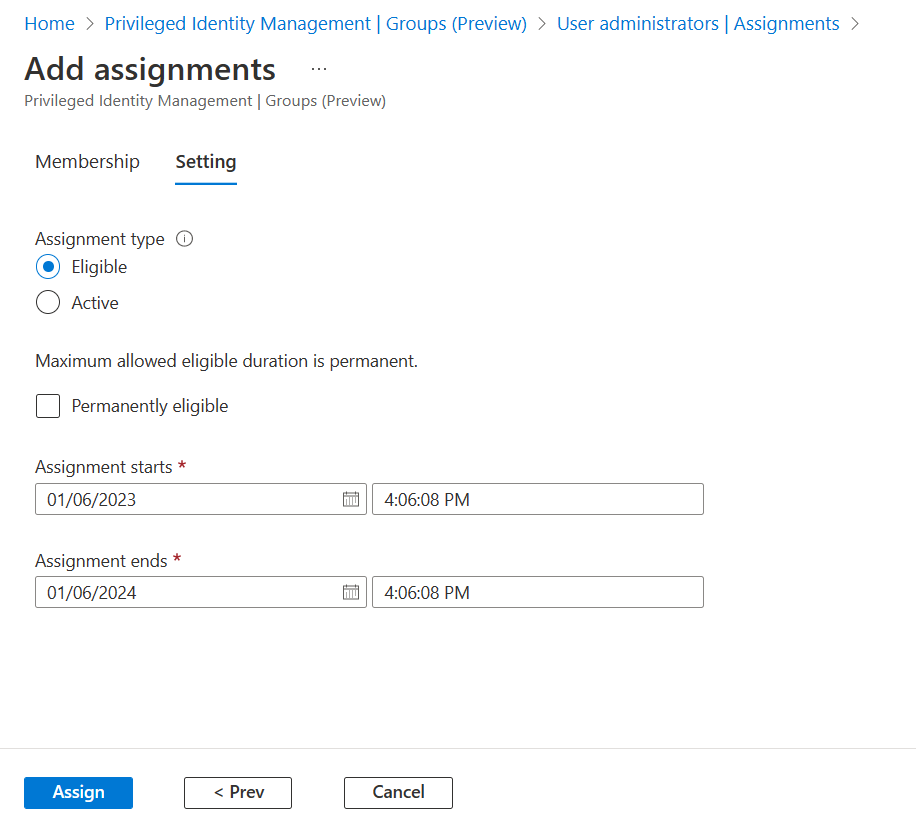

在“分配类型”列表中,选择“合格”或“活动”。 Privileged Identity Management 提供了两种不同的分配类型:

- 符合条件的分配要求成员或所有者执行激活才能使用该角色。 激活可能还需要提供多重身份验证 (MFA)、提供业务理由或请求获得指定审批者的批准。

重要

对于用于提升到 Microsoft Entra 角色的组,Microsoft 建议你要求对合格成员分配进行审批。 如果分配未经批准即可激活,你可能容易遭受其他有权重置符合条件的用户的密码的管理员带来的安全风险。

- 活动分配不要求成员执行任何激活便可使用该角色。 被指定为活跃的成员或所有者始终拥有被分配给该角色的权限。

如果分配应该是永久性的(永久合格或永久分配),请选中“永久”复选框。 根据组的设置,该复选框可能不会显示或不可编辑。 有关详细信息,请查看在 Privileged Identity Management 中配置适用于组的 PIM 设置一文。

选择“分配”。

更新或删除现有的角色分配

按照以下步骤更新或删除现有的角色分配。 你需要具有管理组的权限。 对于可分配角色的组,你至少需要具有特权角色管理员角色或者成为组的所有者。 对于不可分配角色的组,至少需要具有目录编写者、组管理员、标识治理管理员、用户管理员角色或成为组的所有者。 管理员的角色分配应限定在目录级别(而不是管理单元级别)。

注意

具有组管理权限的其他角色(例如,不可分配角色的 Microsoft 365 组的 Exchange 管理员)以及分配限定在管理单元级别的管理员可以通过组 API/UX 来管理组,并替代在 Microsoft Entra PIM 中所做的更改。

至少以特权角色管理员身份登录到 Microsoft Entra 管理中心。

浏览到 ID 治理>特权身份管理>群组。

在这里你可以查看已为用于组的 PIM 启用的组。

选择需要管理的组。

选择“分配” 。

使用“符合条件的分配”和“活动分配”边栏选项卡,查看所选组的现有成员身份或所有权分配。

选择“更新”或“删除”以更新或删除成员身份或所有权分配。