利用 Microsoft Entra ID 中的 Privileged Identity Management (PIM),你可以将角色配置为需要审批才可激活,还可选择一个或多个用户或组作为委派的审批者。 委派的审批者有 24 小时可以审批请求。 如果请求未在 24 小时内获得审批,则符合条件的用户必须重新提交新请求。 24 小时的审批时间范围不可供配置。

查看待处理请求

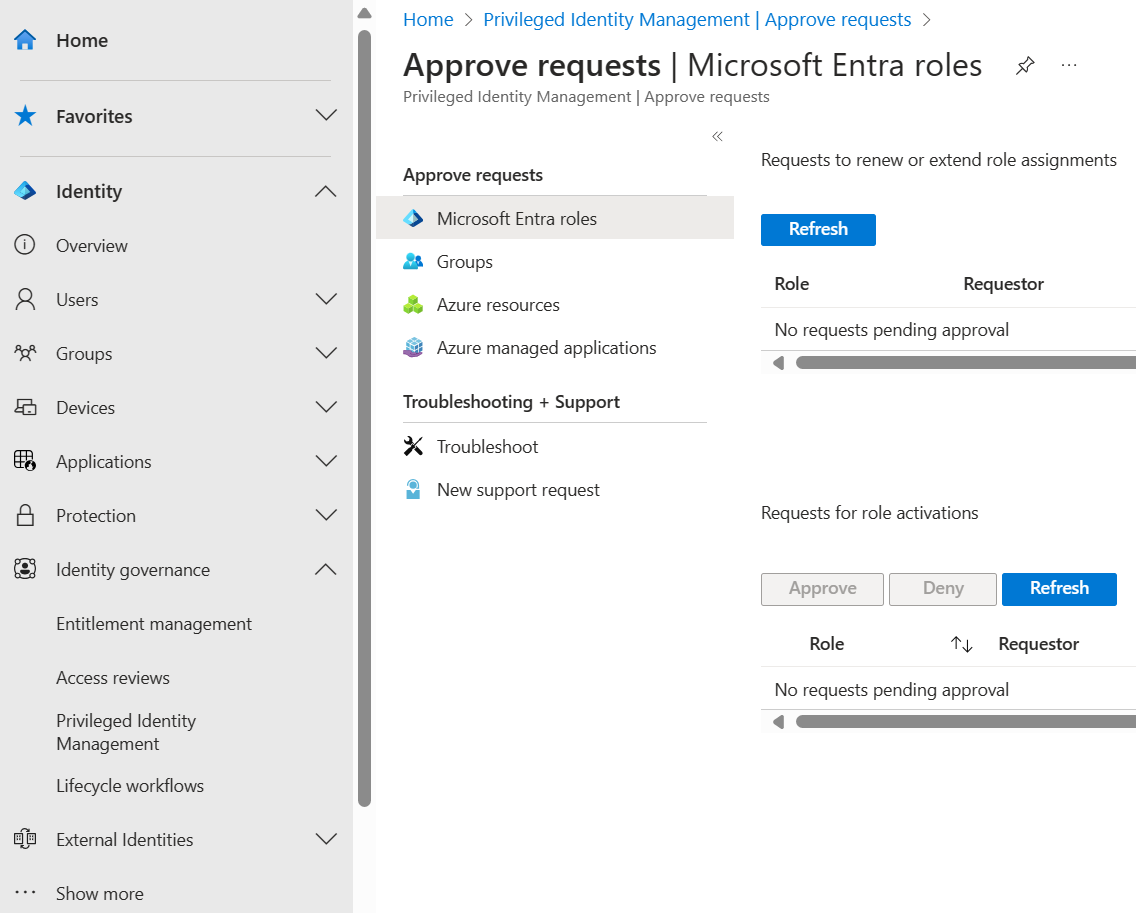

有 Microsoft Entra 角色请求正在等待审批时,委派的审批者将收到电子邮件通知。 可以在 Privileged Identity Management 中查看这些挂起的请求。

浏览到 ID 治理>特权身份管理>批准请求。

在“请求激活角色”部分,你可以看到等待审批的请求列表。

使用 Microsoft Graph API 查看待处理的请求

HTTP 请求

GET https://microsoftgraph.chinacloudapi.cn/v1.0/roleManagement/directory/roleAssignmentScheduleRequests/filterByCurrentUser(on='approver')?$filter=status eq 'PendingApproval'

HTTP 响应

{

"@odata.context": "https://microsoftgraph.chinacloudapi.cn/v1.0/$metadata#Collection(unifiedRoleAssignmentScheduleRequest)",

"value": [

{

"@odata.type": "#microsoft.graph.unifiedRoleAssignmentScheduleRequest",

"id": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee",

"status": "PendingApproval",

"createdDateTime": "2021-07-15T19:57:17.76Z",

"completedDateTime": "2021-07-15T19:57:17.537Z",

"approvalId": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee",

"customData": null,

"action": "SelfActivate",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "88d8e3e3-8f55-4a1e-953a-9b9898b8876b",

"directoryScopeId": "/",

"appScopeId": null,

"isValidationOnly": false,

"targetScheduleId": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee",

"justification": "test",

"createdBy": {

"application": null,

"device": null,

"user": {

"displayName": null,

"id": "d96ea738-3b95-4ae7-9e19-78a083066d5b"

}

},

"scheduleInfo": {

"startDateTime": null,

"recurrence": null,

"expiration": {

"type": "afterDuration",

"endDateTime": null,

"duration": "PT5H30M"

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

}

}

]

}

审批请求

备注

审批者无法批准自己的角色激活请求。 此外,不允许服务主体批准请求。

- 找到并选择要审批的请求。 此时将显示“批准或拒绝”页。

- 在“理由”框中,输入业务理由。

- 选择“提交”。 此时,系统会发送一条 Azure 批准通知。

使用 Microsoft Graph API 审批待处理的请求

备注

Microsoft Graph API 当前不支持批准延长和续订请求

获取需要审批的步骤的 ID

对于特定激活请求,此命令获取需要审批的所有审批步骤。 目前不支持多步审批。

HTTP 请求

GET https://microsoftgraph.chinacloudapi.cn/beta/roleManagement/directory/roleAssignmentApprovals/<request-ID-GUID>

HTTP 响应

{

"@odata.context": "https://microsoftgraph.chinacloudapi.cn/beta/$metadata#roleManagement/directory/roleAssignmentApprovals/$entity",

"id": "<request-ID-GUID>",

"steps@odata.context": "https://microsoftgraph.chinacloudapi.cn/beta/$metadata#roleManagement/directory/roleAssignmentApprovals('<request-ID-GUID>')/steps",

"steps": [

{

"id": "<approval-step-ID-GUID>",

"displayName": null,

"reviewedDateTime": null,

"reviewResult": "NotReviewed",

"status": "InProgress",

"assignedToMe": true,

"justification": "",

"reviewedBy": null

}

]

}

审批激活请求步骤

HTTP 请求

PATCH

https://microsoftgraph.chinacloudapi.cn/beta/roleManagement/directory/roleAssignmentApprovals/<request-ID-GUID>/steps/<approval-step-ID-GUID>

{

"reviewResult": "Approve", // or "Deny"

"justification": "Trusted User"

}

HTTP 响应

成功的 PATCH 调用会生成空响应。

拒绝请求

- 找到并选择要审批的请求。 此时将显示“批准或拒绝”页。

- 在“理由”框中,输入业务理由。

- 选择“拒绝”。 拒绝后会出现一个通知。

工作流通知

下面是一些有关工作流通知的信息:

- 当某个角色的请求等待审阅时,审批者将收到电子邮件通知。 电子邮件通知包含请求的直接链接,审批者可通过此链接批准或拒绝请求。

- 请求由第一个批准或拒绝的审批者来解析。

- 当审批者响应审批请求时,会通知所有审批者。

- 当获批准的用户在其角色中处于活动状态时,全局管理员和特权角色管理员会收到通知。

备注

全局管理员或特权角色管理员,认为已批准的用户不应处于活动状态,可以在 Privileged Identity Management 中删除活动角色分配。 尽管管理员不会收到挂起请求的通知,除非他们是审批者,但他们可以通过在 Privileged Identity Management 中查看挂起的请求来查看和取消所有用户的任何挂起请求。