单一登录(SSO)允许用户访问应用程序,而无需多次进行身份验证。 它允许在云中针对 Microsoft Entra ID 进行单一身份验证,并允许服务或连接器模拟用户完成应用程序的任何其他身份验证质询。

如何配置单一登录

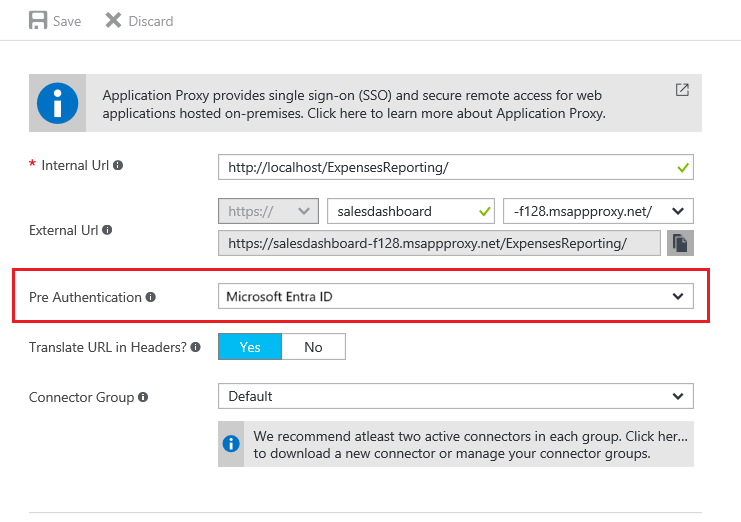

要配置 SSO,请先确保您的应用程序已通过 Microsoft Entra ID 进行预身份验证配置。

- 至少以应用程序管理员的身份登录到 Microsoft Entra 管理中心。

- 请在右上角选择用户名。 验证是否已登录到使用应用程序代理的目录。 如果需要更改目录,请选择“切换目录”,然后选择使用应用程序代理的目录。

- 浏览到 Entra ID>企业应用>应用程序代理。

查找 Pre Authentication 字段,并确保已设置。

有关预身份验证方法的详细信息,请参阅 应用发布文档的步骤 4。

为应用程序代理应用程序配置单一登录模式

配置特定类型的单一登录。 登录方法根据后端应用程序使用的身份验证类型进行分类。 应用程序代理应用程序支持三种类型的登录:

基于密码的登录: 基于密码的登录可用于使用用户名和密码字段登录的任何应用程序。 配置步骤在 为 Microsoft Entra 库应用程序配置密码单一登录 中。

集成 Windows 身份验证: 对于使用集成 Windows 身份验证(IWA)的应用程序,通过 Kerberos 约束委派(KCD)启用单一登录。 此方法授予 Active Directory 中的专用网络连接器模拟用户的权限,并代表用户发送和接收令牌。 有关配置 KCD 的详细信息,请参阅 单一登录与 KCD 文档。

基于标头的登录: 基于标头的登录用于使用 HTTP 标头提供单一登录功能。 若要了解详细信息,请参阅 基于标头的单一登录。

SAML 单一登录: 使用安全断言标记语言(SAML)单一登录,Microsoft Entra 使用用户的 Microsoft Entra 帐户向应用程序进行身份验证。 Microsoft Entra ID 通过连接协议将登录信息传达给应用程序。 使用基于 SAML 的单一登录,可以根据 SAML 声明中定义的规则将用户映射到特定的应用程序角色。 有关设置 SAML 单一登录的信息,请参阅 SAML 以使用应用程序代理进行单一登录。

可以通过转到 企业应用程序中的应用程序并在左侧菜单中打开 单一登录 页来找到上述每个选项。 如果在旧门户中创建了应用程序,则可能不会看到所有这些选项。

在此页上,还会看到另一个 Sign-On 选项:链接登录。 应用程序代理支持此选项。 但是,此选项不会向应用程序添加单一登录。 也就是说,应用程序可能已使用其他服务(如 Active Directory 联合身份验证服务)实现单一登录。

此选项允许管理员创建一个指向用户在访问应用程序时首次登录的应用程序的链接。 例如,配置为使用 Active Directory 联合身份验证服务 2.0 对用户进行身份验证的应用程序可以使用 链接登录 选项在“我的应用”页上创建指向它的链接。