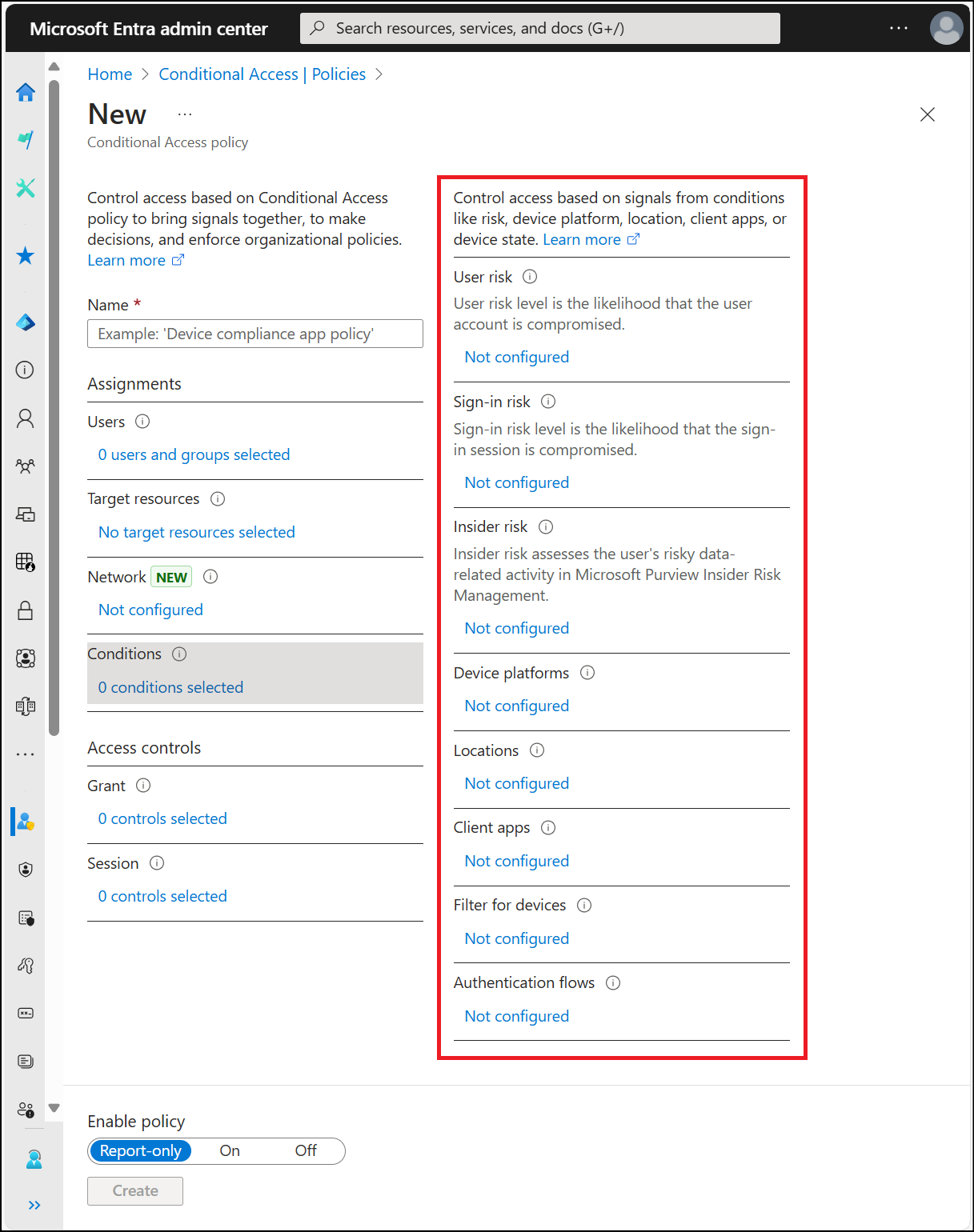

在条件访问策略中,管理员使用一个或多个信号来改进策略决策。

管理员合并了多个条件来创建特定的细化条件访问策略。

当用户访问敏感应用程序时,管理员可以在其访问决策中考虑多个条件,例如:

- 网络位置

- 设备信息

设备平台

条件访问使用设备提供的信息(例如用户代理字符串)标识设备平台。 由于可以修改用户代理字符串,因此不会验证此信息。 将设备平台与 Microsoft Intune 设备合规策略一起使用,或者作为块语句的一部分来使用。 默认情况下,它适用于所有设备平台。

条件访问支持以下设备平台:

- Android

- iOS

- Windows操作系统

- macOS

- Linux

如果使用其他客户端条件来阻止旧身份验证,还可以设置设备平台条件。

选择 “需要批准的客户端应用 ”或 “要求应用保护策略 ”作为唯一的授予控件或选择 “需要所有所选控件”时,不支持选择 macOS 或 Linux 设备平台。

重要

Microsoft建议为不支持的设备平台创建条件访问策略。 例如,若要阻止从 Chrome OS 或其他不受支持的客户端访问公司资源,请使用设备平台条件(包括任何设备)配置策略,排除受支持的设备平台,并将“授予控制”设置为“阻止访问”。

位置

客户端应用

默认情况下,即使未配置客户端应用条件,所有新创建的条件访问策略也将应用于所有客户端应用类型。

注意

已于 2020 年 8 月更新了客户端应用条件的行为。 如果你有现有的条件访问策略,则它们保持不变。 但是,如果选择现有策略,则会删除 “配置” 切换,并且选择了策略适用的客户端应用。

重要

来自旧式身份验证客户端的登录不支持多重身份验证(MFA),并且不传递设备状态信息,因此条件访问授权控制会阻止它们,例如要求 MFA 或合规设备。 如果帐户必须使用旧式身份验证,则必须从策略中排除这些帐户,或将策略配置为仅适用于新式身份验证客户端。

在设置为“是”时,“配置”开关适用于勾选的项;在设置为“否”时,该开关适用于所有客户端应用,包括新式的和旧式的身份验证客户端。 此开关不显示在 2020 年 8 月之前创建的策略中。

- 新式身份验证客户端

- 浏览者

- 这些客户端包括使用 SAML、WS-Federation、OpenID Connect 协议的基于 Web 的应用程序,或注册为 OAuth 机密客户端的服务。

- 移动应用和桌面客户端

- 此选项包括 Office 桌面和手机应用程序等应用程序。

- 浏览者

- 旧式身份验证客户端

- Exchange ActiveSync 客户端

- 此选择包括所有使用 Exchange ActiveSync (EAS) 协议的情况。 当策略阻止使用 Exchange ActiveSync 时,受影响的用户会收到单个隔离电子邮件。 此电子邮件提供有关阻止原因的信息,并包括修正说明(如果能够)。

- 管理员只能通过条件访问Microsoft图形 API 将策略应用于受支持的平台(例如 iOS、Android 和 Windows)。

- 其他客户端

- 此选项包括使用不支持新式身份验证的基本/旧式身份验证协议的客户端。

- SMTP - 由 POP 和 IMAP 客户端用来发送电子邮件。

- 自动发现 - 由 Outlook 和 EAS 客户端用来查找和连接 Exchange Online 中的邮箱。

- Exchange Online PowerShell - 用于通过远程 PowerShell 连接到 Exchange Online。 如果阻止 Exchange Online PowerShell 的基本身份验证,则需使用 Exchange Online PowerShell 模块进行连接。 有关说明,请参阅使用多重身份验证连接到 Exchange Online PowerShell。

- Exchange Web Services (EWS) - Outlook、Outlook for Mac 和非Microsoft应用的编程接口。

- IMAP4 - 由 IMAP 电子邮件客户端使用。

- 基于 HTTP 的 MAPI (MAPI/HTTP) - 由 Outlook 2010 及更高版本使用。

- 脱机通讯簿 (OAB) - 通过 Outlook 下载并使用的地址列表集合的副本。

- Outlook Anywhere(基于 HTTP 的 RPC)- 由 Outlook 2016 及更低版本使用。

- Outlook 服务 - 由 Windows 10 的邮件和日历应用使用。

- POP3 - 由 POP 电子邮件客户端使用。

- Reporting Web Services - 用于在 Exchange Online 中检索报表数据。

- 此选项包括使用不支持新式身份验证的基本/旧式身份验证协议的客户端。

- Exchange ActiveSync 客户端

这些条件通常用于:

- 申请托管设备

- 阻止传统身份验证

- 阻止 Web 应用程序,但允许移动或桌面应用

支持的浏览器

此设置适用于所有浏览器。 但是,若要符合设备策略(如兼容设备要求),支持以下操作系统和浏览器。 此列表中未显示不在主流支持范围内的操作系统和浏览器:

| 操作系统 | 浏览器 |

|---|---|

| Windows 10 + | Microsoft Edge、Chrome、Firefox 91+ |

| Windows Server 2025 | Microsoft Edge、Chrome |

| Windows Server 2022 | Microsoft Edge、Chrome |

| Windows Server 2019 | Microsoft Edge、Chrome |

| iOS | Microsoft Edge、Safari(请查看备注) |

| Android | Microsoft Edge、Chrome |

| macOS | Microsoft Edge、Chrome、 Firefox 133+、Safari |

| Linux 桌面 | Microsoft Edge |

这些浏览器支持设备身份验证,允许根据策略对设备进行识别和验证。 如果浏览器以专用模式运行,或禁用了 cookie,设备检查将失败。

注意

Microsoft Edge 85+要求用户登录浏览器,以便正确传递设备身份。 否则,其行为类似于没有 Microsoft 单一登录扩展的 Chrome。 在混合设备联接方案中,此登录可能不会自动发生。

在托管设备上,Safari 支持基于设备的条件访问,但它不能满足“需要批准的客户端应用”或“需要应用保护策略”条件。 Microsoft Edge 等托管浏览器满足批准的客户端应用和应用保护策略要求。 在具有非Microsoft MDM 解决方案的 iOS 上,只有 Microsoft Edge 浏览器支持设备策略。

Firefox 91+ 支持基于设备的条件访问,但需启用“允许 Microsoft、工作和学校帐户进行 Windows 单一登录”。

Chrome 111+ 支持基于设备的条件访问,但需要启用“CloudApAuthEnabled”。

使用企业 SSO 插件的 macOS 设备需要 Microsoft 单一登录扩展来支持 Google Chrome 中的 SSO 和基于设备的条件访问。

使用 Firefox 浏览器的 macOS 设备必须运行 macOS 版本 10.15 或更高版本,并且已正确安装和配置Microsoft Enterprise SSO 插件。

为何我在浏览器中看到证书提示

在 Windows 7 上,使用客户端证书标识 iOS、Android 和 macOS 设备。 注册设备时会预配此证书。 用户首次通过浏览器登录时,系统会提示用户选择此证书。 用户必须在使用浏览器之前选择此证书。

Chrome 支持

Windows操作系统

对于 Windows 10 创意者更新(版本 1703)或更高版本中的 Chrome 支持,请安装Microsoft单一登录扩展或启用 Chrome。CloudAPAuthEnabled 当条件访问策略需要特定于设备的详细信息时(尤其是对于 Windows 平台),需要这些配置。

若要在 Chrome 中自动启用 CloudAPAuthEnabled 策略,请创建以下注册表项:

- 路径:

HKEY_LOCAL_MACHINE\Software\Policies\Google\Chrome - 名称:

CloudAPAuthEnabled - 值:

0x00000001 - propertyType:

DWORD

若要自动将 Microsoft 单一登录扩展部署到 Chrome 浏览器,请使用 ExtensionInstallForcelist Chrome 中的策略创建以下注册表项:

- 路径:

HKEY_LOCAL_MACHINE\Software\Policies\Google\Chrome\ExtensionInstallForcelist - 名称:

1 - 类型:

REG_SZ (String) - 数据:

ppnbnpeolgkicgegkbkbjmhlideopiji;https://clients2.google.com/service/update2/crx

对于 Windows 8.1 和 7 中的 Chrome 支持,请创建以下注册表项:

- 路径:

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Google\Chrome\AutoSelectCertificateForUrls - 名称:

1 - 类型:

REG_SZ (String) - 数据:

{"pattern":"https://device.login.partner.microsoftonline.cn","filter":{"ISSUER":{"CN":"MS-Organization-Access"}}}

macOS

使用企业 SSO 插件的 macOS 设备需要 Microsoft 单一登录扩展来支持 Google Chrome 中的 SSO 和基于设备的条件访问。

支持的移动应用程序和桌面客户端

管理员可以选择 移动应用和桌面客户端 作为客户端应用。

此设置会影响通过以下移动应用和桌面客户端做出的访问尝试:

| 客户端应用 | 目标服务 | 平台 |

|---|---|---|

| Dynamics CRM 应用 | Dynamics CRM | Windows 10、Windows 8.1、iOS 和 Android |

| “邮件/日历/联系人”应用、Outlook 2016、Outlook 2013(使用新式身份验证) | Exchange 在线版 | Windows 10操作系统 |

| 用于应用的 MFA 和位置策略。 不支持基于设备的策略。 | 任何“我的应用”应用服务 | Android 和 iOS |

| Microsoft Teams 服务 - 此客户端应用控制支持 Microsoft Teams 及其所有客户端应用(Windows 桌面、iOS、Android、WP 和 Web 客户端)的所有服务 | Microsoft Teams | Windows 10、Windows 8.1、Windows 7、iOS、Android 和 macOS |

| Office 2016 应用、Office 2013(采用新式身份验证)、OneDrive 同步客户端 | SharePoint | Windows 8.1、Windows 7 |

| Office 2016 应用、通用 Office 应用、Office 2013(采用新式身份验证)、OneDrive 同步客户端 | SharePoint Online | Windows 10操作系统 |

| Office 2016(仅限 Word、Excel、PowerPoint、OneNote)。 | SharePoint | macOS |

| Office 2019 | SharePoint | Windows 10、macOS |

| Office 移动应用 | SharePoint | Android、iOS |

| Office Yammer 应用 | Yammer | Windows 10、iOS、Android |

| Outlook 2019 | SharePoint | Windows 10、macOS |

| Outlook 2016 (Office for macOS) | Exchange 在线版 | macOS |

| Outlook 2016、Outlook 2013(采用新式身份验证)、Skype for Business(采用新式身份验证) | Exchange 在线版 | Windows 8.1、Windows 7 |

| Outlook 移动应用 | Exchange 在线版 | Android、iOS |

| Power BI 应用 | Power BI 服务 | Windows 10、Windows 8.1、Windows 7、Android 和 iOS |

| Skype for Business | Exchange 在线版 | Android、iOS |

| Azure DevOps Services(以前称为 Visual Studio Team Services 或 VSTS)应用 | Azure DevOps Services(以前称为 Visual Studio Team Services 或 VSTS) | Windows 10、Windows 8.1、Windows 7、iOS 和 Android |

Exchange ActiveSync 客户端

- 管理员只能在将策略分配给用户或组时选择 Exchange ActiveSync 客户端。 选择“所有用户”、“所有来宾和外部用户”或“目录角色”会使所有用户成为策略的使用者。

- 当管理员创建分配给 Exchange ActiveSync 客户端的策略时, Exchange Online 应是唯一分配给策略的云应用程序。

- 管理员可以使用 设备平台 条件将此策略的范围缩小到特定平台。

如果分配给策略的访问控制使用“需要已批准的客户端应用”,则会将用户定向到相应的位置让他们安装并使用 Outlook 移动客户端。 在需要多重身份验证、使用条款或自定义控件的情况下,受影响的用户会遭到阻止,因为基本身份验证不支持这些控件。

有关详细信息,请参阅以下文章:

其他客户端

通过选择“其他客户端”,可以指定一个条件,该条件会影响通过邮件协议(如 IMAP、MAPI、POP、SMTP)使用基本身份验证的应用和不使用新式身份验证的旧版 Office 应用。

设备状态(已弃用)

此条件已弃用。 客户应使用条件访问策略中的 “筛选设备 ”条件来满足以前使用设备状态条件实现的方案。

重要

设备状态和设备筛选器不能在条件访问策略中一起使用。 设备的筛选器提供更精细的目标,包括支持通过 trustType 和 isCompliant 属性定位设备状态信息。

设备筛选器

当管理员将设备的筛选器配置为条件时,他们可以使用设备属性上的规则表达式根据筛选器包含或排除设备。 可以使用规则生成器或规则语法创作用于筛选设备的规则表达式。 此过程类似于用于动态成员组规则的过程。 有关详细信息,请参阅 条件访问:筛选设备。

身份验证流(预览版)

身份验证流控制组织如何使用某些身份验证和授权协议及授权。 这些流可为缺少本地输入的设备(例如共享设备或数字签名)提供无缝体验。 使用此控件配置传输方法,例如设备代码流或身份验证传输。