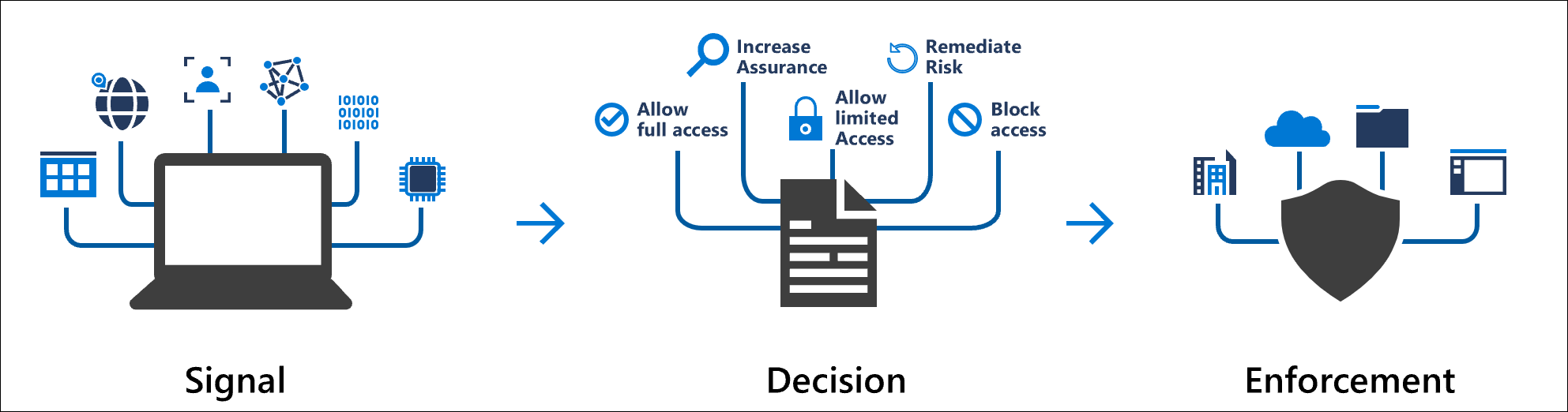

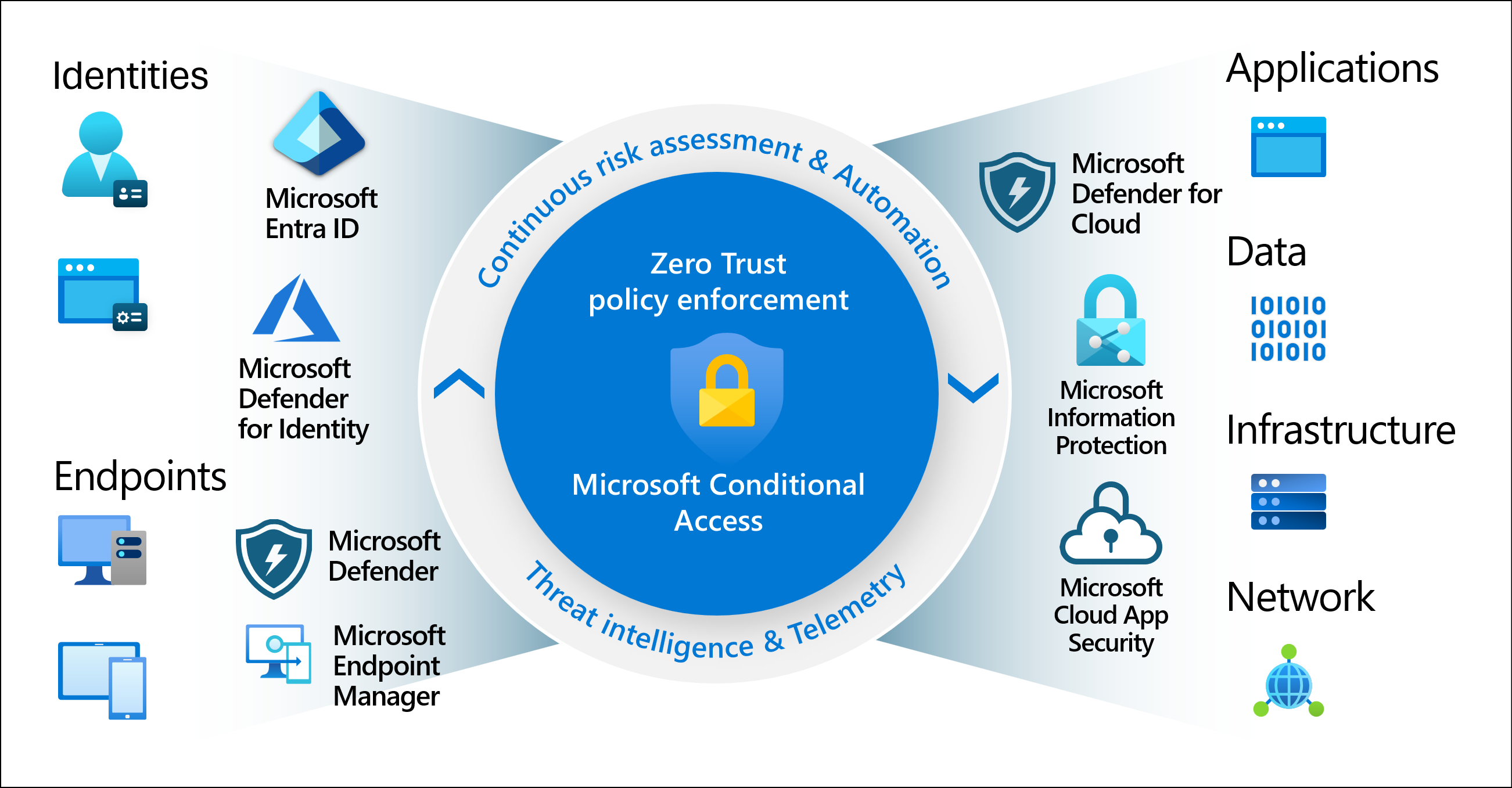

新式安全现已超出组织的网络边界,其中涵盖了用户和设备标识。 在做出访问控制决策的过程中,组织现在会使用标识驱动的信号。 Microsoft Entra 条件访问统合信号,以做出决策并强制实施组织策略。 条件访问是 Microsoft 的零信任策略引擎,在强制执行策略决策时会考虑来自各种源的信号。

最简单的条件访问策略是 if-then 语句:如果用户 想要访问资源,则 必须完成操作。 例如:如果用户想要访问应用程序或服务(如 Microsoft 365),则必须执行多重身份验证才能获取访问权限。

管理员面临两个主要目标:

- 使用户能够随时随地保持高效的工作

- 保护组织的资产

根据需要,使用条件访问策略应用正确的访问控制,使组织保持安全,并且不会干扰工作效率。

重要

完成第一因素身份验证后将强制执行条件访问策略。 条件访问并不是用于组织针对拒绝服务(DoS)攻击等场景的一线防御,但它可以利用来自这些事件的信号来决定访问权限。

常见信号

条件访问使用来自各种源的信号做出访问决策。

其中一些信号包括:

-

用户、组

- 策略可针对特定用户和组,使管理员能够精细地控制访问权限。

-

IP 位置信息

- 组织可以创建可在制定策略决策时使用的 IP 地址范围。

- 管理员可以指定整个国家/地区 IP 范围来阻止或允许来自的流量。

-

设备

- 实施条件访问策略时,用户可以使用的装有特定平台或标有特定状态的设备。

- 使用设备的筛选器将策略目标设定为特定设备,例如特权访问工作站。

-

应用程序

- 当用户尝试访问特定应用程序时触发不同的条件访问策略。

- 将策略应用于传统云应用和本地应用程序资源。

-

Microsoft Defender for Cloud Apps

- 实时监视和控制用户应用程序访问和会话。 此集成可提高对云环境中的访问和活动的可见性和控制。

常见决策

- 阻止访问是最严格的决策。

- 授予访问权限

- 限制性较低的决策,可能需要以下一个或多个选项:

- 要求多重身份验证

- 要求身份验证具有一定强度

- 要求将设备标记为合规

- 需要加入 Microsoft Entra 的混合设备

- 需要批准的客户端应用

- 需要应用保护策略

- 要求更改密码

- 需要使用条款

最常应用的策略

许多组织都有 条件访问策略可以帮助解决的常见访问问题,例如:

- 要求具有管理角色的用户执行多重身份验证

- 要求在运行 Azure 管理任务时执行多重身份验证

- 阻止尝试使用旧式身份验证协议的用户登录

- 要求安全信息注册的受信任位置

- 阻止或允许来自特定位置的访问

- 阻止有风险的登录行为

- 要求在组织管理的设备上使用特定的应用程序

管理员可以从头开始或从门户中的模板策略开始或使用 Microsoft 图形 API 创建策略。

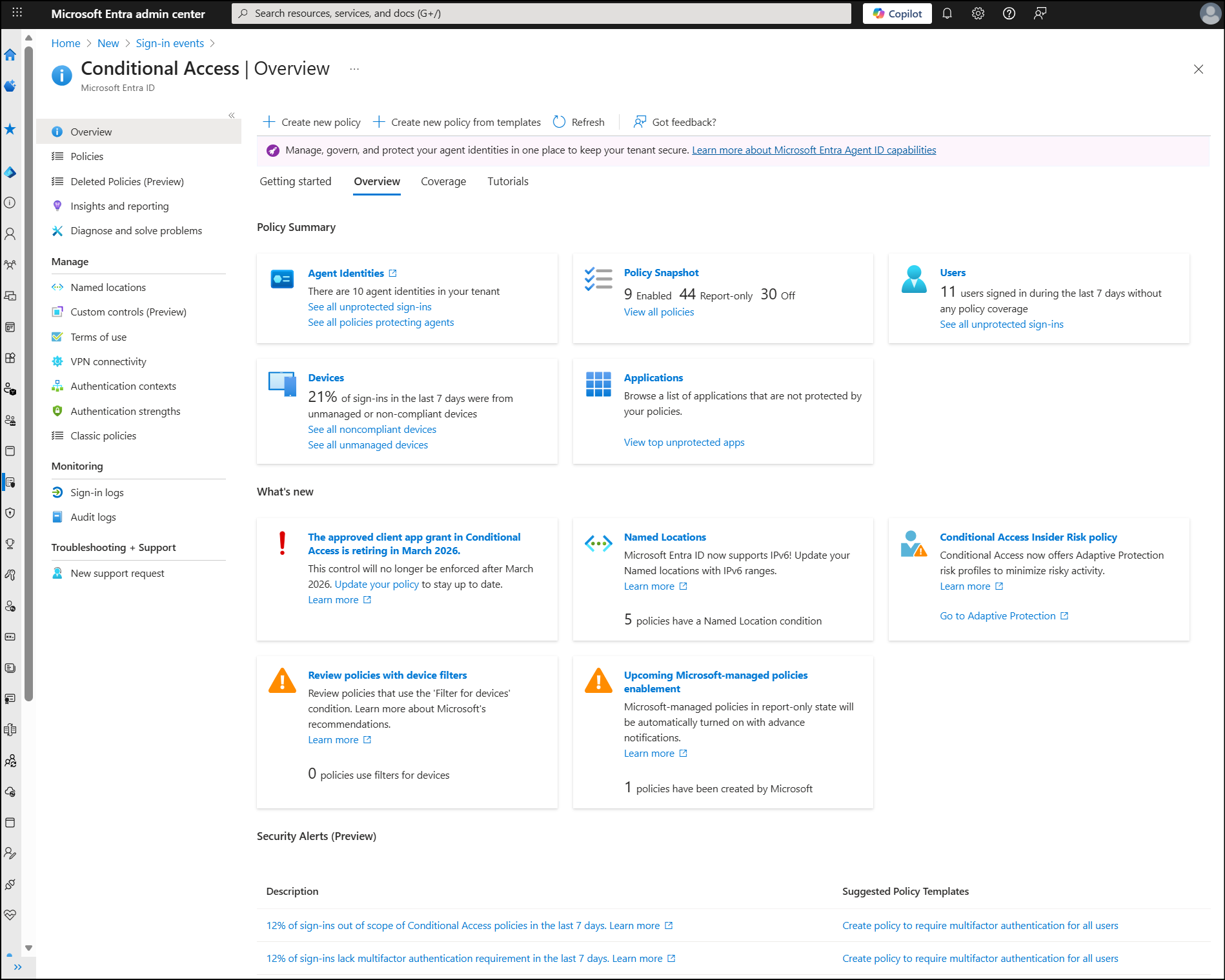

管理员体验

具有至少 安全读取者 角色的管理员可以找到条件访问。

可在 Azure 门户中,通过“Microsoft Entra ID”安全性”>“条件访问”找到条件访问。>

- “ 概述 ”页显示策略状态、用户、设备和应用程序的摘要,以及建议的常规和安全警报。

- “ 覆盖范围 ”页显示过去七天内具有条件访问策略覆盖且没有条件访问策略的应用程序的摘要。

在 “策略 ”页上,管理员可以根据执行组件、目标资源、条件、已应用控件、状态或日期等项筛选条件访问策略。 通过此筛选,管理员可以根据其配置快速查找特定策略。

许可证要求

使用此功能需要 Microsoft Entra ID P1 许可证。 要根据需要查找合适的许可证,请参阅比较 Microsoft Entra ID 的正式发布功能。

具有 Microsoft 365 商业高级版许可证 的客户也可以使用条件访问功能。

与条件访问策略交互的其他产品和功能需要获得这些产品和功能的相应许可,包括Microsoft Entra 工作负荷 ID 和Microsoft Purview。

条件访问所需的许可证过期时,不会自动禁用或删除策略。 这种正常状态使客户无需突然更改安全状况即可从条件访问策略迁移。 可以查看和删除剩余的策略,但无法更新它们。

安全默认值有助于防范与标识相关的攻击,并且适用于所有客户。

零信任

此功能有助于组织将其标识与零信任体系结构的三个指导原则保持一致:

- 显式验证

- 使用最小特权

- 假定数据泄露

要详细了解零信任和其他让组织与指导原则保持一致的方式,请参阅零信任指导中心。