本文提供了可用于在 Microsoft Entra ID 中规划单一登录(SSO)部署的信息。 使用 Microsoft Entra ID 中的应用程序规划 SSO 部署时,需要考虑以下问题:

- 管理应用程序所需的管理角色是什么?

- 是否需要续订安全断言标记语言(SAML)应用程序证书?

- 谁需要收到与 SSO 实现相关的更改的通知?

- 确保对应用程序进行有效管理需要哪些许可证?

- 共享用户帐户和来宾用户帐户是否用于访问应用程序?

- 我是否了解 SSO 部署的选项?

管理角色

始终使用具有最少权限的角色来完成Microsoft Entra ID 中所需的任务。 查看可用的不同角色,并为应用程序中的每个用户角色选择合适的角色来满足他们的需求。 某些角色可能需要在部署完成后暂时应用和删除。

| Persona | 角色 | Microsoft Entra 角色(如有必要) |

|---|---|---|

| 技术支持管理员 | 第 1 层支持查看登录日志以解决问题。 | None |

| 身份管理员 | 当问题涉及Microsoft Entra ID 时配置和调试 | 云应用程序管理员 |

| 应用程序管理员 | 应用程序中的用户证明,对具有权限的用户进行配置 | None |

| 基础结构管理员 | 证书滚动更新所有者 | 云应用程序管理员 |

| 业务所有者/利益干系人 | 应用程序中的用户证明,对具有权限的用户进行配置 | None |

若要详细了解Microsoft Entra 管理角色,请参阅 Microsoft Entra 内置角色。

证书

在 SAML 应用程序中启用联合身份验证时,Microsoft Entra ID 会创建一个证书,该证书默认有效期为三年。 如果需要,可以自定义该证书的到期日期。 确保您已建立流程以便在证书过期前续订它们。

在 Microsoft Entra 管理中心中更改该证书持续时间。 请务必记录过期时间并了解如何管理证书续订。 请务必确定管理签名证书生命周期所涉及的正确角色和电子邮件通讯组列表。 建议使用以下角色:

- 负责更新应用程序中用户属性的所有者

- 应对应用故障排除的所有者随时待命提供支持

- 严密监控证书相关变更通知的电子邮件通讯列表

建立一个流程,以处理 Microsoft Entra ID 与应用程序之间的证书更改。 通过实施此过程,可以帮助防止或最小化由于证书过期或强制证书滚动更新而导致的中断。 有关详细信息,请参阅 Microsoft Entra ID 中管理联合单一登录的证书。

Communications

沟通对于任何新服务的成功都至关重要。 主动向用户传达即将发生的体验更改。 在更改发生时做好沟通,并说明如果遇到问题,如何获得支持。 查看用户访问启用 SSO 应用程序的方法选项,并撰写与您选择相匹配的通信内容。

执行通信计划。 请确保告知用户更改即将发生、何时实施以及现在应该做的措施。 此外,请确保提供有关如何寻求帮助的信息。

许可

确保应用程序符合以下许可要求:

Microsoft Entra ID 许可 - 预集成企业应用程序的 SSO 是免费的。 但是,目录中的对象数和要部署的功能可能需要更多许可证。 有关许可证要求的完整列表,请参阅 Microsoft Entra 定价。

应用程序许可 - 需要应用程序的相应许可证来满足业务需求。 与应用程序所有者合作,确定分配给应用程序的用户是否具有应用程序内角色的相应许可证。 如果Microsoft Entra ID 根据角色管理自动预配,则Microsoft Entra ID 中分配的角色必须与应用程序中拥有的许可证数保持一致。 在预配或更新用户帐户期间,应用程序中拥有的许可证数量不当可能会导致错误。

共享帐户

从登录的角度来看,具有共享帐户的应用程序与为单个用户使用密码 SSO 的企业应用程序不同。 但是,规划和配置应用程序旨在使用共享帐户时,还需要执行更多步骤。

- 与用户协作,记录以下信息:

- 组织中要使用该应用程序的用户集。

- 应用程序中与一组用户关联的现有凭据集。

- 对于用户集和凭据的每个组合,请根据要求在云或本地创建安全组。

- 重置共享凭据。 在Microsoft Entra ID 中部署应用程序后,个人不需要共享帐户的密码。 Microsoft Entra ID 存储密码,应考虑将其设置为长而复杂。

- 如果应用程序支持密码,请配置密码的自动滚动更新。 这样,即使是执行初始设置的管理员也不知道共享帐户的密码。

单一登录选项

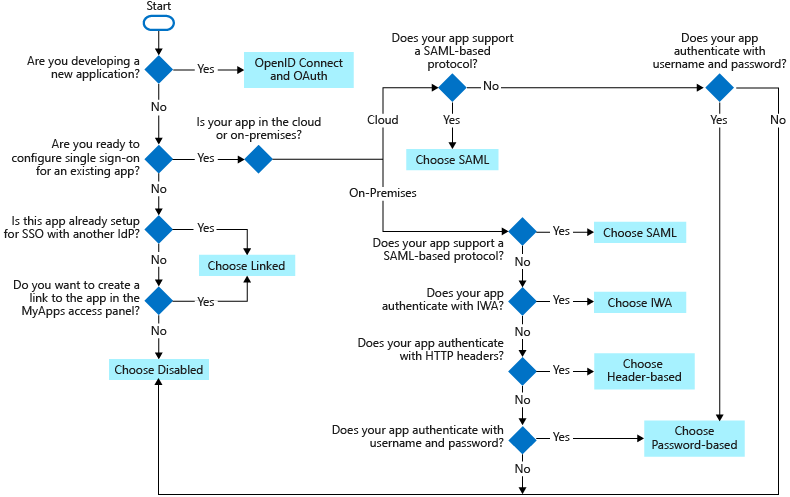

可通过多种方式为 SSO 配置应用程序。 选择 SSO 方法取决于应用程序配置身份验证的方式。

- 云应用程序可以使用 OpenID Connect、OAuth、SAML、基于密码或链接到 SSO。 还可以禁用单一登录。

- 本地应用程序可以使用基于密码的集成 Windows 身份验证、基于标头或链接的 SSO。 为 应用程序代理配置应用程序时,本地选项适用。

此流程图可帮助你确定哪种 SSO 方法最适合你的情况。

可以使用以下 SSO 协议:

OpenID Connect 和 OAuth - 如果要连接到的应用程序支持它,请选择 OpenID Connect 和 OAuth 2.0。 有关详细信息,请参阅 Microsoft 标识平台上的 OAuth 2.0 和 OpenID Connect 协议。 有关实现 OpenID Connect SSO 的步骤,请参阅 在 Microsoft Entra ID 中为应用程序设置基于 OIDC 的单一登录。

SAML - 对于不使用 OpenID Connect 或 OAuth 的现有应用程序,请尽可能选择 SAML。 有关详细信息,请参阅 单一登录 SAML 协议。

基于密码 - 当应用程序具有 HTML 登录页时,请选择基于密码。 基于密码的 SSO 也称为密码保管库。 使用基于密码的 SSO 可以管理对不支持联合身份验证的 Web 应用程序的用户访问和密码。 在多个用户需要共享单个帐户(例如组织社交媒体应用帐户)的情况下,它还非常有用。

基于密码的 SSO 支持需要多个登录字段的应用程序,这些应用程序不仅需要用户名和密码字段才能登录。 你可以自定义用户在输入凭据时在“我的应用”上看到的用户名和密码字段的标签。 有关实现基于密码的 SSO 的步骤,请参阅 基于密码的单一登录。

关联 - 当应用程序在其他身份提供者的服务中配置为 SSO 时,选择关联。 通过链接选项,可以在用户在组织的最终用户门户中选择应用程序时配置目标位置。 可以添加指向当前使用联合身份验证的自定义 Web 应用程序的链接,例如 Active Directory 联合身份验证服务(ADFS)。

还可以将链接添加到要显示在用户访问面板上的特定网页以及不需要身份验证的应用。 链接选项不支持通过 Microsoft Entra 凭据的登录功能。 有关实现链接 SSO 的步骤,请参阅 链接的单一登录。

已禁用 - 当应用程序尚未准备好配置 SSO 时,请选择已禁用的 SSO。

集成 Windows 身份验证 (IWA) - 为使用 IWA 的应用程序或声明感知应用程序选择 IWA 单一登录。 有关详细信息,请参阅 Kerberos 约束委派以使用应用程序代理实现应用程序的单一登录。

基于标头 - 当应用程序使用标头进行身份验证时,请选择基于标头的单一登录。 有关详细信息,请参阅 基于标头的 SSO。