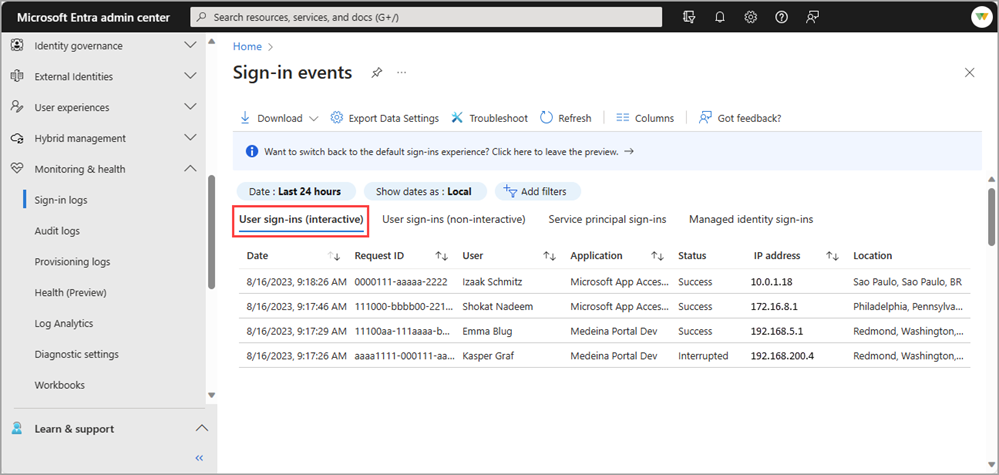

Microsoft Entra 监视和运行状况提供了多种类型的登录日志,可帮助你监视租户的运行状况。 交互式用户登录是 Microsoft Entra 管理中心的默认视图。

什么是交互式用户登录?

交互式登录由用户执行。 它们为 Microsoft Entra ID 提供身份验证因素。 该身份验证因素还可以与帮助程序应用(例如 Microsoft Authenticator 应用)交互。 用户可以向 Microsoft Entra ID 或助手应用提供密码、MFA 质询响应、生物识别因素或 QR 码。 此日志还包括与 Microsoft Entra ID 联合的标识提供者提供的联合登录。

日志详细信息

以下示例显示了交互式用户登录日志中捕获的信息类型:

- 用户在 Microsoft Entra 登录屏幕中提供用户名和密码。

- 用户通过 SMS MFA 质询。

- 用户提供生物识别手势以通过 Windows Hello 企业版来解锁其 Windows 电脑。

- 用户使用 AD FS SAML 断言与 Microsoft Entra ID 联合。

除了默认字段外,交互式登录日志还显示:

- 登录位置

- 是否已应用条件访问

- 跨租户访问详细信息,例如主页和资源租户 ID

注意

登录日志中的条目是系统生成的,无法更改或删除。

特殊注意事项

合作伙伴对下游租户资源的访问

交互式登录日志现在包含有关合作伙伴何时访问下游租户资源的详细信息。 通过查看 跨租户访问类型、 家庭租户 ID 和资源 租户 ID 列(现在默认可见),可以看到合作伙伴何时登录到下游租户资源。

- 在跨租户访问类型列中筛选服务提供商,以隔离与合作伙伴登录相关的事件。

- 比较主租户 ID 和资源租户 ID 列中的详细信息,以确定合作伙伴租户登录下游租户的情况。

交互式登录日志上的非交互式登录

以前,交互式用户登录日志中包括了一些非交互式登录,以提高可见性。 在 2020 年 11 月引入非交互式用户登录日志之前,必须提高可见性。 涉及 FIDO2 密钥的非交互式登录以前被标记为交互式登录,尽管它们在技术上是非交互式的。 截至 2025 年 4 月 11 日,使用 FIDO2 密钥获取刷新令牌的所有新登录现在都记录在非交互式登录日志中。

直通登录

Microsoft Entra ID 颁发用于身份验证和授权的令牌。 在某些情况下,登录到 Contoso 租户的用户可能会尝试访问 Fabrikam 租户中的资源,但他们没有访问权限。 将无授权令牌(称为直通令牌)颁发给 Fabrikam 租户。 直通令牌不允许用户访问任何资源。

以前,在查看这种情况的日志时,主租户的登录日志(在此场景中为 Contoso)不会显示登录尝试,因为令牌未授予对具有任何声明的资源的访问权限。 登录令牌仅用于显示相应的失败消息。

直通登录尝试现在显示在主租户登录日志以及任何相关的租户限制登录日志中。 在这项更新后,你可更深入地了解用户的登录尝试,还可更深入地了解租户限制策略。

crossTenantAccessType 属性现在显示用于区分直通登录的 passthrough,该属性在 Microsoft Entra 管理中心和 Microsoft Graph 中可用。

第一方仅限应用的服务主体登录

服务主体登录日志不包括第一方仅限应用的登录活动。 在没有用户的指示或上下文的情况下,当第一方应用获取内部 Microsoft 作业的令牌时,会发生此类活动。 我们会排除这些日志,因此你无需为租户中的内部 Microsoft 令牌相关的日志付费。

如果要将包含 MicrosoftGraphActivityLogs 的 SignInLogs 路由到同一 Log Analytics 工作区,则可能识别与服务主体登录不相关的 Microsoft Graph 事件。 通过此集成,可以使用登录活动交叉引用为 Microsoft Graph API 调用颁发的令牌。 服务主体登录日志中缺少登录日志的 UniqueTokenIdentifier 和 Microsoft Graph 活动日志中的 SignInActivityId。

条件访问

显示“未应用于条件访问”的登录可能难以解释。 如果登录中断,则登录会显示在日志上,但显示的是“未应用于条件访问”。 另一种常见方案是登录到 Windows Hello 企业版。 此登录未应用条件访问,因为用户会登录到设备,而不是登录到条件访问保护的云资源。

TimeGenerated 字段

如果要将登录日志与 Azure Monitor 日志和 Log Analytics 集成,可能会发现,日志中的 TimeGenerated 字段与登录发生时间不匹配。 这种差异是由日志引入 Azure Monitor 的方式造成的。

TimeGenerated 字段是 Log Analytics 接收和发布条目的时间,而不是登录发生的时间。 日志中的 CreatedDateTime 字段显示登录发生的时间。

同理,风险登录事件也显示为 TimeGenerated 检测到有风险事件的时间,而不是登录发生的时间。 若要查找实际登录时间,可以使用 CorrelationId 在日志中查找登录事件,找到登录时间。